Осторожно: фишинговая схема Gmail обманывает как неспециалистов, так и технически подкованных

Фишинговые атаки неизменно являются одним из наиболее эффективных средств, которые злоумышленники используют для компрометации учетных записей пользователей. Большинство в мире безопасности знают, как распознавать и отклонять электронные письма-приманки, используемые в схеме фишинга, но в последнее время это не так.

Как сообщил Марк Маундер в блоге о кибербезопасности Wordfence, в настоящее время ведется фишинговая кампания, в первую очередь против пользователей Gmail, которая, согласно различным сообщениям, чрезвычайно обманчива даже для самых опытных специалистов по безопасности. Атака работает путем первоначальной отправки электронного письма с уже зараженной учетной записи, которая принадлежит известному контакту.

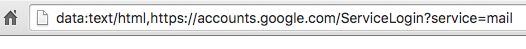

Само электронное письмо показывает вложение, но на самом деле это изображение легитимного вложения Gmail. При нажатии на «вложение» для предварительного просмотра открывается вкладка с предложением войти в свою учетную запись Google. Сама страница выглядит как точная копия входа в обычный аккаунт Google (см. ниже)

После ввода данных для входа вы немедленно предоставляете хакерам доступ к вашей фактической учетной записи Google, которая, по словам Маундера, дает доступ не только к электронной почте, но и к «широкому спектру других услуг, которые вы используете с помощью механизма сброса пароля, включая другие учетные записи электронной почты., любые услуги SaaS, которыми вы пользуетесь, и многое другое».

Большая причина, по которой приманка для входа в систему, связана с адресной строкой. Если есть какие-либо подозрения, что ссылка может вводить в заблуждение, первая мысль любого человека, заботящегося о безопасности, — проверить URL-адрес. Проблема в том, что вместо какой-то схематичной комбинации символов в адресной строке отображается account.google.com , что многих обманывает.

Чтобы защититься от этой атаки, Марк Маундер рекомендует в своем отчете « проверить адресную строку браузера и проверить протокол, а затем проверить имя хоста». Вы заметите, что на изображениях ниже поддельная ссылка содержит информацию перед https, блокировкой и адресом. С другой стороны, законная ссылка будет начинаться с символа блокировки, затем https и т. д.

(настоящий)

Кроме того, и это нельзя не подчеркнуть, включение двухфакторной аутентификации может помочь вам избежать взлома, если вы совершите ошибку, войдя по вредоносной ссылке. Он не является надежным, и его все еще можно взломать, но 2FA значительно усложнит получение доступа к вашей учетной записи.

Короче говоря, никогда не думайте, что вы в безопасности, даже если вы уже давно участвуете в информационной безопасности.