Основные параметры безопасности Windows 2012, которые не могут быть правильно настроены

Введение

Это был очень напряженный год для меня. В 2012 году у меня была возможность поговорить и проконсультироваться с тысячами специалистов в области ИТ и безопасности. Во время своего кругосветного путешествия я обнаружил, что некоторые общие, важные и ключевые параметры безопасности не настраивались вообще или если они были настроены, не были установлены должным образом. Подводя итоги 2012 года и статей, которые я написал о безопасности для Windows, я решил, что было бы уместно оставить отзыв о том, что я видел, в надежде, что это даст всем вам повод для охоты в 2013 году, поэтому, когда я спросить вас, верны ли эти настройки, вы можете ответить «да!»

Политика паролей слаба

Я обнаружил, что большинство организаций разрешают сотрудникам использовать слабый пароль. Требования к паролю, которые Microsoft настроила для Active Directory по умолчанию, не являются паролем хорошего качества. Конечно, это лучше, чем пустой пароль, но не намного лучше с доступными технологиями. Такие инструменты, как L0phtCrack, Cain и другие, могут быстро взламывать слабые пароли и их хэши. Используя дополнительные технологии, такие как таблицы RainBow и атаки по словарю, эти инструменты становятся чрезвычайно точными и эффективными.

Рекомендуется создавать пароли и проверять их на соответствие всем доступным технологиям. В идеале длина пароля должна быть не менее 15 символов. Одним из способов достижения такой длины пароля является использование кодовых фраз. Примеры включают:

- Я люблю своего щенка Геркулеса.

- Мое любимое место отдыха — Канкун.

- Честность лучшая политика.

Все они соответствуют требованиям сложности, имеют длину более 15 символов и их гораздо легче запомнить и ввести, чем традиционные пароли.

Политика паролей настроена неправильно

Я все еще встречаю компании и сетевых администраторов, которые не до конца понимают политику паролей Active Directory. С 2000 года, а точнее с Windows 2000, политика паролей для пользователей домена остается неизменной. По умолчанию политика паролей определяется в политике домена по умолчанию. Можно переопределить все или часть параметров политики паролей в другом объекте групповой политики. Однако этот объект групповой политики должен быть связан с доменом и иметь более высокий приоритет, чем политика домена по умолчанию. Когда это настроено, новый объект групповой политики переопределит исходную политику паролей для всех параметров, определенных в новом объекте групповой политики.

Что невозможно и что я часто обнаруживаю, так это когда объект групповой политики создается и связывается с OU. Объект групповой политики, связанный с OU, не может управлять паролями пользователей, содержащихся в OU. Во-первых, единственный способ контролировать политику паролей для пользователей домена — это объект групповой политики, связанный с доменом! Во-вторых, набор параметров политики паролей представляет собой группу параметров конфигурации компьютера, а не для пользователей. Эти настройки будут влиять только на компьютерные объекты, а не на пользователей!

Примечание:

В доменах Windows 2008 и более поздних версиях есть параметр для расширенных паролей, но они определяются в новом типе объекта, а не в групповой политике.

Anonymous — это больше, чем просто настройка

Есть 4 ключевых анонимных параметра, которые необходимо настроить, чтобы запретить анонимный доступ. Причина всех 4 связана со способом, которым могут быть установлены анонимные соединения, и с тем, что позволяет каждый тип доступа. Microsoft хорошо поработала над настройкой большинства конфигураций, но нужно настроить все!

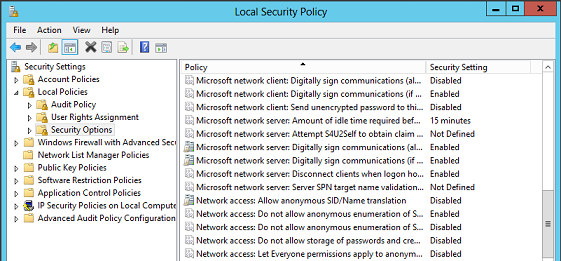

Даже при только что установленном домене Windows Server 2012 не все параметры определены в групповой политике. Параметры, которые необходимо настроить, перечислены на рисунке 1.

Рисунок 1: Анонимные настройки.

Как видно из рисунка 1, только один из 4 параметров определен в объекте групповой политики из Active Directory. Это неправильное использование групповой политики, и его необходимо правильно настроить в вашем домене Active Directory.

Настройки должны быть установлены следующим образом:

- Доступ к сети: разрешить анонимный перевод SID/имени — отключено

- Доступ к сети: не разрешать анонимное перечисление учетных записей SAM — включено

- Доступ к сети: не разрешать анонимное перечисление учетных записей SAM и общих ресурсов — включено

- Доступ к сети: Разрешить применение разрешений «Все» к анонимным пользователям — отключено

Да, 3 из 4 правильных, но с этим есть две проблемы. Во-первых, это должно быть 4 из 4. Во-вторых, все настройки должны быть доставлены из объекта групповой политики в Active Directory, а не только один.

Контроль учетных записей отключен или неправильно настроен

Контроль учетных записей (UAC) впервые появился в Windows Vista. Сам по себе этот момент не означает, что эту технологию следует игнорировать! Вместо этого следует прививать понимание того, что делает UAC и как его правильно настроить. Я написал много статей о UAC, и вы можете найти их на сайте www.windowsecurity.com.

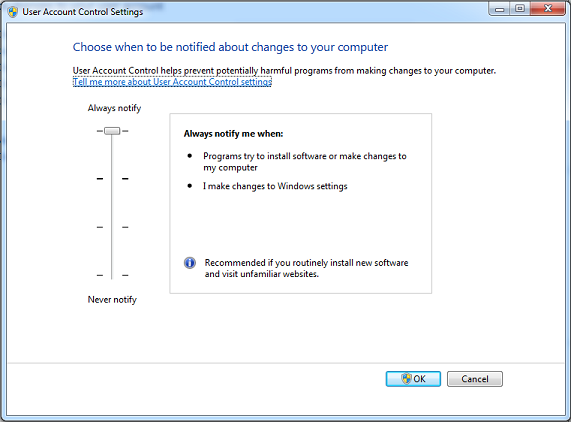

После прочтения этих статей обязательно правильно настройте UAC и убедитесь, что он включен. Правильный способ настройки UAC показан на рисунке 2 для компьютера с Windows 7.

Рисунок 2: Конфигурация UAC.

Обратите внимание, что ползунок на рисунке 2 находится вверху, а не где-то посередине и, конечно же, не на опции «Никогда не уведомлять». Все, кроме верхней опции «Всегда уведомлять», небезопасно! Microsoft знает об этом и неоднократно сообщала об этом. Единственная причина, по которой он установлен на что-либо, кроме верхнего уровня, заключается в уменьшении или устранении подсказок, что не является безопасностью!

Резюме

Многие говорят, что Windows — небезопасная операционная система, но это неправда. Во всяком случае, при правильных настройках Windows может стать одной из самых безопасных доступных операционных систем. Однако, если безопасность не настроена должным образом, компьютер и сеть в целом находятся под угрозой. Снижение риска безопасности является ключом к обеспечению безопасности вашего предприятия. Поскольку все вы, читающие это, связаны с Windows, безопасность и стабильность вашей Windows Active Directory зависят от безопасности, которую вы устанавливаете на контроллерах домена, серверах и рабочих столах. Поскольку пароли являются основным входом в компьютер, обеспечение их безопасности имеет первостепенное значение для общей безопасности системы и сети. Без хорошей основы для паролей вся модель безопасности находится под угрозой. Неполное понимание того, как работает управление паролями и безопасностью в Active Directory, может дать вам ложную уверенность и результаты.

Анонимный доступ является ключом к сети Windows, поскольку злоумышленнику не нужно иметь никакого отношения к сети Windows, достаточно доступа к сети для использования уязвимости. Проверка правильности всех настроек на всех контроллерах домена, серверах и рабочих столах должна выполняться на 100%. Даже одна система, допускающая анонимный доступ, может привести к несанкционированному доступу и спровоцировать атаку на сеть. UAC — болезненная технология, соглашусь. Тем не менее, преимущества безопасности, которые он продвигает, стоят нескольких недель боли, чтобы преодолеть горб нажатия кнопки «ОК» для повышения уровня процессов. Без UAC, включенного на максимально возможном уровне, ваша система работает не лучше, чем когда вы использовали Windows XP!