Office 365: APT используют Office, чтобы избежать обнаружения

Если многие угрозы мимолетны благодаря разработке адекватных патчей для эксплойтов . К сожалению, Advanced Persistent Threats (APT) устойчивы к исправлениям. Киберпреступники изменяют их, чтобы создать новые векторы атак. APT постоянно развиваются и находят способы избежать обнаружения. Недавняя тенденция понижения лицензий Office 365 E5 до E3 теперь используется для обхода обнаружения безопасности E5 .

Киберпреступники , использующие APT, обычно хорошо организованы и финансируются. У многих есть все время в мире, чтобы придумывать новые подвиги . Это включает в себя кражу данных и осуществление атак программ-вымогателей. Некоторые из них обращаются к сторонним поставщикам в цепочках поставок, чтобы получить более высокие выплаты в долгосрочной перспективе .

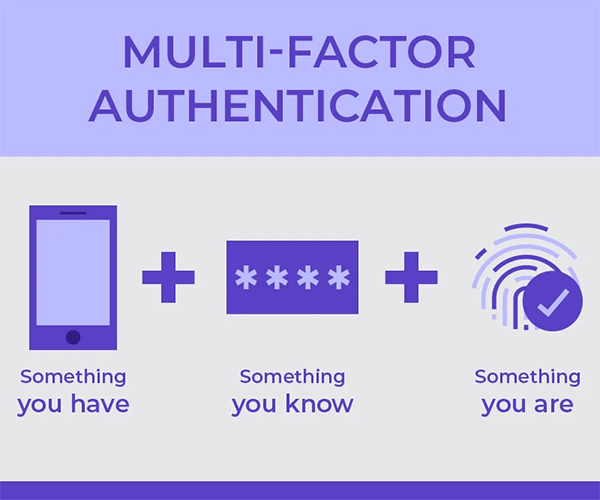

Многие организации не защищают почтовые ящики с помощью многофакторной проверки подлинности (MFA). Вы должны блокировать приложения, такие как Outlook и Teams, с помощью булавки, чтобы хитрые атаки не могли получить доступ к вашей системе. Здесь мы рассмотрим эту и некоторые другие меры, которые вы также можете использовать.

Давайте сначала посмотрим на лицензии Office 365 и почему переход с E5 на E3 помогает злоумышленникам!

Лицензии Office 365

Если вы новичок в Office 365, вот краткий обзор лицензирования . Вы можете получить множество лицензий как для бизнеса, так и для личного использования. E1, E3 и E5 — это корпоративные лицензии для Office 365. Каждая из них имеет ряд функций, но лицензия E5 включает инструменты безопасности, которые делают ее желательной для бизнеса.

Лицензия E5 предоставляет вам огромное количество функций, включая управление идентификацией, защиту от угроз и защиту информации (IP). Эта лицензия позволяет отслеживать, обнаруживать и управлять угрозами. Это либо в вашей локальной сети, либо в онлайн-версии Office 365.

Microsoft создала корпоративные лицензии E1 и E2 без функций безопасности . Это означает, что если злоумышленники могут понизить лицензию до E2, они могут использовать APT без обнаружения . Поскольку функции E2 такие же, как и у E3, пользователи также ничего не понимают, и спящие атаки достигаются в течение определенного периода времени.

Безопасность почтовых ящиков Office 365

Атаки на почтовые ящики повышают права доступа и обеспечивают полный контроль над системой . Это ставит под угрозу подключенные учетные записи, устройства, сети или даже цепочку поставок бизнеса. Продолжение атаки из-за отсутствия оповещений возможно до тех пор, пока пользователь не заметит изменение лицензии.

Представьте себе, что злоумышленник сокращает одну из лицензий E5 Office 365 вашего высококлассного руководителя до E3. Злоумышленники получают доступ к своему устройству, чтобы установить бэкдор для дальнейшего доступа. Очень скоро вся организация будет принадлежать им из-за одной слабости в безопасности . Вам нужно собрать свои утки подряд и следовать стандартизированной политике безопасности.

Давайте теперь рассмотрим возможные меры безопасности, которые помогут снизить риск для киберпреступников.

Зоны безопасности и атаки с эскалацией пользователей

APT , который может получить доступ к стандартной учетной записи конечного пользователя, может пересекать зоны безопасности. В зонах безопасности используется система светофора :

- Красные зоны; для широкой публики и посетителей им не доверяют .

- Оранжевые зоны; для внутреннего персонала, который может иметь внешнее соединение. Некоторые доверенные политики безопасности.

- Зеленые зоны; только для администраторов; самая безопасная зона, доверенная, но самая ограничительная.

Воздушные зазоры также помогают защитить каждую зону безопасности. Также могут помочь адекватные брандмауэры и другие меры безопасности.

Злоумышленники , которые не работают на компанию, не будут знать вашу инфраструктуру . Они также не будут знать названия оборудования или возможности устройства. Злоумышленники не будут знать, как перейти от пользователя к одной из ваших самых безопасных инфраструктур .

Оказавшись в системе, киберпреступникам нужно время, чтобы изучить каждую зону и найти нужные им мосты. Некоторые компании пытаются запутать серверы , но это всего лишь вопрос времени, когда их найдут!

Процесс атаки для внешних злоумышленников включает в себя повышение привилегий их пользователей . Это помогает им получить полный контроль над системами. Даже самые низкие пользователи могут стать администраторами!

В число целей входят базы данных Exchange , Active Directory , SQL или Oracle и даже Office 365 . Я могу продолжать эту тему, но безопасность жизненно важна для каждого пользователя в вашей организации. Не думайте, что целью являются только исполнительные или административные пользователи.

Мониторинг лицензий

После создания зон безопасности внимание можно уделить мониторингу лицензий . Прежде чем вы сможете обнаруживать аномалии, вам необходимо установить базовый уровень . Это означает создание списка лицензий для периодической проверки пользователей.

Office 365 сообщает, если учетная запись скомпрометирована или существует потенциальная компрометация. Вам необходимо проводить аудит перемещений глобальных администраторов и записывать их. Это потому, что если учетная запись с таким уровнем доступа будет скомпрометирована, у вас будут проблемы! Кибер-злоумышленники могут сделать что угодно с любой учетной записью в организации.

Многофакторная аутентификация

Некоторым администраторам сложно реализовать многофакторную аутентификацию . Пользователи говорят, что им кажется, что компания вторгается в их частную жизнь . Чего пользователи не понимают, так это того, что незащищенное устройство означает, что злоумышленники могут получить доступ к их данным.

Заставьте своих пользователей соблюдать требования или запретите использование их личных устройств для работы. Это может означать, что им выдали уже защищенный мобильный телефон или устройство с пин-кодом . Принуждение пользователей к тому, чтобы иметь несколько устройств, может заставить их думать по-другому .

Последние мысли

Чем больше у вас видимости , тем лучше вы сможете обнаружить что-то подозрительное. Мониторинг, соответствующее зонирование, обфускация инфраструктуры и многофакторная проверка подлинности могут помочь остановить APT-атаки. Вы можете защитить бизнес и пользователей. Вы также должны быть в курсе новых эксплойтов , которые могут представлять угрозу, и применять исправления, как только они станут доступны.

Многофакторная аутентификация , надежные пароли , контроль устройств и доступ к приложениям по PIN-коду теперь являются необходимой нормой . Вы также можете отключить USB-порты в зависимости от зоны безопасности. Это поможет уменьшить внутренние атаки со стороны социальной инженерии.

Чем больше вы учите своих пользователей , тем больше они узнают. В конце концов, они начнут задавать вопросы вместо того, чтобы все игнорировать. Убедитесь, что вы сообщаете своим пользователям , почему они должны следовать политикам безопасности и что они делают.

Часто задаваемые вопросы

Что такое АПТ?

Усовершенствованные постоянные угрозы (APT) — это фундаментальные недостатки, существующие в программном обеспечении и системах. Это означает, что злоумышленники переделывают их для работы после исправления предыдущей версии. Кибер-злоумышленники могут использовать APT для использования эксплойтов.

Чем хороши МФА?

Многофакторная проверка подлинности (MFA) проверяет, является ли пользователь, выполняющий вход в решение, им самим. Это может быть через зарегистрированный мобильный телефон, которому отправляется код, устройство для генерации пин-кода, назначенное учетной записи пользователя , или другим способом. Эти системы не безошибочны, но злоумышленникам трудно их обойти .

Что такое зоны безопасности?

Зоны безопасности определяют, какой тип доступа пользователь имеет в сети компании. Администраторы создают их при разработке инфраструктуры и сети компании. Зоны безопасности следуют системе светофора . Красная зона обеспечивает поверхностный доступ посетителей и небезопасна. Оранжевые зоны предназначены для внутреннего персонала, а зеленые — для администраторов; самый безопасный из двух. Воздушные промежутки и отдельная инфраструктура могут, например, помочь предотвратить доступ пользователей красной зоны к оранжевой и зеленой зонам.

Как я могу контролировать свои лицензии Office 365?

APT-атаки, которые понижают лицензии Office 365 E5 до E3, можно остановить с помощью регулярного мониторинга . Создайте список лицензий и проверьте, изменились ли они. Возможно, они могли измениться из-за рекламной акции, поэтому вам нужно будет проверить их для каждого пользователя.

Как мне обучить пользователей защищать их от кибератак?

Пользователи ничего не знают о кибербезопасности . Начните с предоставления им информации об атаках. Объясните , как они работают и как они могут оставаться в безопасности . Если вы начинаете новую политику безопасности , объясните им, почему. Если вы попросите кого-то работать определенным образом без объяснения причин, он редко сделает это правильно.