Обзор продукта: GFI EndPointSecurity

Похититель данных может уйти с большим количеством ценных данных в своих карманах, нерадивый сотрудник может загрузить больше вредоносных программ на корпоративные компьютеры, а злоумышленник может загрузить больше нелегального контента на корпоративные веб-серверы, чем когда-либо прежде, и за меньшее время. Пришло время взглянуть на продукт, который может дать нам некоторые контрмеры против этих потенциальных угроз безопасности.

Продукт: GFI EndPointSecurity

Домашняя страница продукта: GFI EndPointSecurity — управление сетевыми устройствами

Бесплатная 30-дневная ознакомительная версия: загрузите GFI EndPointSecurity

Введение

Стюард Бранд присоединился к первой конференции хакеров в 1984 году и заявил следующее: « С одной стороны, информация хочет быть дорогой, потому что она очень ценна. Нужная информация в нужном месте просто меняет вашу жизнь. С другой стороны, информация хочет быть бесплатной, потому что стоимость ее получения все время снижается. Итак, у вас есть эти двое, сражающиеся друг против друга ». С тех пор лозунг « информация хочет быть свободной » стал хорошим напоминанием для сетевых администраторов о том, что их сети должны быть герметически закрыты в отношении потока ценной информации и данных — или, по крайней мере, пытаться… Точнее сказать: Хитрость заключается в том, чтобы предоставить только необходимую информацию определенному лицу или группе людей в нужное время и в нужном месте, а более деликатную информацию держать в секрете в «безопасных» стенах компании. Многое из этого можно контролировать с помощью настроек разрешений для файлов, папок, таблиц баз данных, веб-сайтов и т. д. (контроль доступа) и, например, систем управления контентом, но проблема становится очевидной, как только мы упоминаем «место». Если какому-то пользователю необходимо иметь возможность прочитать определенный файл или таблицу в базе данных, эта информация также может быть скопирована в другое «неконтролируемое» место назначения или устройство тем же пользователем, что может быть не в интересах компании. За короткое время информация распространяется по множеству мест – «по воздуху», как говорится в фильме «Вспышка» (1995).

Итак, о каких устройствах идет речь? Нам нужно беспокоиться о: iPod, MP3-плеерах, цифровых камерах, мобильных телефонах, устройствах для чтения карт памяти, флэш-накопителях, устройствах записи CD/DVD, дискетах, КПК и других plug-and-play устройствах, которые имеют возможности хранения… Это почти слишком просто использовать эти устройства на современных платформах Windows, пользователям просто нужно подключить их к порту USB или FireWire, и они готовы к работе, с большим объемом гигабайтов в их полном контроле — по умолчанию не требуется установка драйвера или одобрение администратора. Хотя это хорошо для пользователей, как и во многих других случаях, удобство использования имеет большой недостаток в плане безопасности. Устройства маленькие и легко маскируются, установка не требует технических знаний — украсть данные никогда не было так просто. Технологические прорывы сделали доступными устройства, которые могут похвастаться:

- Увеличение скорости хранения и передачи данных

- Повышенная портативность устройства за счет существенного уменьшения физического размера устройства.

- Повышение доступности устройств за счет разработки массовых недорогих продуктов.

- Упрощены способы подключения к компьютерным системам.

Итак, какие опасности несут эти устройства? По данным Gartner Group, 70% несанкционированного доступа к информационным системам совершают сотрудники. Общеизвестно, что внутренние угрозы являются наиболее распространенными угрозами в типичной сети, и все же «внутренний враг» остается с слишком большой силой за очень дорогими корпоративными брандмауэрами. Утрата информации может быть чрезвычайно вредна для большинства корпораций: утечка данных, инциденты с раскрытием данных, шантаж, кража личных данных, промышленный шпионаж и т. д. фатально даже для крупных компаний. Многие направления бизнеса сталкиваются с повышенными требованиями, которые требуют большей защиты и более жесткого контроля над записями клиентов и конфиденциальной информацией. Данные, которые защищают сетевые администраторы, могут быть любыми: от чертежей, бюджетов, номеров социального обеспечения/кредитных карт, инженерных планов, прайс-листов, исходного кода, схем баз данных, видео/звуковых файлов, клиентских/финансовых записей и списков рассылки до «Кока-колы». рецепт» — в конце концов, это всего лишь биты и байты, которые нужно скрыть.

Недовольные сотрудники, которые считают, что их уволили несправедливо, могут продавать знания компании, стратегии или другую конфиденциальную информацию и таким образом пользоваться своим доверенным положением и разрешениями. Другой пример — люди, уходящие из компании, чтобы работать с конкурентом. Нечестные люди могут использовать полученную информацию, чтобы получить преимущество над своим предыдущим работодателем. Дело в том, что внутренние пользователи могут умышленно или случайно скопировать на эти устройства конфиденциальную информацию, внедрить вредоносный код (любое вредоносное ПО) или передать в корпоративную сеть другие нежелательные данные. Итак, что мы можем с этим сделать?

Во-первых, нам нужна письменная корпоративная политика управления портативными хранилищами как часть политики ИТ-безопасности компании. Но какие инструменты есть у нас, как у администраторов Windows, для обеспечения соблюдения политики пользователями? Поскольку групповые политики Windows дают нам очень ограниченный контроль над упомянутыми устройствами, общий подход был любым: от физической блокировки портов (USB/FireWire и т. д.) до полного запрета iPod и подобных устройств в сети. Очевидно, что ни одна из этих контрмер не является адекватной в большинстве сценариев. Нам нужны технологические барьеры, подобные тем, которые предлагает GFI EndPointSecurity, для защиты сетей от несанкционированного использования устройств. Давайте посмотрим, что GFI EndPointSecurity может сделать для нас…

Основные характеристики

В GFI EndPointSecurity классы портативных устройств организованы в следующие категории:

| Дискета | CD/DVD-ROM | Устройства хранения данных | Принтеры | КПК | Сетевые адаптеры | Модемы | Устройства обработки изображений | Другие устройства | |

| Внутренний / Внешний | CD R/W ПЗУ DVD Ч/З ПЗУ Внутренний / Внешний | USB-накопители Mp3-плееры айподы Картридеры Жесткие USB-диски | USB / FireWire | Карманные ПК Ежевика Смартфоны | Wi-Fi Bluetooth-ключи / соединения Инфракрасные ключи / соединения | Смартфоны Мобильные телефоны USB-модемы | Цифровые камеры Веб-камеры Сканеры | Bluetooth-ключи/порты Инфракрасные ключи/порты Магнетооптические приводы (внутренние и внешние) ZIP-диски Ленточные накопители | |

Для каждой категории администраторы могут устанавливать уровни доступа. Что касается гибких дисков и устройств хранения, мы можем выбирать между доступом для чтения и чтения/записи, для других устройств мы можем определить, должны ли пользователи иметь доступ к этим устройствам или нет.

Монтаж

GFI EndPointSecurity состоит из серверной и клиентской частей. На стороне сервера настраиваются политики, и параметры передаются клиентам. На стороне клиента должен быть установлен программный агент GFI EndPointSecurity. Агент обрабатывает и обеспечивает соблюдение политик устройств, предоставляемых сервером.

GFI EndPointSecurity 3.0 может защитить все 32-разрядные версии Microsoft Windows 2000, XP и 2003. GFI будет поддерживать 32-разрядную версию Microsoft Windows Vista в рамках следующего цикла выпуска GFI EndPointSecurity. В настоящее время ведется разработка поддержки 64-разрядных операционных систем Windows, которая будет доступна в будущем выпуске.

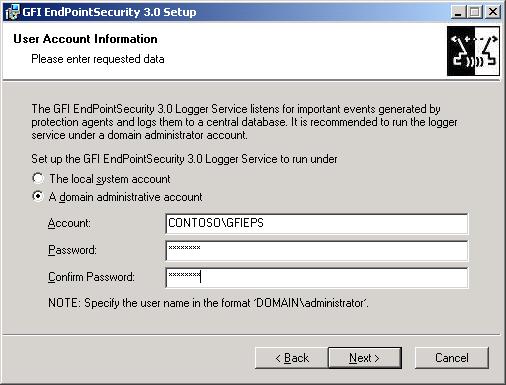

Установка приложения очень проста и проста в исполнении. Вы можете установить GFI EndPointSecurity на английском или немецком языке, и в процессе установки вам потребуется личный лицензионный ключ (30-дневная пробная версия доступна для загрузки на веб-сайте GFI) и выбрать папку назначения для двоичных файлов. Также необходимо предоставить информацию об учетной записи пользователя для службы GFI EndPointSecurity Logger — это должен быть администратор домена — или можно использовать учетную запись локальной системы, см. рис. 1.

Рисунок 1: Введите информацию об учетной записи пользователя

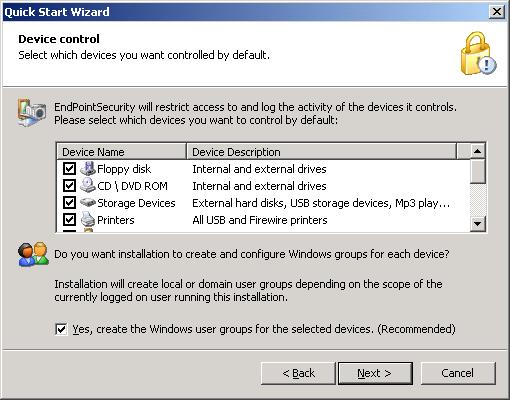

После завершения установки появится мастер быстрого запуска GFI EndPointSecurity. Этот мастер проведет нас через наиболее важные этапы настройки продукта. Обратите внимание, что по умолчанию новые группы безопасности создаются мастером автоматически.

Рис. 2. Мастер быстрого запуска: управление устройствами

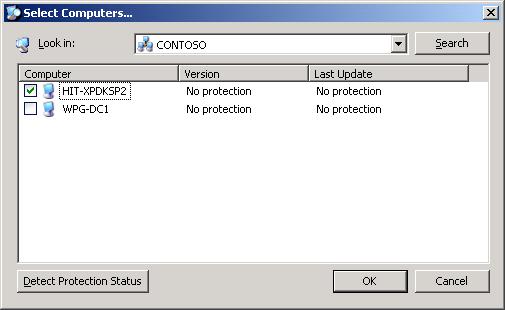

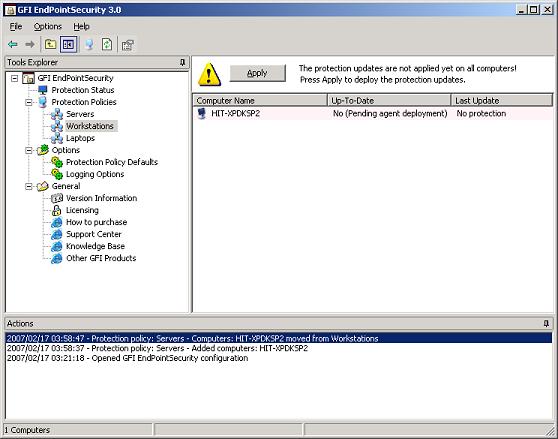

Установка агента из центрального расположения на удаленные компьютеры довольно проста — можно выполнить поиск в домене и нажать кнопку «Определить состояние защиты», чтобы увидеть, развернут ли агент уже и когда последний раз агент обновлялся с помощью политик защиты. (Рисунок 3). Установка удаленного агента выполняется из консоли GFI EndPointSecurity, см. рис. 5.

Рисунок 3: Выберите Компьютеры…

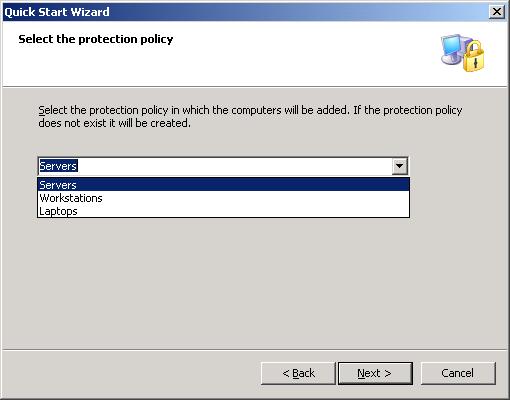

По умолчанию мастер предоставляет нам 3 доступные политики защиты «из коробки»: Серверы, Рабочие станции и Ноутбуки, см. рис. 4. Каждую политику можно настроить на любой уровень защиты, необходимый для определенного типа компьютеров, в зависимости от требуемых групп, необходимых для определенных. Например, в некоторых средах лучше разделить по отделам (продажи, маркетинг, производство и т. д.). Политики можно добавить и настроить вручную позже. После настройки различных политик защиты учетные записи компьютеров добавляются в эти политики вручную.

Рисунок 4: Мастер быстрого запуска: выберите политику защиты

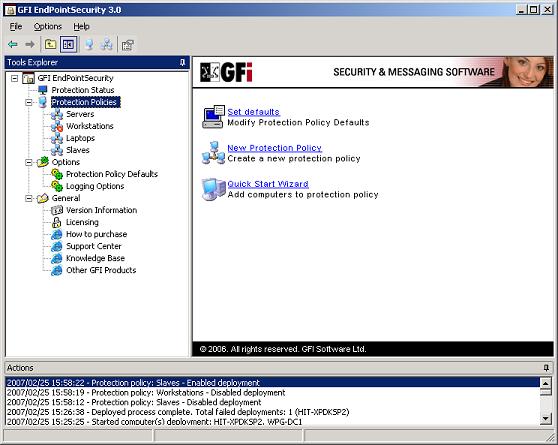

Консоль GFI EndPointSecurity 3.0 очень проста и легка в освоении. Изменения в политиках защиты должны быть «применены» после настройки нажатием кнопки «Применить» — немного похоже на настройку серверов Microsoft ISA 2004/2006.

Рисунок 5: Консоль управления GFI EndPointSecurity

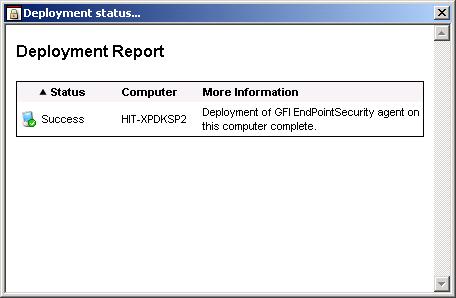

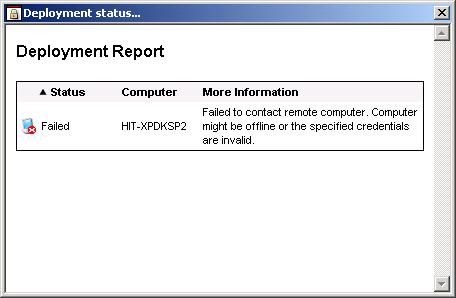

Отчет о развертывании показывает нам состояние процесса установки удаленного агента, см. рис. 6. Если удаленный компьютер не подключен к сети, мы получаем сообщение об ошибке, похожее на то, что показано на рис. 7.

Рисунок 6: Отчеты о состоянии развертывания

Рисунок 7: Отчеты о состоянии развертывания

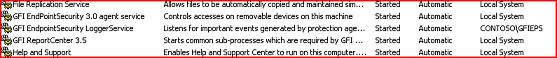

После установки GFI EndPointSecurity и развертывания агента на сервере мы видим 3 новых сервиса (2 для сервера и 1 для дополнительного локального агента):

Рисунок 8: Установленные службы GFI EndPointSecurity

Стандартной рабочей станции требуется только упомянутая выше «служба агента GFI EndPointSecurity 3.0» — эта служба заботится почти обо всем, что связано с доступом к устройству на клиенте.

Точка зрения администратора

Консоль администрирования GFI EndPointSecurity проста и легка в освоении после первых нескольких щелчков мышью, см. рис. 9.

Рисунок 9: Консоль администрирования GFI EndPointSecurity 3.0

Состояние защиты дает быстрый и подробный обзор настроенных агентов и их уровня обновления.

Protections Policies содержит все политики конфигурации.

Параметры предоставляют доступ к параметрам политики по умолчанию и параметрам ведения журнала.

Общие предоставляют доступ к информации о лицензировании, информации о поддержке и т. д.

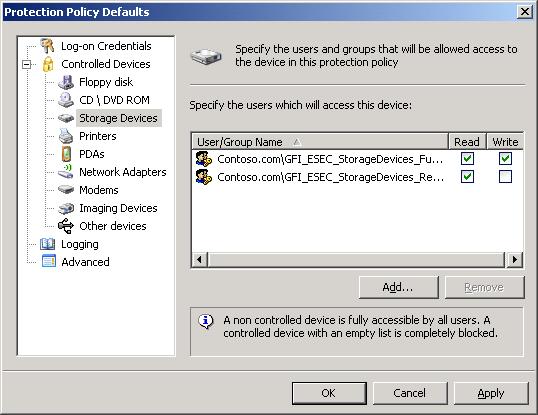

Политики защиты связаны с группами или пользователями Active Directory, поэтому после предварительной настройки GFI EndPointSecurity остальными можно управлять через Active Directory в рамках обычного администрирования пользователей. На рис. 10 показано, как группы безопасности Active Directory подключаются к разрешениям на доступ к устройствам хранения.

Рисунок 10: Параметры политики защиты по умолчанию

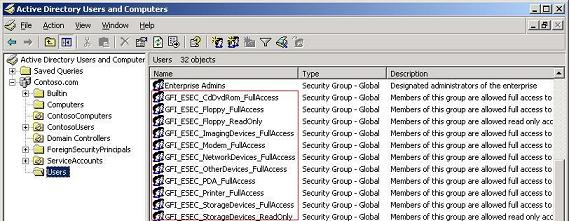

Ряд групп Active Directory создается «за кулисами», каждая из которых имеет описание своего назначения (рис. 11).

Рисунок 11: Пользователи и компьютеры Active Directory: группы GFI

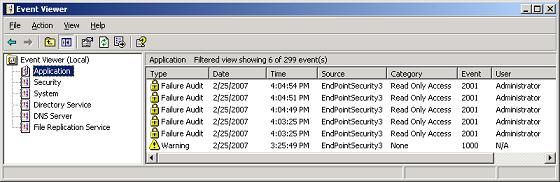

Если в сети нет доступных серверов SQL 2000/2005, ведение журнала по умолчанию выполняется с использованием локального журнала приложения агента GFI EndPointSecurity. Это, конечно, не самый простой способ для администраторов получить обзор происходящего в сети, но достаточный.

Рисунок 12: Средство просмотра событий: аудит EndPointSecurity

Настроив ведение журнала на SQL-сервер, мы можем централизовать информацию журнала и создавать отчеты на основе этой информации, но мы вернемся к этому позже…

Итак, что можно сказать о точке зрения пользователя? Большинство пользователей даже не заметят наличие агента GFI EndPointSecurity. Опытный пользователь сможет обнаружить службу, работающую в фоновом режиме, но, кроме этого, все пользователи увидят стандартные блокирующие сообщения Windows, такие как «Отказано в доступе», при попытке сделать что-то, что находится вне «области действия» пользователей.

Составление отчетов

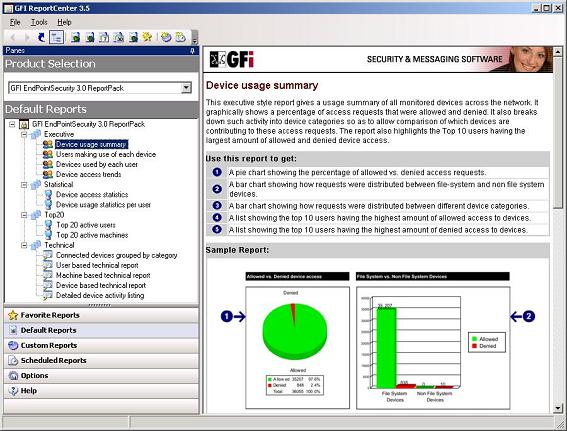

В качестве дополнения к GFI EndPointSecurity можно приобрести пакет отчетов (30-дневная пробная версия доступна для загрузки на веб-сайте GFI), установить и настроить, чтобы обеспечить обзор того, как работает GFI EndPointSecurity и какие действия предпринимаются. С помощью этого дополнения руководство и другой персонал могут определять, как используются устройства и как осуществляется доступ к ним в сети. По умолчанию отчеты, которые показывают такие вещи, как сводка использования устройства, тенденции и статистика, наиболее активные компьютеры и пользователи, технические отчеты и т. д., могут быть созданы быстро. Эти отчеты красиво отформатированы в виде таблиц и графиков для удобства чтения и могут быть настроены в соответствии с потребностями любой компании (с помощью мастера настраиваемых отчетов EndPointSecurity).

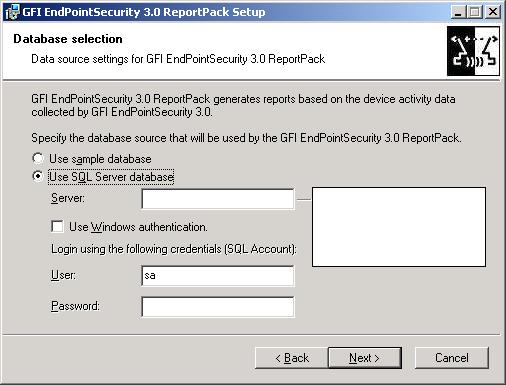

Перед установкой пакета отчетов GFI EndPointSecurity необходимо установить GFI Report Center Framework — это займет всего несколько секунд. ReportPack необходимо указать на источник данных SQL, сгенерированный GFI EndPointSecurity, см. рис. 13.

Рисунок 13: Выбор базы данных SQL

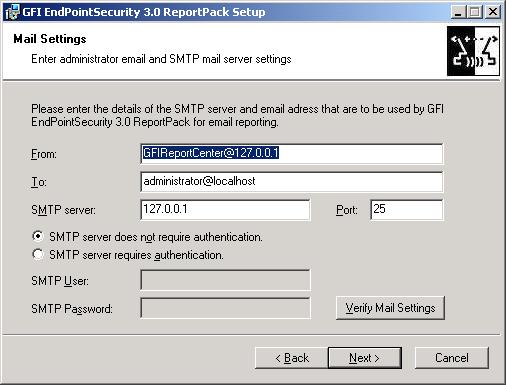

При правильной настройке параметров почты отчеты могут отправляться по заданному расписанию на определенный адрес электронной почты (рис. 14).

Рисунок 14: Настройки почты

Центр отчетов GFI (рис. 15) — это общая платформа для продуктов GFI, использующая преимущества ReportsPacks для создания отчетов для руководства и технических специалистов. Многие продукты GFI имеют специальные надстройки ReportPack, которые позволяют администраторам очень легко предоставлять отчеты, соответствующие основному продукту, и даже планировать процесс.

Рисунок 15: GFI ReportCenter 3.5

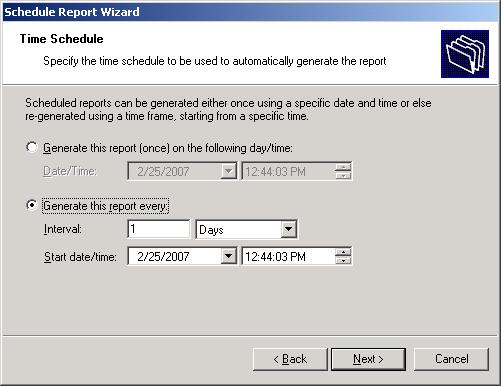

Как стандартные, так и настраиваемые отчеты можно запланировать для запуска с заданным интервалом для «сегодня», «вчера», «последних 7 дней», «последних 30 дней» или пользовательского диапазона дат (рис. 16).

Рисунок 16: Мастер отчетов по расписанию: Расписание

Отчеты можно экспортировать в файл в формате PDF, XLS, DOC или RTF. Файлы отчетов помещаются в папку по умолчанию или могут быть указаны в отдельных папках для каждого запланированного отчета. Другой вариант — отправить отчеты по почте. Это также можно сделать, используя настройки почты по умолчанию или указав индивидуальные настройки почты для каждого запланированного отчета (рис. 17).

Рисунок 17: Мастер отчетов по расписанию: расширенный

Вывод

GFI EndPointSecurity предлагает множество замечательных функций для управления уязвимыми данными и сетевыми средами. Этот продукт позволяет контролировать поток данных к устройствам хранения и от них для каждого пользователя по сети. Будущие операционные системы Windows (Vista и более поздние версии) предоставляют некоторые встроенные функции для управления доступом к съемным запоминающим устройствам с помощью групповой политики, но GFI EndPointSecurity по-прежнему предлагает корпорациям ряд функций, связанных с безопасностью, которых в настоящее время групповая политика Microsoft Windows Vista не предлагает. В Microsoft Windows Vista администраторы могут настраивать пользователей, которым разрешен или запрещен доступ к различным портативным устройствам хранения данных, однако этот уровень детального контроля нельзя распространить на устройства без файловой системы. GFI EndPointSecurity предоставляет системным администраторам возможность осуществлять практически одинаковый уровень детального контроля над всеми 32-разрядными версиями компьютеров под управлением Windows 2000, XP, 2003 и всеми устройствами без файловой системы. К ним относятся принтеры, сканеры, модемы, Bluetooth-ключи и т. д.

Еще одним важным аспектом EndPointSecurity является отслеживание использования портативных устройств и расследование подозрительной активности. В отличие от Windows Vista, GFI EndPointSecurity записывает все действия пользователей с портативными устройствами либо в журналы событий Windows, либо на сервер Microsoft SQL и позволяет ИТ-специалистам генерировать тенденции использования устройств и создавать отчеты на основе этих данных. Я рекомендую вам загрузить пробную версию и протестировать эту мощную программу. Наслаждаться!

WindowSecurity.com Рейтинг: 4.5/5

Дополнительная информация: GFI EndPointSecurity — контроль сетевых устройств

Внешние ресурсы

Ссылка на продукт:

http://www.gfi.com/endpointsecurity/

Ссылка на веб-трансляцию:

http://www.gfi.com/endpointsecurity/esecwebcast.htm

Техническая спецификация:

http://www.gfi.com/endpointsecurity/esecbrochure.pdf

Белые бумаги:

http://www.gfi.com/whitepapers/pod-slurping-an-easy-technique-for-stealing-data.pdf

http://www.gfi.com/whitepapers/threat-posed-by-portable-storage-devices.pdf

Функции:

http://www.gfi.com/endpointsecurity/esecfeatures.htm

ЧАСТО ЗАДАВАЕМЫЕ ВОПРОСЫ:

http://kbase.gfi.com/search.asp?P=55&SU=AnyWord&SB=WhatsNew&DO=365&Q=&Submit=Search&SA=FullText