Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

Если вы хотите прочитать другие части этой серии статей, перейдите по ссылке:

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

серии статей, на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени

В первой части этой серии из двух частей о том, как создать политику изоляции домена с помощью IPsec и консоли брандмауэра Windows с расширенной безопасностью, интегрированной в редактор групповой политики Windows Server 2008, я рассмотрел, как настроить политику IPsec по умолчанию для применения ESP. шифрование подключений, защищенных с помощью IPsec, а затем показал, как создать правило политики IPsec для контроллеров домена.

В этой, второй и заключительной части серии статей о том, как создать политику изоляции домена IPsec в простой сети, мы создадим правило изоляции домена клиента и сервера, которое потребует безопасности (аутентификации), а также настроим сервер для приема входящего трафика. ping соединения, чтобы мы могли проверить правило. В конце этой статьи мы протестируем правило, чтобы убедиться, что IPsec применяется к соединениям и что соединения шифруются с использованием ESP.

Создание правила изоляции клиентского и серверного доменов

Следующее правило, которое мы создадим, — правило изоляции клиентского и серверного доменов. Это правило не просто будет запрашивать безопасность, как предыдущее правило, которое мы создали для подключений к контроллеру домена, это правило потребует проверки подлинности и безопасности, когда члены домена подключаются друг к другу. Это правило потребует аутентификации для входящих подключений и будет запрашивать безопасность для исходящих подключений.

Если вам требуется безопасность для входящего подключения, для этого потребуется, чтобы компьютеры, которые хотят подключиться к любому члену домена, аутентифицировались для этого члена домена с помощью Kerberos. Если машина не может аутентифицироваться, соединение не будет установлено. Если компьютер сможет аутентифицироваться, то подключение будет разрешено. Это правило позволяет членам домена устанавливать безопасные соединения друг с другом, в то же время разрешая членам домена подключаться к членам, не являющимся членами домена, которые не могут аутентифицироваться.

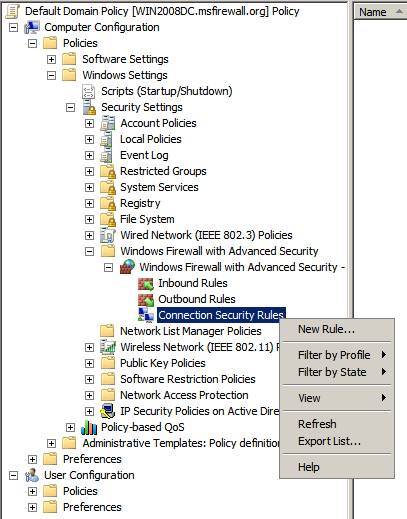

Перейдите к узлу «Правила безопасности подключения» на левой панели редактора групповой политики, как вы это делали при создании предыдущего правила.

Щелкните правой кнопкой мыши Правила безопасности подключения и выберите Новое правило.

фигура 1

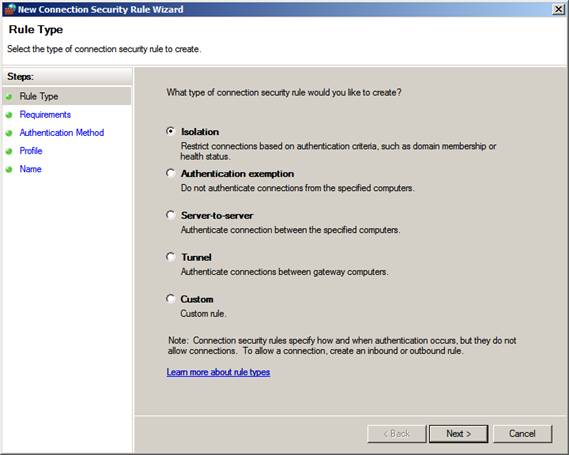

На странице «Тип правила» выберите параметр «Изоляция» и нажмите «Далее».

фигура 2

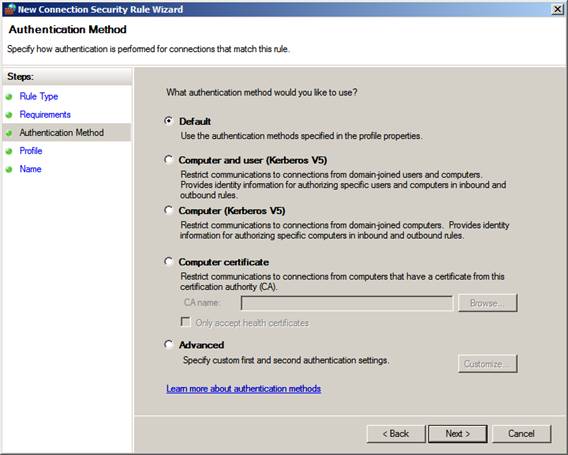

На странице «Метод аутентификации» выберите «По умолчанию» и нажмите «Далее».

Рисунок 3

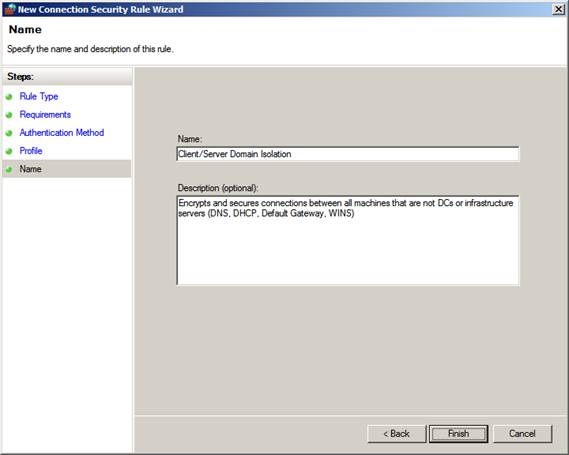

На странице Name дайте правилу имя. В этом примере мы назовем правило « Изоляция домена клиента/сервера» и введем описание «Шифрует и защищает соединения между всеми машинами, которые не являются контроллерами домена или серверами инфраструктуры (DNS, DHCP, шлюз по умолчанию, WINS)».

Нажмите «Далее».

Рисунок 4

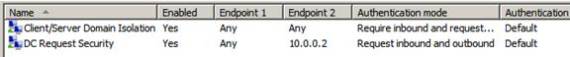

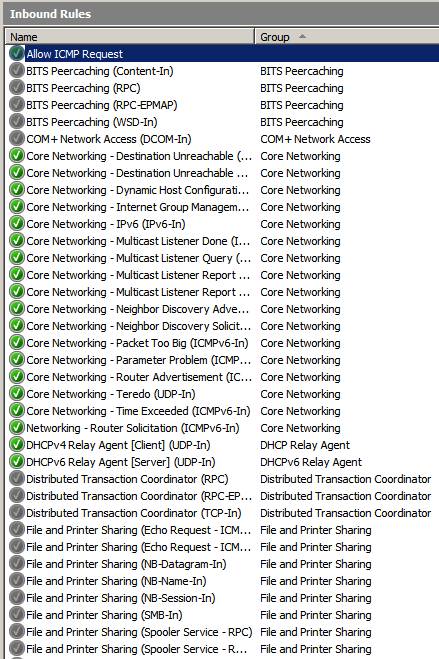

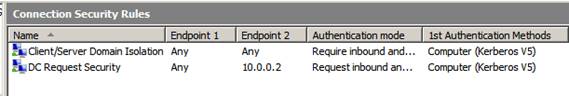

Обратите внимание на правило в списке правил безопасности подключения. Вы можете задаться вопросом, не возникнет ли здесь проблема, поскольку правило изоляции клиент-серверного домена включает все IP-адреса, включая IP-адрес контроллера домена.

Это не проблема, поскольку правила оцениваются от наиболее конкретных к наименее конкретным. Таким образом, более конкретное правило оценивается перед менее конкретным правилом. В случае двух правил, которые у нас есть здесь, правило безопасности запросов DC является более конкретным, поскольку конечная точка 2 — это IP-адрес, а в правиле изоляции домена клиент/сервер конечная точка 2 — это любой IP-адрес.

Рисунок 5

Обратите внимание, что в производственной среде нам потребуется создать некоторые правила исключений, в которых определенные устройства освобождаются от аутентификации. Это может включать адреса DHCP, DNS, WINS и шлюза по умолчанию, которые должны использоваться компьютерами, не являющимися членами домена и, следовательно, не могут пройти аутентификацию с помощью Kerberos. Ссылки в конце этой статьи помогут вам в более сложном планировании и настройке, необходимых для реализации изоляции домена в производственной сети.

Создайте правило брандмауэра для разрешения входящей проверки связи

Чтобы проверить конфигурацию, вы, вероятно, захотите использовать команду ping для проверки связи с сервером из клиента Vista. Для этого вам необходимо разрешить входящие пинг-запросы ICMP к серверу для теста. Для этого вам потребуется создать правило, позволяющее клиенту Vista отправлять эхо-запросы на сервер с помощью брандмауэра Windows с MMC повышенной безопасности.

На сервере откройте брандмауэр Windows в режиме повышенной безопасности из меню «Администрирование».

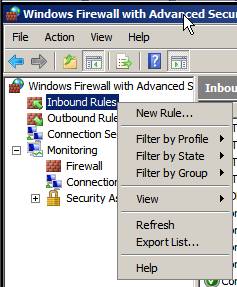

На левой панели консоли Windows Firewall with Advanced Security щелкните правой кнопкой мыши узел Inbound Rules на левой панели и выберите New Rule.

Рисунок 6

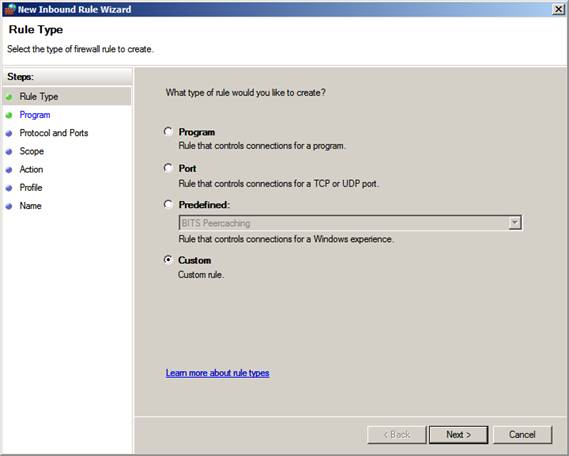

На странице «Тип правила» выберите параметр «Пользовательский». Нажмите «Далее».

Рисунок 7

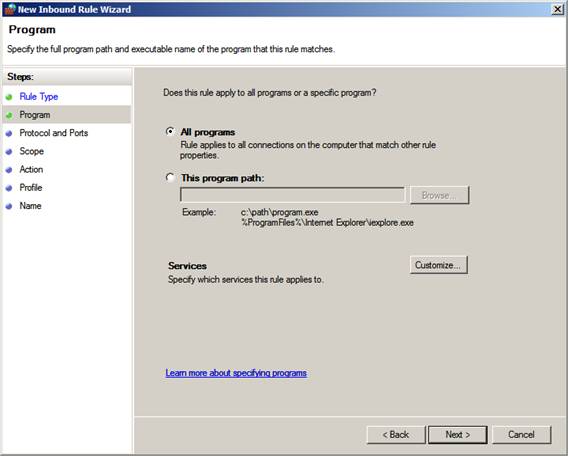

На странице «Программа» выберите параметр «Все программы» и нажмите «Далее».

Рисунок 8

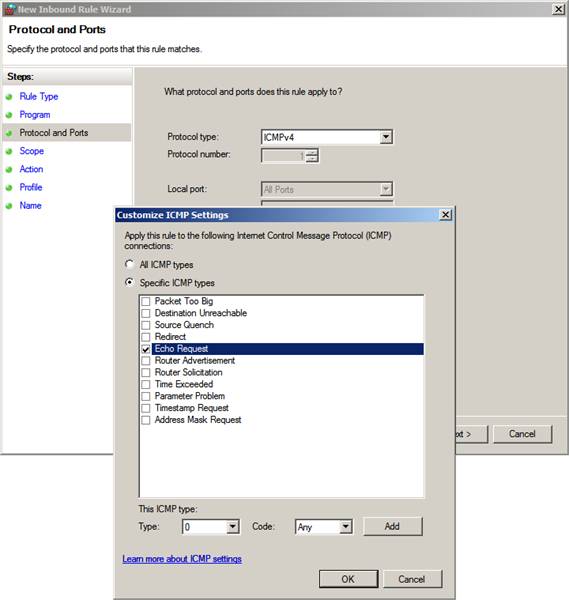

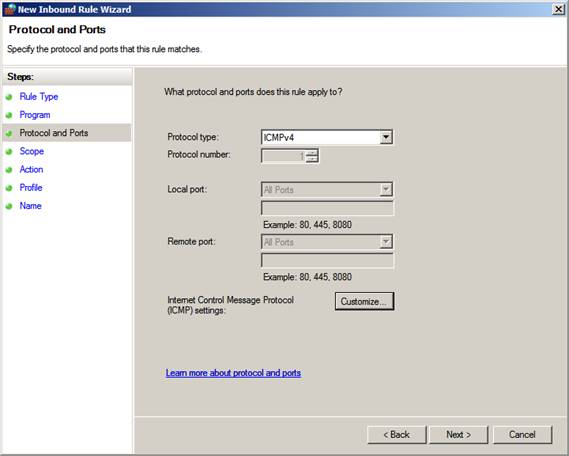

На странице Протокол и порты щелкните стрелку вниз в раскрывающемся списке Тип протокола и выберите параметр ICMPv4.

Нажмите кнопку Настроить. В диалоговом окне «Настройка параметров ICMP» выберите параметр «Определенные типы ICMP». Затем поставьте галочку в поле Echo Request. Нажмите ОК.

Рисунок 9

Нажмите «Далее» на странице «Протокол и порты».

Рисунок 10

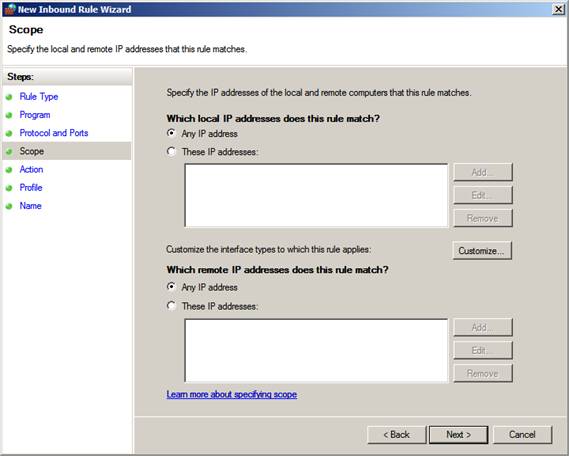

В диалоговом окне Область примите настройки по умолчанию для локального и удаленного IP-адресов, то есть любой IP-адрес. Нажмите «Далее».

Рисунок 11

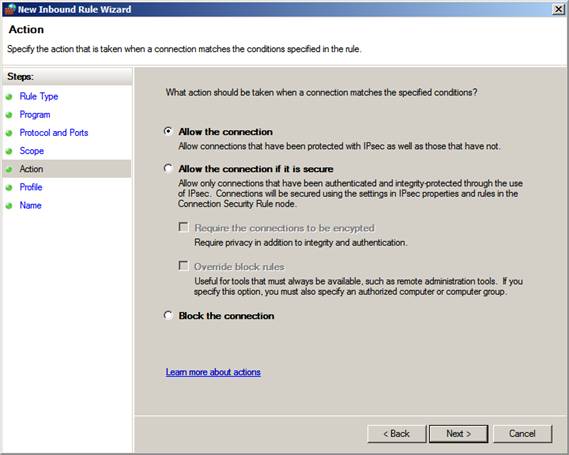

На странице «Действие» выберите параметр «Разрешить подключение» и нажмите «Далее».

Рисунок 12

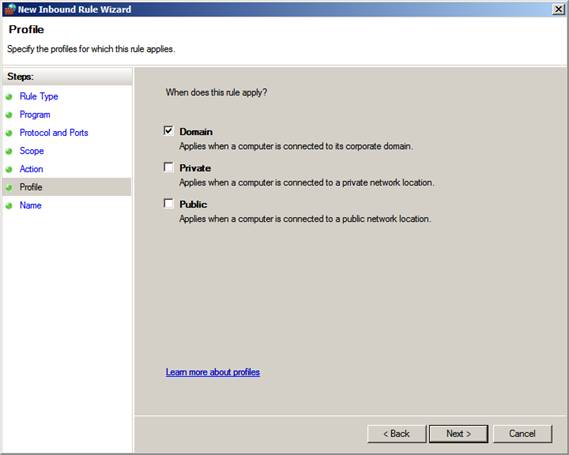

На странице «Профиль» снимите галочки с флажков «Частный » и «Общий» и нажмите «Далее».

Рисунок 13

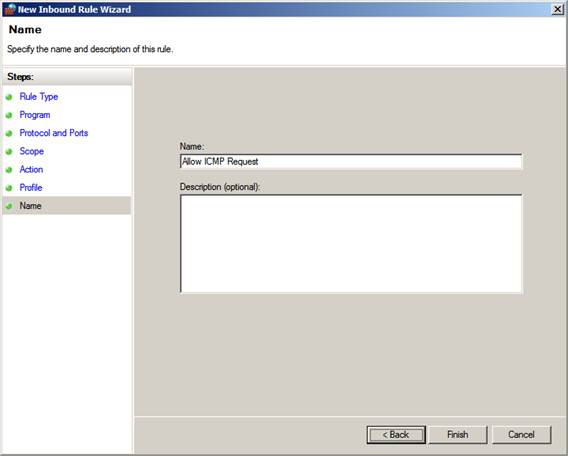

На странице Name дайте правилу имя. В этом примере мы назовем правило Разрешить запрос ICMP. Нажмите Готово.

Рисунок 14

Вы можете увидеть правило Allow ICMP Request в списке входящих правил.

Рисунок 15

Просмотр активности безопасности подключения

Хорошо, теперь мы готовы посмотреть, работает ли что-то! Перейдите на сервер, откройте консоль брандмауэра Windows в режиме повышенной безопасности и щелкните узел «Правила безопасности подключения» на левой панели консоли. Вы должны увидеть правила, которые вы создали в групповой политике. Если вы не видите эти правила, сделайте следующее:

- На контроллере домена откройте командную строку, введите gpupdate /force и нажмите клавишу ВВОД, чтобы обновить групповую политику на контроллере домена.

- После обновления групповой политики на контроллере домена обновите групповую политику на сервере, открыв командную строку, введя gpupdate /force и нажав клавишу ВВОД, чтобы обновить групповую политику на сервере.

- Если это не сработает, попробуйте перезапустить сервер и снова войти в систему.

Затем обновите представление правил безопасности подключения на сервере, чтобы увидеть обновленный список правил. Это тот же список, который вы видите в редакторе групповой политики.

Рисунок 16

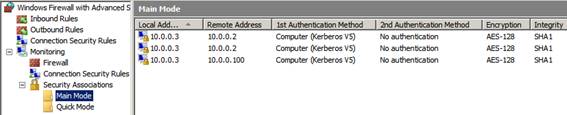

Щелкните узел Основной режим на левой панели консоли. Вы должны увидеть, что сервер установил безопасное соединение как с контроллером домена, так и с клиентом Vista. Если вы не видите безопасных подключений к клиенту Vista, сделайте следующее:

- Запустите gpupdate /force на клиенте Vista.

- Настройте, чтобы правила безопасности подключения были применены к клиенту Vista, проверив их в брандмауэре Windows с оснасткой MMC повышенной безопасности на клиенте Vista.

- Если это не сработает, перезагрузите клиентский компьютер Vista.

- Пропингуйте клиентский компьютер Vista с сервера

После выполнения этих шагов вы должны увидеть безопасные соединения IPsec между сервером, контроллером домена и клиентом Vista.

Рисунок 17

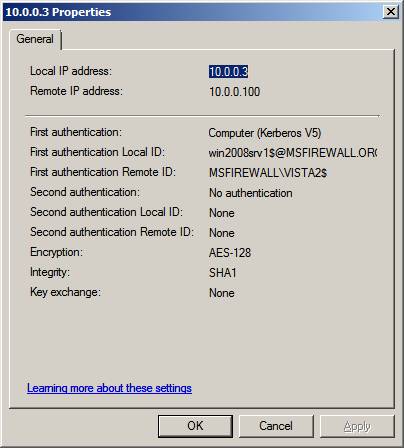

Если дважды щелкнуть одну из записей в области сведений основного режима, можно просмотреть сведения о безопасном соединении.

Рисунок 18

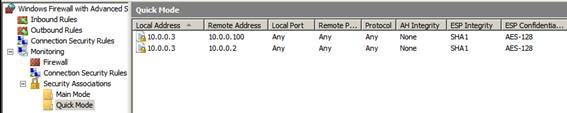

Щелкните узел «Быстрый режим» на левой панели консоли. Вы должны увидеть безопасные соединения как с контроллером домена, так и с клиентом Vista.

Рисунок 19

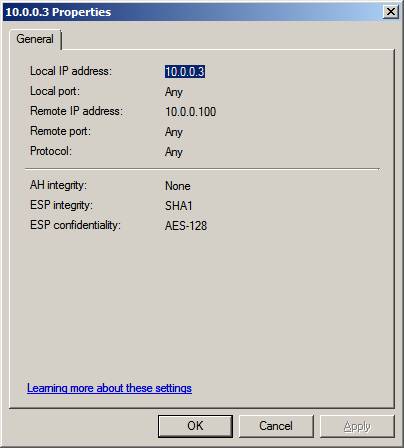

Если дважды щелкнуть одну из записей на панели сведений узла быстрого режима, можно просмотреть сведения о соединении. Обратите внимание, что была применена конфиденциальность ESP и используется 128-битное шифрование AES. Это означает, что соединение защищено по сети и не может быть перехвачено злоумышленниками.

Рисунок 20

Резюме

В этой статье мы рассмотрели, как настроить правило изоляции домена клиент/сервер, а затем настроить брандмауэр на сервере, чтобы разрешить входящие запросы ping. Затем мы проверили, все ли работает должным образом, используя функции мониторинга, включенные в консоль брандмауэра Windows с расширенной безопасностью. В этой серии статей основное внимание уделялось тому, как создать простую политику изоляции домена, чтобы продемонстрировать, как легко настроить политики изоляции домена с помощью новых инструментов, включенных в Windows Server 2008 и Vista. Что еще более важно, мы продемонстрировали, как можно использовать групповую политику для централизации конфигурации, чтобы политика изоляции домена стала решением для управления «в одно касание».

Дополнительные сведения об изоляции домена и планировании изоляции домена в вашей сетевой среде см. в разделе Изоляция серверов и доменов.

В следующей статье я продемонстрирую изоляцию сервера. Изоляция сервера полезна, когда машины не являются членами домена. В этом случае мы увидим, как вы можете использовать альтернативные методы аутентификации для защиты соединений между компьютерами, не входящими в домен. Тогда увидимся! -Том.

Если вы хотите прочитать другие части этой серии статей, перейдите по ссылке:

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

серии статей, на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени