Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

Если вы хотите прочитать другие части этой серии статей, перейдите по ссылке:

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

серии статей, на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени

В первых двух частях этой серии статей о брандмауэре Windows в режиме повышенной безопасности я рассмотрел общие параметры конфигурации брандмауэра Windows, а затем подробно рассмотрел правила брандмауэра для входящего и исходящего трафика.

В этой, третьей статье серии, мы рассмотрим, как использовать групповую политику для принудительной изоляции домена с помощью IPsec. Консоль брандмауэра Windows в режиме повышенной безопасности интегрирована с групповой политикой Windows Server 2008, что позволяет использовать консоль управления групповой политикой и редактор групповой политики для создания политики брандмауэра для компьютеров во всем домене, в подразделении или на сайте..

Конфигурация изоляции домена (через брандмауэр Windows в режиме повышенной безопасности) позволяет защитить все ваши компьютеры-члены домена от мошеннических компьютеров, которые не являются членами домена. Члены домена настроены так, что они должны аутентифицироваться друг с другом, прежде чем между ними будут разрешены соединения. Компьютеры, не являющиеся членами домена, не могут аутентифицироваться для членов домена, и, таким образом, соединения от нечленов домена завершаются неудачно.

Хотя это было возможно в предыдущих версиях Windows, интерфейс конфигурации для настройки политик IPsec был настолько сложным и трудным для понимания, что не многие администраторы Windows или безопасности беспокоились об изоляции домена. Однако с введением брандмауэра Windows в режиме повышенной безопасности в Windows Server 2008 и Vista очень легко получить рабочую конфигурацию изоляции домена. А интеграция с групповой политикой Windows Server 2008 позволяет легко централизовать конфигурацию, чтобы получить решение «в одно касание».

В этой серии из двух частей (часть 3 разделена на две отдельные части) об изоляции домена я собираюсь продемонстрировать, как вы можете создать решение для изоляции домена для простой сети из трех компьютеров. Эти машины:

- Контроллер домена, который будет запрашивать безопасность. Вы не можете форсировать безопасность, потому что машины, по-видимому, не могут получать групповую политику, когда вы форсируете безопасность. Однако если вы запросите безопасность при подключении к контроллеру домена, члены домена смогут подключиться к контроллеру домена, чтобы получить групповую политику, а затем они смогут защитить остальную часть своего взаимодействия с контроллером домена. IP-адрес в этом примере будет 10.0.0.2.

- Сервер, который требует безопасности. Это может быть любой тип сервера — файловый сервер, сервер базы данных, веб-сервер. Когда мы продемонстрируем подключения в конце статьи, мы просто включим проверку связи с сервером, чтобы убедиться, что правила безопасности подключения работают. IP-адрес в этом примере будет 10.0.0.3.

- Клиент Windows Vista. Эта машина будет подключаться к серверу и контроллеру домена. IP-адрес в этом примере — 10.0.0.100.

Серверы представляют собой компьютеры с Windows Server 2008, и все три компьютера являются частью одного домена.

Вам не нужно устанавливать какие-либо специальные роли, службы ролей или функции, чтобы изоляция домена работала.

Обратите внимание, что это очень простой сценарий, и он не включает исключения, которые необходимо сделать для серверов инфраструктуры в вашей сети, таких как серверы DNS, DHCP или WINS, а также для шлюза по умолчанию.

В производственной сети важно создать эти исключения для применения политики IPsec, чтобы машины, не являющиеся членами домена, могли по-прежнему взаимодействовать с этими серверами инфраструктуры. В конце этой серии статей я включу ссылку, которую вы можете использовать для получения дополнительной информации о планировании сценария изоляции домена для вашей производственной сети.

Настройка политики IPsec по умолчанию для требования шифрования

В примере, который мы используем в этой статье, мы хотим убедиться, что IPsec используется не только для контроля того, какие компьютеры могут подключаться друг к другу, но и для того, чтобы никто не мог перехватывать частную информацию, которая используется совместно компьютерами-членами домена. Для этого мы можем использовать шифрование ESP.

Чтобы шифрование ESP стало частью настроек IPsec по умолчанию, нам нужно войти в свойства брандмауэра Windows в режиме повышенной безопасности в редакторе групповой политики.

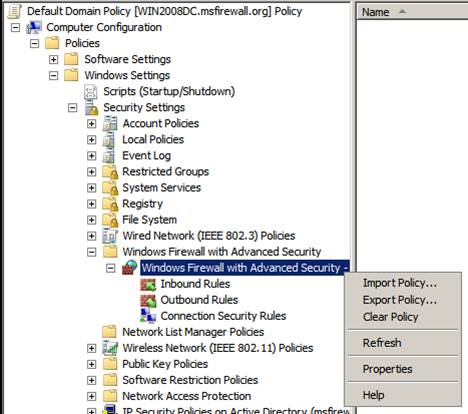

Откройте консоль управления групповыми политиками на контроллере домена, а затем откройте политику домена по умолчанию для своего домена (или тестового домена, если вы делаете это в тестовой среде) в редакторе групповой политики.

В левой панели редактора групповой политики разверните несколько узлов, как показано на рисунке ниже. Путь:

Щелкните правой кнопкой мыши этот узел и выберите команду «Свойства».

фигура 1

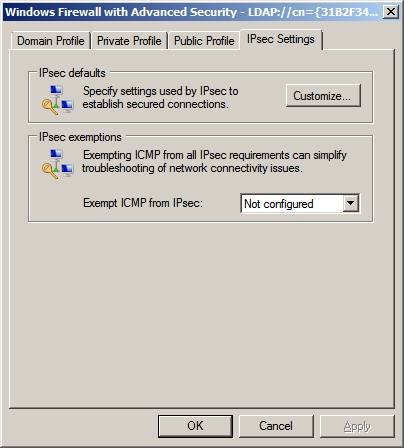

В диалоговом окне Брандмауэр Windows в режиме повышенной безопасности щелкните вкладку Параметры IPsec. На вкладке «Параметры IPsec» нажмите кнопку «Настроить».

фигура 2

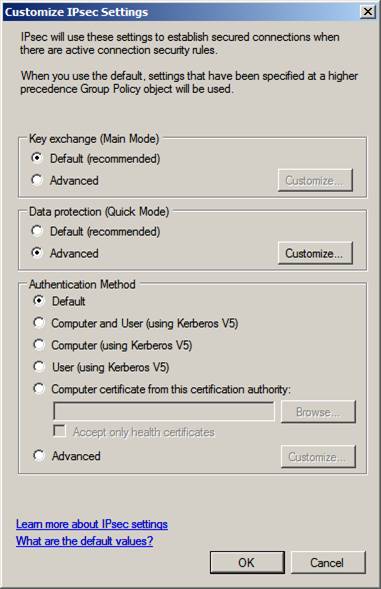

В диалоговом окне «Настройка параметров IPsec» выберите параметр « Дополнительно » во фрейме «Защита данных (быстрый режим)». Нажмите кнопку Настроить.

Рисунок 3

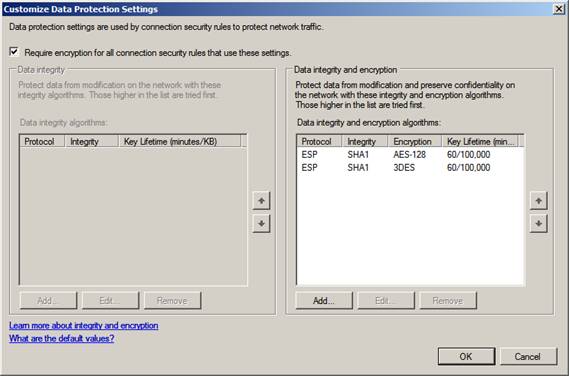

В диалоговом окне Настройка параметров защиты данных установите флажок Требовать шифрование для всех правил безопасности подключения, использующих эти параметры. Обратите внимание, что по умолчанию будет использоваться AES-128, но если комбинация клиент/сервер не поддерживает этот уровень шифрования, они будут использовать 3DES (тройной DES). Нажмите ОК.

Рисунок 4

Теперь, когда мы настроили параметры IPsec по умолчанию для поддержки шифрования соединений между изолированными хостами, мы можем приступить к созданию правил безопасности соединения.

Создание правила безопасности запроса контроллера домена

Во время своих исследований и тестирования изоляции домена с использованием IPsec я заметил одну большую проблему, связанную с контроллерами домена. Всякий раз, когда я настраивал политики IPsec так, чтобы они требовали безопасности для контроллера домена, соединения от членов домена терпели неудачу, и члены домена никогда не могли получить доступ к экрану входа в систему. Однако если вы настроите правила IPsec для запроса безопасности, члены домена смогут войти в систему и подключиться к контроллеру домена. Кроме того, когда была настроена безопасность запросов, клиенты могли устанавливать безопасные соединения IPsec с контроллером домена после получения групповой политики по тому, что я полагаю, является незащищенным соединением.

Я не знаю, почему вы не можете требовать безопасности при настройке политик IPsec для контроллеров домена, но я знаю, что если вам нужна безопасность, вместо того, чтобы запрашивать безопасность с помощью контроллера домена, у вас будет очень плохой день.

Однако мы можем запросить безопасность при подключении к контроллерам домена. Это позволит нам установить безопасное соединение с контроллером домена, даже если нам не требуется безопасность соединения.

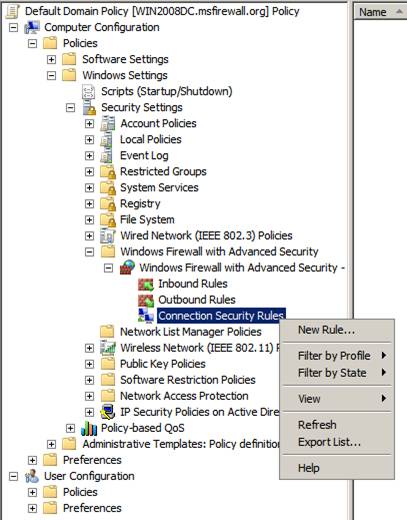

В редакторе групповой политики перейдите к узлу Connection Security Rules в левой панели консоли под узлом Advanced Security брандмауэра Windows, как показано на рисунке ниже. Полный путь к этому узлу:

Щелкните правой кнопкой мыши узел «Правила безопасности подключения» и выберите «Новое правило».

Рисунок 5

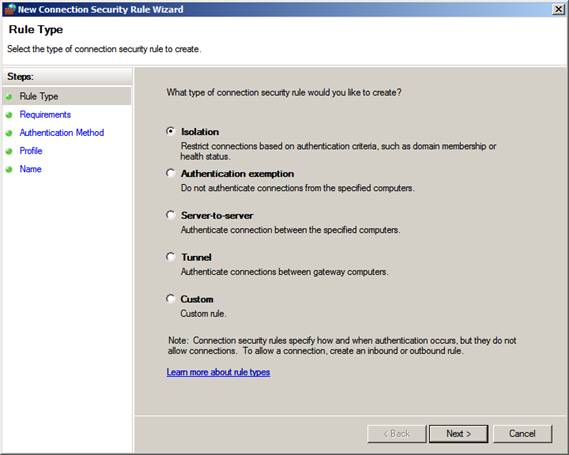

На странице «Тип правила» в мастере создания правила безопасности подключения выберите параметр «Изоляция» и нажмите «Далее».

Рисунок 6

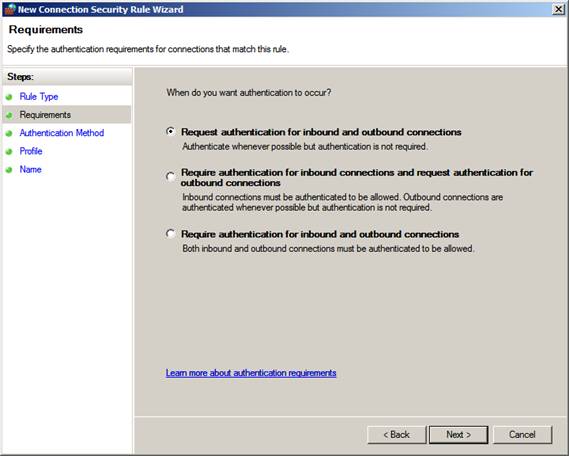

На странице «Требования» выберите «Запрашивать аутентификацию для входящих и исходящих подключений». При выборе этого параметра проверка подлинности запрашивается, когда компьютер устанавливает исходящее соединение с другим компьютером и когда другой компьютер устанавливает входящее соединение с этим компьютером. Если аутентификация прошла успешно, то к сеансам применяется безопасность IPsec. Однако, если аутентификация не удалась, машины вернутся к неавторизованным соединениям.

Нажмите «Далее».

Рисунок 7

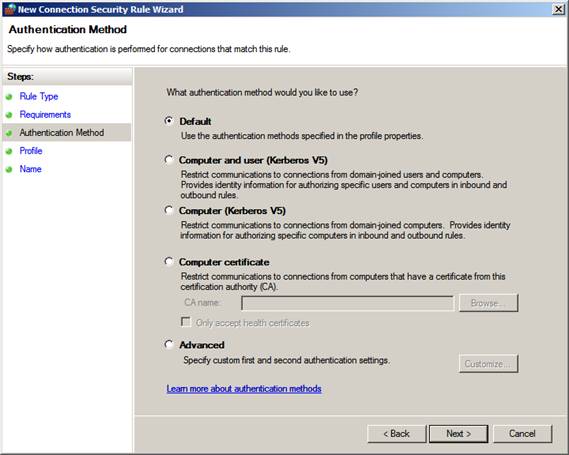

На странице «Метод аутентификации» выберите параметр «По умолчанию ». Параметр «По умолчанию» определяется настройками IPsec по умолчанию в диалоговом окне « Свойства брандмауэра Windows в режиме повышенной безопасности», которое мы видели ранее. Мы также рассмотрели детали этого диалогового окна в первой части этой серии статей о брандмауэре Windows в режиме повышенной безопасности, поэтому вам следует проверить это для получения подробной информации о политиках IPsec по умолчанию.

По умолчанию для аутентификации будет использоваться Kerberos. Поскольку все члены домена могут использовать аутентификацию Kerberos, вам не нужно ничего делать на клиентах и серверах. Существует несколько способов аутентификации, например сертификат компьютера или общий ключ. Но самый безопасный метод — это Kerberos, и, учитывая отсутствие каких-либо административных издержек при использовании Kerberos, это, безусловно, лучший способ.

Нажмите «Далее».

Рисунок 8

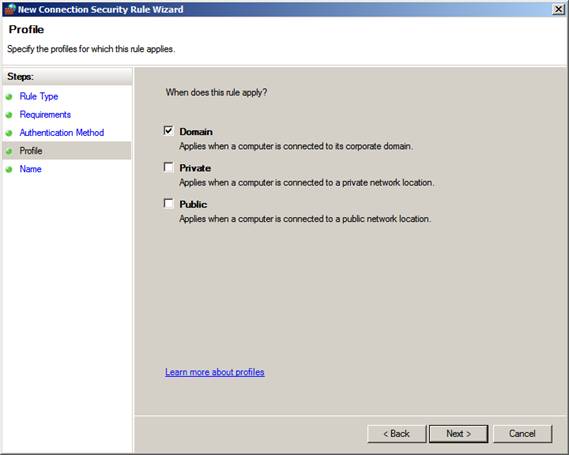

На странице «Профиль» снимите галочки с флажков «Частный» и «Общий». Вы не хотите, чтобы ваши мобильные компьютеры беспокоились об изоляции домена IPsec, когда они находятся вне сети.

Нажмите «Далее».

Рисунок 9

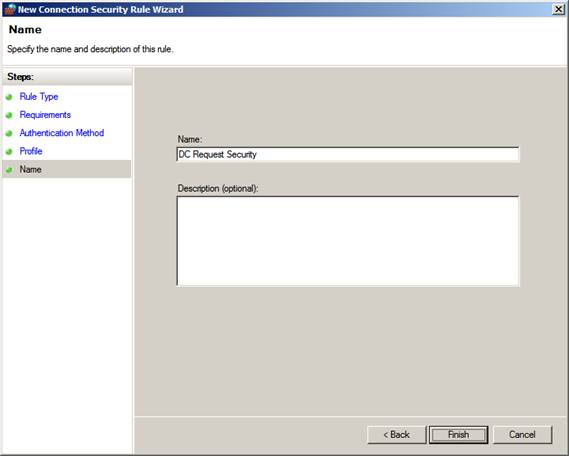

На странице Name дайте правилу имя. В этом примере мы назовем правило DC Request Security. Нажмите Готово.

Рисунок 10

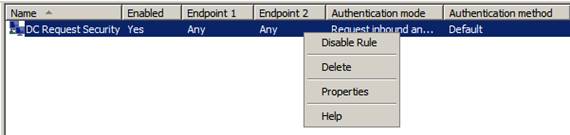

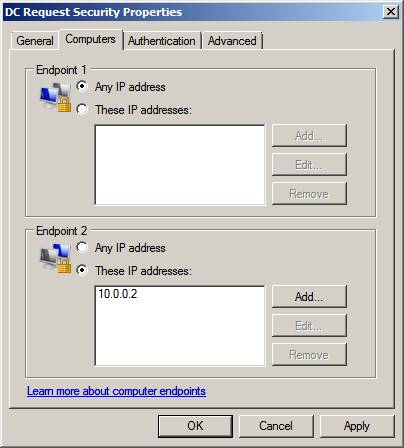

Вы увидите правило в списке правил, как показано на рисунке ниже. Мы еще не закончили с правилом, так как нам нужно настроить IP-адреса, к которым оно применяется. Вы можете видеть в строке, что в настоящее время правило применяется к любой конечной точке 1 и любой конечной точке 2. Конечными точками могут быть один IP-адрес и другой IP-адрес, или одна конечная точка может быть группой IP-адресов, а вторая конечная точка может быть одиночной. Айпи адрес.

В этом примере нам нужно создать одну конечную точку для всех IP-адресов в сети, а вторую конечную точку — для IP-адреса контроллера домена, используемого в этом примере.

Щелкните правой кнопкой мыши правило безопасности запроса контроллера домена и выберите «Свойства», чтобы внести эти изменения.

Рисунок 11

В диалоговом окне «Свойства безопасности запроса контроллера домена» выберите параметр «Эти IP-адреса» во фрейме «Конечная точка 2». Затем нажмите кнопку Добавить.

Рисунок 12

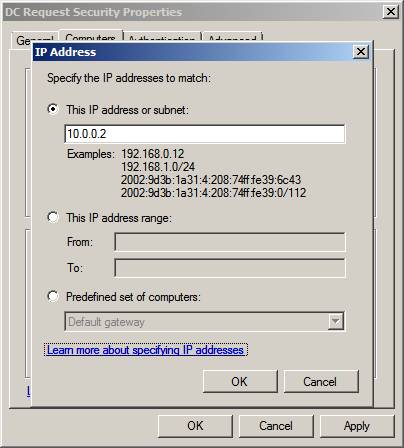

В диалоговом окне IP-адрес введите IP-адрес вашего контроллера домена. Выберите параметр Этот IP-адрес или подсеть и введите IP-адрес. Обратите внимание, что у вас также есть параметры Этот диапазон IP-адресов и Предопределенный набор компьютеров. Параметр «Предопределенный набор компьютеров» позволяет выбрать один из нескольких серверов инфраструктуры, таких как DHCP, DNS, WINS и шлюз по умолчанию, чтобы компьютеры, которые не могут пройти проверку подлинности, могли быть освобождены от проверки подлинности на этих серверах инфраструктуры. Примерами могут служить Mac, Unix, Linux и другие операционные системы, которые могут использовать Microsoft Kerberos для аутентификации.

Нажмите ОК.

Рисунок 13

Теперь должен увидеть IP-адрес контроллера домена в кадре конечной точки 2. Нажмите кнопку «ОК» в диалоговом окне «Свойства безопасности запроса контроллера домена».

Рисунок 14

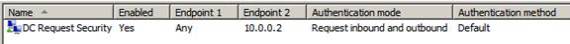

Теперь вы должны увидеть IP-адрес контроллера домена в столбце Endpoint 2 в строке DC Request Security.

Рисунок 15

Теперь, когда политика безопасности запросов DC установлена, мы можем создать правило изоляции клиентского и серверного домена, которое потребует безопасности при подключении к другим членам домена.

Резюме

В этой первой части серии из двух частей о том, как создать политику изоляции домена с помощью интерфейса брандмауэра Windows в режиме повышенной безопасности, интегрированного в редактор групповой политики Windows, мы настроили политику IPsec по умолчанию для принудительного шифрования ESP. Затем мы создали правило политики IPsec для контроллеров домена и изменили его, установив Endpoint 2 в качестве IP-адреса контроллера домена.

Во второй части этой серии мы создадим правило изоляции домена клиента и сервера, а затем настроим сервер для приема запросов Ping. Тогда увидимся! -Том.

Если вы хотите прочитать другие части этой серии статей, перейдите по ссылке:

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

серии статей, на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени