Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 2: правила брандмауэра для входящего и исходящего трафика

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

серии статей, на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени

В первой части этой серии из трех частей, посвященной настройке брандмауэра Windows Server 2008 в режиме повышенной безопасности, мы рассмотрели некоторые глобальные параметры конфигурации, которые применяются к брандмауэру. В этой статье мы рассмотрим входящие и исходящие правила брандмауэра, которые можно создать для контроля входящих и исходящих подключений к компьютеру с Windows Server 2008 и от него.

Входящие и исходящие правила

Чтобы начать работу, откройте консоль брандмауэра Windows в режиме повышенной безопасности из меню «Администрирование». На левой панели консоли вы увидите два узла: правила для входящих подключений и правила для исходящих подключений. В узле Inbound Rules перечислены правила, которые контролируют нежелательные входящие подключения к серверу. В узле Outbound Rules перечислены правила, управляющие исходящими соединениями, создаваемыми сервером.

фигура 1

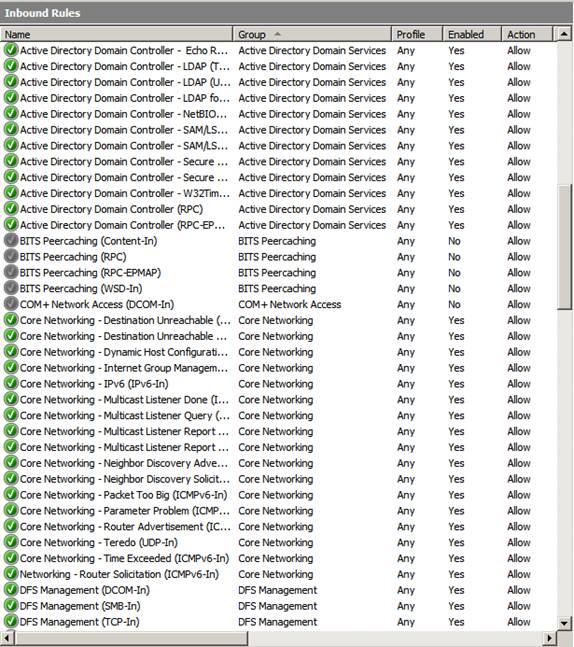

Щелкните узел Правила для входящих подключений. Правила, которые вы видите здесь, будут различаться в зависимости от того, какие серверы и службы установлены и включены на сервере. На рисунке ниже видно, что машина является контроллером домена Active Directory, и для поддержки операций Active Directory включен ряд правил.

По умолчанию, если нет правила, разрешающего входящее подключение к серверу, попытка подключения отбрасывается. Если есть разрешающее правило, то соединение разрешается, если характеристики соединения соответствуют настройкам в правиле. Мы рассмотрим эти характеристики чуть позже.

фигура 2

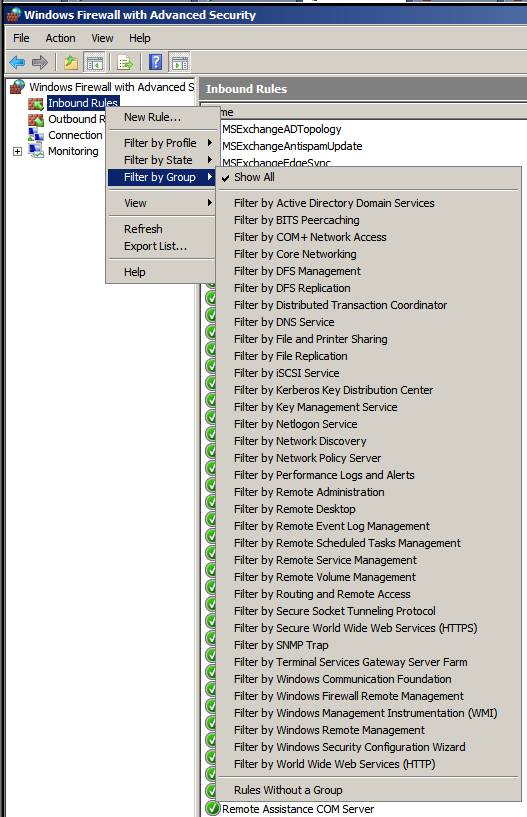

Если щелкнуть узел Outbound Rules, вы увидите созданные правила, разрешающие исходящие соединения с сервера на другие машины. Теперь я нахожу это очень интересным, потому что, как я упоминал в первой части этой серии статей, конфигурация исходящих соединений по умолчанию разрешает весь трафик, для которого не существует правила Deny. Итак, если мы оставим брандмауэр Windows в режиме повышенной безопасности с настройками по умолчанию, зачем нам нужны все эти разрешающие правила?

Ну, это потому, что это почти так и работает. Фактически, когда для исходящих подключений включен параметр Разрешить (по умолчанию), это определяет поведение для исходящих подключений, которые не соответствуют правилу исходящего брандмауэра. Итак, причина всех этих правил в том, что если вы выберете альтернативное поведение, то есть Block, то при отсутствии разрешающего правила соединение будет заблокировано. Итак, в этом причина всех разрешающих правил.

Помните, что как для входящих, так и для исходящих правил характер и количество правил определяются службами и серверами, установленными на компьютере. Когда вы устанавливаете службы с помощью диспетчера серверов, диспетчер серверов автоматически работает с брандмауэром Windows в режиме повышенной безопасности для создания подходящих и наиболее безопасных правил брандмауэра.

Рисунок 3

Вы могли заметить, что правила не пронумерованы, поэтому создается впечатление, что порядок приоритета отсутствует. Это не совсем так, правила оцениваются в следующем порядке приоритета:

- Правила обхода с проверкой подлинности (это правила, которые переопределяют правила блокировки. Аутентификация выполняется с использованием IPsec).

- Блокировать

- Разрешать

- Поведение профиля по умолчанию (то есть разрешить или заблокировать соединение, настроенное на вкладке «Профиль» диалогового окна «Брандмауэр Windows с дополнительными свойствами безопасности», которое вы видели в статье на прошлой неделе)

Еще одна вещь, которую следует иметь в виду в отношении того, как оцениваются правила, заключается в том, что более конкретные правила оцениваются перед более общими. Например, правила с определенными IP-адресами, включенными в источник или место назначения, оцениваются перед теми, которые разрешают любой источник или место назначения.

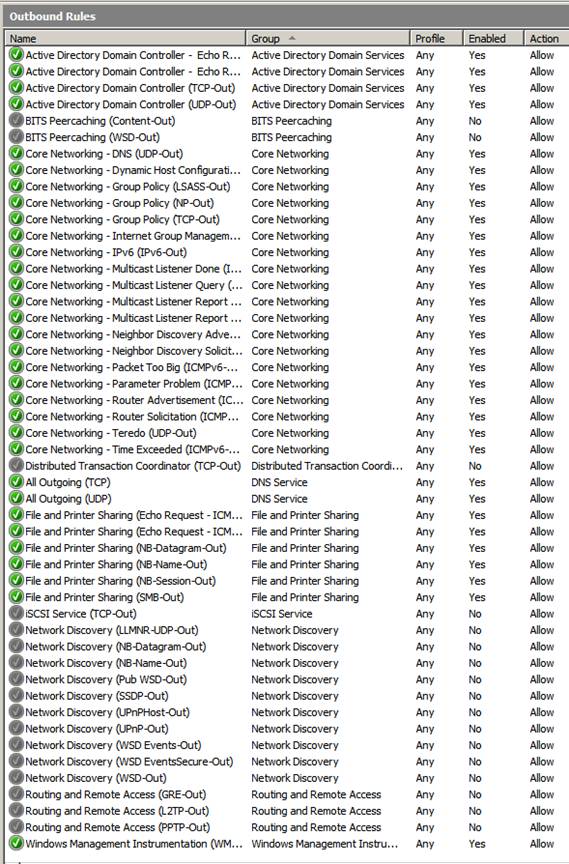

На левой панели консоли Windows Firewall with Advanced Security вы можете щелкнуть правой кнопкой мыши узел «Правила для входящих подключений» или «Правила для исходящих подключений» и увидеть, что вы можете быстро фильтровать по профилю, состоянию или группе. Встроенные правила брандмауэра Windows автоматически группируются для вас в зависимости от функций, предоставляемых этими правилами. На картинке ниже вы можете видеть, что есть несколько групп, по которым вы можете фильтровать.

Рисунок 4

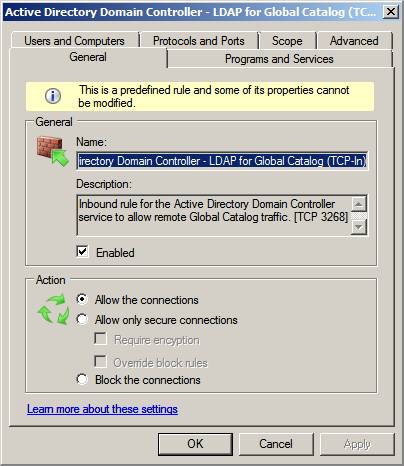

Чтобы просмотреть подробные сведения о конфигурации правил брандмауэра, дважды щелкните любое из правил в списке. Это вызывает диалоговое окно свойств для правила. На вкладке «Общие» вы увидите имя правила, описание правила, а также информацию о том, является ли правило одним из предопределенных наборов правил, предоставляемых Windows. Для правил, являющихся частью предопределенного набора, вы обнаружите, что не все элементы правила можно настраивать.

Правило включено, если в поле «Включено» стоит галочка.

Во фрейме «Действия» у вас есть три варианта:

- Разрешить подключения. Это указывает на то, что правило является разрешающим.

- Разрешить только безопасные соединения. Если выбран этот параметр, только пользователи или машины, которые могут пройти аутентификацию на сервере, смогут подключиться. Кроме того, если вы выберете этот вариант, у вас будет возможность Требовать шифрование и Переопределять правила блокировки. Параметр «Требовать шифрование» требует, чтобы пользователь или машина не только аутентифицировались, но и использовали зашифрованный сеанс связи с сервером. Если вы выберете параметр «Переопределить правила блокировки», вы сможете обойти другие правила брандмауэра, которые в противном случае запрещали бы подключение. Это позволяет вам создавать запрещающие правила, которые блокируют соединения со всеми машинами или пользователями, которые не могут аутентифицироваться на сервере.

- Заблокируйте подключения. Этот параметр настраивает правило как запрещающее.

Рисунок 5

Нажмите на вкладку «Программы и службы». Правила брандмауэра можно настроить для разрешения или запрета доступа к службам и приложениям, установленным на сервере. В примере на рисунке ниже видно, что правило применяется к службе lsass.exe. Возможно, вы знаете, что lsass.exe содержит несколько служб. В этом случае вы можете нажать кнопку «Настройки» в рамке «Службы» и выбрать конкретную службу, размещенную в исполняемом файле lsass.exe.

Рисунок 6

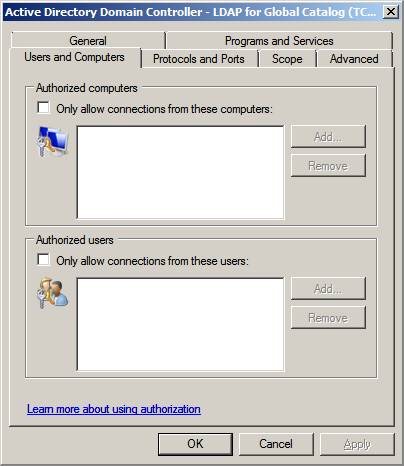

Нажмите на вкладку «Пользователи и компьютеры». Здесь вы можете настроить правило так, чтобы оно применялось к конкретным пользователям или компьютерам. Для поддержки проверки подлинности пользователя или компьютера пользователь или компьютер должен быть членом вашего домена Active Directory, а политика IPsec должна быть настроена для поддержки безопасности IPsec между двумя конечными точками. Мы увидим позже, когда создадим правило брандмауэра, как это работает.

Рисунок 7

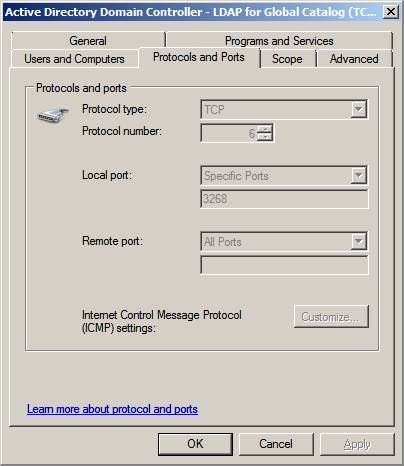

На вкладке «Протоколы и порты» вы выбираете, к каким протоколам применяются правила. Вот варианты:

- Тип протокола. Это тип протокола, такой как UDP, TCP, ICMP, GRE и многие другие протоколы.

- Номер протокола. Если вам необходимо поддерживать специальные протоколы, вы можете настроить номер протокола. Если вы используете один из готовых протоколов, то номер протокола будет заполнен за вас.

- Местный порт. Устанавливает локальный порт на сервере, к которому применяется правило брандмауэра. Если правило является правилом для входящего трафика, то это порт, который прослушивает сервер. Если правило является исходящим правилом, то это порт, являющийся исходным портом, который сервер использует для подключения к другому компьютеру.

- Удаленный порт. Это удаленный порт, который применяется к правилу. В случае правил исходящего подключения это порт, к которому сервер попытается подключиться на другом компьютере. В случае входящего правила это исходный порт компьютера, который пытается подключиться к серверу.

Кнопка Настроить используется для настройки параметров протоколов ICMP.

Рисунок 8

Нажмите на вкладку Область. Здесь вы можете установить локальный IP-адрес и удаленный IP-адрес, для которых применяется это правило. Локальный IP-адрес — это адрес на сервере, который либо принимает соединение, либо адрес, который используется в качестве исходного адреса для отправки исходящих соединений. Удаленный IP-адрес — это IP-адрес удаленного сервера, к которому сервер пытается подключиться в сценарии исходящего доступа, или исходный IP-адрес машины, которая пытается подключиться к серверу, в случае сценарий входящего доступа.

Рисунок 9

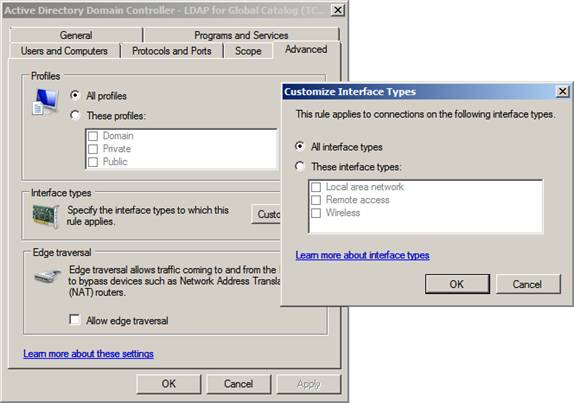

Нажмите на вкладку «Дополнительно». Здесь вы можете установить, какие профили должны использовать правило. В примере на рисунке ниже видно, что правило должно быть задано для всех профилей. Как я упоминал в прошлой статье, маловероятно, что вы будете иметь что-либо, кроме профиля домена для сервера, за исключением машин, не являющихся членами домена, которые существуют в DMZ и ненадежных зонах безопасности.

Во фрейме Тип интерфейса вы можете выбрать, к каким интерфейсам будет применяться это правило. На рисунке ниже показано, что правило применяется ко всем интерфейсам, включая Локальную сеть, удаленный доступ и беспроводные интерфейсы.

Параметр обхода Edge интересен, потому что он не очень хорошо задокументирован. Вот что говорит файл справки:

«Обход кромки» Указывает, включен ли обход кромки (Да) или отключен (Нет). Когда обход границы включен, приложение, служба или порт, к которым применяется правило, являются глобально адресуемыми и доступными из-за пределов преобразования сетевых адресов (NAT) или пограничного устройства».

Как вы думаете, что это может означать? Мы можем сделать службы доступными через устройство NAT, используя переадресацию портов на устройстве NAT перед сервером. Может это как-то связано с IPsec? Может это как-то связано с NAT-T? Может ли быть так, что автор файла справки для этой функции тоже не знал и придумал что-то, что представляло собой тавтологию?

Я не знаю, что это делает, но если я узнаю, я обязательно включу эту информацию в свой блог.

Рисунок 10

Создание правила брандмауэра

Вы можете создать правила брандмауэра в дополнение к правилам, которые автоматически настраиваются диспетчером серверов при установке серверов и служб на машине. Начните с нажатия ссылки «Новое правило» на правой панели консоли «Брандмауэр Windows в режиме повышенной безопасности». Откроется мастер создания правила для нового входящего трафика.

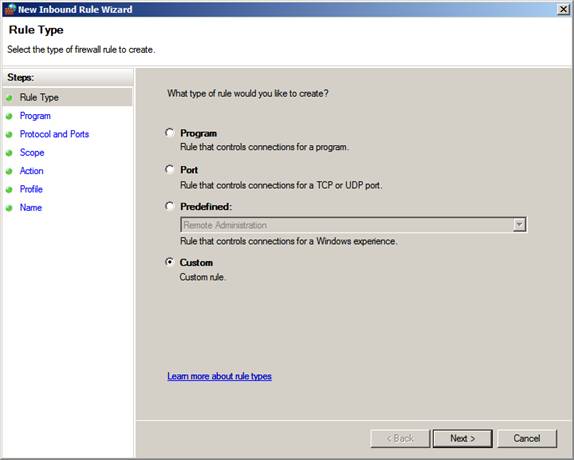

Первой страницей мастера является страница Тип правила. Здесь вы настраиваете правило для применения к одному из следующих элементов:

- Программа. Это позволяет вам контролировать доступ к определенной программе или из нее. Обратите внимание, что когда вы пытаетесь применить правила брандмауэра к программам и службам, программа или служба должны быть записаны в интерфейс Winsock, чтобы требования к порту могли быть переданы брандмауэру Windows.

- Порт. Это позволяет настроить правило на основе номера порта TCP или UDP.

- Предопределенный. Брандмауэр Windows можно настроить на использование предопределенного набора протоколов или служб и применить их к правилу.

- Пользовательский. Этот параметр позволяет точно настроить правило за пределами параметров, доступных в других параметрах.

Давайте выберем опцию «Пользовательский», чтобы увидеть все параметры конфигурации.

Рисунок 11

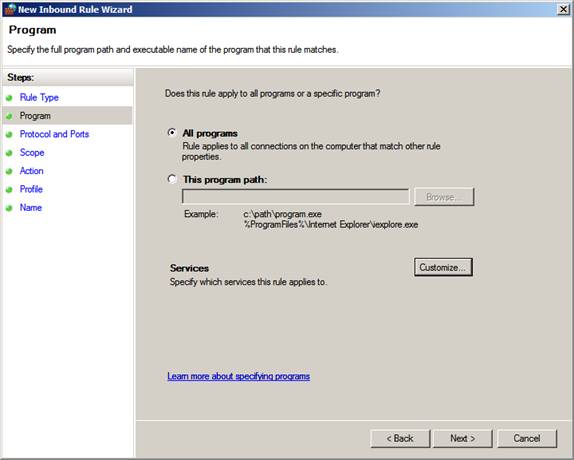

На второй странице мастера есть три варианта:

- Все программы. Правило будет применяться ко всем программам, которые соответствуют элементам правила.

- Путь программы. Это позволяет вам настроить правило для использования определенной программы и применять его только к соединениям, выполненным с этой программой или с ее помощью.

- Услуги. Некоторые программы служат «контейнером» для нескольких программ, например services.exe и программа lssas.exe, которую мы видели ранее. При выборе одной из этих программ вы можете ограничить службу, к которой применяется правило, нажав кнопку «Настроить» и выбрав программу.

Рисунок 12

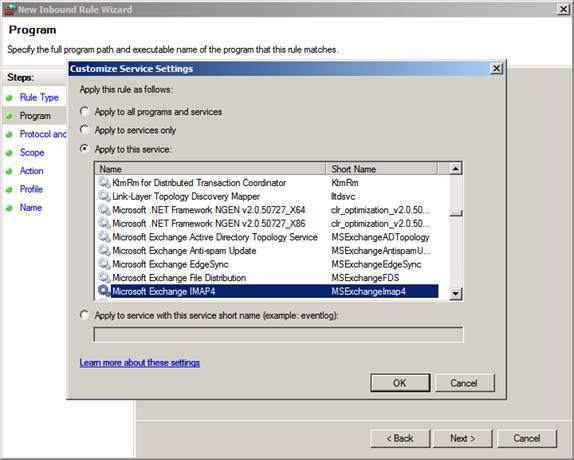

Когда вы нажмете кнопку «Настроить», вы увидите диалоговое окно «Настройка параметров службы». Здесь у вас есть возможность:

- Применить ко всем программам и услугам. Используйте это, если вы хотите, чтобы правило применялось ко всем программам и службам, размещенным в файле.exe, для которого вы выбрали правило, примененное к

- Обращайтесь только к услугам. В этом случае правило будет применяться только к услугам, предоставляемым выбранным вами.exe-файлом.

- Подать заявку на эту услугу. При выборе этого параметра вы можете выбрать конкретную службу, размещенную в файле.exe.

Рисунок 13

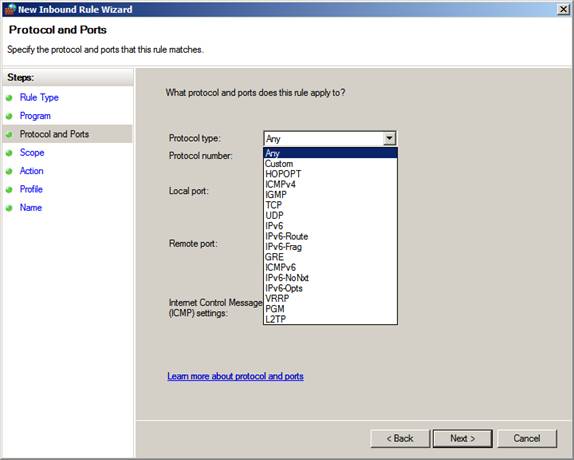

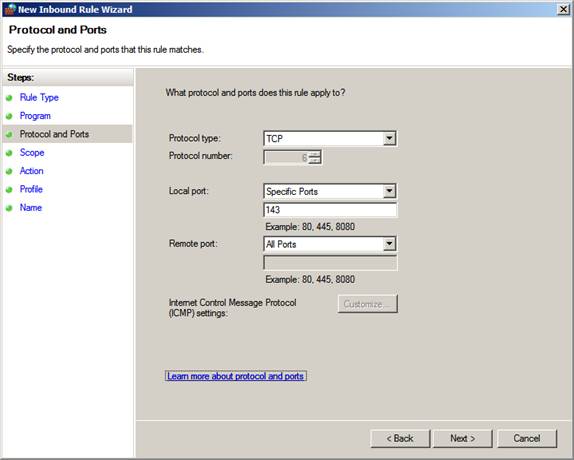

На следующей странице мастера вы можете указать, к какому протоколу вы хотите применить правило. Обратите внимание, что при выборе программы вам не придется настраивать протокол вручную, так как брандмауэр Windows сможет получать информацию о протоколе из интерфейса Winsock. Однако, если вы не выберете программу, вам потребуется настроить протокол, к которому применяется это правило брандмауэра.

Ваши варианты здесь:

- Тип протокола. Здесь вы можете установить тип протокола, который применяется к этому правилу. На рисунке ниже видно, что брандмауэр Windows поддерживает большое количество типов протоколов.

- Номер протокола. Для расширенного управления протоколом, например IPsec, вам потребуется выбрать номер протокола.

- Местный порт. Это порт на сервере, к которому применяется это правило. Локальный порт — это порт, к которому клиентский компьютер пытается подключиться во входящем сценарии, и исходный порт для исходящего соединения в сценарии исходящего соединения.

- Удаленный порт. Это порт на другой машине. Удаленный порт — это порт, к которому сервер пытается подключиться в исходящем сценарии, и исходный порт компьютера, который пытается подключиться к серверу во входящем сценарии.

- Настройки протокола управляющих сообщений Интернета (ICMP). Если вы настраиваете протоколы ICMP, вы можете установить тип и код здесь.

Рисунок 14

На рисунке ниже вы можете видеть, что я создал протокол для управления IMAP4. Я выбрал TCP в качестве типа протокола, и номер протокола был введен автоматически. Локальный порт, к которому подключаются клиенты IMAP4, — 143. Удаленный порт установлен на «Все порты», поскольку серверам IMAP4 все равно, какой исходный порт у подключающегося клиента.

Рисунок 15

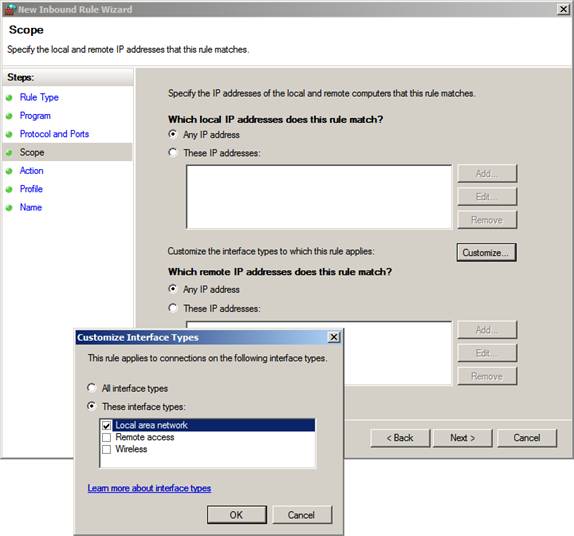

На странице Scope вы можете установить локальный и удаленный IP-адрес, к которому применяется это правило. Вы можете выбрать Любой IP-адрес или Эти IP-адреса. Эта опция позволяет вам в некоторой степени контролировать, какие машины могут подключаться к серверу и к каким машинам может подключаться сервер, когда соединение соответствует другим элементам правила.

У вас также есть возможность применить эту область к определенному интерфейсу, как показано на рисунке ниже. Вы можете увидеть диалоговое окно Customize Interface Types, когда нажмете кнопку Customize.

Рисунок 16

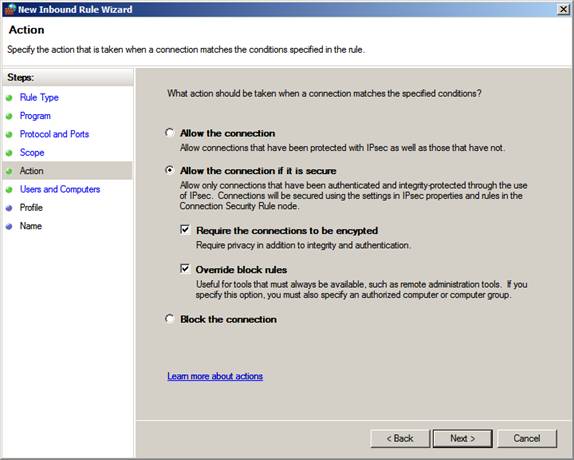

На странице «Действие» вы выбираете, что должно произойти, когда соединение соответствует элементам правила брандмауэра. Варианты:

- Разрешить подключение. Это делает правило разрешающим правилом.

- Разрешите подключение, если оно безопасно. Это разрешает соединение, если существует политика IPsec, позволяющая двум конечным точкам устанавливать безопасное соединение. У вас также есть возможность зашифровать сеанс между конечными точками, поставив галочку в поле Требовать шифрования соединений. Если вы хотите, чтобы это правило переопределяло другое правило, блокирующее соединение, вы можете выбрать параметр «Переопределить правила блокировки».

- Заблокируйте соединение. Это делает правило запрещающим.

Рисунок 17

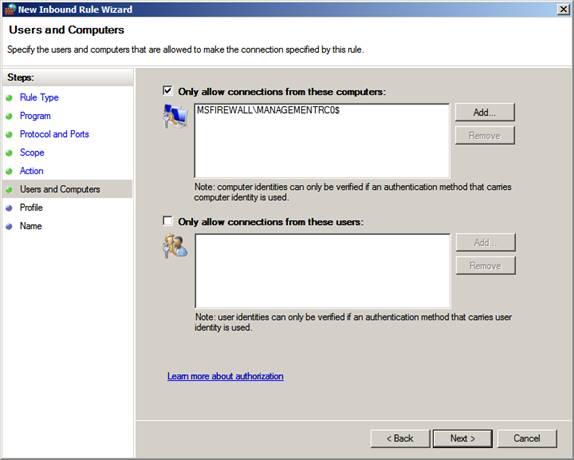

На странице «Пользователи и компьютеры» вы можете выбрать, какие пользователи или компьютеры могут подключаться к машине. Чтобы это работало, обе конечные точки должны быть членами одного и того же домена Active Directory, и должна быть установлена политика IPsec для создания соединения IPsec между конечными точками. Брандмауэр Windows в режиме повышенной безопасности относится к политикам IPsec как к правилам безопасности подключения. Я расскажу о правилах безопасности подключения в следующей статье этой серии.

Поставьте галочку в поле Разрешить подключения только с этих компьютеров, если вы хотите разрешить подключения только с определенных компьютеров. Поставьте галочку в поле Разрешить подключения только от этих пользователей, если вы хотите ограничить доступ к определенным пользователям или группам пользователей. Помните, что эти настройки будут работать только в том случае, если вы подключите машины и настроите между ними соединение IPsec.

Рисунок 18

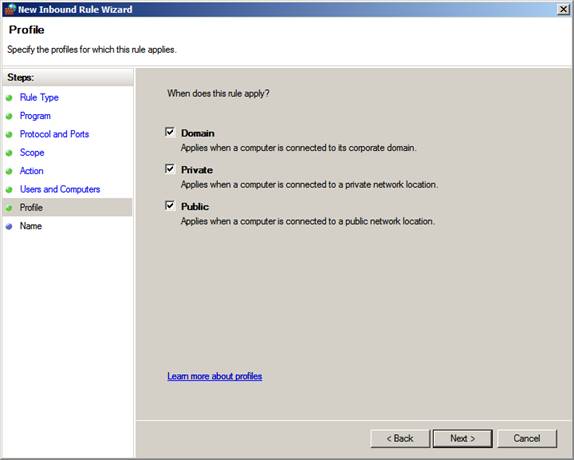

На странице «Профиль» вы указываете, к каким профилям вы хотите применить правило. В большинстве случаев к серверу применяется только профиль домена, поэтому другие профили никогда не активируются. Тем не менее, нет проблем с активацией для всех из них.

Рисунок 19

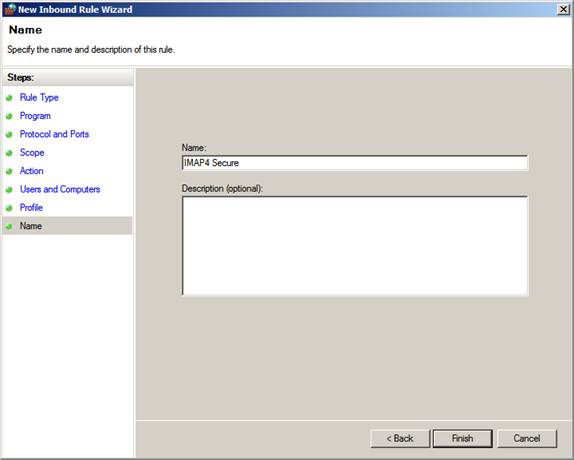

На последней странице мастера вы даете правилу имя. Нажмите Готово, чтобы создать правило.

Рисунок 20

Вот и все! Существует узел мониторинга для правил брандмауэра, но он действительно не дает вам много информации, кроме того, какие правила включены. Нет информации о том, какое правило может срабатывать в какое-либо конкретное время, что было бы интересной функцией, которую команда Windows могла бы рассмотреть в будущей версии брандмауэра Windows в режиме повышенной безопасности.

Резюме

Во второй части нашей серии из трех статей о брандмауэре Windows в режиме повышенной безопасности, входящем в состав Windows Server 2008, мы подробно рассмотрели входящие и исходящие правила и способы создания новых правил брандмауэра. В следующей и последней части этой серии мы рассмотрим правила безопасности подключения и посмотрим, как они работают, каковы требования и как их настроить и контролировать подключения.

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

серии статей, на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени