Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности. Часть 1. Установка параметров по умолчанию для брандмауэра и безопасности подключения IPsec

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 2: правила брандмауэра для входящего и исходящего трафика

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

подпишитесь на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени

Windows Server 2003 включал базовый брандмауэр на основе хоста, который защищал машину от внешних соединений, которые вы не хотели устанавливать на сервер. Хотя это было очень полезно для защиты компьютера с Windows Server 2003, оно было относительно простым и не позволяло детально контролировать как входящий, так и исходящий доступ к компьютеру с Windows Server 2003 и обратно. Кроме того, брандмауэр, входящий в состав Windows Server 2003, не был тесно интегрирован с установленными службами, поэтому вам приходилось вручную настраивать брандмауэр всякий раз, когда вы добавляли новый сервер или службу на машину.

В Windows Server 2008 представлен новый улучшенный брандмауэр; Брандмауэр Windows в режиме повышенной безопасности. В новом брандмауэре Windows реализовано множество улучшений, и он очень похож на брандмауэр, входящий в состав Windows Vista. Функции, включенные в новый брандмауэр Windows в режиме повышенной безопасности, включают:

- Детальный контроль входящего доступа

- Детальный контроль исходящего доступа

- Тесная интеграция с диспетчером серверов Windows Server 2008 с автоматической настройкой брандмауэра при установке служб с помощью диспетчера серверов.

- Значительно улучшенная конфигурация политики IPsec и управление ею, а также изменение имени. Политики IPsec теперь называются правилами безопасности подключения.

- Улучшен мониторинг политики брандмауэра.

- Улучшенный мониторинг политик IPsec (теперь они называются правилами безопасности подключения).

- Улучшенный централизованный мониторинг сопоставлений безопасности основного и быстрого режимов.

В брандмауэр Windows включено множество параметров конфигурации, поэтому эта статья будет разделена на три части. Первая часть посвящена основным параметрам конфигурации брандмауэра и политикам IPsec. Во второй части основное внимание будет уделено тому, как создавать правила для входящего и исходящего трафика, а в третьей части будет оттачиваться то, как создавать правила безопасности подключения.

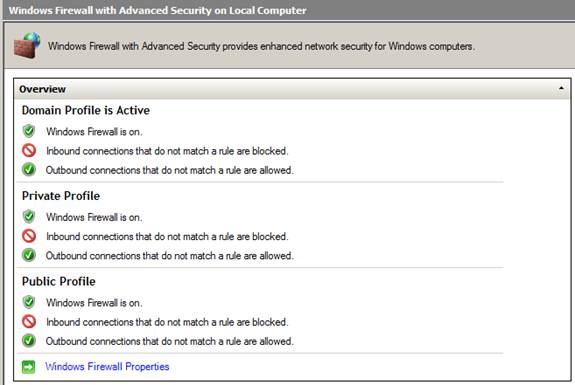

Консоль брандмауэра Windows в режиме повышенной безопасности можно открыть из меню «Администрирование». Когда вы откроете консоль, вы увидите левую панель, как показано на рисунке ниже.

фигура 1

Средняя панель консоли предоставит информацию о профилях домена, частного и общедоступного. Значения по умолчанию для каждого профиля:

- Брандмауэр Windows включен

- Входящее соединение, не соответствующее правилу, блокируется

- Разрешены исходящие соединения, не соответствующие правилу.

Для администраторов брандмауэра последнее может показаться немного запутанным, поскольку в сетевых брандмауэрах, если нет правила, разрешающего соединение, срабатывает правило «очистки» по умолчанию, и соединение блокируется. Однако в контексте брандмауэра Windows в режиме повышенной безопасности на основе хоста исходящие подключения, которые не соответствуют правилу, разрешены, что означает отсутствие контроля исходящего доступа по умолчанию.

фигура 2

На левой панели консоли Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши узел Брандмауэр Windows в режиме повышенной безопасности в верхней части левой панели консоли и выберите Свойства. Откроется диалоговое окно Брандмауэр Windows с дополнительными свойствами безопасности.

Вкладка «Профиль домена» — первая, которая появляется в диалоговом окне «Брандмауэр Windows с дополнительными свойствами безопасности». Профиль домена применяется, когда машина подключена к корпоративной сети и может связываться с доменом. Поскольку серверы обычно не перемещаются из сети в сеть, в большинстве случаев будет применяться только профиль домена. Исключение будет, когда сервер не является членом домена, и в этом случае к нему будет применяться частный профиль.

Во фрейме State вы настраиваете следующее:

- Состояние брандмауэра. Это может быть либо выключено, либо включено. Он включен по умолчанию и должен оставаться таким.

- Входящие подключения. Значение по умолчанию — Блокировать (по умолчанию). Это означает, что соединения, для которых не задано разрешающее правило, будут заблокированы. Есть еще два варианта: «Разрешить», который разрешает все входящие подключения, и «Блокировать все подключения», который блокирует все входящие подключения. Будьте осторожны с обоими этими альтернативными настройками, потому что Разрешить один может привести к тому, что ваш сервер получит p0wnD, а другой может заблокировать все входящие подключения, что затруднит управление машиной по сети.

- Исходящие соединения. Значение по умолчанию — Разрешить (по умолчанию) исходящие подключения. Другой вариант — заблокировать исходящие соединения. Я предлагаю вам оставить значение по умолчанию, иначе машина не сможет подключаться к другим машинам. Существуют исключения, например устройства, подключенные к Интернету, которые должны отвечать только на входящие подключения и не должны устанавливать новые исходящие подключения.

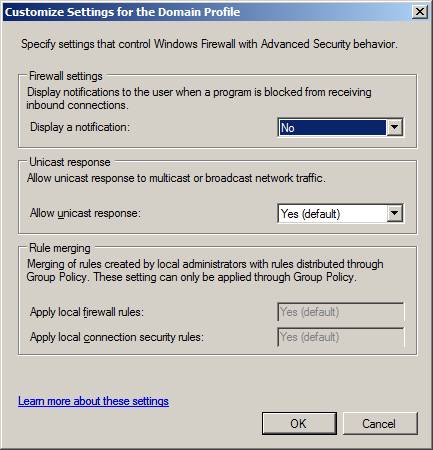

Во фрейме Settings вы настраиваете параметры, которые управляют некоторым общим поведением брандмауэра. Нажмите кнопку Настроить сейчас.

Рисунок 3

Откроется диалоговое окно «Настройка параметров профиля домена ». Во фрейме настроек брандмауэра вы настраиваете, хотите ли вы, чтобы отображалось уведомление, когда входящее соединение заблокировано. Значение по умолчанию — Нет, и вы должны оставить его таким. В противном случае вы сойдете с ума от всех уведомлений о нежелательных подключениях к серверу.

В кадре ответа Unicast вы настраиваете, как вы хотите, чтобы машина реагировала на многоадресный и широковещательный сетевой трафик. Значение по умолчанию — Да (по умолчанию), что позволяет серверу предоставлять одноадресные ответы на многоадресные запросы. Если вы находитесь в среде, где вы не зависите от многоадресных или широковещательных сообщений (у вас нет многоадресных приложений на сервере, и сервер не зависит от широковещательных протоколов, таких как NetBIOS через TCP/IP), тогда вы можете превратить это в No.

Последний кадр нельзя настроить через консоль, и его необходимо настроить с помощью групповой политики. Кадр слияния правил показывает, как клиенты должны работать с правилами, полученными из набора правил локального брандмауэра, и правил брандмауэра, настроенных с помощью групповой политики. По умолчанию в групповой политике применяются как локальные правила брандмауэра, так и локальные правила безопасности подключения. Как и в случае с другими параметрами групповой политики, порядок приоритета определяется LSDOU.

Рисунок 4

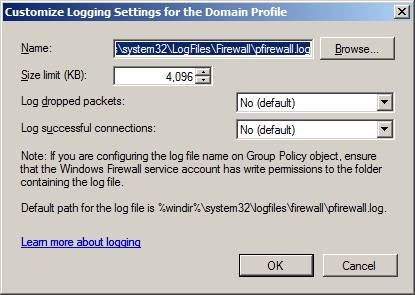

В диалоговом окне «Брандмауэр Windows с дополнительными свойствами безопасности» во фрейме «Ведение журнала » можно настроить некоторые параметры ведения журнала для брандмауэра Windows. Щелкните Настроить.

Рисунок 5

Откроется диалоговое окно «Настройка параметров ведения журнала для профиля домена ». Имя файла журнала по умолчанию — pfireall.log, и он хранится в расположении по умолчанию на локальном жестком диске. Вы можете изменить это местоположение, если хотите, введя новый путь в текстовом поле «Имя» или нажав кнопку «Обзор».

Значение ограничения размера по умолчанию (КБ) для размера файла журнала составляет 4 МБ ( 4096 КБ). Вы можете уменьшить или увеличить это, если хотите. После того, как журнал заполнится, старые записи будут удалены, а новые записи будут добавлены.

По умолчанию для параметров Журнал отброшенных пакетов и Журнал успешных подключений установлено значение Нет (по умолчанию). Обратите внимание, что если вы настроите оба этих параметра так, чтобы они не регистрировались, то в файле журнала не будет ничего для записи. Дж

Рисунок 6

На вкладке «Частный профиль» вы настраиваете те же параметры брандмауэра, что и на вкладке «Профиль домена », но эти параметры вступают в силу только тогда, когда компьютер подключен к частной сети, которая не подключена к домену. Эти настройки никогда не применяются, когда рядовой сервер домена является членом домена, поскольку он не будет перемещаться по сети и из сети, поэтому он всегда будет подключен к домену, иначе он вообще не будет работать.

Рисунок 7

На вкладке «Общий профиль» вы настраиваете параметры, которые применяются, когда компьютер подключен к общедоступной сети. Это никогда не будет применяться к серверам, поскольку эти настройки используются, когда компьютер подключен к общедоступной сети.

Рисунок 8

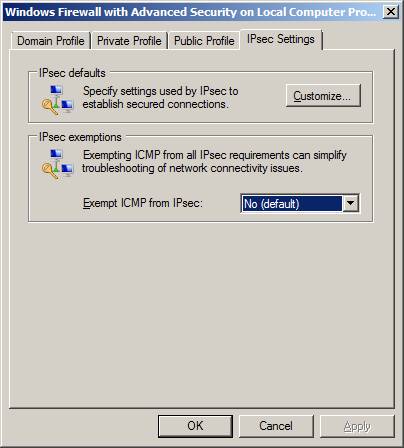

На вкладке «Параметры IPsec» есть два фрейма:

- IPsec по умолчанию. Это параметры IPsec по умолчанию, которые применяются при создании правил безопасности подключения (новое название политик IPsec). Обратите внимание, что при создании правил безопасности подключения у вас будет возможность изменить настройки каждого правила по умолчанию.

- Исключения IPsec. По умолчанию исключения IPsec отключены. Тем не менее, вы можете обнаружить, что устранение неполадок в сети с помощью Ping, tracert и других инструментов, зависящих от ICMP, намного проще, если вы измените значение по умолчанию No (по умолчанию) на Yes.

Нажмите кнопку «Настроить» в окне настроек IPsec по умолчанию.

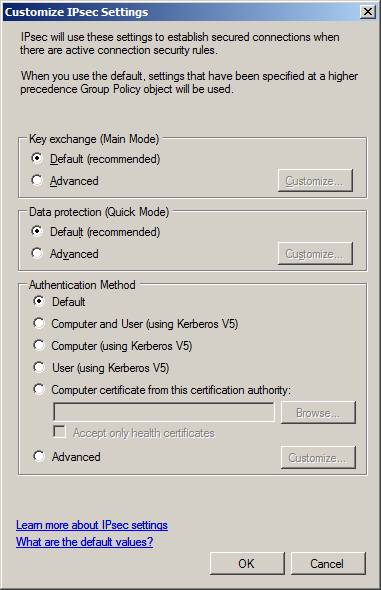

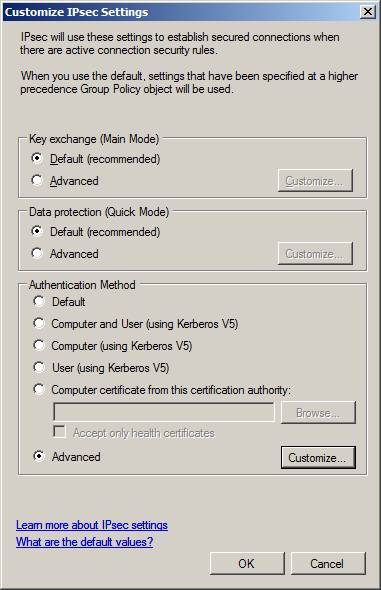

Рисунок 9

В диалоговом окне «Настройка параметров IPsec» можно настроить следующее:

- Обмен ключами (основной режим)

- Защита данных (быстрый режим)

- Метод аутентификации

Каждый из этих параметров настроен с набором значений по умолчанию, которые Microsoft считает предпочтительными. Однако для каждого из них вы можете настроить значения. Для обмена ключами (основной режим) и защиты данных (быстрый режим) вам необходимо выбрать опцию «Дополнительно». Для параметров метода аутентификации вы можете выбрать другой вариант или использовать параметр «Дополнительно », чтобы получить более точный контроль над методами аутентификации.

В кадре «Обмен ключами (основной режим)» выберите параметр «Дополнительно », а затем нажмите кнопку «Настроить».

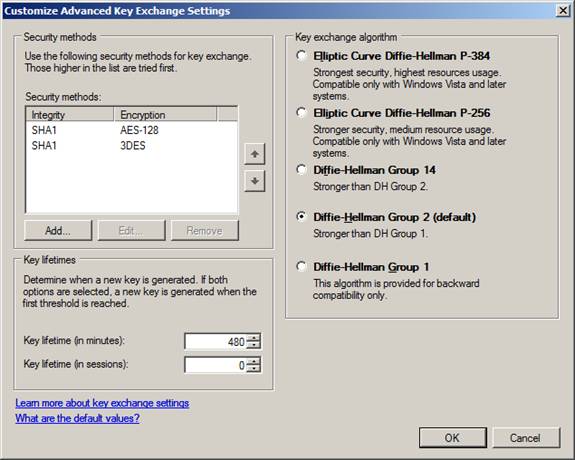

Рисунок 10

Откроется диалоговое окно «Настроить дополнительные параметры обмена ключами». Здесь показаны настройки по умолчанию. Как вы можете видеть, AES-128 является предпочтительным методом обмена ключами, и если он недоступен на другом конце, он вернется к 3DES. Сроки жизни ключей также настраиваются на этой странице. Алгоритм обмена ключами по умолчанию настроен на группу 2 Диффи-Хеллмана. Группа 1 — 768 бит, группа 2 — 1024 бита, а группа 14 — 2048 бит.

Обратите внимание, что алгоритмы эллиптических кривых и группа 14 не будут работать с предыдущими версиями Windows. Они будут работать только с компьютерами под управлением Windows Vista и Windows Server 2008.

Нажмите «Отмена» на странице «Настроить дополнительные параметры обмена ключами ».

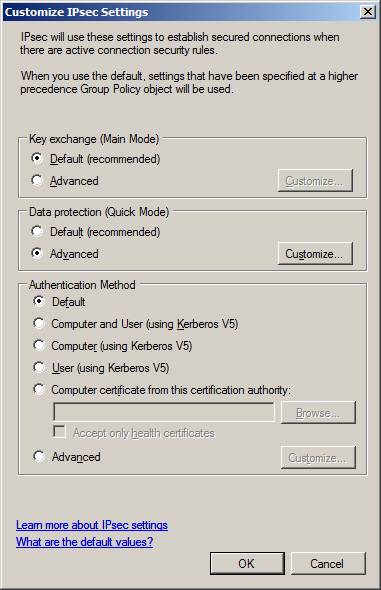

Рисунок 11

Это возвращает нас на страницу настройки параметров IPsec. Во фрейме «Защита данных» выберите параметр «Дополнительно» и нажмите «Настроить».

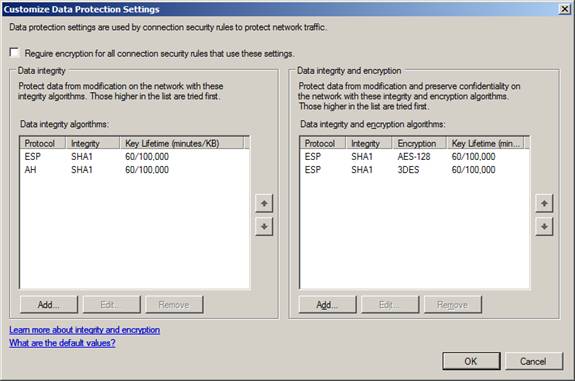

Рисунок 12

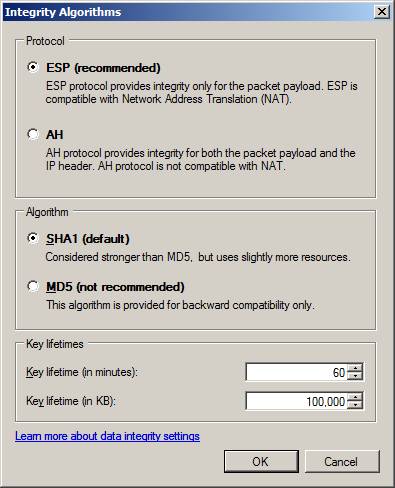

На странице «Настройка параметров защиты данных» вы настраиваете параметры целостности данных и шифрования. По умолчанию ESP используется для обеспечения целостности данных, а ESP с шифрованием AES-128 используется для шифрования данных. Обратите внимание, что AES-128 не поддерживается в предыдущих версиях Windows, поэтому в настройках конфигурации разрешен переход на тройной DES (3DES).

Рисунок 13

Для любого из протоколов целостности и шифрования вы можете нажать кнопку «Изменить» после выбора протокола, чтобы просмотреть настройки протокола. Если дважды щелкнуть протокол целостности ESP, вы увидите, что ESP выбран и является рекомендуемым протоколом. Причина, по которой он рекомендуется, заключается в том, что ESP может проходить через устройства NAT, когда на обоих устройствах включен обход IPsec NAT. Алгоритм хеширования SHA1 используется по умолчанию, поскольку он более безопасен, чем MD5.

Рисунок 14

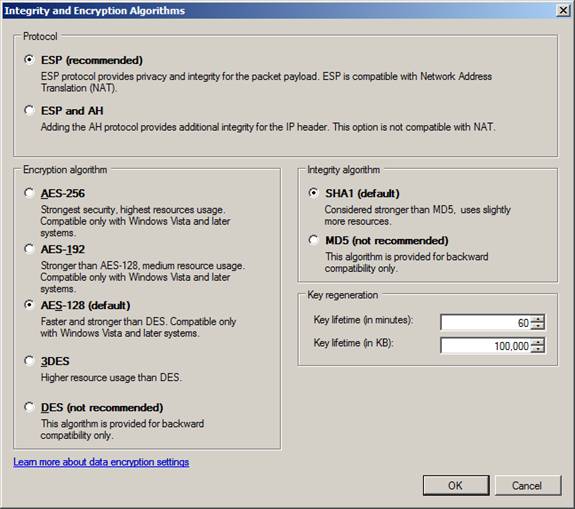

Если вы дважды щелкните запись шифрования ESP, вы увидите диалоговое окно конфигурации для этой опции. Здесь вы можете видеть, что по умолчанию выбран только ESP из-за неспособности AH проходить через устройства NAT. Однако обратите внимание, что если у вас нет устройств NAT на пути между одноранговыми узлами, подключенными к IPsec, вы можете повысить безопасность своих правил подключения, включив AH. Однако это, вероятно, то, что вы должны сделать в качестве настройки при создании правил подключения.

По умолчанию установлено использование AES-128, но, как вы видели в кадре целостности данных и шифрования, есть запасной вариант к тройному DES, если вам нужно подключиться к клиентам и серверам Windows более низкого уровня.

Рисунок 15

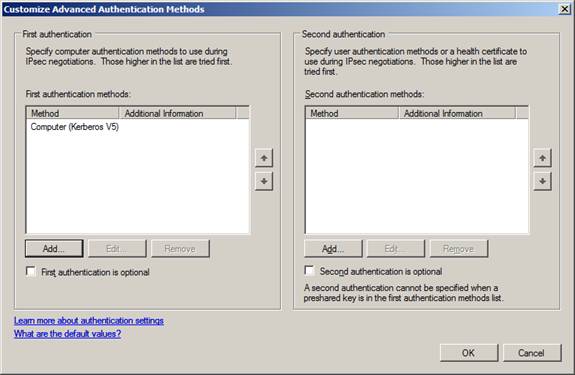

Последний параметр, для которого вы можете настроить значения по умолчанию, — это метод аутентификации. Чтобы просмотреть подробные сведения о доступных методах аутентификации, выберите параметр «Дополнительно», а затем нажмите «Настроить».

Рисунок 16

Здесь вы видите диалоговое окно Customize Advanced Authentication Methods. Вы можете видеть, что настройка по умолчанию включает только проверку подлинности компьютера (Kerberos V5). Это упоминается здесь как первая аутентификация. У вас также есть возможность включить аутентификацию пользователя для второй аутентификации. Как вы увидите позже, когда мы будем создавать политики безопасности подключения, вы можете установить аутентификацию для компьютера, для пользователя или для пользователя и компьютера.

Рисунок 17

Резюме

В этой статье мы рассмотрели общие настройки брандмауэра Windows в режиме повышенной безопасности. Мы рассмотрели настройки брандмауэра по умолчанию для домена, общедоступного и частного профилей, а затем более подробно рассмотрели настройки по умолчанию, которые вы можете создать для политик IPsec. Опять же, это настройки по умолчанию. В третьей части серии статей мы увидим, как создать политику безопасности подключения. Тогда увидимся! -Том.

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 2: правила брандмауэра для входящего и исходящего трафика

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3a: Введение в изоляцию домена

- Обзор брандмауэра Windows Server 2008 в режиме повышенной безопасности, часть 3b: Введение в изоляцию домена

подпишитесь на информационный бюллетень WindowSecurity.com, посвященный обновлению статей в режиме реального времени