Объяснение политик Microsoft RDS (часть 4)

- Объяснение политик Microsoft RDS (часть 2)

- Объяснение политик Microsoft RDS (часть 3)

Введение

Во второй и третьей частях серии статей «Политики MS RDS» я начал описывать параметры политики, доступные для узла сеансов удаленных рабочих столов. В этой четвертой и последней части я опишу параметры, которые мы не рассмотрели в узле сеансов удаленных рабочих столов, а затем параметры, доступные на уровне конфигурации пользователя.

Конфигурация машины

Узел сеанса удаленного рабочего стола

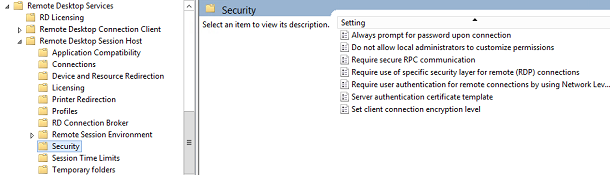

Рис. 1. Хост сеансов удаленного рабочего стола — безопасность

Как уже было описано в настройках политики клиента RDP, в настоящее время пользователь предоставляет учетные данные перед установкой соединения. Когда этот параметр включен, пользователь всегда должен вводить пароль в сеансе RDP, даже если пользователь уже ввел пароль в клиенте RDP. Включение этого параметра приведет к тому, что пользователям потребуется дважды вводить пароль.

С помощью этого параметра вы можете контролировать, разрешено ли локальным администраторам изменять разрешения безопасности на узле сеансов удаленных рабочих столов, например определять, каким пользователям разрешено подключаться к узлу сеансов удаленных рабочих столов. Включение этого параметра запрещает локальным администраторам изменять разрешения безопасности. Логически вам нужен другой метод управления доступом, такой как группа пользователей удаленного рабочего стола или конфигурация объекта групповой политики.

Это настройка, которую довольно сложно объяснить. Легко понять, что для включения этой функции требуется безопасная RPC-связь между сервером и клиентом, но как этого добиться? Я не могу найти много полезной информации об этом, и, поскольку эта политика из Windows 2003, я ожидаю, что в настоящее время это поведение по умолчанию. Но поправьте меня, если я ошибаюсь.

В Windows 2008 R2 Microsoft предлагает повышенную безопасность для RDP-соединений благодаря поддержке TLS. TLS требует сертификатов, и Microsoft сделала его реализацию не такой простой. Однако, если у вас есть TLS, вы можете настроить, чтобы метод TLS был единственным способом подключения к узлу сеансов удаленных рабочих столов с помощью этой политики.

Также представлен в Windows 2008 R2 для дополнительной безопасности и требует клиента, поддерживающего проверку подлинности на уровне сети. Все текущие клиенты поддерживают это, поэтому рекомендуется использовать аутентификацию на уровне сети. Если у вас есть клиенты, которые не поддерживают проверку подлинности на сетевом уровне, вам следует отключить этот параметр, особенно для Windows Server 2012, где NLA применяется по умолчанию.

Если вы защищаете соединение с помощью TLS, вам требуются сертификаты. С помощью этого параметра вы указываете имя шаблона сертификата, чтобы сертификат автоматически выбирался для аутентификации узла сеансов удаленных рабочих столов.

Уровень шифрования, указанный в этом параметре, определяет минимальный уровень шифрования, который должен поддерживать клиент. При использовании более старого клиента следует выбрать более низкий уровень шифрования. Доступные варианты: Высокий уровень, Низкий уровень и Совместимость с клиентом.

Рис. 2. Узел сеанса удаленного рабочего стола — ограничения времени сеанса

Этот сеанс используется в сочетании с параметром «Установить ограничение по времени для активных, но неактивных сеансов служб удаленных рабочих столов» или «Установить ограничение по времени для активных сеансов служб удаленных рабочих столов», но не с использованием параметра «Установить ограничение времени для отключенных сеансов». Поэтому, когда достигнут лимит времени для активных, но простаивающих сеансов служб удаленных рабочих столов или установлен лимит времени для активных сеансов служб удаленных рабочих столов, и вы не хотите, чтобы сеанс отключился. Я лично не использую это, но задаю интервал для сеанса отключения.

С помощью этого параметра вы определяете максимальное время, в течение которого сеанс может находиться в состоянии ожидания. По истечении этого времени сессия будет установлена в отключенном состоянии по умолчанию (она будет завершена, если включена настройка Завершать сессию при достижении лимита времени»). Настройка этих параметров может сделать тонкие клиенты снова доступными для других пользователей, а сеансы пользователей не будут работать вечно.

С помощью этого параметра вы определяете, как долго пользователь может фактически работать в рамках одного сеанса удаленного рабочего стола. Когда лимит времени достигнут (запускается при создании сеанса), сеанс отключается по умолчанию или завершается параметрами политики, как описано выше. Лично я не использую эту политику, поскольку, когда люди все еще работают, немного странно отключаться или завершать сеанс.

Когда сеанс находится в отключенном состоянии (например, из-за того, что он простаивал в течение заданного максимального времени или пользователь не завершил сеанс должным образом) в течение длительного времени, вы хотели бы завершить сеанс, чтобы освободить системные ресурсы. С помощью этого параметра вы можете указать период времени, в течение которого будет завершен отключенный сеанс.

При использовании RemoteApps вы по-прежнему хотели бы использовать совместное использование сеанса (поэтому RemoteApps запускаются на том же сервере, на котором этот сервер предлагает эти приложения). Однако, когда пользователь отключает последнюю версию RemoteApp, он выходит из системы. Когда пользователь напрямую выбирает другое приложение, возможно, что пользователь подключается к сеансу, который на самом деле все еще выходит из системы, или, по крайней мере, пользователю приходится ждать повторной настройки сеанса на узле сеансов удаленных рабочих столов. С помощью этого параметра вы можете определить, как долго сеанс RemoteApp должен оставаться в отключенном состоянии, прежде чем сеанс будет завершен. Указав задержку выхода из системы, пользователь может быстро запустить другое приложение RemoteApp без описанных возможных сценариев.

При использовании временных папок сеанса (используемых по умолчанию, дополнительные сведения см. в следующем параметре политики) эта папка по умолчанию удаляется после завершения сеанса. При необходимости вы можете изменить это поведение, чтобы предотвратить удаление временной папки, включив этот параметр политики.

По умолчанию узел сеансов удаленных рабочих столов создает временную папку для каждого сеанса, поэтому информация, записываемая во временную папку, не конфликтует между сеансами. Если вы хотите использовать одну временную папку для каждого пользователя независимо от количества сеансов, вам необходимо включить этот параметр.

Конфигурация пользователя

Как указано в первой части этой серии статей, параметры политики также доступны в конфигурации пользователя. Поскольку эти настройки определены на уровне пользователя, вы можете создавать разные конфигурации для разных пользователей/групп. Многие настройки на уровне конфигурации пользователя также доступны на уровне конфигурации машины. Если оба параметра определены на уровне пользователя как уровень компьютера, уровень компьютера имеет приоритет. Поэтому, если вам нужны разные конфигурации, невозможно определить базовую на уровне машины и различия на уровне пользователя.

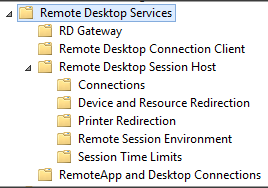

Рисунок 3: Пользовательская конфигурация параметров политики RDS

На рис. 3 показаны папки в настройках политики RDS. Все параметры, доступные в клиенте подключения к удаленному рабочему столу и узлах сеансов удаленного рабочего стола, одинаковы и на уровне компьютера. Поэтому я не буду описывать их снова, вы можете проверить описание этих настроек на уровне машины.

Параметры шлюза удаленных рабочих столов, удаленных приложений и подключений к рабочему столу доступны только на уровне конфигурации пользователя, поэтому давайте взглянем на них.

Шлюз удаленного рабочего стола

Шлюз удаленных рабочих столов разработан для обеспечения безопасного доступа к узлам сеансов удаленных рабочих столов через Интернет. Пользователи могут аутентифицироваться с помощью нескольких методов, которые могут быть настроены пользователем в клиенте RDP (вкладка «Дополнительно»). С помощью этого параметра вы можете заставить пользователей использовать определенную методологию проверки подлинности или предоставить метод проверки подлинности по умолчанию, но пользователям разрешено выбирать другую методологию.

С помощью этого параметра вы можете заставить пользователя подключаться только через шлюз удаленных рабочих столов. Пользователь не может напрямую подключаться к узлу сеансов удаленных рабочих столов, только когда в рамках этой политики установлен флажок «Разрешить пользователям изменять этот параметр» (тогда вы предоставляете методологию по умолчанию, но пользователь может использовать другой способ). Когда эта политика включена, вам также необходимо настроить параметр «Установить адрес сервера шлюза удаленных рабочих столов».

С помощью этого параметра вы предоставляете адрес сервера шлюза удаленных рабочих столов принудительно для пользователя. Только если установлен флажок «Разрешить пользователям изменять этот параметр», пользователи могут изменить адрес, в противном случае он применяется принудительно, и пользователь не может вносить изменения.

RemoteApp и подключения к рабочему столу

RemoteApp и подключения к рабочему столу являются частью клиента RDP, и его конфигурация доступна в панели управления. Эта функция позволяет отображать удаленные приложения RemoteApp в меню «Пуск» локального клиента. Это делается путем указания URL-адреса для получения назначенных удаленных приложений этого пользователя. В настройке «Указать URL-адрес подключения по умолчанию» вы можете определить этот URL-адрес через GPO, чтобы пользователю не приходилось заполнять его вручную.

Вывод

В этой серии статей я показал, что существует множество параметров политики, доступных для служб удаленных рабочих столов, и попытался подробно объяснить каждый параметр, включая некоторые советы и рекомендации. Я также предоставил информацию о том, на каком уровне можно настроить политику и в какой системе ее следует применять. Однако настройка параметров политики зависит от многих факторов. Надеемся, что эта серия статей помогла вам получить представление о доступных политиках и целях, для которых они могут быть настроены.

- Объяснение политик Microsoft RDS (часть 2)

- Объяснение политик Microsoft RDS (часть 3)