Объяснение политик Microsoft RDS (часть 1)

- Объяснение политик Microsoft RDS (часть 3)

- Объяснение политик Microsoft RDS (часть 4)

Введение

Хотя Microsoft предлагает все больше и больше настроек с помощью мастеров и непосредственно в RDS Server Manager Tool, почти все настройки (по-прежнему) доступны в виде параметров конфигурации в групповых политиках Microsoft. Поскольку Microsoft решила поместить все настройки RDS в одну папку конфигурации GPO, я регулярно встречаю людей, которые не понимают, какие настройки должны применяться к какому элементу, или не понимают, что именно настраивает этот параметр. В этой серии статей я пройдусь по доступным политикам RDS, опишу, что вы настраиваете с их помощью и к какому элементу следует применить этот параметр.

Расположение параметров политики RDS

Параметры политики RDS можно найти как в конфигурации компьютера, так и в конфигурации пользователя. Многие настройки являются общими для конфигурации компьютера и пользователя, но логически применяются к компьютеру или уровню пользователя. Вы можете найти настройки в разделе «Администрирование» — «Компоненты Windows» — «Службы удаленных рабочих столов», независимо от того, настраиваете ли вы их на уровне компьютера или пользователя. Я начну с параметров политики, доступных в конфигурации компьютера.

Параметры политики конфигурации компьютера

При открытии панели «Службы удаленных рабочих столов» в редакторе групповой политики вы увидите три подпапки.

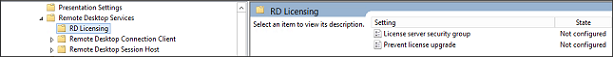

Рисунок 1: Конфигурация удаленного рабочего стола Подпапки настроек конфигурации компьютера

Каждая вложенная папка представляет отдельный компонент стека RDS. В папке «Лицензирование удаленных рабочих столов» содержатся параметры компонента «Сервер лицензирования удаленных рабочих столов», в папке «Клиент подключения к удаленному рабочему столу» содержатся параметры, применимые к клиенту RDP, а в папке «Узел сеансов удаленных рабочих столов» содержатся параметры, доступные для серверов RDS. Это одна из ошибок, которые я видел, когда настройки применялись к неправильным машинам. Начнем с доступных настроек лицензирования удаленных рабочих столов, которые также показаны на рисунке 1.

Лицензирование удаленных рабочих столов

По умолчанию сервер лицензий RDS предоставляет лицензию узлу сеансов удаленных рабочих столов по запросу. Однако это поведение можно изменить с помощью параметра группы безопасности сервера лицензий. Включение этого параметра политики приведет к тому, что лицензии будут предоставляться только узлам сеансов удаленных рабочих столов, которые являются членами (локальной) группы RDS Endpoint Server. Если сервер не указан в этой группе, лицензии предоставляться не будут. По умолчанию этот параметр не настроен, что аналогично настройке этой политики с параметром «Отключено» (поэтому все запросы на лицензию будут удовлетворены, а содержимое группы RDS Endpoint Server не будет использоваться). Если вы хотите полностью контролировать выдачу лицензий, эта политика будет вам полезна.

Второй параметр, который применяется к серверу лицензий RDS, помечен как «Предотвратить обновление лицензии». По умолчанию сервер лицензий RDS предоставляет клиентскую лицензию RDS того же уровня, что и узел сеансов удаленных рабочих столов (или сервер терминалов 2003). Если такая лицензия недоступна, сервер лицензий удаленных рабочих столов предоставит клиентскую лицензию RDS более высокого уровня. Таким образом, в случае отсутствия клиентских лицензий RDS 2003, но доступных клиентских лицензий RDS 2008, будет назначена клиентская лицензия RDS 2008. При включении параметра Запретить обновление лицензии клиентская лицензия RDS 2008 не будет предоставляться клиенту узла сеансов удаленных рабочих столов 2003, но будет выдан временный вызов RDS 2003. Если клиент уже запросил клиентскую лицензию ранее, а срок действия временной клиентской лицензии истек, клиент не может установить соединение. Лично я не вижу никаких преимуществ в настройке этого параметра. Политика, для которой задано значение «Не настроено» или «Отключено», обеспечит поведение по умолчанию, как описано заранее.

Клиент подключения к удаленному рабочему столу

Вторая часть посвящена настройкам, которые необходимо применить к машинам, на которых запускается клиент MS RDP (mstsc.exe, также известный как клиент RDC). Для клиента удаленного рабочего стола доступны следующие параметры.

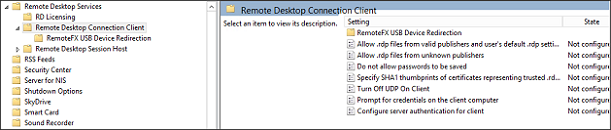

Рисунок 2: Настройки клиента подключения к удаленному рабочему столу

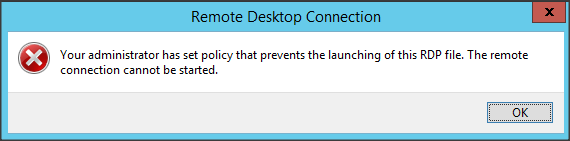

С помощью этого параметра вы можете контролировать, как пользователи могут запускать подключение к удаленному рабочему столу. Когда этот параметр включен, пользователи могут запускать RDP-подключение на основе RDP, подписанного действительным издателем, или запускать сеанс вручную, указав имя сервера в клиенте RDP. Если вы хотите разрешить только эти два подключения, вам следует включить следующий параметр «Разрешить файлы.rdp от неизвестных издателей». Этот параметр также можно использовать для полного отключения использования RD Client путем отключения этого параметра. Тогда пользователи не смогут запустить RDP-подключение вручную, введя имя сервера в клиенте удаленного рабочего стола. Я могу придумать ситуации, когда вы хотели бы запускать файлы RDP с действительных издателей, но не хотите, чтобы пользователи устанавливали соединение вручную. К сожалению, это невозможно с текущими настройками политики.

Этот параметр также доступен на уровне пользователя, но настройка параметра на уровне компьютера приводит к тому, что конфигурация применяется ко всем пользователям.

Рис. 3. Подключение к удаленному рабочему столу невозможно из-за отключения параметра Разрешить файл.rdp от допустимых издателей и пользовательских настроек.rdp по умолчанию.

Если вы хотите, чтобы пользователи могли запускать подключения RDP только на основе файлов RDP, подписанных действительным издателем, вам следует включить этот параметр. Это не позволит пользователям запускать подключение вручную через клиент удаленного рабочего стола, будут заблокированы только файлы RDP от неизвестных издателей. Не настроено означает, что файлы.rdp от неизвестных издателей могут быть запущены, но будет показано предупреждающее сообщение.

Если вы не хотите, чтобы у пользователей была возможность использовать флажок «Запомнить мои учетные данные», вам следует включить этот параметр политики. Флажок будет снят, а в файле RDP пароли сохраняться не будут. По умолчанию пользователям разрешено использовать флажок «запомнить мои учетные данные». Жаль, что вы не можете добиться аналогичных результатов, используя настройку политики на хосте сеансов, на мой взгляд.

Если вы используете доверенных издателей.rdp, эти файлы RDP должны быть подписаны. С помощью политики «Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей.rdp», вы можете указать системе, какие сертификаты являются доверенными для файла RDP. Точное значение можно найти в свойствах сертификата(ов) в поле отпечатка.

По умолчанию клиент RDP использует как UDP, так и TCP для связи с узлом сеансов удаленных рабочих столов. С помощью этого параметра вы можете настроить клиент удаленных рабочих столов таким образом, чтобы он использовал только связь на основе TCP.

Microsoft изменила методологию, когда у пользователя запрашиваются учетные данные при настройке сеанса RDP. В Windows Server 2000 и 2003 пользователь предоставляет учетные данные, когда сеанс уже настроен (например, на сервере терминалов). В Windows 2008 пользователь будет предоставлять учетные данные пользователя уже на клиенте, поэтому сеанс будет представлен конечному пользователю. Включение этого параметра позволяет получить одинаковое поведение для всех сеансов удаленного рабочего стола (также и до версий Windows 2008). Когда учетные данные сохраняются в файле RDP, пользователю не будет предложено ввести учетные данные.

Аутентификация сервера основана на уровнях шифрования, причем самый высокий уровень использует TLS (на основе сертификатов). При настройке аутентификации сервера для клиента вы настраиваете, когда уровни шифрования не совпадают. По умолчанию клиент предупреждает, если аутентификация не удалась, но соединение установлено. Вы также можете установить политику «Всегда подключаться, даже если аутентификация не удалась», чтобы не отображалось предупреждающее сообщение, или «Не подключаться, если аутентификация не удалась», из-за чего подключение RDP не будет установлено.

Резюме

В этой первой части нашей серии статей мы обсудили возможные способы настройки параметров RDS с переопределяющими политиками. Также мы видели, что политики RDS доступны как для компьютера, так и для пользователя. Мы начали описывать параметры конфигурации компьютера, в том числе описывая, на каком компоненте они должны применяться. Во второй статье мы продолжим с настройками, доступными для узла сеансов удаленных рабочих столов, а затем с доступными пользовательскими настройками.

- Объяснение политик Microsoft RDS (часть 3)

- Объяснение политик Microsoft RDS (часть 4)