Общие сведения о профилях безопасности сервера VMware ESX

Введение

Встроенный программный брандмауэр VMware ESX Server называется «профилем безопасности» для хост-сервера. Чтобы было ясно, этот брандмауэр является брандмауэром для всего хоста, включая консоль службы (если это не сервер ESXi), но не виртуальных гостей, работающих на хосте. Лично я хотел бы, чтобы он назывался просто «брандмауэр», но термин «профиль безопасности» у меня «прирос». Я надеюсь, что после того, как вы прочтете эту статью, она тоже запомнится вам. Давайте узнаем, как это работает, как настроить его в графическом интерфейсе и интерфейсе командной строки и почему это важно для вас как администратора VMware.

Как работает профиль безопасности сервера VMware ESX?

Поскольку профиль безопасности VMware ESX Server является программным брандмауэром сервера ESX, его задача заключается в мониторинге как входящих, так и исходящих портов TCP и UDP на сервер ESX и обратно. Это сделано для того, чтобы защитить сервер от сетевой атаки.

По умолчанию разрешены только определенные входящие подключения к серверу VMware ESX. В частности (на сервере ESX 3.5) разрешен входящий трафик только через SSH и порты, связанные со службами управления VMware Infrastructure & Virtual Center. Если вы хотите получить доступ к серверу с любыми другими входящими приложениями, вам придется открыть этот конкретный порт.

Почему профиль безопасности сервера VMware ESX так важен для вас как для администратора сервера ESX?

Профиль безопасности сервера VMware ESX важен для вас как для администратора сервера ESX по нескольким причинам:

- Чтобы вы могли понять, как ваш сервер ESX защищен от атак, и чтобы вы могли должным образом защитить свой сервер.

- Если есть службы ESX, которые вы хотите включить, например FTP или NTP, вам потребуется открыть порты профиля безопасности.

- Если вы устанавливаете какие-либо сторонние приложения на сервер, вам может потребоваться открыть порты.

Как настроить профили безопасности в клиенте VMware ESX Server VI?

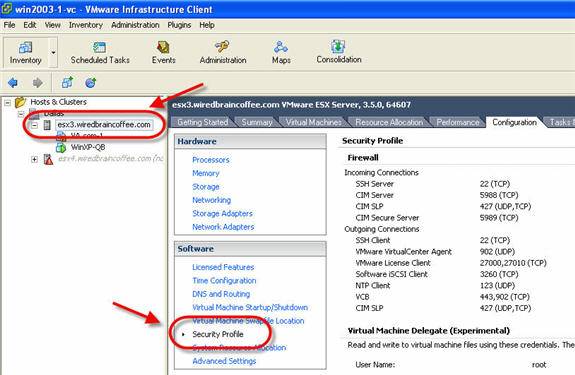

Чтобы настроить профили безопасности в клиенте инфраструктуры VMware (клиент VI), откройте клиент, войдите в систему и щелкните сервер ESX, как показано на рис. 1 ниже.

Рис. 1. Доступ к профилю безопасности сервера VMware ESX

Затем вы должны щелкнуть вкладку «Конфигурация», а затем «Профиль безопасности» (в разделе «Программное обеспечение»), как показано на рисунке 1.

Отсюда вы можете увидеть (слева), какие порты профиля безопасности (брандмауэра) открыты на вашем сервере (как входящие, так и исходящие). Например, на этом сервере вы можете видеть, что службы SSH и CIM (используемые для клиента VI и виртуального центра) открыты для входящих подключений. Исходящий трафик, SSH, виртуальный центр, сервер лицензий VMware, iSCSI, NTP и VCB открыты.

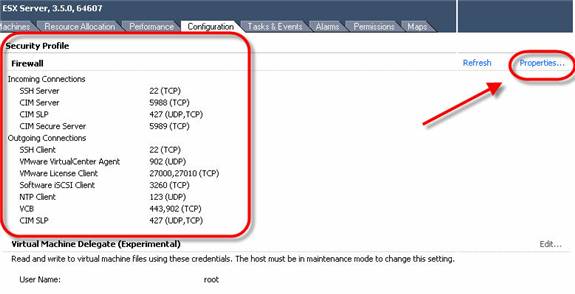

Рисунок 2: Просмотр состояния профиля безопасности и настройка свойств профиля безопасности

Так как же изменить, какие порты открыты, входящие и исходящие? Ответ заключается в том, чтобы щелкнуть Свойства профиля безопасности, как показано на рисунке 2 выше.

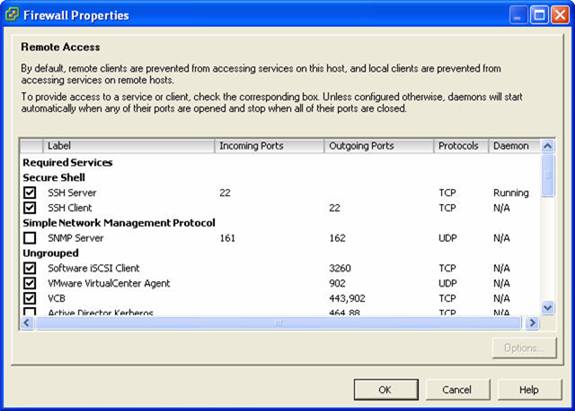

После того, как вы нажмете на свойства профиля безопасности, вы получите новое окно, которое выглядит следующим образом:

Рисунок 3: Настройка свойств профиля безопасности

В окне свойств профиля безопасности вы можете включить предварительно настроенные приложения и порты.

Допустим, мы хотели включить входящие и исходящие службы SNMP. Для этого просто установите флажок рядом с этой службой. В нашем случае я включил порт сервера SNMP, разрешив входящий трафик UDP на порт 161 и трафик UDP на порт 161. Обратите внимание, что SNMP не подключен к конкретному демону, как сервер SSH. Чтобы применить изменения, нажмите OK.

Бывают случаи, когда вам нужно открыть порт в брандмауэре для различных приложений. Например, если вы хотите использовать iSCSI.

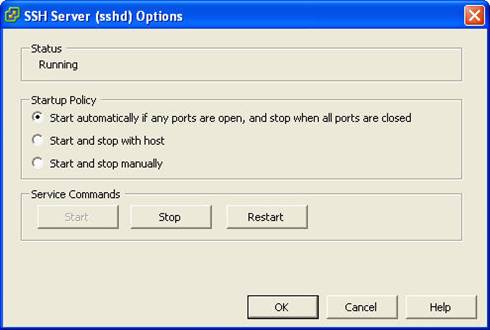

Если порт подключен к демону, и вы выбираете этот порт, вы можете нажать кнопку Option для этого порта и просмотреть связанные с ним службы, например:

Рисунок 4: Свойства демона/службы

Поскольку я не хотел вносить никаких изменений в сервис, я просто нажал ОК.

Обратите внимание, что вы ограничены предварительно настроенными приложениями и любым их конкретным входящим или исходящим портом, предварительно настроенным для этого приложения. Кроме того, из интерфейса GUI нельзя добавлять новые порты или приложения.

Как настроить профиль безопасности ESX Server из командной строки (CLI)?

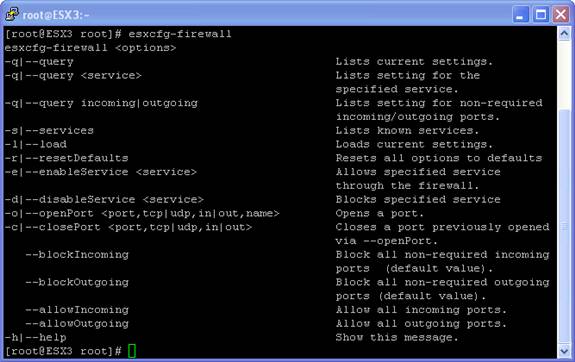

Чтобы настроить профиль безопасности из командной строки, используйте команду esxcfg-firewall. Прежде чем вы сможете использовать эту команду, вам, конечно же, нужно подключиться по SSH к серверу ESX и войти в систему.

Синтаксис команды прост. Чтобы просмотреть все параметры команды, просто введите команду esxcfg-firewall отдельно и нажмите клавишу ввода (см. рис. 5 ниже).

Рисунок 5: Синтаксис команды esxcfg-firewall

Чтобы просмотреть открытые порты, используйте параметр командной строки esxcfg-firewall -q.

Чтобы открыть определенный порт, вы должны ввести команду, подобную этой:

Однако не ожидайте, что ваши изменения CLI отобразятся в интерфейсе GUI.

Вы также можете настроить диапазон портов, например:

Вывод

В этой статье вы узнали о встроенном программном брандмауэре VMware ESX Server — «профиле безопасности». Вы узнали о том, что профиль безопасности является брандмауэром для всего хоста, включая сервисную консоль (если это не сервер ESXi), но не виртуальных гостей, работающих на хосте. После этого мы рассмотрели, как работает профиль безопасности, как его настроить в графическом интерфейсе и интерфейсе командной строки и почему он важен для вас как администратора VMware.