Обнаружение и предотвращение вторжений в Forefront TMG (часть 2) — система проверки сети

Введение

Microsoft Forefront Threat Management Gateway (TMG) 2010 — это многоуровневая система защиты периметра, включающая несколько передовых технологий защиты. Помимо встроенной фильтрации URL-адресов, сканирования на вирусы и вредоносное ПО и проверки HTTPS, брандмауэр TMG также включает в себя функции обнаружения и предотвращения вторжений. В первой части этой серии, состоящей из двух частей, мы рассмотрели основные функции обнаружения и предотвращения вторжений на основе поведения. Во второй части мы подробно рассмотрим Network Inspection System (NIS), которая обеспечивает как традиционное обнаружение и предотвращение вторжений, основанное на использовании эксплойтов, так и улучшенное обнаружение и предотвращение вторжений на основе уязвимостей.

Система проверки сети

Network Inspection System (NIS) — это совершенно новая система обнаружения и предотвращения вторжений, впервые представленная в Forefront Threat Management Gateway (TMG) 2010. NIS анализирует сетевой трафик и выполняет низкоуровневую проверку протокола для обнаружения и предотвращения атак на уязвимости в Операционные системы и приложения Microsoft. NIS основана на сигнатурах, и эти сигнатуры разрабатываются Microsoft Malware Protection Center (MMPC). Сигнатуры становятся доступными для NIS одновременно с обновлениями безопасности, выпускаемыми в течение обычного цикла выпуска обновлений Microsoft (второй вторник каждого месяца), или они могут быть выпущены вне очереди в ответ на угрозу нулевого дня, если это необходимо.

NIS предназначена для предотвращения удаленного использования известных уязвимостей в операционных системах и приложениях Microsoft. Набор подписей относительно небольшой, но сфокусированный на лазере. Результатом является несколько ограниченный диапазон защиты, но решение очень точное и дает мало ложных срабатываний. Секрет эффективности NIS кроется в языке разбора протокола, который называется GAPA (Generic Application-level Protocol Analyzer). GAPA не отличается от функции разбора протокола, предоставляемой Network Monitor. Этот тип проверки намного более точен, чем обычный анализ потока байтов. NIS анализирует каждый пакет на предмет состояния протокола, структуры и содержимого сообщения. Он может выявлять и блокировать атаки на известные уязвимости, для которых установлена и включена сигнатура. Он также может выявлять аномалии протокола и предотвращать злоупотребление протоколом для трафика, который не соответствует RFC или лучшим практикам реализации.

Технология NIS включена во многие продукты Forefront для защиты, включая продукты для защиты серверов, такие как Forefront Protection for Exchange (FPE) и SharePoint (FPSP), а также продукты для защиты конечных точек, такие как Forefront Endpoint Protection (FPE) и даже Microsoft Security Essentials (MSE). Благодаря широкому распространению NIS Microsoft собирает обширную телеметрию и отзывы о характере и типах атак, которые происходят в дикой природе, и использует эту информацию для улучшения качества обновлений сигнатур.

При включенной NIS, после того как пакет был разрешен политикой брандмауэра и проверен всеми необходимыми фильтрами протоколов, механизм политик NIS выполняет низкоуровневую проверку сетевого протокола, используя текущий установленный набор сигнатур. Если сигнатура совпадает, NIS предпринимает действия в соответствии с заданной политикой (только блокировать или обнаруживать) и выдает предупреждение. NIS поддерживает проверку сетевых протоколов для DNS, HTTP, IMAP, MIME, MSRPC, POP3, SMB и SMTP. В будущем Microsoft может добавить больше протоколов, если возникнет такая необходимость. Лицензирование NIS является дополнительным; для включения функциональных возможностей NIS не требуются дополнительные лицензии.

Включение и настройка NIS

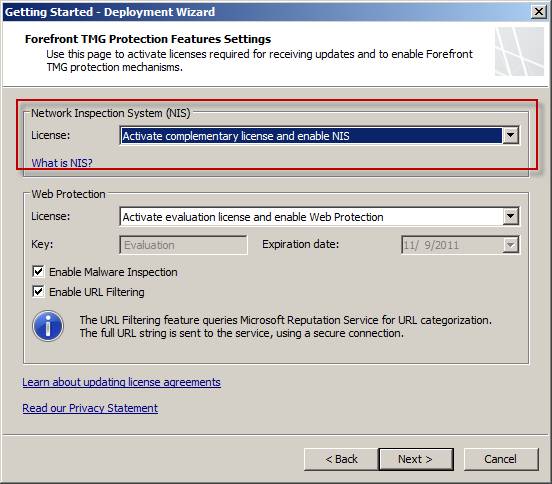

NIS можно включить и настроить с помощью мастера «Начало работы», щелкнув ссылку «Определить параметры развертывания», а затем выбрав «Активировать дополнительную лицензию и включить NIS» в раскрывающемся списке.

фигура 1

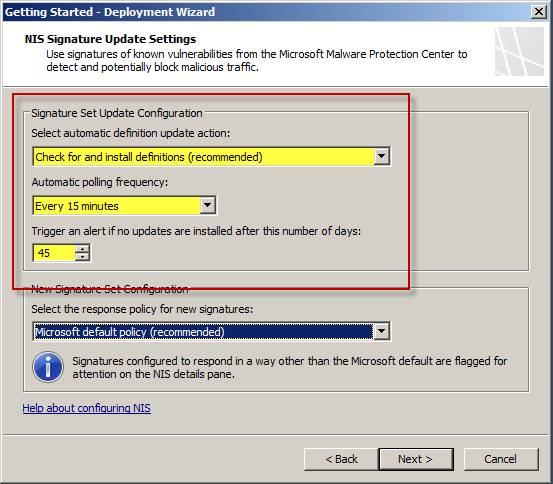

Задайте параметры обновления подписи NIS и выберите действие автоматического обновления определения. Вы можете выбрать «Проверить наличие определений установки» (рекомендуется), «Проверить только определения » или «Отключить автоматическое действие». Выберите частоту автоматического опроса и укажите порог оповещения об обновлении.

фигура 2

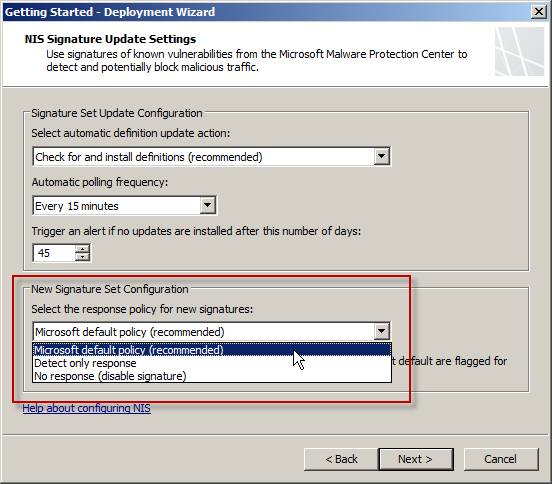

Определите новую конфигурацию набора сигнатур, выбрав политику ответа по умолчанию для новых сигнатур. Вы можете принять политику Майкрософт по умолчанию (рекомендуется), Обнаружить только ответ или Нет ответа (отключить подпись).

Рисунок 3

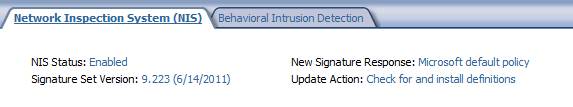

После включения и настройки NIS вы можете получить доступ к конфигурации NIS, открыв консоль управления TMG, выделив Intrusion Prevention System и выбрав вкладку Network Inspection System (NIS) в главном окне консоли. В верхней части главного окна вы можете просмотреть состояние NIS, версию набора сигнатур, ответ на новую сигнатуру: и действие обновления:.

Рисунок 4

Щелкнув по любой из ссылок, вы откроете страницу свойств NIS. На вкладке «Общие» вы можете полностью включить или отключить NIS.

Рисунок 5

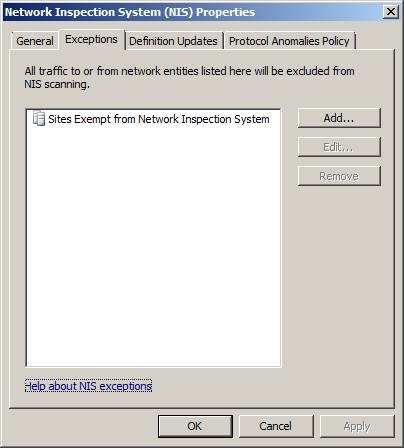

На вкладке Исключения вы можете определить любой сетевой объект (сети, сетевые наборы, компьютеры, наборы компьютеров, диапазоны адресов, подсети или наборы доменных имен), которые следует исключить из проверки NIS. Исключение части сетевого трафика из проверки NIS может потребоваться в ситуациях, когда, например, доверенные системы обмениваются большим объемом информации и вам необходимо снизить нагрузку на брандмауэр TMG, или, возможно, приложение использует сетевые протоколы, не соответствующие стандартам RFC..

Рисунок 6

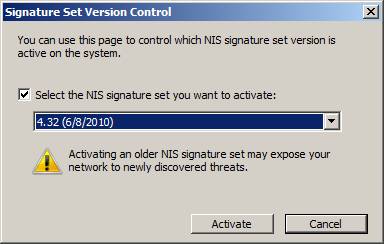

На вкладке «Обновления определений» можно просмотреть и изменить параметры обновлений и предупреждений набора сигнатур NIS, а также политику ответа по умолчанию для новых сигнатур. По умолчанию корпорация Майкрософт выбирает, должна ли подпись быть включена и должна ли она быть настроена только на блокировку или обнаружение. Это решение принимается на основе типа подписи и их уверенности в точности подписи. Нажав кнопку «Контроль версий…», администратор может при необходимости вернуться к предыдущему набору подписей. Это может быть необходимо, если новый набор сигнатур вызывает проблемы в вашей сетевой среде. Если вы выберете этот вариант, вам будет представлено предупреждение о том, что « активация старого набора сигнатур NIS может подвергнуть вашу сеть новым обнаруженным угрозам ».

Рисунок 7

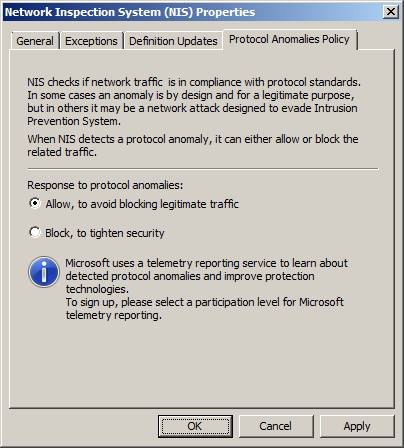

На вкладке Protocol Anomalies Policy администратор может определить, как NIS будет реагировать на обнаружение аномального сетевого трафика. Как упоминалось ранее, NIS выполняет проверку протокола и может определить, когда трафик не соответствует RFC или рекомендациям по реализации. По умолчанию NIS настроен на разрешение аномального трафика, чтобы не блокировать законный трафик. Если вы решите заблокировать аномалии протокола, это обеспечит более высокий уровень безопасности, но с риском блокировки действительной связи.

Рисунок 8

Изучение сигнатур NIS

В центре главного окна вы можете просмотреть текущий набор сигнатур NIS. Как видите, в настоящее время загружено около 200 подписей. Вы можете сгруппировать подписи по требуемому вниманию, ответу, типу политики, влиянию на бизнес, категории, дате публикации, серьезности, достоверности, протоколу и статусу, выбрав параметр в раскрывающемся меню «Группировать по:». Вы также можете сортировать, щелкая заголовки столбцов в порядке возрастания или убывания. Вы увидите, что я отсортировал набор подписей по дате публикации, что позволяет мне быстро увидеть последние добавленные подписи.

Рисунок 9

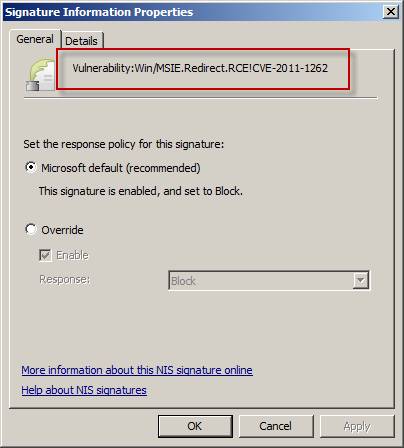

Двойной щелчок по сигнатуре NIS откроет окно с подробной информацией об этой сигнатуре. Здесь я открыл свойства уязвимости Win/MSIE.Redirect.RCE!CVE-2011-1262. Вы можете видеть, что политика ответа для этой подписи установлена по умолчанию Microsoft (рекомендуется) и что подпись включена и настроена на блокировку. Администратор может переопределить политику ответа по умолчанию, щелкнув Переопределить. Здесь вы можете включить или отключить подпись или изменить политику ответа по мере необходимости.

Рисунок 10

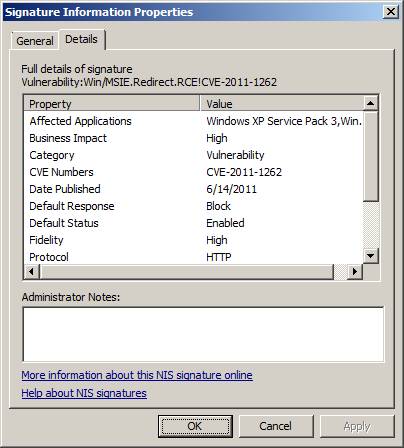

При нажатии на вкладку «Подробности» отображается дополнительная информация о сигнатуре, включая затронутые приложения, влияние на бизнес, категорию, номера CVE, дату публикации, ответ по умолчанию, статус по умолчанию, достоверность, протокол, связанные бюллетени, серьезность и поставщика. Также есть поле, в котором администратор может добавлять примечания к подписи, что удобно, если были внесены изменения в настройки по умолчанию. Щелкнув ссылку Дополнительная справка об этой подписи NIS в Интернете, вы перейдете к статье энциклопедии Microsoft NIS для этой подписи, где можно найти дополнительные сведения о подписи.

Рисунок 11

Настройка ответа NIS

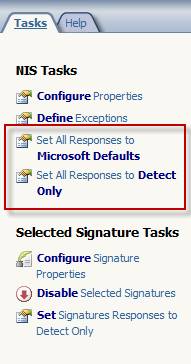

Панель задач содержит ссылки на несколько задач настройки. Здесь можно получить доступ к двум важным параметрам конфигурации: «Установить для всех ответов значения по умолчанию Microsoft» и «Установить для всех ответов значение «Только обнаружение». Если вы хотите настроить NIS исключительно как систему обнаружения вторжений, установите политику ответа по умолчанию только для обнаружения. NIS продолжит проверку трафика, но будет только предупреждать, а не блокировать. Это может быть полезно при первом включении NIS в рабочей сети. После того, как вы будете уверены, что NIS не будет навязчивым и не нарушит нормальную связь, вы можете вернуть все ответы к значениям Microsoft по умолчанию.

Рисунок 12

Типы подписи

Существует три различных типа подписей NIS.

- На основе уязвимостей — эти сигнатуры обнаруживают эксплойты против конкретной известной уязвимости. Они принципиально отличаются от традиционных сигнатур атак тем, что могут идентифицировать большинство вариантов атак. Это высокоточные подписи, в которых Microsoft очень уверена и которые часто блокируются по умолчанию.

- На основе эксплойтов. Эти сигнатуры больше похожи на традиционные сигнатуры на основе атак, предназначенные для обнаружения очень специфического использования известной уязвимости. Это также высокоточные подписи, и по умолчанию они также могут быть заблокированы.

- Основанные на политике — это подписи средней точности, предназначенные в первую очередь для целей аудита. Обычно они не включены по умолчанию. Если администратор решит включить их, их политика ответа по умолчанию настроена только на обнаружение. Сигнатуры на основе политик создаются, когда нельзя написать сигнатуру на основе уязвимости или эксплойта.

- Другое — существует несколько сигнатур, созданных специально для целей тестирования. Эти подписи включены и настроены на блокировку по умолчанию. Их можно использовать для проверки того, что брандмауэр TMG и NIS правильно проверяют сетевое соединение и правильно реагируют.

Обновления подписи

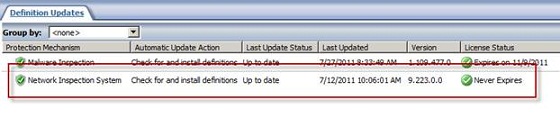

Как технология, основанная на сигнатурах, NIS наиболее эффективна только в том случае, если установлены и включены последние обновления сигнатур. Подписи NIS можно загрузить из Центра обновления Windows или локального WSUS. Чтобы убедиться, что NIS обновлен правильно, выделите узел Центр обновлений в дереве навигации. В главном окне будет указано состояние обновления для механизма защиты, а также сведения о том, когда произошло последнее обновление, текущий номер версии набора сигнатур и состояние лицензии.

Рисунок 13

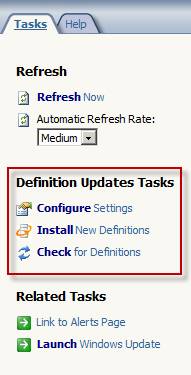

Если в консоли управления указано, что сигнатуры NIS устарели, вы можете проверить и установить новые определения, используя соответствующие ссылки на панели задач.

Рисунок 14

Резюме

Системы обнаружения и предотвращения вторжений (IDS/IPS) являются важным компонентом любой архитектуры сетевой безопасности. Система проверки сети Forefront Threat Management Gateway (NIS) представляет собой уникальную реализацию сетевых IDS/IPS. Разработанная специально для обнаружения и предотвращения удаленного использования уязвимостей в операционных системах и приложениях Microsoft, NIS обеспечивает ценный уровень защиты для сетей с активами Microsoft. С такой ограниченной областью применения он не предназначен для замены существующей корпоративной сети IDS/IPS, а скорее дополняет ее, обеспечивая целенаправленное динамическое обнаружение угроз и реагирование на атаки на известные уязвимости Microsoft. Благодаря обновлениям сигнатур, созданным Microsoft Malware Protection Center (MMPC), NIS очень точен и эффективен, давая мало ложных срабатываний. NIS входит в стоимость лицензии TMG; для использования этой функции не требуется никаких дополнительных лицензий. Включение NIS на брандмауэре Forefront TMG 2010 значительно улучшит общую безопасность вашей организации.