Обнаружение и предотвращение вторжений в Forefront TMG (часть 1) — обнаружение поведения

Брандмауэр Forefront TMG включает в себя встроенные функции обнаружения и предотвращения вторжений, предназначенные для защиты клиентов и самого себя от различных видов сетевых атак. В первой части этой серии, состоящей из двух частей, мы рассмотрим возможности TMG по обнаружению поведения.

Введение

Microsoft Forefront Threat Management Gateway (TMG) 2010 — это многоуровневая система защиты периметра, включающая несколько передовых технологий защиты. Помимо встроенной фильтрации URL-адресов, сканирования на вирусы и вредоносное ПО и проверки HTTPS, брандмауэр TMG также включает в себя функции обнаружения и предотвращения вторжений. В первой части этой серии, состоящей из двух частей, мы рассмотрим базовые функции обнаружения и предотвращения вторжений на основе поведения. Во второй части мы рассмотрим Network Inspection System (NIS), которая обеспечивает улучшенное обнаружение/предотвращение вторжений на основе уязвимостей.

Распространенные сетевые атаки

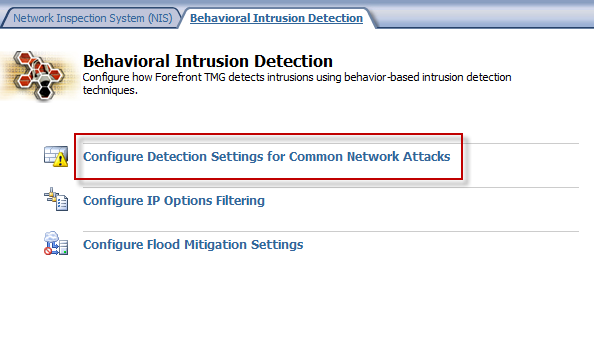

Обнаружение и предотвращение вторжений в Forefront TMG основано на возможностях обнаружения и предотвращения вторжений на основе поведения, которые первоначально появились еще в Microsoft ISA Server 2000. Выполняя низкоуровневую проверку пакетов, брандмауэр TMG может выявлять и блокировать многие распространенные типы атак. Обнаружение и предотвращение вторжений настраивается путем открытия консоли управления TMG, выделения системы предотвращения вторжений, затем выбора вкладки «Поведенческое обнаружение вторжений» в главном окне консоли и нажатия кнопки «Настроить параметры обнаружения для распространенных сетевых атак ».

фигура 1

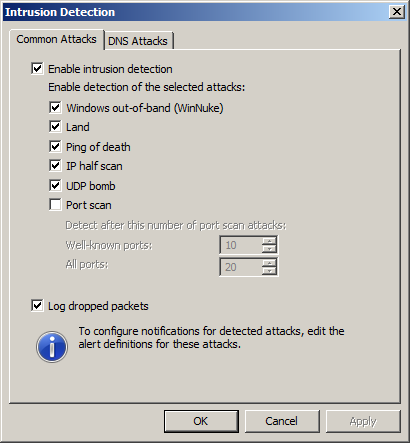

Здесь вы обнаружите, что обнаружение вторжений включено и настроено по умолчанию для выявления, блокировки и регистрации следующих атак:

- Внеполосный Windows (WinNuke)

- Земельные участки

- Пинг смерти

- Половинное сканирование IP

- UDP-бомба

- Сканирование портов (не включено по умолчанию)

фигура 2

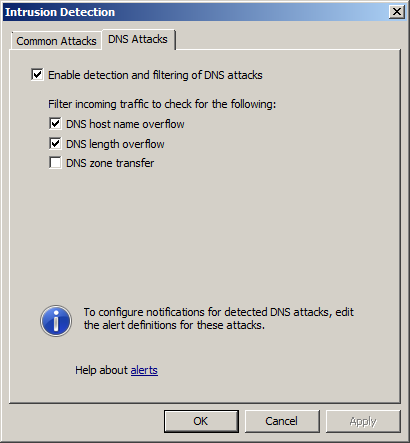

Кроме того, выбрав вкладку DNS Attacks, вы обнаружите, что брандмауэр TMG также имеет возможность обеспечить расширенную защиту на уровне приложений от многих распространенных атак против опубликованных DNS-серверов, таких как переполнение имени хоста DNS и переполнение длины DNS. Брандмауэр TMG может даже предотвратить передачу зоны DNS (не включено по умолчанию).

Рисунок 3

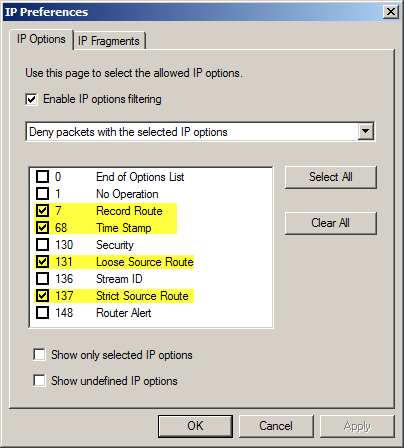

Фильтрация параметров IP

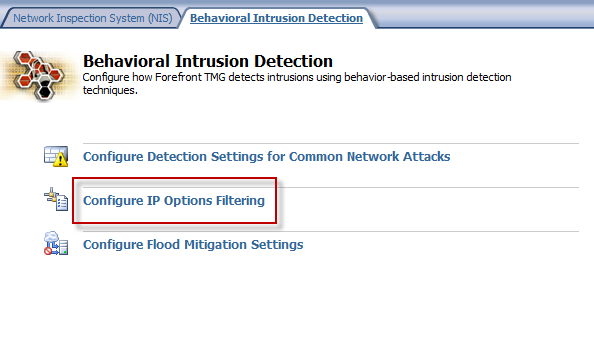

Обнаружение и предотвращение вторжений в Forefront TMG также позволяет фильтровать определенные параметры IP, которые могут быть включены в заголовок IP-пакета. Фильтрация параметров IP включена по умолчанию, и ее можно настроить, щелкнув ссылку «Настроить фильтрацию параметров IP» в главном окне консоли.

Рисунок 4

Большинство вариантов IP довольно безобидны. Однако есть несколько параметров IP, которые, если они присутствуют, указывают на потенциально вредоносное поведение. По умолчанию брандмауэр TMG настроен на фильтрацию параметров IP и отбрасывание любых IP-пакетов, содержащих параметры IP 7 (запись маршрута), 68 (метка времени), 131 (свободный исходный маршрут) и 137 (строгий исходный маршрут). Если для IP-пакета включены определенные параметры, администратор брандмауэра TMG может указать, какое действие предпринять. Любой пакет, содержащий параметр IP, может быть отброшен, пакеты с выбранными параметрами могут быть отклонены или пакеты со всеми параметрами IP, кроме выбранных, будут отклонены.

Рисунок 5

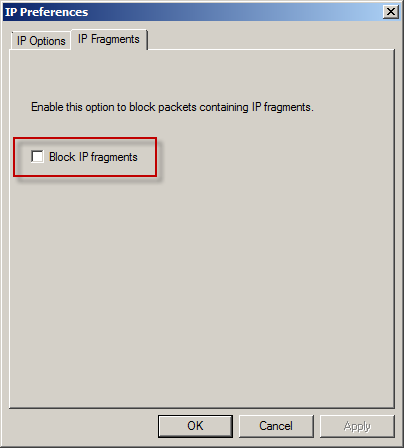

Брандмауэр TMG также может предотвращать пересылку пакетов, содержащих фрагменты IP. Эта опция не включена по умолчанию. Блокировка фрагментов IP может иметь непреднамеренные побочные эффекты, поэтому включайте эту функцию с осторожностью.

Рисунок 6

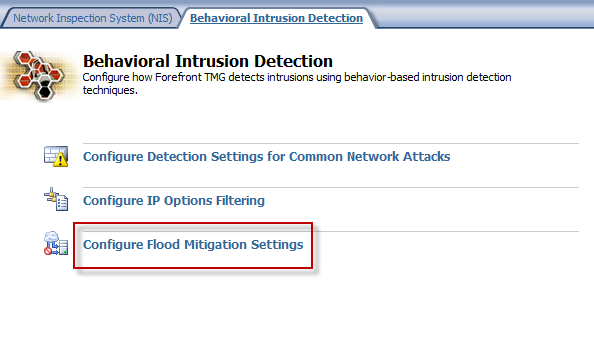

Защита от наводнений

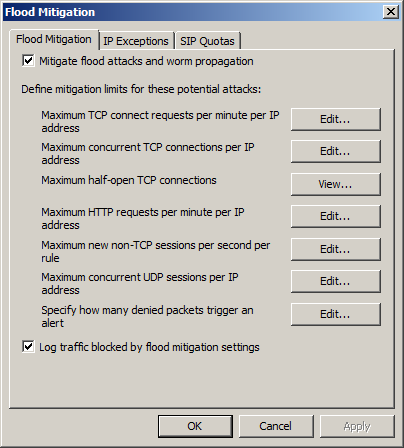

Защита от флуда — важный компонент брандмауэра Forefront TMG. Эта функция снижает влияние определенных типов атак на брандмауэр. Он смягчает потенциальный отказ в обслуживании (DoS), вызванный трафиком червей, применяя ограничения на объем трафика, который может генерировать один хост. Защита от флуда включена по умолчанию, и ее можно настроить, щелкнув ссылку «Настроить параметры защиты от флуда» в главном окне консоли.

Рисунок 7

Защита от наводнений контролирует следующие сетевые параметры:

- Максимальное количество запросов TCP-соединения в минуту на IP-адрес

- Максимальное количество одновременных TCP-соединений на IP-адрес

- Максимальное количество полуоткрытых TCP-соединений

- Максимальный HTTP-запрос в минуту на IP-адрес

- Максимальное количество новых сеансов без TCP в секунду на правило

- Максимальный одновременный сеанс UDP на IP-адрес

Рисунок 8

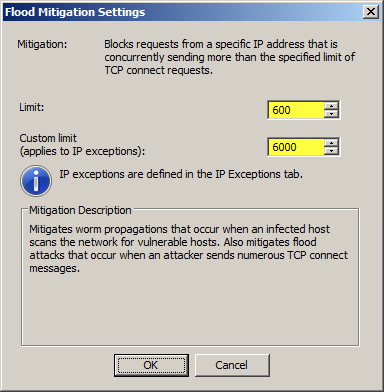

Нажатие «Изменить…» рядом с любым из параметров защиты от флуда позволяет администратору настроить как ограничение на подключение по умолчанию, так и настраиваемое ограничение, которое применяется к исключениям IP (подробнее об этом позже).

Рисунок 9

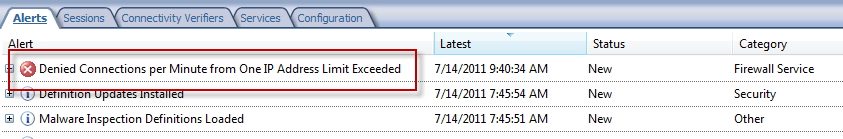

Когда хост генерирует достаточно трафика, чтобы превысить любое из этих предустановленных ограничений, брандмауэр TMG начнет отбрасывать пакеты от хоста-нарушителя и выдаст предупреждение.

Рисунок 10

Примечание:

Важно помнить, что только связь, разрешенная политикой брандмауэра, учитывается в квоте соединений.

Если хост-нарушитель перестанет отправлять запросы или уменьшит частоту этих запросов до уровня ниже установленных пределов, через одну минуту брандмауэр TMG снова разрешит новые подключения с хоста.

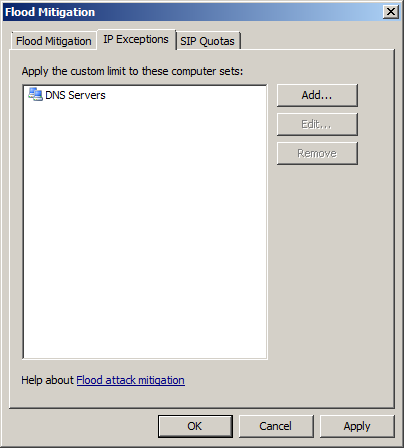

Чаще всего, когда хост превышает ограничения на количество подключений, это происходит из-за вредоносного трафика (например, распространения червей или трафика «домашнего телефона») или, возможно, из-за плохо написанного или плохо работающего приложения. Однако бывают случаи, когда конкретный хост будет генерировать большой объем действительного трафика. Некоторые примеры включают DNS-серверы и SMTP-серверы. К сожалению, некоторые администраторы попытаются решить эти проблемы, увеличив лимиты подключений по умолчанию или, что еще хуже, полностью отключив защиту от флуда. Это определенно не рекомендуется. Правильный способ справиться с такими сценариями — создать IP-исключение, которое затем применяет настраиваемый порог ограничения только к тем системам, которые включены в компьютерный объект IP-исключений. Это дает больше накладных расходов для систем, которые действительно очень загружены и генерируют много законного трафика, при этом обеспечивая высокий уровень защиты для всех других систем и обеспечивая стабильность и отказоустойчивость брандмауэра в условиях занятости.

Рисунок 11

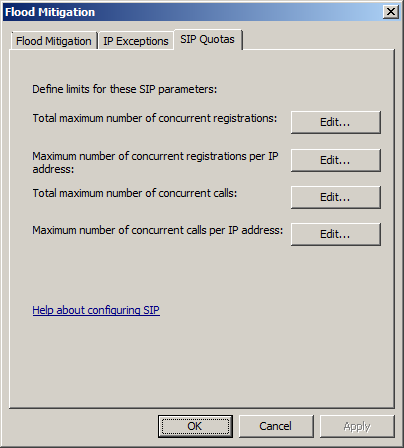

SIP-квоты

С введением SIP-фильтра в TMG 2010 брандмауэр теперь имеет возможность применять квоты для SIP-трафика. TMG накладывает ограничения на следующие параметры SIP:

- Общее максимальное количество регистраций

- Максимальное количество одновременных регистраций на один IP-адрес

- Общее максимальное количество одновременных вызовов

- Максимальное количество одновременных вызовов на IP-адрес

Нажатие «Изменить…» рядом с каждым из параметров позволяет администратору настроить пороги в соответствии со своими конкретными требованиями.

Рисунок 12

Резюме

Обнаружение и предотвращение вторжений Forefront TMG на основе поведения обеспечивает базовый уровень защиты от распространенных сетевых атак. Он предотвращает доставку IP-пакетов с включенными параметрами IP, которые указывают на подозрительное и потенциально вредоносное поведение. Кроме того, TMG смягчает атаки типа «отказ в обслуживании», устанавливая ограничения на количество подключений, не позволяя злоумышленникам или зараженным хостам перегружать брандмауэр трафиком. Администраторы брандмауэра TMG также могут настраивать квоты на объем SIP-трафика, генерируемого защищенными клиентами.