Новая тактика хакеров: фишинговые атаки с использованием доменов HTTPS

Все сообщество специалистов по информационной безопасности, включая меня, неоднократно заявляло о необходимости перевода веб-сайтов на протокол HTTPS. Однако похоже, что хакеры, использующие методы социальной инженерии, такие как фишинг, нашли способ использовать это в своих интересах. Как сообщили Анна Широкова и Иван Николаев из команды CISCO Talos, наблюдается всплеск «использования доменов для фишинга, а также мошенников, предлагающих поддельную техническую поддержку, и рекламодателей, продвигающих продукты сомнительного качества».

Отличие от предыдущих случаев таких атак, которые довольно распространены, заключается в том, что эти домены могут создавать видимость HTTPS посредством появления зеленого замка рядом с вредоносным URL-адресом. Для некоторых зеленый замок — это все, что нужно для уверенности в том, что веб-домен, который они посещают, безопасен. Хотя HTTPS, без сомнения, можно доверять в надлежащем контексте благодаря его протоколам шифрования, он не является панацеей от мошенников и хакеров.

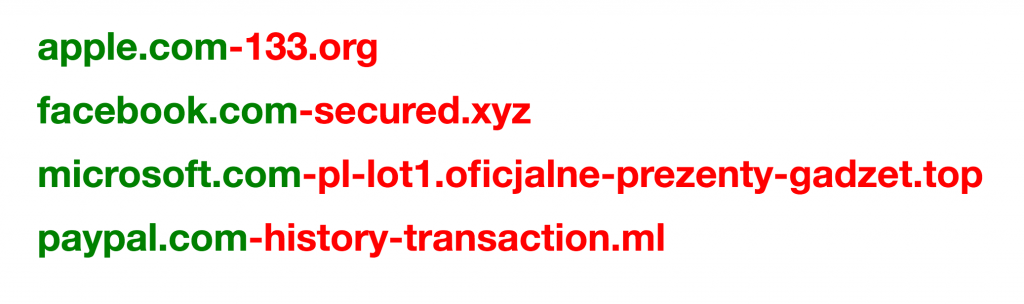

Рассмотрим следующие области, которые использовались в отчете команды Talos:

Наметанный глаз должен сразу же вызвать подозрения, поскольку посторонняя информация, выделенная красным цветом, является очевидным признаком того, что домен не является легитимным. Проблема в том, что все эти самые домены были отмечены зеленым замком, поэтому для менее информированного человека, который использует это только в качестве критерия проверки, эти сайты могли вводить конфиденциальные данные.

Можно задаться вопросом, как эти вредоносные сайты вообще получили сертификацию HTTPS. В статье Threatpost на эту тему часть вины возлагается на такие сервисы, как Let's Encrypt (чью миссию я лично поддерживаю). Цель Let’s Encrypt — обеспечить лучшую защиту конфиденциальности от массовой слежки для всех, кто в этом нуждается. Проблема в том, что сертификаты, которые предоставляет Let's Encrypt, выдаются бесплатно без каких-либо дополнительных запросов.

В интервью Threatpost исполнительный директор Let’s Encrypt Джош Аас заявил: «Мы признаем, что здесь есть проблема, но пути ее решения не очень четкие». замок и что люди думают, что это означает. Это означает, что соединение зашифровано, а не то, что содержимое сайта безопасно».

Хотя злоупотребление SSL и TLS-сертификатами не является новым явлением, с точки зрения присутствия и опасности в Интернете это, по-видимому, экспоненциально растущая проблема. Репрессии против таких сервисов, как Let's Encrypt, только навредят подавляющему большинству, которым нужна повышенная защита HTTPS (и помогут злоумышленникам, правительству или другим лицам, которые хотят нарушить конфиденциальность гражданских лиц). В конечном итоге все сводится к информированию общественности о природе вредоносных доменов и о том, как распознать их, если они будут обнаружены в дикой природе.

Как и во многих других вопросах информационной безопасности, многих возможных атак можно избежать, руководствуясь здравым смыслом. Этому здравому смыслу учат те, кто работает в нашей области. Просто общественность должна слушать нас и знать, как оценивать потенциальные угрозы.