Не храните ключи от дома в офисе!

Несколько месяцев назад в дом моего коллеги, который работает в консалтинговой компании, вломились и украли некоторые ценности. Беспокоило то, что не было никаких признаков насильственного проникновения в помещение домовладельца. Власти были озадачены этим, пока несколько дней спустя мой коллега не обнаружил доказательства того, что ящики стола на его рабочем месте были ограблены. Затем он вспомнил, что оставил копию своего ключа в задней части одного из ящиков своего офисного стола на случай, если он потеряет ключ от дома, который всегда носил в кармане. Копия его ключа от дома, конечно же, отсутствовала в ящике стола, куда он ее тщательно «спрятал».

Никому не нравится, когда нарушают его частную жизнь, особенно дома. Однако разумно ли было для моего коллеги хранить копию своего ключа от дома в своем кабинете на работе? Я думаю, было бы нормально, если бы он хранился в сейфе на работе, но сколько офисов в наши дни имеют сейф для сотрудников, чтобы хранить свои ценности?

Это было достаточно плохо, но представьте, если бы вор вломился в дом моего друга, а не в его офис. Ведь он может найти ключ от своего офиса и использовать его, чтобы войти в свой кабинет. Затем, при условии, что он был достаточно мотивирован (и умен), вор мог бы украсть конфиденциальную деловую информацию из компании, которую он мог бы использовать в (предположительно) гнусных целях. Конечным результатом может быть то, что мой друг может быть уволен или, что еще хуже, руководство может подать в суд.

Что за идиот держит ключи от своего кабинета дома? Конечно, мы все это делаем — по крайней мере, те из нас, у кого есть офисы, которые можно запирать. Но возникает важный вопрос: какие еще объекты доступа для вашего бизнеса или рабочего места вы храните у себя дома или в каком-либо другом месте?

Украдите мой сервер, пожалуйста!

Прошлым летом компания-разработчик программного обеспечения Inversoft решила продемонстрировать свои знания об усилении защиты серверов, бросив вызов всем желающим попытаться взломать их тщательно защищенный веб-сервер. Брэд Буда, разработчик программного обеспечения и управляющий партнер консалтинговой фирмы Polynome, решил принять вызов Inversoft. Конечным результатом стало то, что ему удалось проникнуть в базу данных пользователей Passport и систему управления Inversoft на основе Linode и украсть фиктивные «конфиденциальные» данные, которые компания хранила на сервере-приманке, который они предоставили для своего вызова.

Рассказ Брэда о том, как он и его друг Антон проводили разведку, стратегическое планирование и захватническую кампанию, стоит прочесть, особенно если вы немного знакомы со стеком LAMP. Для тех читателей, которые не очень хорошо знакомы с Linux или MySQL, может быть достаточно прочитать резюме Брэда о том, как им удалось добиться успеха в попытке проникновения. Этот абзац особенно важен для всех нас в ИТ, чтобы обратить особое внимание на:

Рассказ Брэда о том, как он и его друг Антон проводили разведку, стратегическое планирование и захватническую кампанию, стоит прочесть, особенно если вы немного знакомы со стеком LAMP. Для тех читателей, которые не очень хорошо знакомы с Linux или MySQL, может быть достаточно прочитать резюме Брэда о том, как им удалось добиться успеха в попытке проникновения. Этот абзац особенно важен для всех нас в ИТ, чтобы обратить особое внимание на:

Обратите внимание на ключевую фразу «вспомогательные системы» в заявлении Брэда выше. После безуспешной первой попытки взломать входную дверь, которая была слишком хорошо защищена, чтобы войти через нее, он решил попробовать обнюхать общедоступную документацию компании на случай, если кто-то из их сотрудников хранит там какую-то конфиденциальную информацию, например пароль. для учетной записи пользователя. Хотя он не нашел того, на что надеялся, он обнаружил уязвимость в платформе, на которой работала система документирования. Это привело к тому, что он смог открыть командную оболочку, которая в конечном итоге привела его к домашнему каталогу пользователя, где некоторые сотрудники хранили информацию о различных проектах, включая веб-сервер HackThis, на котором размещался вызов.

Чему мы можем научиться?

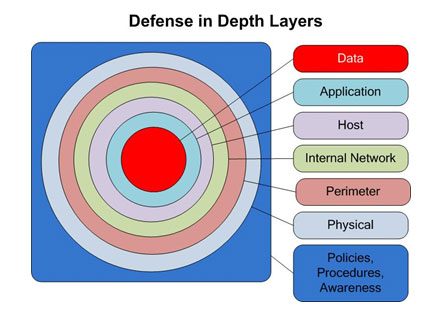

Какие уроки мы можем извлечь из неудачного опыта моего коллеги и увлекательных выходок Брэда? Самое главное, что безопасность должна быть везде. Google определяет «глубокоэшелонированную оборону» как «практику организации оборонительных линий или укреплений таким образом, чтобы они могли защищать друг друга, особенно в случае вторжения противника». Но вместо того, чтобы думать о безопасности как о ряде уровней, было бы лучше думать о ней как о характеристике или атрибуте, которым обладает каждый актив организации — сети, системы, услуги, приложения, данные, люди, объекты, отношения и т. д. on — должны быть четко определены во все времена.

Если вы храните что-то конфиденциальное, например ключ от дома, в нескольких местах, это должно быть надежно сохранено в каждом вспомогательном месте. Если вы храните информацию где-то, что может показаться неконфиденциальным, например общедоступную документацию вашей компании, вспомогательное место, где хранится эта информация, должно быть настроено так же безопасно, как и критически важные системы, от которых зависит ваш бизнес. Тот факт, что что-то такое конфиденциальное, как ключ от дома, не означает, что умный вор не будет знать, что с ним делать, если он найдет его где-то в другом месте. И только потому, что что-то не является конфиденциальным, например файл справки для продукта вашей компании, не означает, что один из ваших сотрудников не мог оставить что-то ценное в одной из папок системы, где находится файл справки.

Брэд выиграл вызов, поставленный Inversoft, и в результате получил обещанный приз: MacBook. Во всяком случае, это также учит нас секрету человеческой природы, а именно тому, что мы любим вещи и часто идем на крайности (включая кражу), чтобы попытаться получить больше тех вещей, которые мы хотим.