Назад к основам: группы и организационные единицы в Active Directory

Введение

Я знаю, это звучит немного легко и просто, но поверьте мне, это явно не так. Каждый год я обучаю и общаюсь примерно с 5000 администраторов, специалистов по безопасности и аудиторов. Во время моих дискуссий возникла путаница в отношении того, что группа Active Directory сравнивается с организационной единицей. Итак, вместо того, чтобы постоянно биться головой о стену, пытаясь учить людей в небольших группах, я бы просто написал статью, на которую я мог бы отправить людей, чтобы достучаться до масс. По крайней мере, для тех из вас, кто думает, что полностью осознает различия, может быть, я могу «удивить» вас некоторыми лакомыми кусочками знаний в этой статье, поэтому, пожалуйста, продолжайте читать. В конце статьи вы будете знать о группах и организационных единицах больше, чем когда-либо хотели, но она будет чрезвычайно полезна для всех, кому необходимо иметь с ними дело, либо в их настройке, либо в их проверке.

В начале

Мы должны вернуться к Windows NT, чтобы получить полное представление о группах и организационных единицах. Еще во времена Windows NT не существовало такого понятия, как организационная единица. Также было меньше вариантов для доменных групп, чем сегодня. Скоро мы перейдем к новым группам.

Итак, еще в Windows NT было два типа групп: «глобальные группы» и «локальные группы». Глобальные группы были созданы и сохранены на контроллерах домена для домена Windows NT. Глобальные группы были важны для домена, поскольку у них был идентификатор безопасности (SID), с помощью которого операционная система отслеживала этот объект. Локальные группы также имеют SID и отслеживаются операционной системой. Локальные группы могут быть созданы на контроллерах домена или на рабочих станциях/серверах. Основное различие между двумя доменными группами заключается в том, что глобальные группы видны всем рабочим станциям и серверам, присоединенным к домену, а локальные группы видны только контроллерам домена. Локальные группы, расположенные на рабочих станциях и серверах, были видны только локальному компьютеру.

Идеальное использование этих групп состояло в том, чтобы пользователи помещались в глобальные группы, а затем глобальные группы помещались в локальные группы, в которых находились ресурсы (файлы/папки/и т. д.). Это может быть сам контроллер домена или сервер, содержащий данные компании.

Введение в Active Directory

С введением Active Directory мир изменился в отношении групповых опций. Также появился новый тип объекта — организационная единица. Эти два объекта не были взаимозаменяемыми, но использовались вместе друг с другом.

Единственной группой, которая осталась неизменной от Windows NT до Active Directory, была глобальная группа. Ну хотя бы по названию. Глобальная группа Active Directory может содержать другие глобальные группы, чего в Windows NT не может.

Другим типом группы домена в Active Directory была универсальная группа. Универсальная группа предназначена для пересечения доменных границ. Поскольку Active Directory может иметь много доменов в одном и том же лесу, универсальная группа была разработана таким образом, чтобы пересекать эти границы, чтобы одна универсальная группа могла быть видна и использоваться всеми доменами в лесу.

Локальные группы больше не доступны в Active Directory. Вместо этого они заменяются «локальными группами домена». Концепция довольно революционная на самом деле. Поскольку локальные группы на контроллерах домена были видны только контроллерам домена, это вынуждало использовать локальные группы на рабочих станциях и серверах, присоединенных к домену. Локальные группы домена в Active Directory видны всем рабочим станциям и серверам, присоединенным к домену Active Directory. Эта концепция и дизайн могут исключить использование локальных групп на рабочих станциях и серверах.

В итоге новая модель использования групп в Active Directory выглядит следующим образом: пользователи должны быть помещены в глобальные группы, глобальные группы должны быть помещены в локальные группы домена, а локальные группы домена должны быть помещены в списки контроля доступа к данным, хранящимся на серверах. Если есть несколько доменов и желательны универсальные группы, то глобальные группы, содержащие пользователей, должны быть помещены в универсальные группы. Затем универсальные группы помещаются в локальные группы домена, а локальные группы домена затем помещаются в списки контроля доступа.

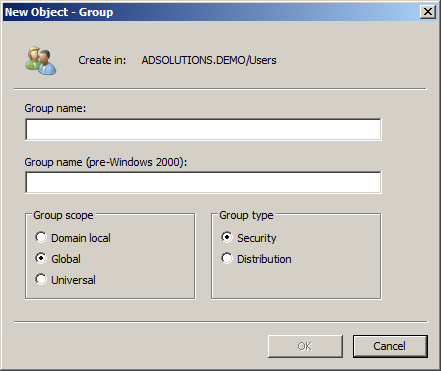

Как видите, группы предназначены для содержания пользователей и, в конце концов, им предоставляется доступ к файлам и папкам, которые хранятся на серверах по всему домену. Наилучшая практика использования групп используется не всегда. Пользователи, универсальные группы, глобальные группы, локальные группы домена и локальные группы могут быть помещены в список управления доступом к данным на сервере, присоединенном к домену. Создание групп можно увидеть на рисунке 1.

Рисунок 1: Группы Active Directory могут быть универсальными, глобальными или локальными в домене.

Организационные единицы резко отличаются от групп. Вот лишь несколько моментов, в которых они отличаются от групп:

- Организационные подразделения не имеют SID

- Организационные подразделения не могут быть помещены в список контроля доступа

- Организационные подразделения не могут быть помещены в группу

Итак, если это ограничения, то для чего используются организационные единицы? Организационные единицы используются для организации объектов Active Directory. Я знаю, я использую корень слова «организационный» в определении. Тем не менее, это лучший способ определить объект. Вот некоторые варианты использования организационных единиц:

- Делегирование управления объектами, расположенными в организационной единице

- Развернуть параметры групповой политики на объекты, расположенные в организационном подразделении

Позвольте привести пример. Допустим, имеется 50 финансовых пользователей. У этих финансовых пользователей есть собственная служба поддержки. В идеале служба поддержки по финансам могла бы сбросить пароли для финансовых пользователей, если они забудут свой пароль. Решением было бы поместить всех финансовых пользователей в организационное подразделение с именем «Финансы», а затем делегировать возможность службе поддержки сбрасывать пароли для всех пользователей в организационном подразделении «Финансы».

Резюме

В итоге видно, что группы предназначены для предоставления доступа к данным, а организационные единицы предназначены для управления объектами (делегирование и настройки групповой политики). С годами изменились группы и операционные системы, что может быть причиной путаницы. Организационные единицы являются новыми (по сравнению с группами), что может быть причиной путаницы. Как бы то ни было, они разные и используются совершенно по-разному. Группы имеют SID, могут быть помещены в списки управления доступом и могут содержать другие группы (даже группы того же типа, которые называются вложенными группами). Организационные подразделения не имеют SID, не могут быть помещены в список управления доступом и не могут быть помещены в группу. Вместо этого организационные единицы используются для организации пользователей, групп и компьютеров в Active Directory. Эта организация используется для предоставления делегирования и развертывания конфигурации и параметров безопасности с помощью групповой политики. В дальнейшем идеально использовать лучшие методы вложения групп, так как ими проще управлять и они обеспечивают наилучшую среду безопасности для Active Directory. Конечно, организационные единицы могут быть вложены в другие организационные единицы, и часто так и происходит. Просто запомните две основные причины возникновения организационных единиц, а также их дизайн и развертывание.