Настройка Windows Server 2008 в качестве SSL VPN-сервера с удаленным доступом (часть 3)

Если вы пропустили предыдущие части этой серии статей, прочтите:

В первых двух частях этой серии статей о том, как создать сервер SSL VPN на Windows Server 2008, мы рассмотрели основы организации сети VPN, а затем углубились в настройку сервера. На данный момент мы готовы завершить работу, внеся небольшие изменения в конфигурацию Active Directory и на веб-сайте ЦС. После внесения этих изменений мы сосредоточимся на настройке VPN-клиента и закончим установкой соединения SSL VPN.

Настройте учетную запись пользователя, чтобы разрешить коммутируемые подключения

Учетным записям пользователей требуется разрешение на коммутируемый доступ, прежде чем они смогут подключиться к серверу Windows VPN, который является членом домена Active Directory. Лучший способ сделать это — использовать сервер политики сети (NPS) и использовать разрешение учетной записи пользователя по умолчанию, которое разрешает удаленный доступ на основе политики NPS. Однако в этом сценарии мы не устанавливали NPS-сервер, поэтому нам придется вручную настраивать разрешение пользователя на подключение.

Я напишу будущую статью о том, как вы можете использовать сервер NPS и аутентификацию сертификата пользователя EAP для установки соединения с сервером SSL VPN.

Выполните следующие шаги, чтобы включить разрешение на телефонный доступ для учетной записи пользователя, которую вы хотите подключить к серверу SSL VPN. В этом примере мы включим телефонный доступ для учетной записи администратора домена по умолчанию:

- На контроллере домена откройте консоль «Пользователи и компьютеры Active Directory» из меню «Администрирование».

- В левой панели консоли разверните имя домена и щелкните узел Пользователи. Дважды щелкните Администратор учетная запись.

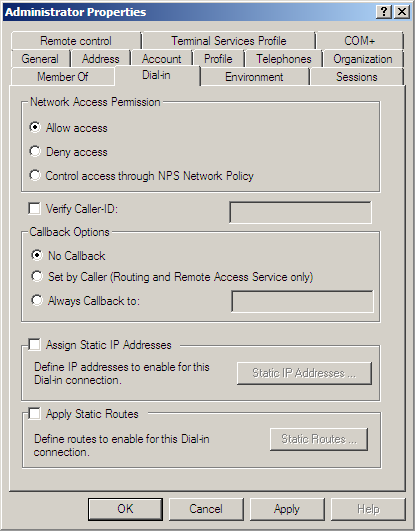

- Нажмите на вкладку Dial-in. По умолчанию установлено значение «Управление доступом через сетевую политику NPS ». Поскольку в этом сценарии у нас нет NPS-сервера, мы изменим параметр на Разрешить доступ, как показано на рисунке ниже. Нажмите ОК.

фигура 1

Настройте IIS на сервере сертификатов, чтобы разрешить HTTP-соединения для каталога CRL.

По какой-то причине, когда мастер установки устанавливает веб-сайт служб сертификации, он настраивает каталог CRL так, чтобы требовалось соединение SSL. Хотя это кажется хорошей идеей с точки зрения безопасности, проблема заключается в том, что URI сертификата не настроен на использование SSL. Я полагаю, вы могли бы создать пользовательскую запись CDP для сертификата, чтобы он использовал SSL, но вы можете поспорить на доллары с пончиками, что Microsoft нигде не документировала эту проблему. Поскольку в этой статье мы используем настройки CDP по умолчанию, нам необходимо отключить требование SSL на веб-сайте ЦС для пути к каталогу CRL.

Выполните следующие шаги, чтобы отключить требование SSL для каталога CRL:

- В меню «Администрирование» откройте диспетчер информационных служб Интернета (IIS).

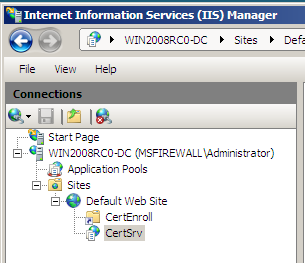

- На левой панели консоли IIS разверните имя сервера, а затем разверните узел Сайты. Разверните узел Веб-сайт по умолчанию и щелкните узел CertEnroll, как показано на рисунке ниже.

фигура 2

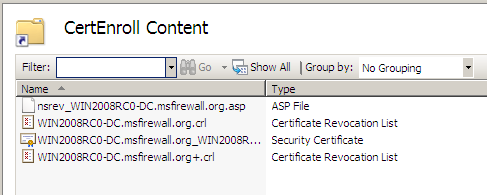

- Если вы посмотрите на среднюю панель консоли, то увидите, что CRL находится в этом виртуальном каталоге, как показано на рисунке ниже. Чтобы просмотреть содержимое этого виртуального каталога, вам нужно нажать кнопку «Просмотр содержимого» в нижней части средней панели.

Рисунок 3

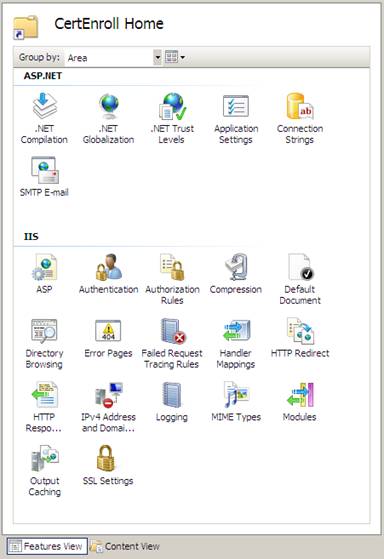

- Нажмите кнопку «Просмотр функций» в нижней части средней панели. В нижней части средней панели дважды щелкните значок Настройки SSL.

Рисунок 4

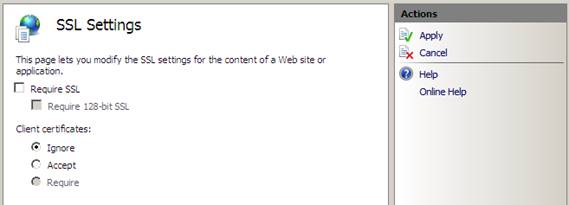

- На средней панели появится страница настроек SSL. Снимите флажок с поля Требовать SSL. Нажмите ссылку «Применить» на правой панели консоли.

Рисунок 5

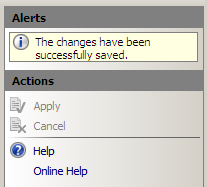

- Закройте консоль IIS после того, как увидите сообщение Изменения были успешно сохранены.

Рисунок 6

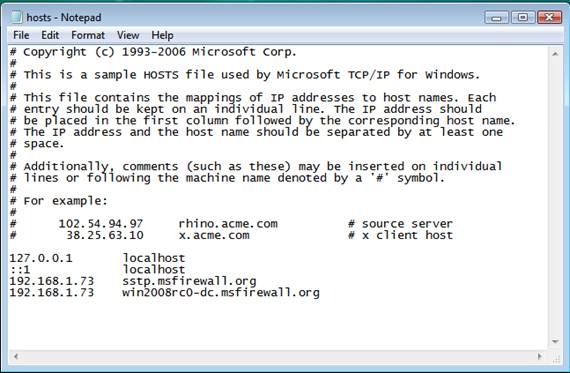

Настройте файл HOSTS на VPN-клиенте

Теперь мы можем переключить внимание на VPN-клиент. Первое, что нам нужно сделать на клиенте, это настроить файл HOSTS, чтобы мы могли имитировать общедоступную инфраструктуру DNS. Есть два имени, которые нам нужно ввести в файл HOSTS (и то же самое верно для общедоступного DNS-сервера, который вы будете использовать в производственной среде). Первое имя — это имя VPN-сервера, определяемое общим/субъектным именем в сертификате, который мы привязали к SSL-серверу VPN. Второе имя, которое нам нужно ввести в файл HOSTS (и общедоступный DNS-сервер), — это URL-адрес CDP, который находится в сертификате. Мы видели расположение информации CDP во второй части этой серии.

Два имени, которые нам нужно ввести в файл HOSTS в этом примере:

Выполните следующие шаги на VPN-клиенте Vista SP1, чтобы настроить файл HOSTS:

- Нажмите кнопку «Пуск», введите c:windowssystem32driversetchosts в поле поиска и нажмите ENTER.

- В диалоговом окне «Открыть с помощью» дважды щелкните «Блокнот».

- Введите записи файла HOSTS, используя формат, как показано на рисунке ниже. Убедитесь, что вы нажимаете ввод после последней строки, чтобы курсор появился под последней строкой.

Рисунок 7

- Закройте файл и выберите вариант сохранения при появлении запроса.

Используйте PPTP для подключения к VPN-серверу

Мы приближаемся к созданию соединения SSL VPN! Следующим шагом является создание VPN-коннектоида на клиенте Vista SP1, который позволит нам установить начальное VPN-подключение к VPN-серверу. Нам нужно сделать это в нашем текущем сценарии, потому что клиентский компьютер не является членом домена. Поскольку машина не является членом домена, она не будет иметь автоматически установленный сертификат ЦС в хранилище сертификатов машины доверенных корневых центров сертификации. Если бы машина была членом домена, автоматическая регистрация позаботилась бы об этой проблеме за нас, поскольку мы установили ЦС предприятия.

Самый простой способ сделать это — создать PPTP-соединение между VPN-клиентом Vista SP1 и VPN-сервером Windows Server 2008. По умолчанию VPN-сервер будет поддерживать соединения PPTP, и клиент сначала попробует PPTP, а затем L2TP/IPSec и SSTP. Для этого нам нужно создать VPN-коннектоид или объект подключения.

Выполните следующие шаги на VPN-клиенте, чтобы создать коннектоид:

- В VPN-клиенте щелкните правой кнопкой мыши значок сети в трее и выберите Центр управления сетями и общим доступом.

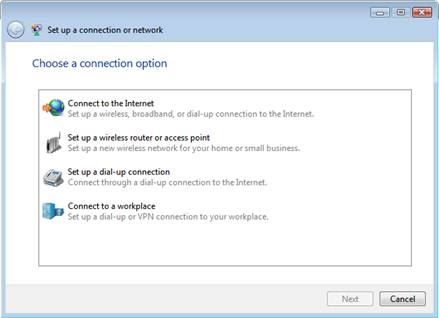

- В окне Центра общего доступа к сети щелкните ссылку Установить соединение или сеть в левой части окна.

- На странице «Выбор варианта подключения» щелкните запись « Подключиться к рабочему месту» и нажмите «Далее».

Рисунок 8

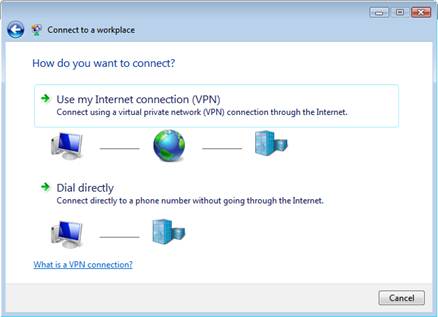

- На странице Как вы хотите подключиться выберите запись Использовать мое подключение к Интернету (VPN).

Рисунок 9

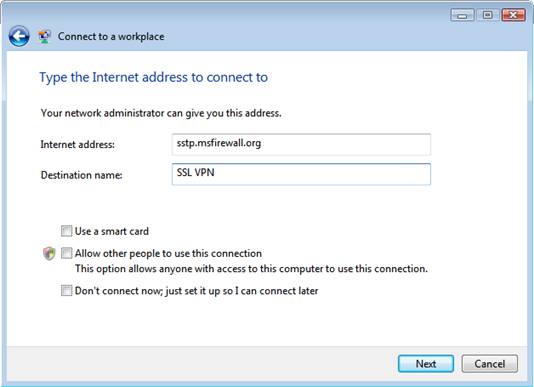

- На странице Введите интернет-адрес для подключения введите имя сервера SSL VPN. Убедитесь, что это имя совпадает с общим именем сертификата, используемого сервером SSL VPN. В этом примере имя — sstp.msfirewall.org. Введите имя назначения. В этом примере мы назовем пункт назначения SSL VPN. Нажмите «Далее».

Рисунок 10

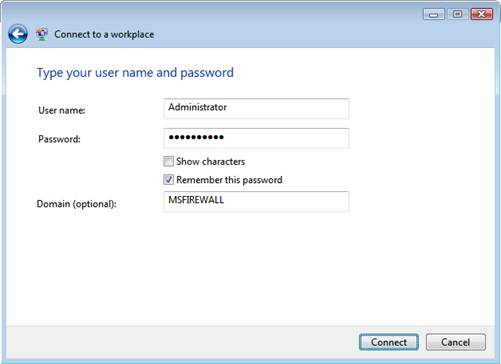

- На странице Введите имя пользователя и пароль введите Имя пользователя, Пароль и Домен. Щелкните Подключить.

Рисунок 11

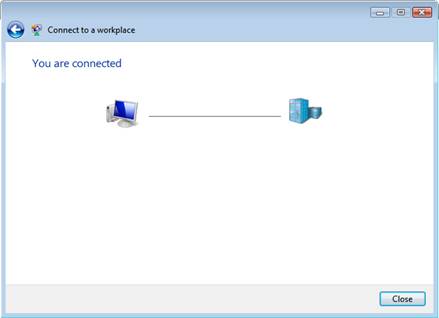

- Нажмите Закрыть на странице Вы подключены.

Рисунок 12

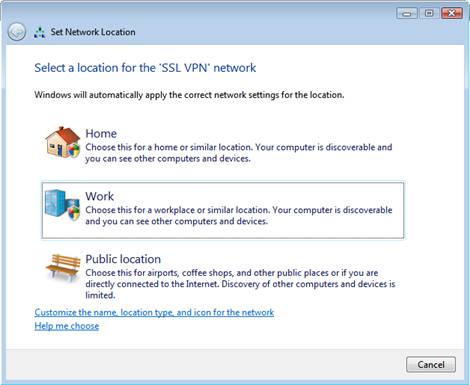

- На странице Выберите расположение для сети «SSL VPN» выберите параметр Работа.

Рисунок 13

- Нажмите «Продолжить» в приглашении UAC.

- Нажмите «Закрыть» на странице «Настройки сети успешно установлены».

Рисунок 14

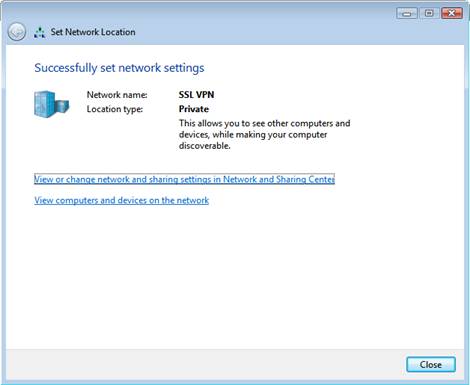

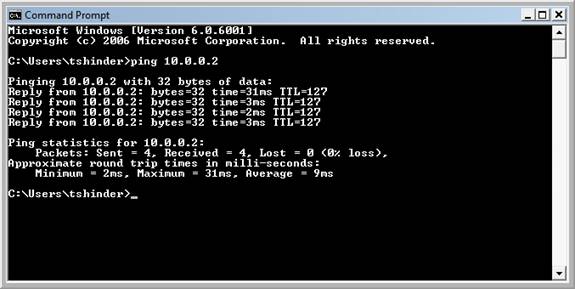

- В Центре управления сетями и общим доступом щелкните ссылку Просмотр состояния в разделе SSL VPN, как показано на рисунке ниже. В диалоговом окне Состояние SSL VPN вы увидите, что тип VPN-подключения — PPTP. Нажмите «Закрыть» в диалоговом окне «Статус SSL VPN».

Рисунок 15

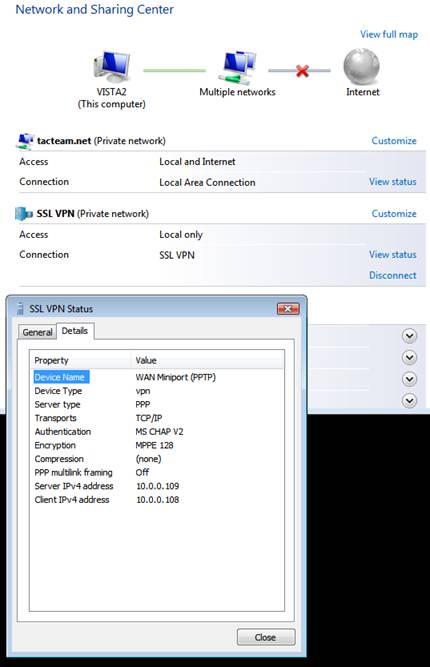

- Откройте командную строку и пропингуйте контроллер домена. В этом примере IP-адрес контроллера домена — 10.0.0.2. Если ваше VPN-соединение установлено успешно, вы получите ответ ping от контроллера домена.

Рисунок 16

Получите сертификат ЦС от ЦС предприятия

Клиент SSL VPN должен доверять ЦС, выдавшему сертификат, используемый VPN-сервером. Чтобы установить это доверие, нам нужно установить сертификат ЦС того ЦС, который выдал сертификат VPN-сервера. Мы можем сделать это, подключившись к веб-сайту регистрации в ЦС во внутренней сети и установив сертификат в хранилище сертификатов доверенных корневых центров сертификации клиента VPN.

Выполните следующие действия, чтобы получить сертификат с веб-сайта регистрации:

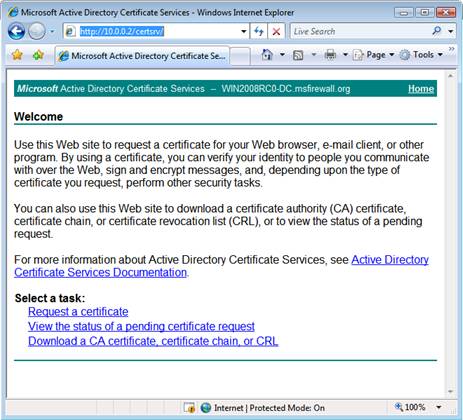

- На клиенте VPN, подключенном к серверу VPN по каналу PPTP, введите http://10.0.0.2/certsrv в адресной строке Internet Explorer и нажмите клавишу ВВОД.

- Введите допустимое имя пользователя и пароль в диалоговом окне учетных данных. В этом примере мы будем использовать имя пользователя и пароль учетной записи администратора домена по умолчанию.

- На странице приветствия веб-сайта регистрации щелкните ссылку Загрузить сертификат ЦС, цепочку сертификатов или CRL.

Рисунок 17

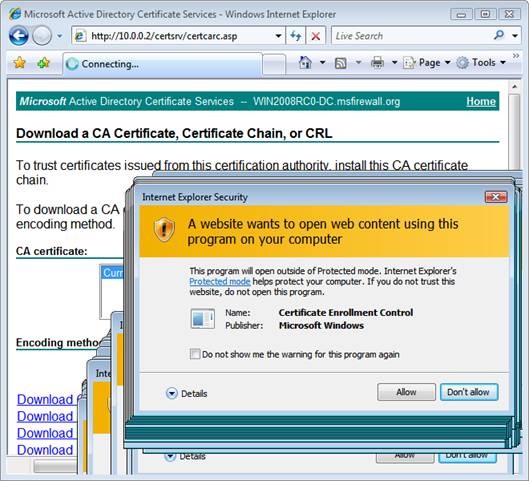

- Щелкните Разрешить в диалоговом окне с предупреждением о том, что веб-сайт хочет открыть веб-контент с помощью этой программы на вашем компьютере. Затем нажмите «Закрыть» в диалоговом окне «Заметили ли вы панель информации», если оно появилось.

Рисунок 18

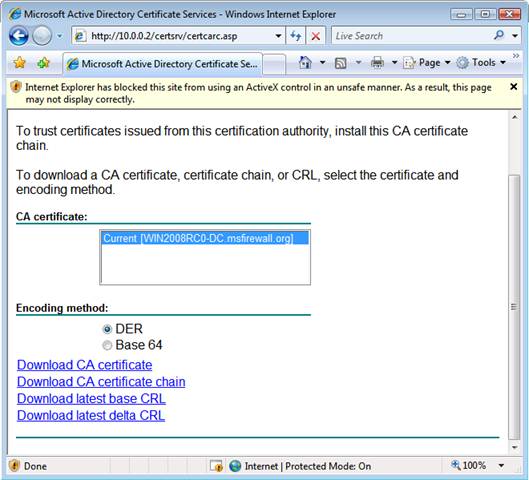

- Обратите внимание, что панель информации информирует вас о том, что веб-сайт может работать неправильно, поскольку элемент управления ActiveX заблокирован. Это не должно быть проблемой, так как мы будем загружать сертификат ЦС и использовать сертификаты MMC для установки сертификата. Щелкните ссылку Загрузить сертификат ЦС.

Рисунок 19

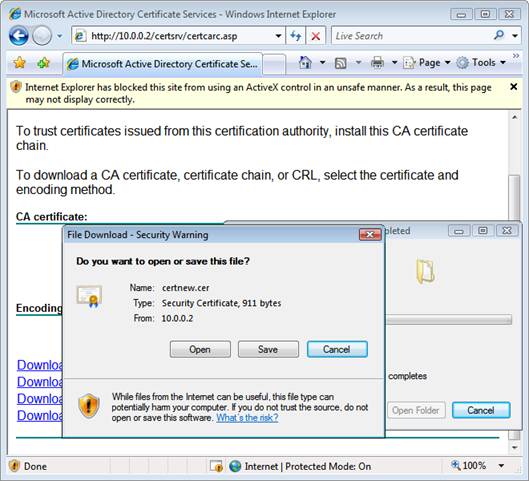

- В диалоговом окне «Загрузка файла — предупреждение системы безопасности» нажмите кнопку «Сохранить». Сохраните сертификат на рабочий стол.

Рисунок 20

- Нажмите «Закрыть» в диалоговом окне «Загрузка завершена».

- Закройте Internet Explorer.

Теперь нам нужно установить сертификат CA в хранилище сертификатов Trusted Root Certification Authorities на машине VPN-клиента. Для установки сертификата выполните следующие действия:

- Нажмите «Пуск», а затем введите mmc в поле поиска. Нажмите Ввод.

- Нажмите «Продолжить» в диалоговом окне UAC.

- В окне Console1 откройте меню «Файл» и выберите «Добавить/удалить оснастку».

- В диалоговом окне «Добавить или удалить оснастки» щелкните запись «Сертификаты» в списке «Доступные оснастки» и нажмите «Добавить».

- На странице оснастки «Сертификаты» выберите параметр «Учетная запись компьютера» и нажмите «Готово».

- На странице «Выбор компьютера» выберите параметр «Локальный компьютер» и нажмите «Готово».

- Нажмите «ОК» в диалоговом окне «Добавить или удалить оснастки».

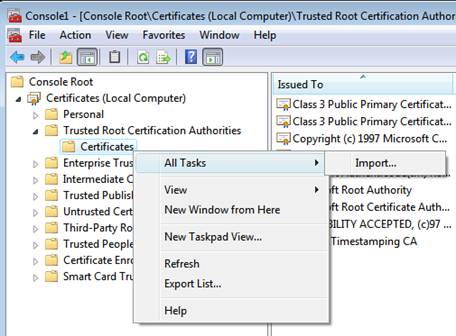

- В левой панели консоли разверните узел Сертификаты (локальный компьютер), а затем разверните узел Доверенные корневые центры сертификации. Нажмите на узел Сертификаты. Щелкните правой кнопкой мыши узел «Сертификаты», выберите «Все задачи» и нажмите «Импорт».

Рисунок 21

- Нажмите «Далее» на странице «Добро пожаловать в мастер импорта сертификатов».

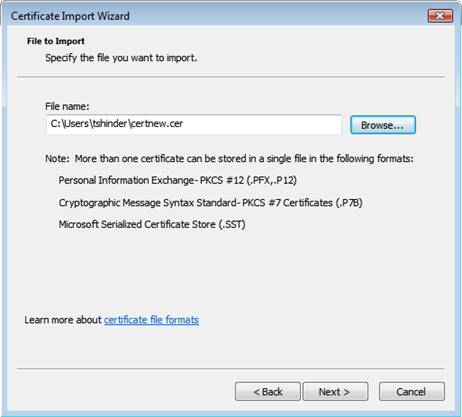

- На странице «Файл для импорта» нажмите кнопку «Обзор», чтобы найти сертификат, затем нажмите «Далее».

Рисунок 22

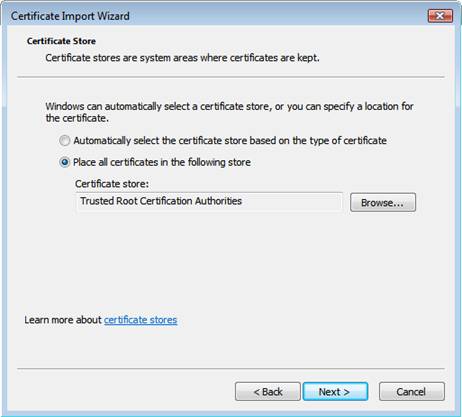

- На странице « Хранилище сертификатов» убедитесь, что выбран параметр «Поместить все сертификаты в следующее хранилище» и что в списке указано хранилище «Доверенные корневые центры сертификации». Нажмите «Далее».

Рисунок 23

- Нажмите «Готово» на странице «Завершение импорта сертификата».

- Нажмите OK в диалоговом окне, сообщающем об успешном импорте.

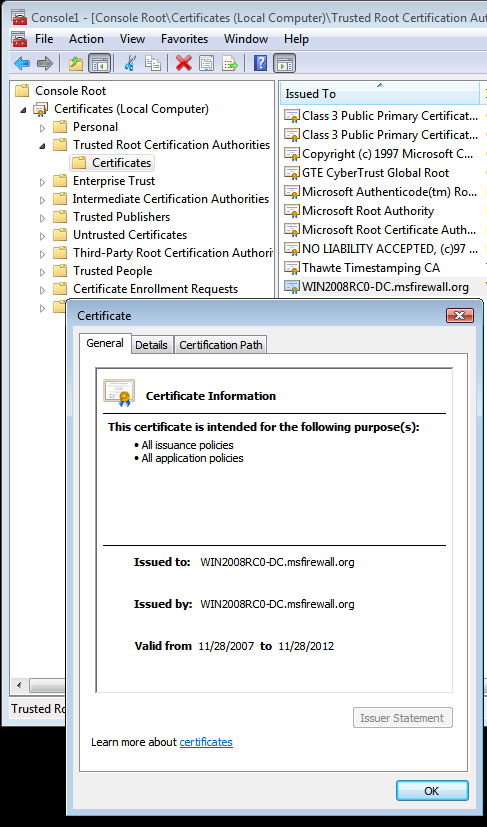

- Теперь сертификат появится в консоли, как показано на рисунке ниже.

Рисунок 24

- Закройте консоль ММС.

Настройте клиент для использования SSTP и подключитесь к VPN-серверу с помощью SSTP.

Мы почти на месте! Теперь нам нужно отключить VPN-соединение и настроить VPN-клиент на использование SSTP для своего VPN-протокола. В производственной среде пользователям не следует выполнять этот шаг, так как вы будете использовать комплект администрирования диспетчера подключений для создания коннектоида VPN для пользователя, который настроит клиента на использование SSTP, или вы настроите только порты SSTP. на VPN-сервере.

Это зависит от вашей среды, так как вы хотите рассчитать время, чтобы пользователи могли использовать PPTP какое-то время, пока вы развертываете сертификаты. Конечно, вы всегда можете внедрить сертификаты CA вне диапазона, например, через загрузку с веб-сайта или по электронной почте, и в этом случае вам не нужно будет разрешать PPTP. Но тогда, если у вас есть клиенты нижнего уровня, которые не поддерживают SSTP, вам нужно будет разрешить PPTP или L2TP/IPSec, поэтому вы не сможете отключить все порты, отличные от SSTP. В этом случае вам придется полагаться на ручную настройку или обновленный пакет CMAK.

Другой вариант — привязать прослушиватель SSTP к определенному IP-адресу на сервере RRAS. В этом случае вы можете создать собственный пакет CMAK, который указывает только на IP-адрес на сервере SSL VPN, прослушивающем входящие соединения SSTP. Другие адреса на сервере SSTP VPN будут прослушивать соединения PPTP и/или L2TP/IPSec.

Выполните следующие шаги, чтобы отключить сеанс PPTP и настроить коннектоид VPN-клиента для использования SSTP:

- На клиентском компьютере VPN откройте Центр управления сетями и общим доступом, как вы это делали ранее.

- В окне «Центр управления сетями и общим доступом» нажмите ссылку «Отключить », которая находится сразу под ссылкой «Просмотреть статус», которую мы использовали ранее. Раздел SSL VPN исчезнет из Центра управления сетями и общим доступом.

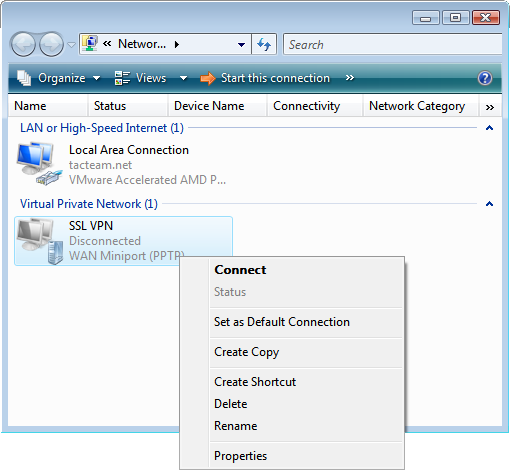

- В Центре управления сетями и общим доступом щелкните ссылку Управление сетевыми подключениями.

- Щелкните правой кнопкой мыши ссылку SSL VPN и выберите команду «Свойства».

Рисунок 25

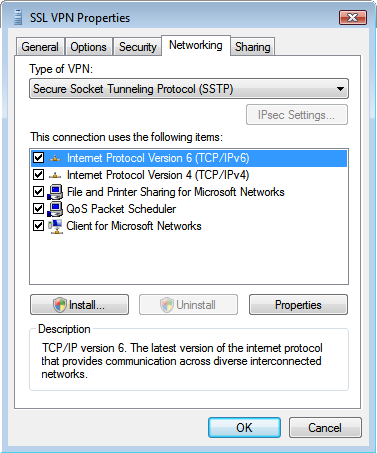

- В диалоговом окне «Свойства SSL VPN» перейдите на вкладку «Сеть». В раскрывающемся списке «Тип VPN» щелкните стрелку вниз, выберите параметр «Протокол защищенного туннелирования сокетов» (SSTP) и нажмите «ОК».

Рисунок 26

- Дважды щелкните коннектоид SSL VPN в окне «Сетевые подключения».

- В диалоговом окне Подключить SSL VPN нажмите кнопку Подключить.

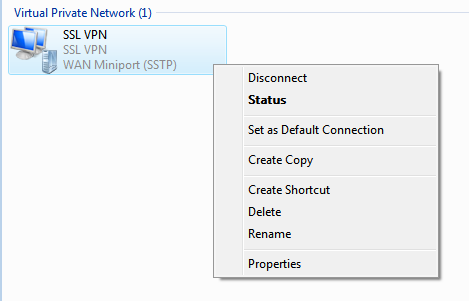

- После завершения подключения щелкните правой кнопкой мыши коннектоид SSL VPN в окне «Сетевые подключения» и выберите «Статус».

Рисунок 27

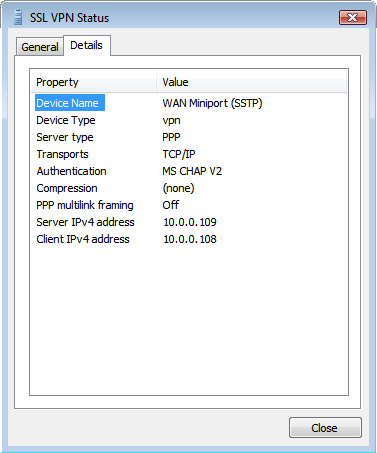

- В диалоговом окне «Статус SSL VPN» вы можете увидеть, что соединение SSTP WAN Miniport установлено.

Рисунок 28

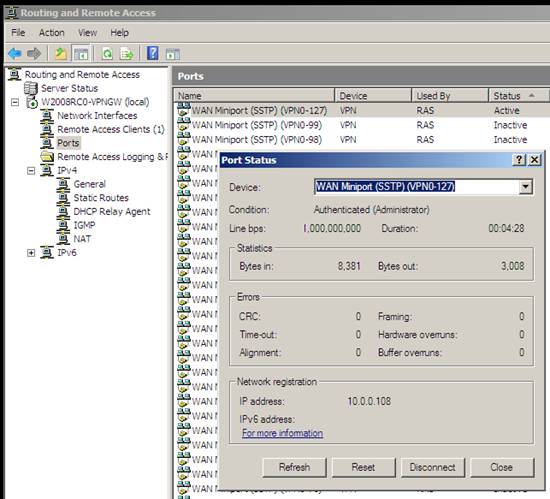

- Если вы перейдете на VPN-сервер и откроете консоль маршрутизации и удаленного доступа, вы подтвердите, что соединение SSTP установлено.

Рисунок 29

Резюме

В этой заключительной части нашей серии статей о том, как собрать сервер SSL VPN с помощью Windows Server 2008, мы завершили настройку учетной записи пользователя, веб-сайта CRL и клиента SSL VPN. Мы завершили подключение SSTP и подтвердили, что оно прошло успешно. Надеюсь, вам понравилась эта серия, и вы всегда можете написать мне с вопросами по адресу [email protected]. Спасибо! -Том.

Если вы пропустили предыдущие части этой серии статей, прочтите: