Настройка шлюза служб терминалов Windows Server 2008 (часть 2)

В первой части этой серии статей мы выполнили базовую установку служб терминалов и лицензирование служб терминалов, а также настроили режим лицензирования сервера терминалов. В этой, второй части серии статей, мы закончим установкой и настройкой шлюза TS и клиента RDP. Затем мы установим соединение и посмотрим, как оно работает.

Установите службу шлюза служб терминалов на шлюзе служб терминалов.

Теперь мы перенесем наше внимание на компьютер шлюза служб терминалов. Это машина, к которой внешние клиенты будут первоначально подключаться при выполнении своих клиентских подключений служб терминалов.

Выполните следующие шаги, чтобы установить шлюз служб терминалов на компьютер шлюза служб терминалов:

- Откройте диспетчер сервера на компьютере шлюза служб терминалов. Щелкните узел «Роли» на левой панели консоли, а затем щелкните ссылку «Добавить роль» на правой панели.

- Нажмите «Далее» на странице «Перед началом работы».

- На странице «Выбор ролей сервера» установите флажок «Службы терминалов».

- На странице «Службы терминалов» нажмите «Далее».

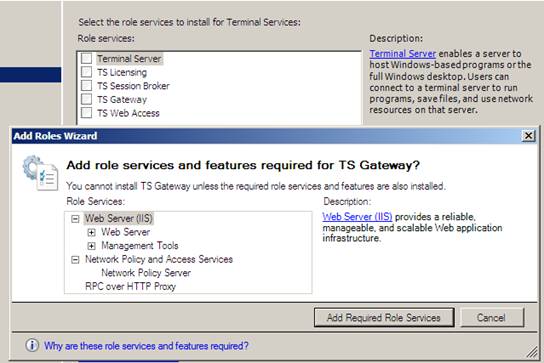

- На странице Выбор служб ролей установите флажок в поле Шлюз служб терминалов. Затем вы увидите диалоговое окно мастера добавления ролей с вопросом, хотите ли вы добавить службы ролей и функции, необходимые для шлюза служб терминалов. Нажмите кнопку «Добавить необходимые службы ролей ».

фигура 1

- Нажмите «Далее» на странице «Выбор служб ролей ».

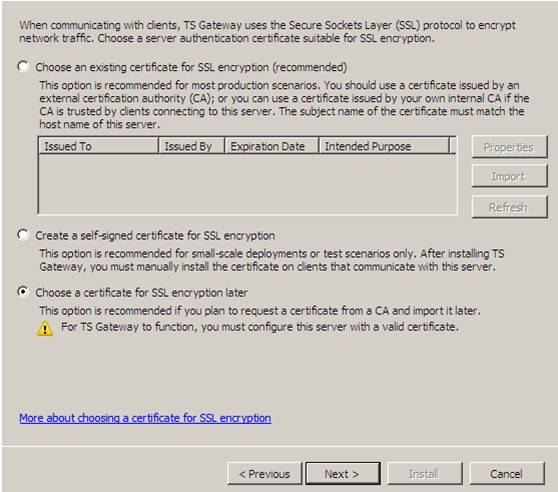

- На странице Выберите сертификат проверки подлинности сервера для SSL-шифрования выберите параметр Выбрать сертификат для SSL-шифрования позже. Мы выбираем этот вариант, потому что мы еще не создали сертификат для шлюза служб терминалов, который будет использоваться для соединения SSL между собой и клиентом RDP. Мы запросим этот сертификат позже, а затем настроим шлюз служб терминалов для использования сертификата. Нажмите «Далее».

фигура 2

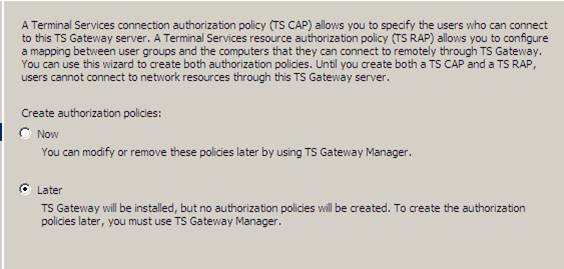

- На странице «Создание политик авторизации для шлюза служб терминалов» выберите параметр «Позже». Мы выбираем этот вариант, потому что я хочу провести вас в консоль TS Gateway и показать, как настроить политики авторизации в консоли. Нажмите «Далее».

Рисунок 3

- Нажмите «Далее» на странице «Сетевая политика и службы доступа».

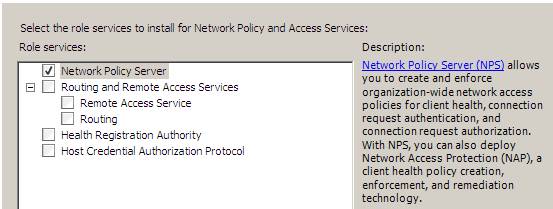

- На странице «Выбор служб ролей» убедитесь, что флажок «Сервер политики сети» установлен. Нажмите «Далее».

Рисунок 4

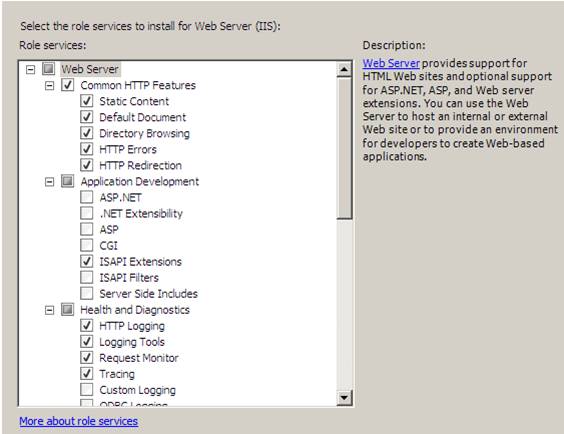

- На странице веб-сервера (IIS) нажмите кнопку Далее.

- На странице Выбор служб ролей примите службы ролей по умолчанию, выбранные мастером. Это службы, необходимые для запуска службы шлюза служб терминалов. Нажмите «Далее».

Рисунок 5

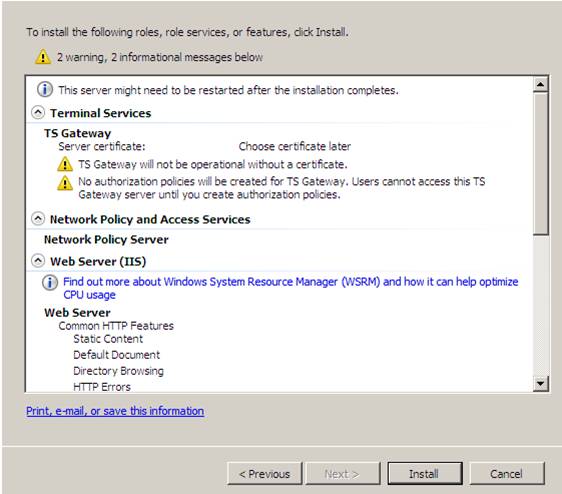

- Просмотрите информацию на странице «Подтверждение выбора установки» и нажмите «Установить».

Рисунок 6

- Нажмите «Закрыть» на странице «Результаты установки», которая показывает, что установка прошла успешно.

Запрос сертификата для шлюза служб терминалов

Теперь мы можем запросить сертификат, который веб-сайт шлюза служб терминалов может использовать для установления соединения SSL с клиентом RDP.

Выполните следующие действия, чтобы запросить сертификат для компьютера шлюза служб терминалов:

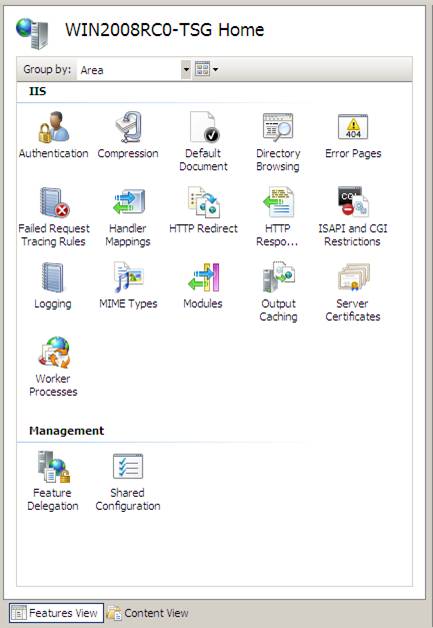

- В меню «Администрирование» выберите «Диспетчер информационных служб Интернета (IIS)».

- В консоли диспетчера информационных служб Интернета (IIS) щелкните имя сервера на левой панели консоли. Дважды щелкните значок Сертификаты сервера на средней панели консоли.

Рисунок 7

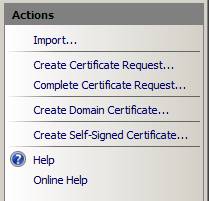

- В правой панели консоли щелкните ссылку Создать сертификат домена.

Рисунок 8

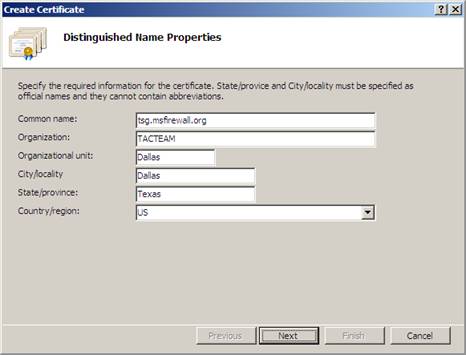

- На странице Distinguished Name Properties введите информацию, указанную на этой странице. Наиболее важной записью является запись общего имени. Вводимое здесь имя должно совпадать с именем, которое настроено для использования клиентом служб терминалов для связи с компьютером шлюза служб терминалов. Это также имя, которое ваши общедоступные DNS-серверы будут настроены для предоставления общедоступного адреса, разрешающего доступ к шлюзу служб терминалов. В большинстве случаев это будет внешний интерфейс маршрутизатора или устройства NAT, или, возможно, внешний интерфейс расширенного брандмауэра, такого как брандмауэр Microsoft ISA. Нажмите «Далее».

Рисунок 9

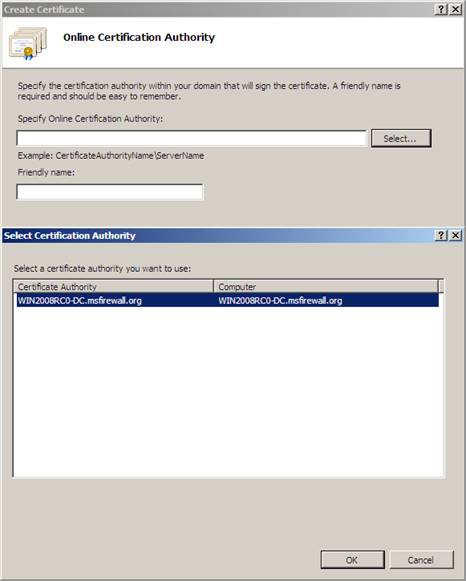

- На странице Online Certification Authority нажмите кнопку Select. В диалоговом окне «Выбор центра сертификации» выберите имя ЦС предприятия, от которого вы хотите получить сертификат. Помните, что мы можем получить этот сертификат домена и автоматически установить его, потому что мы используем ЦС предприятия. Если бы вы использовали автономный ЦС, вам пришлось бы страдать от использования веб-сайта регистрации, и это было бы только после того, как вы создали автономный запрос, а затем вам пришлось бы вручную установить сертификат компьютера. Нажмите OK после выбора Центра сертификации предприятия.

Рисунок 10

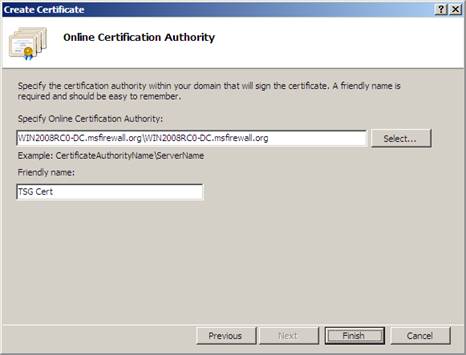

- Введите понятное имя на странице онлайн-центра сертификации. В этом примере мы дадим сертификату понятное имя TSG Cert. Нажмите Готово.

Рисунок 11

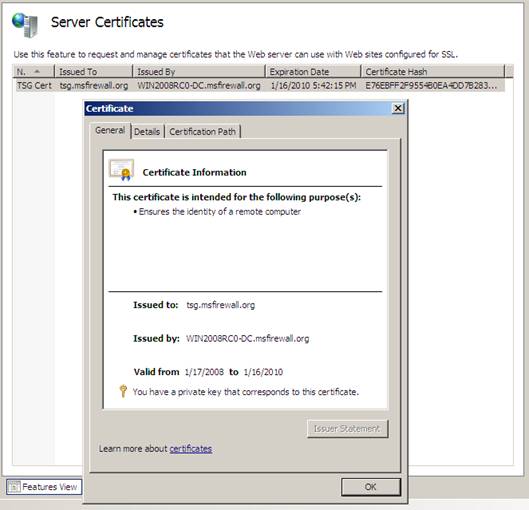

- После получения сертификата вы увидите информацию, связанную с сертификатом, на средней панели консоли. Если дважды щелкнуть сертификат, вы увидите диалоговое окно «Сертификат», в котором показано общее имя в поле «Кому выдано» и тот факт, что у вас есть закрытый ключ, соответствующий этому сертификату. Это очень важно, так как сертификат не будет работать, если у вас нет закрытого ключа. Нажмите OK, чтобы закрыть диалоговое окно Сертификат.

Рисунок 12

Настройте шлюз служб терминалов для использования сертификата

Теперь, когда сертификат установлен в хранилище сертификатов компьютера, вы можете назначить шлюзу служб терминалов использование этого сертификата.

Выполните следующие шаги, чтобы настроить шлюз служб терминалов для использования этого сертификата:

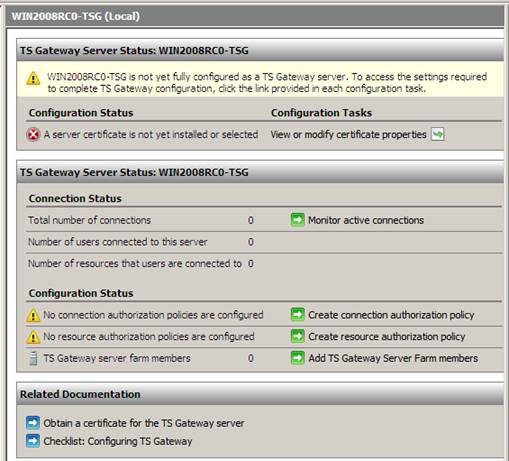

- В консоли «Администрирование» щелкните запись « Службы терминалов», а затем щелкните «Шлюз служб терминалов».

- В диспетчере шлюза служб терминалов щелкните имя компьютера шлюза служб терминалов на левой панели консоли. Средняя панель предоставляет полезную информацию о шагах настройки, которые необходимо выполнить, чтобы завершить настройку. Щелкните ссылку Просмотр или изменение свойств сертификата.

Рисунок 13

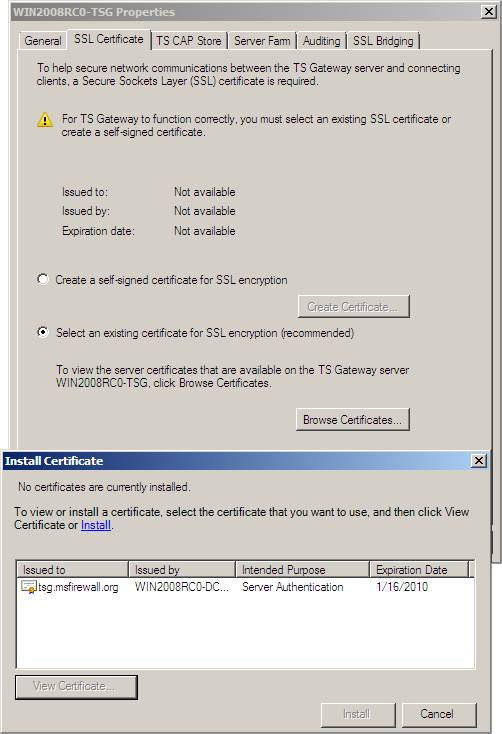

- В диалоговом окне Свойства шлюза служб терминалов на вкладке Сертификат SSL убедитесь, что параметр Выбрать существующий сертификат для шифрования SSL включен, а затем нажмите кнопку Обзор сертификатов. Откроется диалоговое окно «Установить сертификат». Щелкните сертификат, в данном случае tsg.msfirewall.org, а затем нажмите кнопку «Установить».

Рисунок 14

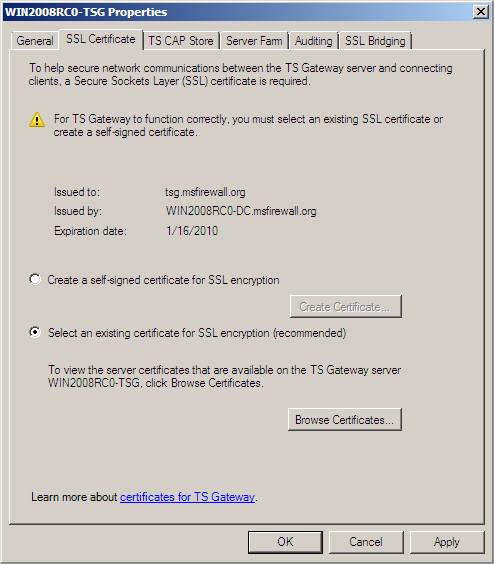

- На вкладке SSL-сертификат теперь отображается информация о сертификате, который шлюз служб терминалов будет использовать для установления SSL-соединений. Нажмите ОК.

Рисунок 15

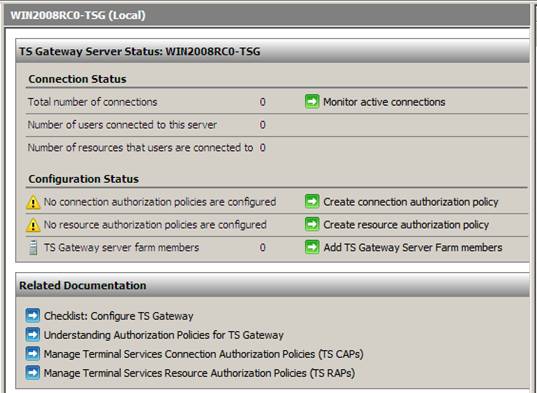

- Содержимое средней панели изменится, отражая тот факт, что сертификат теперь установлен на шлюзе служб терминалов. Однако теперь мы видим в разделе «Статус конфигурации», что нам нужно создать как политику авторизации подключения, так и политику авторизации ресурсов.

Рисунок 16

Создайте CAP шлюза служб терминалов

Политика авторизации подключения (CAP) позволяет контролировать, кто может подключаться к серверу терминалов через шлюз служб терминалов.

Выполните следующие шаги, чтобы создать политику авторизации подключения:

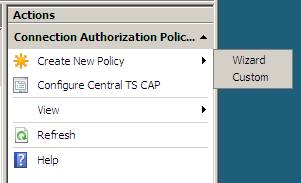

- В левой панели консоли щелкните узел Политики авторизации подключения, который находится под узлом Политики. На правой панели консоли щелкните стрелку справа от «Создать новую политику» и выберите «Мастер».

Рисунок 17

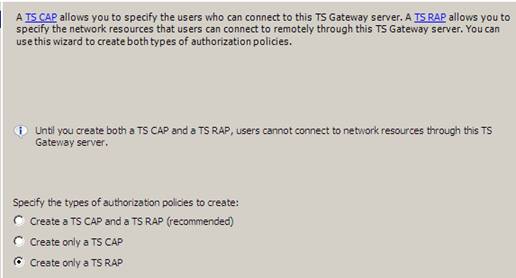

- На странице «Политики авторизации» выберите параметр «Создать только TS CAP». Нажмите «Далее».

Рисунок 18

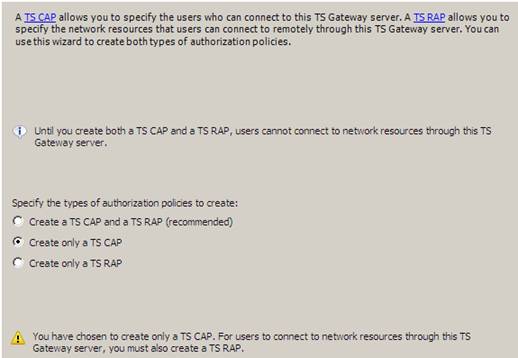

- На странице «Политика авторизации подключения » введите имя для CAP. В этом примере мы назовем CAP General CAP. Нажмите «Далее».

Рисунок 19

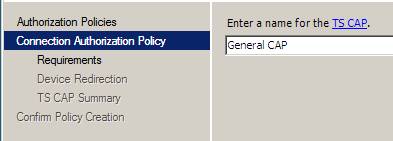

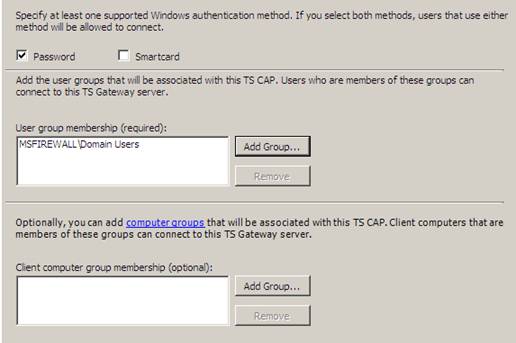

- На странице «Требования» поставьте галочку в поле «Пароль». Если вы планируете использовать аутентификацию с помощью смарт-карты, выберите опцию «Смарт-карта». Теперь вам нужно настроить, какие группы могут получить доступ к серверу терминалов через шлюз служб терминалов. Для этого нажмите кнопку «Добавить группу». В диалоговом окне «Выбрать группы» введите имя группы, доступ к которой вы хотите разрешить, и нажмите «Проверить имена». В этом примере введите «Пользователи домена» и нажмите «ОК».

Рисунок 20

- Обратите внимание, что на странице «Требования» у вас также есть возможность создавать группы компьютеров и разрешать доступ только к указанным компьютерам. Мы не будем настраивать этот параметр в этом примере. Нажмите «Далее».

Рисунок 21

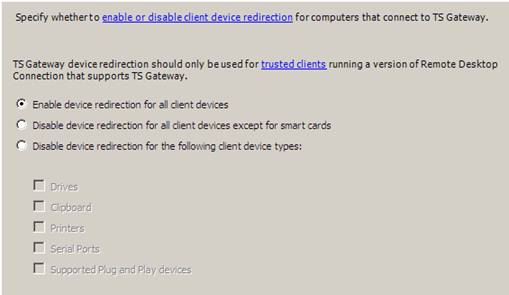

- На странице «Перенаправление устройств» выберите параметр «Включить перенаправление устройств для всех клиентских устройств». Обратите внимание: если вам нужна среда с более высоким уровнем безопасности, вы можете выбрать параметр «Отключить перенаправление устройств» для следующих типов клиентских устройств, а затем выбрать параметры « Диски » и «Буфер обмена ». Для еще большей безопасности можно даже выбрать параметр Отключить перенаправление устройств для всех клиентских устройств, кроме смарт-карт. Нажмите «Далее».

Рисунок 22

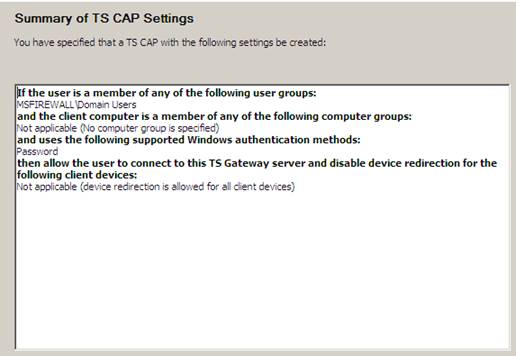

- На странице «Сводка настроек TS CAP» ознакомьтесь с результатами вашего выбора и нажмите «Готово».

Рисунок 23

- Нажмите «Закрыть» на странице «Подтверждение создания политики».

Создание RAP шлюза служб терминалов

Следующая политика, которую нам нужно создать, — это политика авторизации ресурсов или RAP. RAP используются для управления доступом к серверам терминалов через шлюз служб терминалов.

Выполните следующие шаги, чтобы создать RAP:

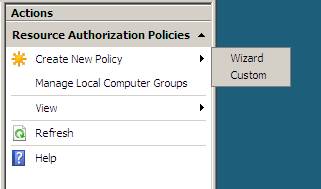

- Щелкните узел Политики авторизации ресурсов на левой панели консоли диспетчера шлюза служб терминалов. На правой панели консоли щелкните стрелку справа от ссылки «Создать новую политику» и выберите «Мастер».

Рисунок 24

- На странице Политики авторизации выберите параметр Создать только RAP служб терминалов.

Рисунок 25

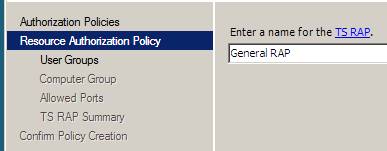

- На странице «Политика авторизации ресурсов» укажите имя RAP в текстовом поле Введите имя для RAP служб терминалов. В этом примере мы назовем RAP General RAP. Нажмите «Далее».

Рисунок 26

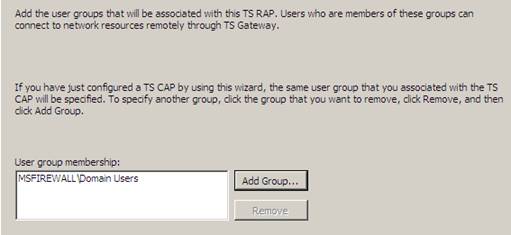

- На странице «Группы пользователей» вы выбираете группы пользователей, к которым будет применяться этот RAP. Это дает вам точный контроль над тем, какие пользователи могут получить доступ к тем или иным терминальным серверам. Некоторым группам может быть разрешен доступ к серверу терминалов A, а другим группам может потребоваться доступ к серверу терминалов B. RAP предоставляет вам такой контроль. В этом примере нажмите кнопку «Добавить группу» и добавьте группу «Пользователи домена». Нажмите «Далее».

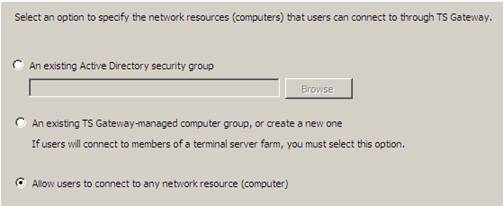

Рисунок 27

- На странице «Группа компьютеров» у вас есть возможность определить, к каким терминальным серверам осуществляется доступ через этот RAP. У вас есть возможность выбрать группу компьютеров, определенную Active Directory, или вы можете создать управляемую группу шлюза служб терминалов. В этом примере, поскольку у нас есть только один сервер терминалов, мы выберем самый простой вариант — параметр «Разрешить пользователям подключаться к любому сетевому ресурсу (компьютеру)». Это позволит пользователям подключаться ко всем терминальным серверам в сети. Нажмите «Далее».

Рисунок 28

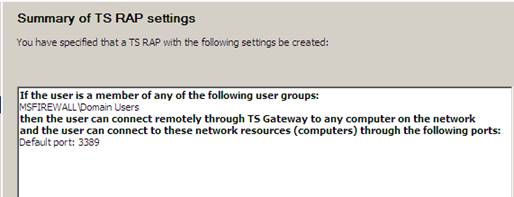

- На сводной странице TS Rap подтвердите свои настройки и нажмите «Готово».

Рисунок 29

- Нажмите «Закрыть» на странице «Подтверждение создания политики».

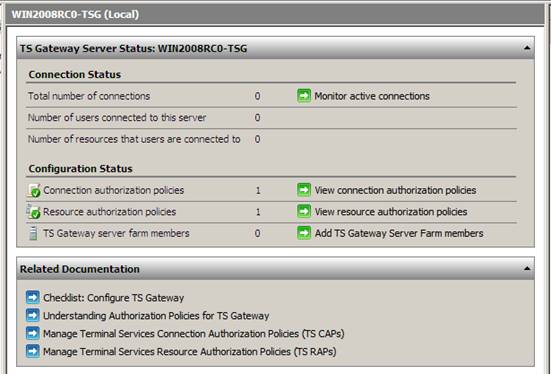

- Нажмите на имя сервера в левой панели консоли. В средней панели вы увидите, что проблем, которые нам нужно обрабатывать, больше нет. Шлюз служб терминалов теперь готов обрабатывать новые входящие соединения с любым сервером терминалов в сети.

Рисунок 30

Настройте клиент RDP для использования шлюза служб терминалов.

Мы почти дома! Теперь сервер терминалов и шлюз служб терминалов настроены и готовы к работе. Последним шагом является настройка клиента RDP на компьютере с Vista. Нам нужно настроить клиента с именем сервера терминалов, к которому он должен подключаться, и именем компьютера шлюза служб терминалов, который он будет использовать для доступа к серверу терминалов.

Примечание:

Я настроил клиентский компьютер Vista с записью файла HOSTS для tsg.msfirewall.org, чтобы он разрешал имя шлюза служб терминалов в IP-адрес внешнего интерфейса устройства NAT перед сетью.

Выполните следующие шаги, чтобы настроить RDP-клиент на компьютере с Windows Vista:

- На компьютере с Vista нажмите кнопку «Пуск» и выберите «Стандартные». Дважды щелкните Подключение к удаленному рабочему столу.

- В диалоговом окне «Подключение к удаленному рабочему столу» на вкладке « Общие» введите имя компьютера сервера терминалов в текстовом поле «Компьютер ». Введите свое имя пользователя в текстовое поле Имя пользователя. Если вы хотите, чтобы клиент сохранял ваши учетные данные, вы можете поставить галочку в поле Разрешить мне сохранять учетные данные.

Рисунок 31

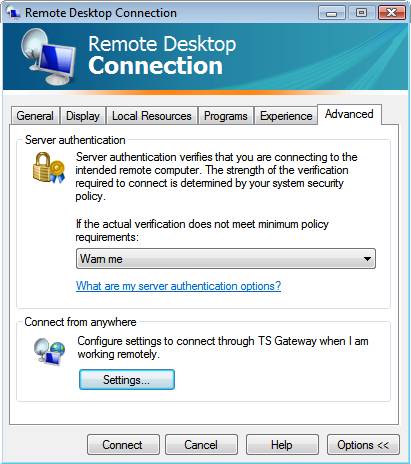

- Нажмите на вкладку «Дополнительно». Убедитесь, что в разделе «Аутентификация сервера» выбран параметр «Предупреждать меня». Нажмите кнопку «Настройки» в разделе «Подключение из любого места ».

Рисунок 32

- В диалоговом окне Параметры сервера шлюза служб терминалов выберите параметр Использовать эти параметры сервера шлюза служб терминалов. Введите имя шлюза служб терминалов в текстовом поле Имя сервера. В качестве метода входа выберите Запросить пароль (NTLM). Обратите внимание, что параметр «Автоматически определять параметры сервера шлюза служб терминалов» позволяет настроить клиент RDP для получения своих параметров с помощью групповой политики. Нажмите ОК.

Рисунок 33

- Перейдите на вкладку «Общие», а затем нажмите «Подключиться».

Рисунок 34

- Появится диалоговое окно безопасности Windows. Введите свой пароль и нажмите OK.

Рисунок 35

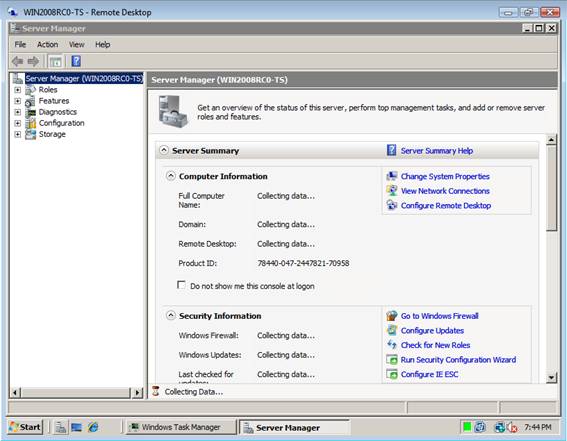

- Откроется сеанс служб терминалов, и вы увидите рабочий стол и приложения, работающие для вашей учетной записи в сеансе служб терминалов.

Рисунок 36

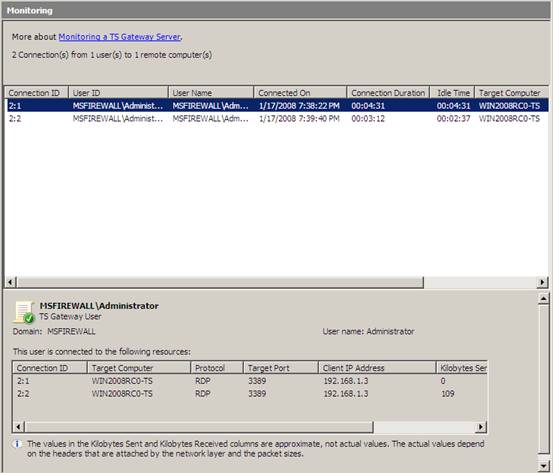

- Перейдите к компьютеру шлюза служб терминалов и щелкните узел «Мониторинг» на левой панели консоли шлюза служб терминалов. Здесь вы можете просмотреть информацию о сеансах служб терминалов, проходящих через шлюз служб терминалов.

Рисунок 37

Рисунок 37

Резюме

В этой части 2 нашей серии статей о шлюзе служб терминалов мы установили и настроили шлюз служб терминалов и клиент RDP. Затем мы подключились к шлюзу TS, а затем к серверу терминалов через шлюз TS. Мы также увидели, что узел мониторинга на шлюзе служб терминалов предоставляет нам полезную информацию о том, кто подключается к серверу терминалов через шлюз служб терминалов. Я надеюсь, что вы нашли информацию в этой статье полезной, и если у вас есть какие-либо вопросы, пожалуйста, напишите мне по адресу [email protected]

Настройка шлюза служб терминалов Windows Server 2008 (часть 1)