Настройка многофакторной идентификации Windows Azure с помощью Forefront Threat Management Gateway (TMG) 2010

Введение

Роль удаленного доступа VPN Forefront Threat Management Gateway (TMG) 2010 обеспечивает необходимое удаленное сетевое подключение для широкого круга клиентов и операционных систем. VPN с удаленным доступом может иметь жизненно важное значение для обеспечения своевременной поддержки системными и сетевыми администраторами, а также важным инструментом для повышения производительности мобильных пользователей. Много лет назад VPN с удаленным доступом использовали в основном ИТ-администраторы, но с тех пор времена сильно изменились. Доступ к корпоративным ресурсам через VPN сейчас является распространенным сервисом, но в то же время он может быть легким вектором атаки для киберпреступников, стремящихся получить несанкционированный доступ к сети с целью кражи ценных данных и информации. Forefront TMG поддерживает несколько безопасных и надежных протоколов удаленного доступа. Кроме того, TMG поддерживает интеграцию с Active Directory для предоставления пользователям удаленного доступа аутентификации на основе пользователей и групп. Однако простое ведение журнала с использованием имени пользователя и пароля может не обеспечить уровень защиты, необходимый сегодня многим организациям. Для повышения безопасности удаленного доступа TMG часто используется надежная система многофакторной аутентификации. Однако традиционные решения для многофакторной аутентификации сложны в реализации и управлении, а также зачастую чрезмерно дороги. Кроме того, им требуются специальные наборы навыков для постоянного администрирования, что еще больше увеличивает стоимость системы.

Многофакторная аутентификация Windows Azure

Недавно была представлена многофакторная проверка подлинности Windows Azure, которая представляет собой простой и экономичный способ обеспечения надежной многофакторной проверки подлинности не только для облачных приложений, но и для локальных решений, таких как Forefront TMG 2010. Используя многофакторную аутентификацию Windows Azure, мы можем использовать мощь и гибкость облака, значительно улучшая состояние безопасности нашего брандмауэра Forefront TMG, предоставляющего услуги удаленного доступа VPN. Многофакторная проверка подлинности Windows Azure поддерживает несколько режимов проверки подлинности, включая обратный вызов, текстовое сообщение, мобильное приложение и токены OATH. Его можно лицензировать либо для каждого пользователя, либо для каждой аутентификации. Если вы еще не являетесь клиентом Windows Azure, вы можете подписаться на бесплатную 90-дневную пробную версию на сайте windowsazure.com.

Настройка поставщика многофакторной аутентификации Windows Azure

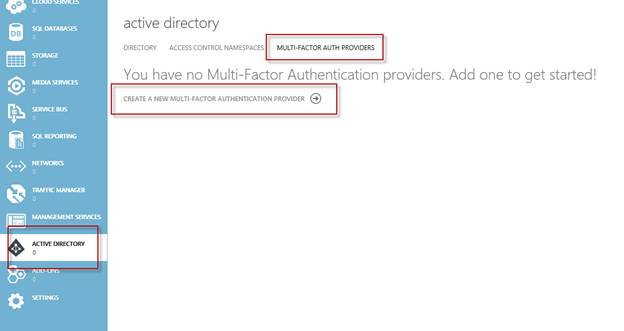

Для начала откройте консоль управления Windows Azure и выберите Active Directory в дереве навигации. Затем выберите «Поставщики многофакторной аутентификации» и нажмите «Создать нового поставщика многофакторной аутентификации».

фигура 1

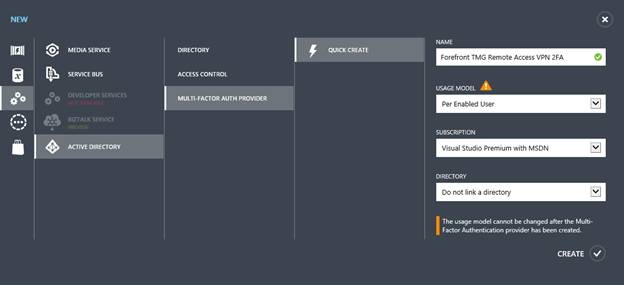

Укажите описательное имя, выберите модель использования и выберите подписку на службу. Поскольку мы используем нашу локальную Active Directory, выберите «Не связывать каталог». Нажмите «Создать», когда закончите.

фигура 2

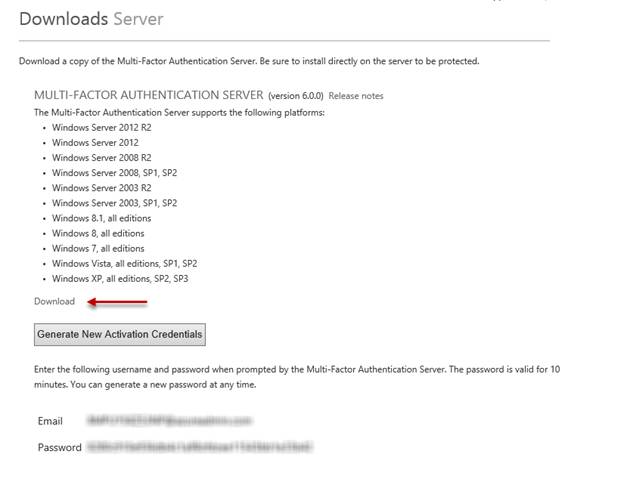

После завершения нажмите «Управление» в нижней части экрана, а затем нажмите «Загрузки». Нажмите «Создать учетные данные для активации» и скопируйте указанные адрес электронной почты и пароль. Затем щелкните ссылку «Загрузить», чтобы загрузить исполняемый файл сервера многофакторной аутентификации.

Рисунок 3

Установка поставщика многофакторной аутентификации Windows Azure

Многофакторная проверка подлинности Windows Azure должна быть установлена на отдельном сервере. Его нельзя установить на самом брандмауэре TMG. Прежде чем мы начнем установку программного обеспечения, мы должны сначала установить.NET Framework 3.5 с помощью PowerShell. Для Windows Server 2008 R2 в командной строке PowerShell с повышенными привилегиями введите следующие команды:

Для Windows Server 2012 и 2012R2 введите следующие команды:

Примечание:

Компонент.NET Framework не загружается предварительно при установке Windows Server 2012/R2. Чтобы установить эту функцию, необходимо указать расположение источника установки, которым может быть исходный установочный носитель или общая папка, содержащая эти файлы.

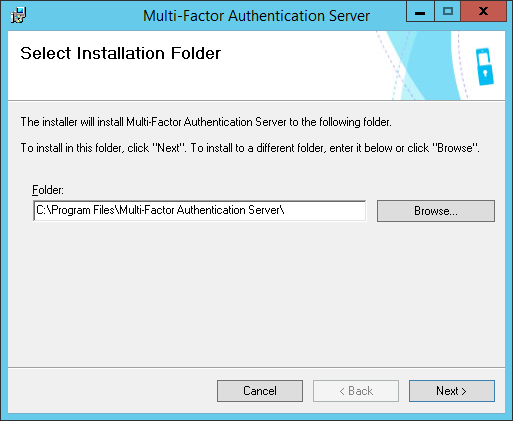

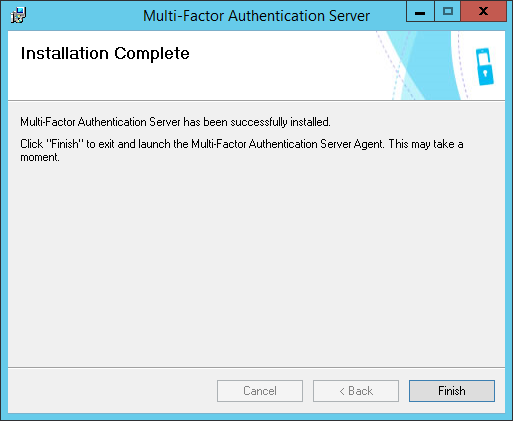

После завершения установки.NET Framework запустите исполняемый файл сервера многофакторной аутентификации Windows Azure. Выберите папку установки и нажмите «Далее», а затем «Готово».

Рисунок 4

Рисунок 5

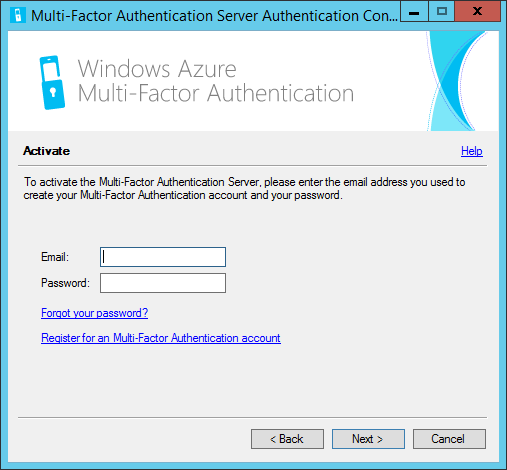

Когда появится мастер настройки Windows Azure Multi-Factor Authentication, нажмите «Далее» и введите адрес электронной почты и пароль для активации, полученные ранее. Важно понимать, что сервер многофакторной идентификации Windows Azure должен иметь доступ к Интернету, чтобы активировать и выполнять последующие проверки подлинности. Если этот шаг не удался, убедитесь, что сервер подключен к Интернету.

Рисунок 6

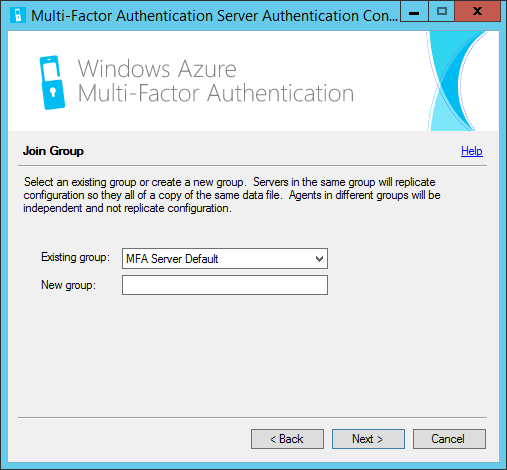

Многофакторная идентификация Windows Azure поддерживает групповую репликацию для обеспечения высокой доступности. Серверы многофакторной идентификации Windows Azure, настроенные как часть одной группы, будут реплицировать конфигурацию. Выберите существующую группу или укажите новую группу по мере необходимости.

Рисунок 7

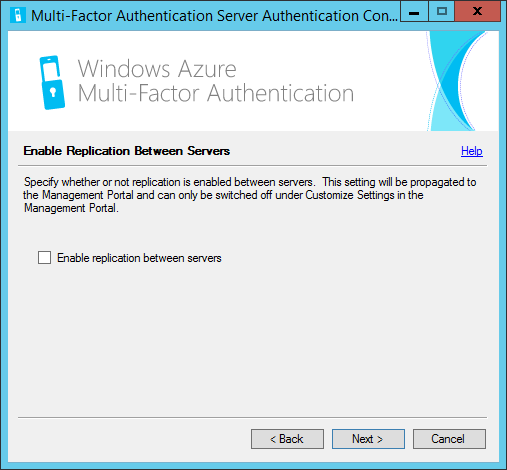

Если вам требуется высокая доступность, выберите параметр Включить репликацию между серверами.

Рисунок 8

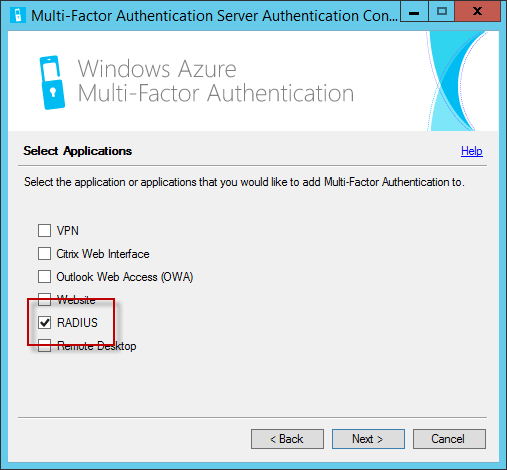

Выберите только приложение RADIUS из списка приложений.

Рисунок 9

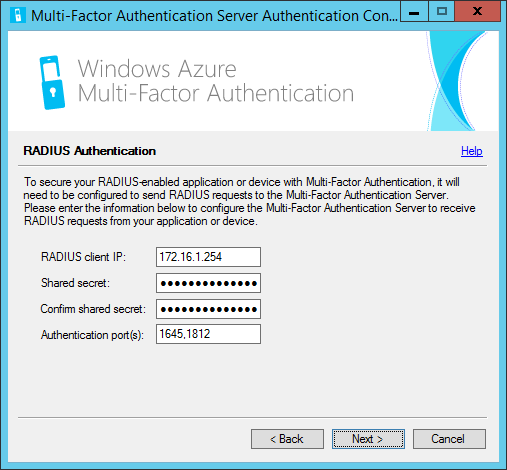

Введите IP-адрес клиента RADIUS и общий секрет. Обязательно используйте длинную сложную строку для общего секрета. Оставьте порт(ы) аутентификации по умолчанию.

Рисунок 10

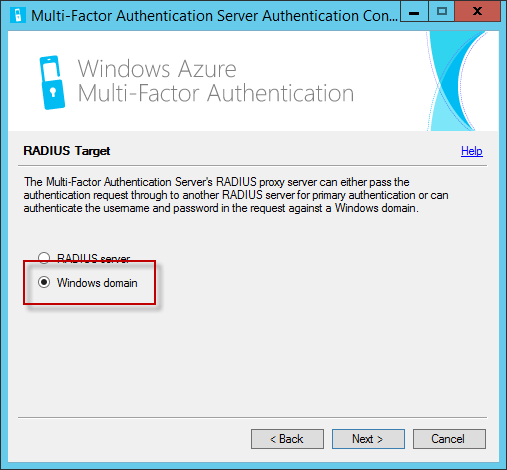

Выберите домен Windows в качестве цели RADIUS.

Рисунок 11

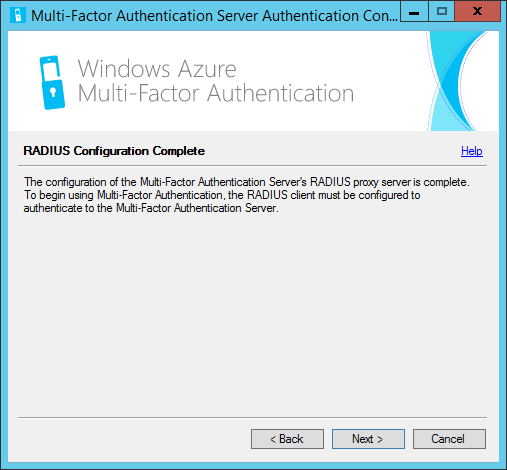

Выберите «Далее», а затем «Готово», чтобы завершить настройку.

Рисунок 12

Рисунок 13

Администрирование сервера многофакторной идентификации Windows Azure

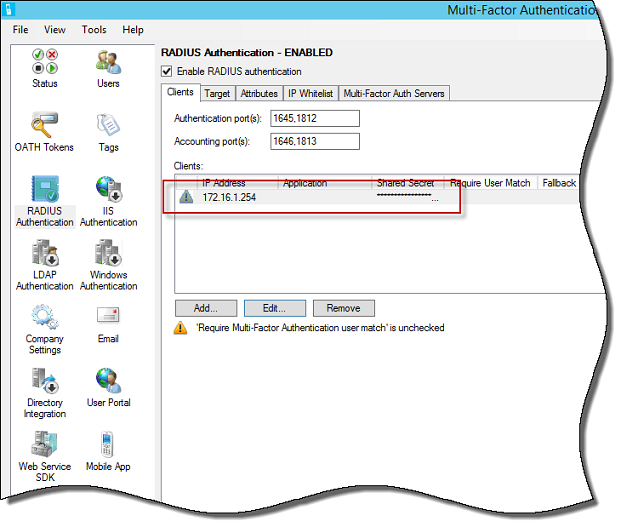

В консоли управления Windows Azure Multi-Factor Authentication Server выделите RADIUS Authentication в дереве навигации, выберите клиент RADIUS и щелкните Edit.

Рисунок 14

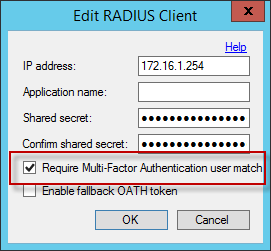

Выберите параметр « Требовать многофакторную аутентификацию» и нажмите «ОК».

Рисунок 15

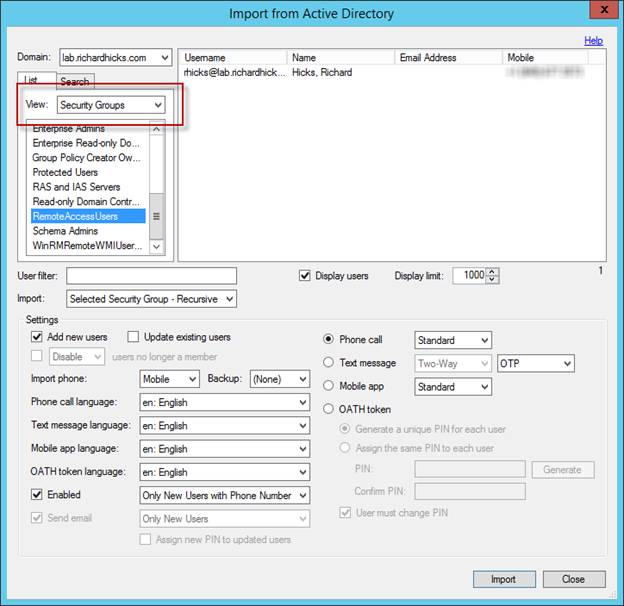

Выделите «Пользователи» в дереве навигации и нажмите «Импорт из Active Directory ». Существует множество различных способов указать пользователей, но самым популярным способом является использование группы безопасности Active Directory. В раскрывающемся списке «Просмотр» выберите «Группы безопасности », выберите группу безопасности, к которой необходимо предоставить доступ, и нажмите «Импорт».

Рисунок 16

Примечание:

Можно настроить сервер многофакторной идентификации Windows Azure для выполнения синхронизации с Active Directory. Однако настройка синхронизации AD выходит за рамки этой статьи.

Настройка проверки подлинности Forefront TMG 2010 VPN

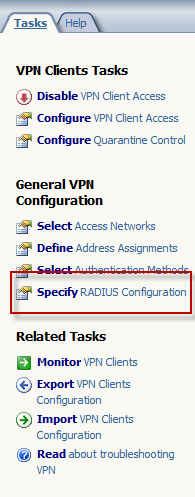

В этой статье предполагается, что у вас уже настроена и работает VPN для удаленного доступа. Чтобы добавить многофакторную аутентификацию, откройте консоль управления TMG, выделите Политику удаленного доступа (VPN) в дереве навигации, а затем нажмите Указать конфигурацию RADIUS на панели Задачи.

Рисунок 17

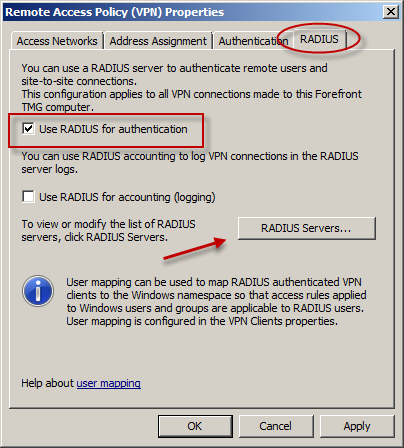

Выберите параметр « Использовать RADIUS для аутентификации» и нажмите «Серверы RADIUS».

Рисунок 18

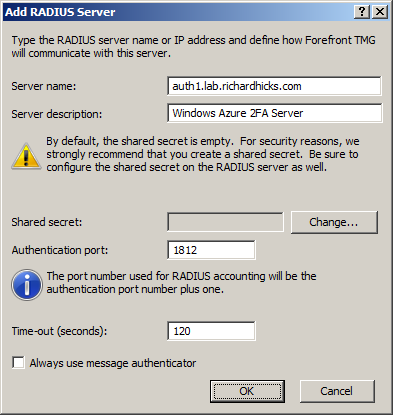

Щелкните Добавить и введите имя или IP-адрес сервера многофакторной идентификации Windows Azure. Нажмите «Изменить» и введите общий секрет, а порт аутентификации оставьте по умолчанию. В качестве значения Time-out (seconds) введите 120. Возможно, вам придется увеличить это значение в зависимости от того, как ваши пользователи взаимодействуют с многофакторной аутентификацией. При использовании стандартного метода обратного вызова значение тайм-аута в 120 секунд более чем достаточно, и на самом деле его можно сократить до 60 секунд. Однако если вы выберете вариант использования текстового сообщения, мобильного приложения или маркеров OATH, значение может потребоваться увеличить, чтобы дать пользователям время для создания маркера и ответа. После завершения сохраните и примените конфигурацию.

Рисунок 19

VPN удаленного доступа с TMG и многофакторной аутентификацией Windows Azure

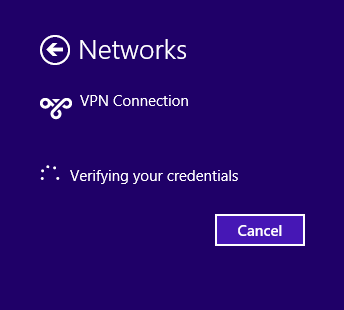

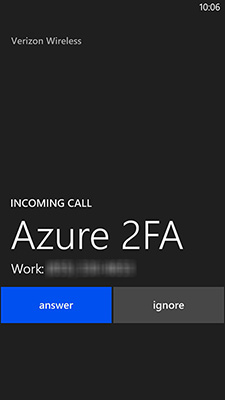

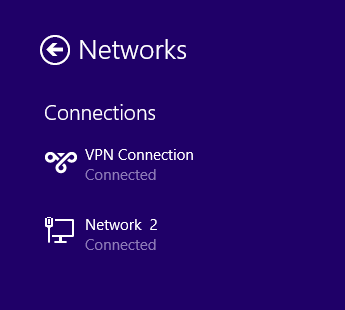

При подключении к VPN удаленного доступа Forefront TMG, настроенной с многофакторной идентификацией Windows Azure, пользователи будут подключаться как обычно. Однако процесс входа в систему задерживается до тех пор, пока вы не предоставите вторую форму проверки подлинности, которая по умолчанию является ответом на обратный вызов от службы многофакторной проверки подлинности. После приема и ответа на вызов нажмите # для подтверждения подлинности. После завершения VPN-соединение устанавливается.

Рисунок 20

Рисунок 21

Рисунок 22

Многофакторная проверка подлинности Windows Azure также поддерживает использование текстовых сообщений службы коротких сообщений (SMS), мобильного приложения и токенов OATH для проверки подлинности. Вы можете внести эти изменения на индивидуальном или глобальном уровне на сервере аутентификации.

Резюме

Forefront TMG 2010 — отличное решение для удаленного доступа к VPN. Он поддерживает широкий спектр стандартных отраслевых протоколов VPN, а при интеграции с Active Directory управление пользователями удаленного доступа становится простым и понятным. Поскольку VPN с удаленным доступом является распространенным и часто легким вектором атаки для киберпреступников, принудительная проверка подлинности для этой критически важной службы жизненно важна. К сожалению, традиционные провайдеры многофакторной аутентификации оказались слишком дорогими и сложными для многих организаций, оставив их в дураках, когда дело доходит до обеспечения высочайшего уровня защиты их решений удаленного доступа. С внедрением многофакторной аутентификации Windows Azure у нас теперь есть простое в развертывании, экономичное, облачное решение для строгой аутентификации, которое может использоваться локальными устройствами, такими как брандмауэр TMG, без необходимости в дорогостоящем оборудовании и ПО для его поддержки. Интеграция многофакторной аутентификации Windows Azure с TMG совсем не сложна и значительно повышает безопасность VPN. Зарегистрируйтесь в Windows Azure сегодня и сразу же начните пользоваться преимуществами этого замечательного сервиса. Вы будете рады, что сделали!