Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — Часть 5: Настройка клиентов и инфраструктуры DNS

Настройте ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб —

Часть 5: Настройка клиентов и инфраструктуры DNS

Томас Шиндер, доктор медицинских наук, MVP

Есть вопросы по статье? |

Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — часть 1

Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — часть 2

Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — часть 4

В первых четырех частях этой серии статей, посвященных созданию сегмента сетевых служб с использованием брандмауэров ISA, мы обсудили общие сетевые принципы и концепции построения DMZ и сегмента периметра, конфигурацию брандмауэра ISA сегмента сетевых служб, а также принципы и процедуры маршрутизации, необходимые для создания нашего решения. Работа. Мы также настроили пограничный брандмауэр ISA таким образом, чтобы пользователи сети корпоративного брандмауэра ISA могли получить доступ к Интернет-ресурсам, а внешние пользователи могли получить доступ к ресурсам Exchange Server, расположенным в сегменте сетевых служб.

В этой пятой части серии статей мы сосредоточимся на сетевых клиентских системах. В этой статье мы выполняем следующие процедуры:

- Создайте запись таблицы маршрутизации на сетевых клиентах (требуется только в том случае, если маршрутизаторы локальной сети не установлены)

- Присоединить сетевых клиентов к домену

- Создание записей настройки DNS в DNS домена, включая записи WPAD

- Настройте параметры клиента брандмауэра на пограничном брандмауэре ISA (включая конфигурацию клиента веб-прокси)

- Установите общий ресурс клиента брандмауэра на файловом сервере сегмента сетевых служб.

- Установите клиент брандмауэра на сетевых клиентах

- Подключите клиентов корпоративной сети к ресурсам в сегменте сетевых служб и Интернету.

Создайте запись в таблице маршрутизации для сетевых клиентов (требуется только в том случае, если маршрутизаторы локальной сети не установлены)

Клиенты в Сети брандмауэра ISA Corpnet должны знать маршрут к сегменту сетевых служб. Как обсуждалось в части 1 этой серии статей, у вас есть два варианта: использовать маршрутизаторы LAN, которые содержат соответствующие записи таблицы маршрутизации для доступа к сегменту сетевых служб, или настроить клиентов с помощью записи таблицы маршрутизации.

В примере, используемом в этой статье, мы создадим записи таблицы маршрутизации на клиентах. Вы можете автоматизировать этот процесс, используя сценарий входа в систему, который содержит команду Route add, используемую для добавления записи в таблицу маршрутизации. Требуемая команда:

Добавить маршрут –p 10.0.0.0 MASK 255.255.255.0 10.0.1.2

Где –p делает запись в таблице маршрутизации постоянной, 10.0.0.0 — идентификатор сети сегмента сетевых служб, 255.255.255.0 — маска подсети для сегмента сетевых служб, а 10.0.1.2 — адрес шлюза, используемый для доступа к этой сети.

Присоединить сетевых клиентов к домену

Теперь все готово для добавления сетевых клиентов в домен. По периметру сетевых служб брандмауэра ISA установлены соответствующие правила доступа для присоединения хостов в сети корпоративного брандмауэра ISA к домену. Процедура зависит от операционной системы, которую вы присоединяете к домену. В примере, используемом в этой серии статей, мы присоединяем клиента Windows XP к домену.

Создание записей настройки DNS в DNS домена, включая записи WPAD

Проектирование инфраструктуры DNS имеет решающее значение для всех сред Windows. Одной из наиболее распространенных причин проблем с подключением и производительностью является плохо спроектированная инфраструктура DNS. Надлежащая инфраструктура DNS критически важна в сети брандмауэра ISA, потому что брандмауэр ISA использует разрешение имен DNS для управления доступом и мониторинга безопасности.

Клиенты в сети корпоративного брандмауэра ISA будут настроены и как веб-прокси, и как клиенты брандмауэра. Клиенты веб-прокси и брандмауэра должны иметь возможность найти пограничный брандмауэр ISA для доступа в Интернет. Хотя вы можете вручную настроить каждый хост с правильной информацией, гораздо проще автоматизировать процесс, используя записи WPAD в DNS и/или DHCP.

Клиенты веб-прокси и брандмауэра используют записи WPAD в DNS и/или DHCP для поиска адреса брандмауэра ISA. После того, как клиенты найдут адрес брандмауэра ISA, клиенты получат информацию о конфигурации от брандмауэра ISA. По умолчанию брандмауэр ISA объявляет информацию о конфигурации на TCP-порту 80, которую можно изменить при необходимости. Однако, если вы используете записи WPAD на основе DNS, вы должны использовать TCP-порт 80. Если вы используете DHCP для информации WPAD, вы можете использовать любой порт для объявления информации автообнаружения.

В примере, используемом в этой серии, мы будем использовать публикацию DNS WPAD. Мы создадим запись WPAD CNAME на основе записи Host (A) для пограничного брандмауэра ISA. Запись Host (A) для пограничного брандмауэра ISA сопоставляет имя пограничного брандмауэра ISA с IP-адресом на внутреннем интерфейсе пограничного брандмауэра ISA.

Выполните следующие шаги, чтобы создать запись WPAD на DNS-сервере домена в сегменте сетевых служб:

- На DNS-сервере нажмите «Пуск», выберите «Администрирование» и нажмите «DNS».

- В консоли DNS разверните имя сервера, а затем разверните узел Зоны прямого просмотра. Нажмите на домен, в данном случае это msfirewall.org.

- Щелкните правой кнопкой мыши имя домена и выберите Новый псевдоним (CNAME).

- В диалоговом окне «Новая запись ресурса» введите wpad в текстовом поле «Псевдоним» (используется родительский домен, если оставить его пустым). Нажмите кнопку Обзор.

фигура 1

- Дважды щелкните имя сервера в разделе «Записи», затем дважды щелкните запись «Зона прямого просмотра». Дважды щелкните имя домена, а затем дважды щелкните запись пограничного брандмауэра ISA. В этом примере имя пограничного брандмауэра ISA — remoteisa, поэтому я дважды щелкну по нему.

фигура 2

- Нажмите «ОК» в диалоговом окне «Новая запись ресурса».

Рисунок 3

- Новая запись CNAME появится на правой панели консоли.

Рисунок 4

Обратите внимание, что IP-адрес пограничного брандмауэра ISA включен в DNS домена, потому что он был автоматически добавлен, когда брандмауэр присоединился к домену. Если DNS вашего домена не настроена на автоматическую регистрацию DNS-записей, вам потребуется самостоятельно создать запись Host (A), прежде чем вы сможете создать запись CNAME.

Есть вопросы по статье? |

Настройте параметры брандмауэра и клиента веб-прокси на пограничном брандмауэре ISA и включите автообнаружение.

По моему опыту, наименее понятные проблемы с конфигурацией брандмауэра ISA связаны с настройками в конфигурации клиента брандмауэра на брандмауэре ISA. Для каждой сети брандмауэра ISA вы можете настроить параметры клиента брандмауэра, которые используются клиентскими системами брандмауэра, расположенными в этой сети брандмауэра ISA. Эти настройки позволяют вам установить, как клиентское программное обеспечение брандмауэра находит брандмауэр ISA и какие адреса назначения должны быть удалены для брандмауэра ISA, а какие не должны обслуживаться клиентским программным обеспечением брандмауэра.

Лучший способ узнать, как работают эти настройки, — войти в интерфейс конфигурации. Выполните следующие шаги на пограничном брандмауэре ISA, чтобы настроить параметры клиента брандмауэра:

- В консоли брандмауэра ISA разверните имя сервера, а затем разверните узел Конфигурация. Щелкните узел Сети.

- В узле Networks дважды щелкните запись Internal Network по умолчанию.

- В диалоговом окне «Внутренние свойства» перейдите на вкладку «Клиент брандмауэра». На вкладке Клиент брандмауэра убедитесь, что установлен флажок Включить поддержку клиента брандмауэра для этой сети. Когда эта опция включена, порт прослушивателя клиента брандмауэра, TCP 1745, включен и прослушивает подключения от клиентов брандмауэра в этой сети брандмауэра ISA. В текстовом поле Имя сервера ISA или IP-адрес введите полное доменное имя брандмауэра ISA. Это критический параметр. Записью по умолчанию в этом текстовом поле является NetBIOS-имя брандмауэра ISA, что может создать проблемы с разрешением имен. Имя, которое вы вводите в это текстовое поле, является именем, которое клиенты брандмауэра в сети будут использовать для доступа к брандмауэру ISA. Если оставить в этом текстовом поле только имя NetBIOS, могут возникнуть проблемы с разрешением имен, связанные с полной квалификацией неполного имени. Хотя я не говорю, что не получится оставить только имя NetBIOS в этом текстовом поле, я говорю, что вы избежите сложных проблем с устранением неполадок с клиентами брандмауэра, если вы используете полное доменное имя в этом текстовом поле. Поставьте галочку в поле Автоматически определять параметры и не устанавливайте флажки Использовать сценарий автоматической настройки и Использовать веб-прокси-сервер. Вы получите информацию об автоконфигурации с помощью автообнаружения, и вам не нужна настройка Использовать веб-прокси-сервер, потому что клиент найдет компонент фильтра веб-прокси брандмауэра ISA с помощью настроек wpad.

Рисунок 5

- Перейдите на вкладку Домены. На этой вкладке вы вводите имена своих внутренних доменов, чтобы клиенты брандмауэра не использовали клиентское программное обеспечение брандмауэра для обработки подключений к хостам во внутренних доменах. Это сложная настройка для многосетевых брандмауэров ISA с несколькими внутренними сетями брандмауэра ISA, но в этом примере пограничный брандмауэр ISA имеет только одну внутреннюю сеть, поэтому мы не будем сталкиваться с этими проблемами. Я подробно рассмотрю вопросы настройки на вкладке «Домены» многосетевых брандмауэров ISA с несколькими внутренними брандмауэрами ISA. «Сети» — это еще одна серия статей о создании сегментов сетевых служб с использованием многосетевых брандмауэров ISA. В этом примере у нас есть один внутренний домен — msfirewall.org. Щелкните Добавить, чтобы ввести домен внутренней сети.

Рисунок 6

- В диалоговом окне Свойства домена введите имя внутреннего домена в текстовом поле Введите доменное имя для включения. Нажмите ОК.

Рисунок 7

Мы также можем настроить параметры клиента веб-прокси в диалоговом окне свойств сети брандмауэра ISA. Выполните следующие шаги, чтобы настроить конфигурацию клиента веб-прокси:

В диалоговом окне «Внутренние свойства» щелкните вкладку «Веб-браузер». На вкладке Веб-браузер убедитесь, что стоят галочки в Обход прокси для веб-сервера в этой сети и Прямой доступ к компьютерам, указанным на вкладке Домены. Параметр Обход прокси-сервера для веб-серверов в этом сетевом параметре позволяет клиентским компьютерам веб-прокси обходить конфигурацию веб-прокси при подключении к серверам с использованием одного имени метки. Например, http://server1 — это имя одной метки. Когда используется имя с одной меткой, веб-браузер игнорирует настройки веб-прокси и напрямую подключается к веб-серверу. Это называется прямым доступом. Когда используется прямой доступ, клиентская система должна иметь возможность самостоятельно разрешать имя, так как брандмауэр ISA не обрабатывает соединение и, следовательно, не выполняет разрешение имени от имени клиента.

Параметр Прямой доступ к компьютерам, указанным на вкладке Домены, позволяет клиентской системе веб-прокси обходить конфигурацию веб-прокси при подключении к хостам, принадлежащим домену, указанному на вкладке Домены. Это полезная опция, поскольку клиент веб-прокси обходит свою конфигурацию веб-прокси и брандмауэр ISA при подключении к внутренним доверенным серверам в корпоративной сети.

Вы также можете добавить серверы, домены и адреса для прямого доступа, нажав кнопку «Добавить» рядом со списком «Прямой доступ к этим серверам или доменам». Возможно, вы захотите поместить все адреса в сети брандмауэра ISA в список прямого доступа. Например, поскольку мы находимся в диалоговом окне «Внутренние свойства», мы можем включить все адреса во внутреннюю сеть по умолчанию. В многосетевом, множественном дизайне внутренней сети это может быть использовано для аутентифицированного управления доступом, но мы поговорим об этих проблемах в серии статей о создании сегментов сетевых служб с использованием многосетевого брандмауэра ISA.

Убедитесь, что установлен флажок «Если ISA-сервер недоступен, используйте этот резервный маршрут для подключения к Интернету» и что выбран параметр « Прямой доступ».

Рисунок 8

Последнее, что нам нужно сделать в диалоговом окне «Внутренние свойства», — это включить публикацию автообнаружения. Выполните следующие шаги, чтобы разрешить брандмауэру ISA публиковать информацию автообнаружения:

- Перейдите на вкладку «Автоматическое обнаружение» в диалоговом окне «Внутренние свойства».

- На вкладке «Автоматическое обнаружение» установите флажок «Публиковать информацию об автоматическом обнаружении». Оставьте порт по умолчанию, указанный в текстовом поле Использовать этот порт для запроса автоматического обнаружения, как 80. Мы должны использовать TCP-порт 80, так как мы используем DNS для записи WPAD.

Рисунок 9

- Нажмите «ОК» в диалоговом окне «Внутренние свойства».

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра.

- Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Установите общий ресурс клиента брандмауэра на файловом сервере сегмента сетевых служб.

Программное обеспечение клиента брандмауэра будет установлено на всех клиентских системах в сети корпоративного брандмауэра ISA. Обратите внимание, что вам следует устанавливать клиентское программное обеспечение брандмауэра только на сетевых клиентских системах и избегать его установки на серверах. Хотя на серверы можно установить клиентское программное обеспечение брандмауэра, для этого нет особых причин, поскольку на серверах обычно нет зарегистрированных пользователей (то есть интерактивных входов в систему). Вы избежите затруднений при диагностике проблем с подключением, если не установите клиентское программное обеспечение брандмауэра на сетевых серверах.

В то время как некоторые администраторы брандмауэра ISA предпочитают устанавливать общий ресурс клиента брандмауэра на самом брандмауэре ISA, я настоятельно не рекомендую эту практику, поскольку она требует подключения протокола общего доступа к файлам Windows к самому устройству брандмауэра ISA. Это открывает потенциальную дыру в безопасности, которую не нужно открывать. Вместо этого установите общий ресурс клиента брандмауэра на файловом сервере в сегменте сетевых служб. Помните, что брандмауэр ISA — это устройство безопасности сетевого уровня, и соединения с брандмауэром ISA должны быть строго ограничены.

Выполните следующие действия на компьютере файлового сервера в сегменте сетевых служб:

- На файловом сервере в сегменте сетевых служб вставьте компакт-диск ISA Server 2004 в дисковод для компакт-дисков. Появится меню автозапуска. Если меню автозапуска не появляется, дважды щелкните файл isaautorun.exe на компакт-диске.

- В меню автозапуска установки ISA Server 2004 щелкните ссылку Установить ISA Server 2004.

- Нажмите «Далее» на странице «Добро пожаловать в мастер установки Microsoft ISA Server 2004».

- Выберите вариант «Я принимаю условия лицензионного соглашения» на странице «Лицензионное соглашение» и нажмите «Далее».

- Введите информацию о пользователе и серийный номер продукта на странице «Информация о клиенте» и нажмите «Далее».

- Выберите параметр «Пользовательский» на странице «Тип установки».

- На странице «Выборочная установка» щелкните значок «Управление ISA Server» и выберите параметр «Эта функция будет недоступна ». Щелкните значок «Общий ресурс для установки клиента брандмауэра» и выберите параметр «Эта функция и все дополнительные функции будут установлены на локальном жестком диске». Нажмите «Далее».

Рисунок 10 - Нажмите «Установить» на странице «Все готово к установке программы».

- Нажмите «Готово» на странице «Завершение работы мастера установки».

- Закройте окно Internet Explorer со страницей о том, как защитить компьютер с ISA Server.

- Щелкните ссылку «Выход» в меню автозапуска ISA.

Установите клиент брандмауэра на сетевых клиентах

Общий ресурс клиента брандмауэра теперь установлен на файловом сервере, и доступ к нему можно получить, используя UNC-путь \имя_сервераmspclntsetup.exe. Любой пользователь, вошедший в систему как локальный администратор, может установить клиентское программное обеспечение брандмауэра. Однако, если не все ваши пользователи работают как локальные администраторы, вам необходимо найти другой способ установки клиентского программного обеспечения брандмауэра.

К счастью, идеальным решением этой проблемы является установка программного обеспечения на основе групповой политики Active Directory. Поскольку клиентские компьютеры должны быть членами домена, чтобы в полной мере использовать гибкость и повышенную безопасность, обеспечиваемую клиентом брандмауэра, клиентское программное обеспечение брандмауэра этих членов домена может быть установлено автоматически с помощью групповой политики.

В следующей процедуре мы создадим OU для машин, на которых должно быть автоматически установлено клиентское программное обеспечение брандмауэра. Мы делаем это, чтобы предотвратить установку клиентского программного обеспечения брандмауэра на серверы. Могут быть более элегантные способы приблизиться к этому, такие как использование фильтрации групповой политики, но я оставлю это ребятам из Active Directory, чтобы найти наиболее эффективный способ назначения клиентского программного обеспечения брандмауэра только клиентским системам, а не серверам.

Обратите внимание, что в следующем примере мы создадим подразделение, предоставляющее объект групповой политики, связанный с подразделением, которое устанавливает клиентское программное обеспечение брандмауэра. В производственной среде вы захотите связать другие объекты групповой политики с OU и соответствующим образом упорядочить ссылки объектов групповой политики.

Выполните следующие шаги, чтобы создать подразделение, поместите клиентскую систему в подразделение, а затем с помощью установки программного обеспечения назначьте клиентское программное обеспечение брандмауэра членам подразделения:

- На контроллере домена в сегменте сетевых служб откройте консоль «Пользователи и компьютеры Active Directory» из меню «Администрирование».

- Щелкните правой кнопкой мыши доменное имя, выберите «Создать» и нажмите «Подразделение».

- На странице «Новый объект — Организационная единица» введите «Клиентские системы брандмауэра» в текстовом поле «Имя». Нажмите ОК.

- Щелкните узел «Компьютеры» и щелкните правой кнопкой мыши имя клиентской системы на правой панели консоли. Щелкните Переместить.

- В диалоговом окне « Перемещение» щелкните узел «Клиентские системы брандмауэра» и нажмите «ОК».

- Щелкните правой кнопкой мыши подразделение Firewall Client Systems и выберите «Свойства».

- В диалоговом окне «Свойства клиентских систем брандмауэра» щелкните вкладку «Групповая политика».

- На вкладке «Групповая политика» нажмите кнопку «Создать». Назовите новую установку клиента брандмауэра GPO и нажмите «Изменить».

- В консоли редактора объектов групповой политики разверните узел «Конфигурация компьютера», а затем разверните узел «Параметры программного обеспечения». Щелкните правой кнопкой мыши «Установка программного обеспечения», выберите « Создать» и щелкните «Пакет».

- В диалоговом окне « Открыть » введите UNC-путь к файлу пакета установки клиента брандмауэра. В этом примере это путь \Win2kmspclntMS_FWC.msi. Щелкните Открыть.

Рисунок 11

11. В диалоговом окне «Развертывание программного обеспечения» выберите параметр «Назначено» и нажмите «ОК».

Рисунок 12

- Закройте редактор объектов групповой политики.

- Закройте диалоговое окно свойств клиентских систем брандмауэра.

- Закройте Пользователи и компьютеры Active Directory.

- Откройте командную строку на контроллере домена, введите gpupdate и нажмите клавишу ВВОД.

- При перезапуске клиентских систем программное обеспечение клиента брандмауэра будет установлено автоматически.

Подключите клиентов корпоративной сети к ресурсам в сегменте сетевых служб и Интернету.

Теперь клиенты в Сети брандмауэра ISA Corpnet готовы подключаться к ресурсам в сегменте сетевых служб и Интернету.

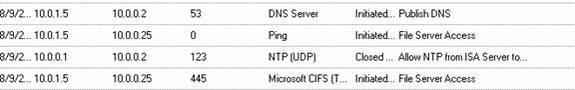

Откройте веб-браузер на клиенте и перейдите на сайт www.isaserver.org. Вы увидите записи файла журнала на пограничном брандмауэре ISA, похожие на те, что показаны на рисунке ниже.

Рисунок 13

Теперь откройте общий ресурс на файловом сервере в сегменте сетевых служб. Вы увидите записи, как на рисунке ниже.

Рисунок 14

Есть вопросы по статье?

Спросите по адресу: http://tinyurl.com/9tsvo

Резюме

В этой серии статей о настройке сегмента сетевых служб с помощью брандмауэра ISA мы начали с подробного обсуждения сетевых периметров и того, как спроектировать функциональный сегмент сетевых служб с помощью периметризации. В следующих статьях представлены подробные концепции и пошаговые инструкции по настройке брандмауэра ISA по периметру пограничных и сетевых служб для поддержки безопасных соединений с хостов, расположенных в корпоративной сети за пределами периметра, и к выбранным службам Exchange Server с хостов в Интернете.

Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — часть 1

Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — часть 2

Настройка ISA 2004 в качестве брандмауэра периметра сегмента сетевых служб — часть 4