Настройка детальных параметров пароля в Windows Server 2008, часть 1

Введение

В предыдущих версиях Active Directory ( AD ) у нас была только одна политика блокировки пароля и учетной записи для всего домена. Некоторым компаниям приходилось использовать несколько доменов, чтобы установить разные политики паролей для разных пользователей; другим пришлось разрабатывать собственные фильтры паролей или покупать сторонние решения. В Windows Server 2008 у нас есть возможность указать разные политики паролей для разных пользователей и групп «из коробки».

Эта первая из двух статей представляет собой «пошаговое руководство» по созданию политики паролей в дополнение к обычной, которую мы имеем в групповой политике «Политика домена по умолчанию», размещенной на уровне домена.

Новое в классе

Вкратце, новая функциональность, именуемая «Точечные настройки паролей» или «Точная политика паролей», основана на введении двух новых классов объектов в схему AD: объектов «Контейнер настроек паролей» и «Настройка паролей».. Эти объекты в основном предоставляют нам возможность ввести несколько политик паролей в один домен AD. Но давайте посмотрим, что еще нам нужно…

Инструменты и предпосылки

Это краткий обзор инструментов и предпосылок, необходимых для создания дополнительных политик паролей.

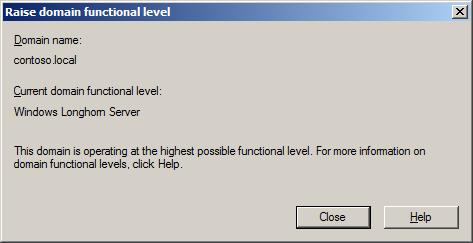

АДУК

Прежде всего, функциональный уровень домена Active Directory должен быть «Windows Server 2008». Это можно проверить с помощью Active Directory Users and Computers ( ADUC ) — щелкните домен правой кнопкой мыши > выберите «Повысить функциональный уровень домена» — текущий функциональный уровень домена должен выглядеть как «Windows Server 2008» (ниже приведен снимок экрана из бета-версии 3 Windows Server 2008, сборка 6001):

фигура 1

ГПМЦ

Нам по-прежнему придется использовать консоль управления групповыми политиками ( GPMC ), чтобы установить политику паролей по умолчанию для всего домена (можно сказать, «откатную» политику). Если вы забыли, как установить пароль домена по умолчанию и параметры блокировки, их можно найти в консоли управления групповыми политиками на уровне домена в разделе «Политика домена по умолчанию» > «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Политики учетных записей» > «Политика паролей/Политика блокировки учетных записей»..

Кстати, консоль управления групповыми политиками включена в Windows Server 2008 (как и в Windows Vista), но должна быть добавлена как «Функция» — выберите «Добавить функцию» в диспетчере серверов, выберите «Управление групповой политикой», и через несколько секунд вы «Готовы к групповой политике»

ADSI Править

Самый важный инструмент для этого «упражнения» на самом деле является инструментом, которого большинство администраторов боялись на протяжении многих лет, потому что всякий раз, когда вам приходится его использовать, обычно это происходит, когда что-то плохое происходит — ну, я имею в виду утилиту ADSI Edit (adsiedit.msc). Большинство детальных параметров политики паролей создаются и настраиваются с помощью этого инструмента. Редактор ADSI является частью стандартной установки Windows Server 2008, поэтому вам не нужно добавлять его впоследствии.

Шаги

Это краткий обзор шагов, необходимых для настройки «Глобальных настроек пароля» в Windows Server 2008:

- Создайте объект параметров пароля (PSO) в контейнере параметров пароля (PSC) с помощью ADSI Edit.

- Настройте параметры PSO, выполнив «примитивный» мастер в ADSI Edit.

- Назначьте PSO учетной записи пользователя или глобальной группе безопасности.

- Убедитесь, что настройки действительно применены

Теперь, когда мы знаем, какие шаги нам нужно предпринять, давайте начнем!

Давайте начнем

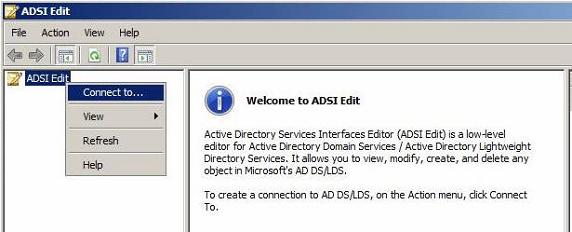

Во-первых, давайте запустим ADSI Edit, нажав «Пуск»> «Выполнить…»> « adsiedit.msc » и нажмите «ОК» (или нажмите «Ввод»).

Щелкните правой кнопкой мыши корень «ADSI Edit» и выберите « Подключиться к… ».

фигура 2

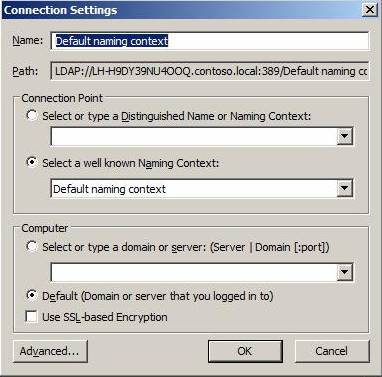

Нажмите OK, чтобы выбрать параметры по умолчанию в диалоговом окне «Настройки подключения»:

Рисунок 3

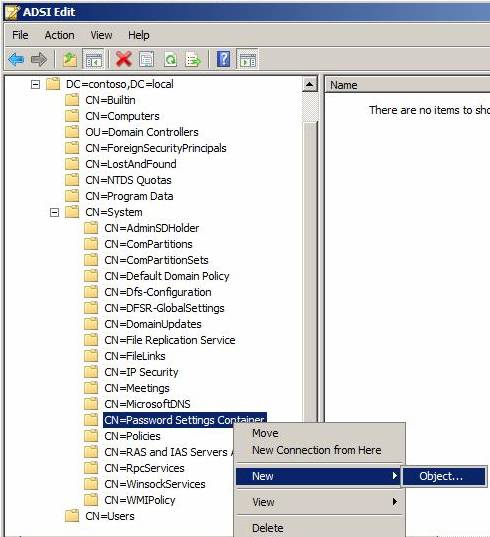

В редакторе ADSI теперь вы сможете расширить домен, развернуть контейнер «Система» и, наконец, щелкнуть правой кнопкой мыши новый « Контейнер настроек пароля » (PSC) и выбрать « Создать» > « Объект… ».

Рисунок 4

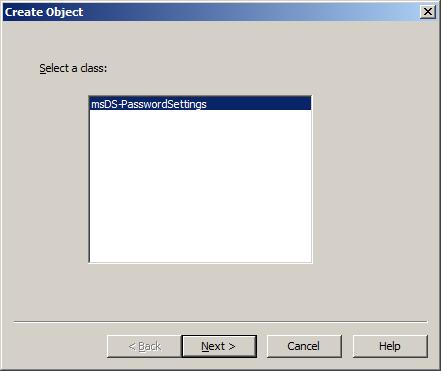

Теперь вам нужно будет выбрать класс для нового объекта, но вам предоставляется только один вариант выбора (иногда приятно не иметь слишком много вариантов, верно?). Выберите msDS-PasswordSettings и нажмите «Далее»:

Рисунок 5

С этого момента запускается довольно простой «мастер», который проведет нас через процесс создания объекта настроек пароля ( PSO ). Нам нужно указать значение для каждого из следующих 11 атрибутов. Введите значения, как показано в таблице ниже (не забудьте поставить знак «минус» перед значениями там, где это необходимо) или придумайте свои собственные.

Атрибут | Ценность | Краткое объяснение |

Сп | PassPolAdmins | Это название политики. Попробуйте придумать соглашение об именах для этих политик, если их будет много. |

msDS-PasswordSettingsPrecedence | 10 | Это число используется в качестве «стоимости» приоритета между различными политиками в случае, если пользователь подвергается воздействию нескольких PSO. Обязательно оставьте пространство внизу и вверху для будущего использования. Чем надежнее настройки пароля PSO, тем ниже должна быть «стоимость». |

msDS-PasswordReversibleEncryptionEnabled | ЛОЖЬ | Логическое значение для выбора, следует ли хранить пароли с обратимым шифрованием (обычно это не очень хорошая идея). |

msDS-PasswordHistoryLength | 32 | Сколько ранее использованных паролей должна помнить система? |

msDS-PasswordComplexityEnabled | Истинный | Должны ли пользователи использовать сложный пароль? (логическое значение) |

msDS-минимальная длина пароля | 16 | Каким должно быть минимальное количество символов в пароле учетной записи пользователя? |

msDS-MinimumPasswordAge | – 864000000000 | Каков минимальный срок действия пароля? (в данном случае 1 день) NB! Знак минус |

msDS-MaximumPasswordAge | – 36288000000000 | Каков максимальный срок действия пароля? (в данном случае 42 дня) NB! Знак минус |

msDS-LockoutTreshold | 30 | Сколько неудачных попыток, прежде чем учетная запись пользователя будет заблокирована? |

msDS-LockoutObservationWindow | – 18000000000 | Через какое время должен сбрасываться счетчик неудачных попыток? (в данном случае 6 минут) NB! Знак минус |

msDS-LockoutDuration | – 18000000000 | Как долго объект учетной записи пользователя должен быть заблокирован в случае ввода слишком большого количества неверных паролей? (в данном случае 6 минут) NB! Знак минус |

Таблица 1

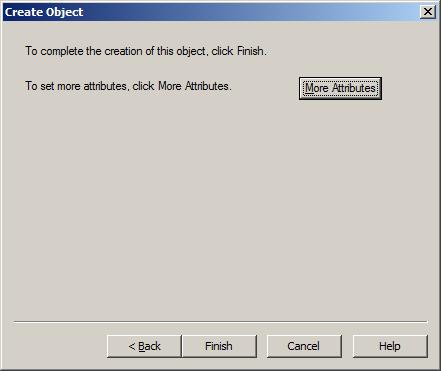

Когда все это будет сделано, вы должны увидеть следующее диалоговое окно — просто нажмите «Готово».

Рисунок 6

Сделай это

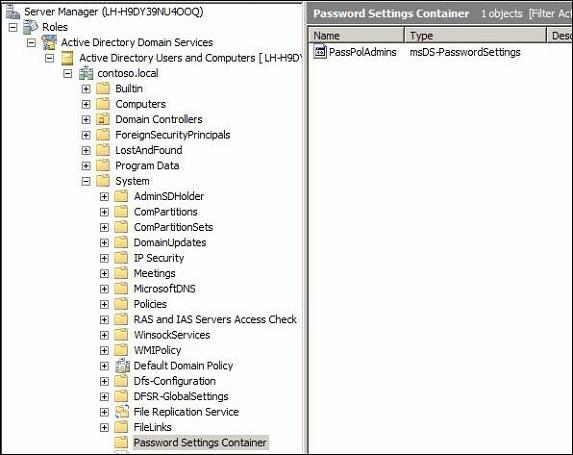

Теперь PSO создан, и он должен быть виден под PSC как в ADSI Edit, так и в ADUC/Server Manager (только не забудьте включить «Дополнительные функции» в меню «Вид»), он должен выглядеть так:

Рисунок 7

С этого момента все, что нам нужно сделать, это назначить новую политику конкретному пользователю, нескольким пользователям, глобальной группе безопасности, нескольким глобальным группам безопасности или комбинации пользователей и глобальных групп безопасности.

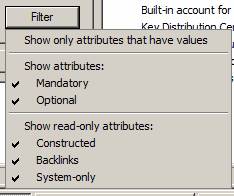

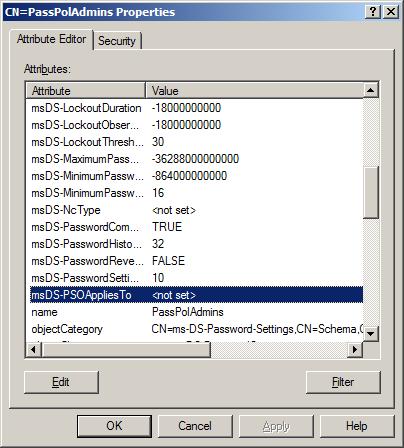

Для этого щелкните правой кнопкой мыши PSO в ADUC (или ADSI Edit) и выберите «Свойства» — нажмите «Фильтр» и убедитесь, что у вас выбраны/не выбраны следующие параметры:

Рисунок 8

Если вы не видите изображение, я могу сказать вам, что выбраны следующие параметры: « Обязательный », « Необязательный », « Сконструированный », « Обратные ссылки » и « Только для системы ». Параметр «Показывать только атрибуты со значениями» НЕ выбран.

Теперь перейдите к msDS-PSOAppliesTo, выберите его и нажмите «Изменить».

Рисунок 9

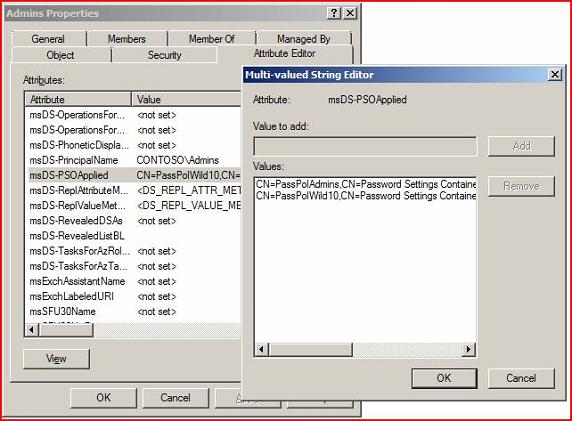

В «Редакторе многозначных строк» вставьте отличительное имя пользователя или глобальной группы безопасности в поле «Добавляемое значение» и нажмите «Добавить». В этом диалоговом окне вы можете добавить несколько отличительных имен — когда закончите, просто нажмите «ОК».

Рисунок 10

В приведенном выше примере я добавил глобальную группу безопасности с именем «Администраторы» (с различающимся именем «CN=Admins,CN=Users,DC=Contoso,DC=Local»). На каждую учетную запись пользователя, являющуюся членом этой группы, теперь распространяется новая политика паролей «PassPolAdmins» вместо той, которая определена в политике домена по умолчанию. Круто, верно!

На этом этапе вы можете задаться вопросом, что произойдет, если пользователь «пострадает» от нескольких конфликтующих политик паролей. Я вернусь к этому подробно в следующей статье этой серии, но позвольте напомнить вам, что мы определили значение «приоритета» во время создания PSO.

Вы заметили изменение?

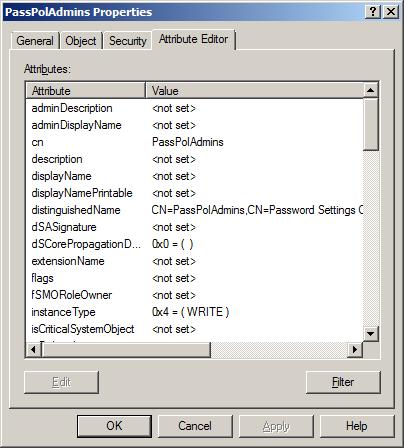

Когда вы недавно просматривали ADUC, вы заметили новую вкладку « Редактор атрибутов », которая теперь есть у большинства объектов (Должно быть включено «Просмотр»> «Дополнительные функции»)?

Рисунок 11

Это действительно здорово, потому что позволяет администратору просматривать или редактировать множество вещей, которые обычно должны выполняться в инструменте редактирования ADSI. На этой вкладке мы можем получить свойства PSO в домене и изменить атрибут msDS-PSOAppliesTo, чтобы легко установить политику паролей для пользователя или группы (или переместить пользователя или группу из этой политики). Обратите внимание, что вы не можете установить политику паролей из свойств объектов пользователя или группы — другими словами, информация о том, какая политика применяется к тем или иным пользователям или группам, устанавливается в самом объекте настроек пароля!

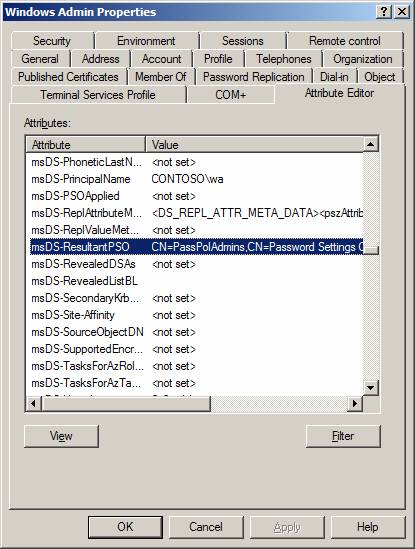

Где я могу увидеть, какая политика выигрывает?

Может быть трудно определить, какая политика «выигрывает» для конкретного пользовательского объекта (вероятно, того, у которого значение приоритета AKA с наименьшей стоимостью) — можно сказать, результирующий набор политик (RSoP). Но я рад сообщить вам, что Microsoft подумала об этом, введя атрибут msDS-ResultantPSO для пользовательских объектов (только).

Рисунок 12

Это значение определяет, какая политика применяется к конкретному пользователю (в моем примере это пользователь с именем «Администратор Windows»). Другими словами, это «активный» пароль и политика блокировки для выбранного пользователя.

Как групповые, так и пользовательские объекты имеют еще один новый атрибут, msDS-PSOApplied, который содержит (в многозначной строке) все политики, которым подвергается группа или пользователь — либо напрямую, либо через членство в группе. В приведенном ниже примере группа под названием «Администраторы» подвергается воздействию двух разных политик паролей.

Рисунок 13

Черт! Если вы не видите упомянутые здесь значения, обязательно установите параметры фильтрации вкладок «Редактор атрибутов» на те, которые описаны в разделе «Сделайте это» выше.

Вывод

Теперь мы увидели, как добавить пароль и политику блокировки в дополнение к существующей политике, которая по умолчанию определена на уровне домена.

Честно говоря, я иногда удивляюсь, почему Microsoft не смогла сделать эту процедуру такой же простой, как, например, с помощью Политики паролей Specops (с Windows 200x AD), где все обрабатывается в GPEDIT, но, по крайней мере, у нас есть встроенная бесплатная опция. -в Active Directory сейчас. Я предполагаю, что Microsoft хочет «подход группы безопасности» вместо «подхода подразделения» — скорее всего, на основе запросов от клиентов.

Это просто вопрос привыкания к этому новому подходу, и я уверен, что вскоре мы увидим несколько простых в использовании инструментов и скриптов, которые сделают описанный процесс еще проще. Несмотря на «занудное» управление этими политиками, я думаю, что они будут широко использоваться — будем надеяться на это!

Пожалуйста, прочтите также «Настройка детальных параметров пароля в Windows Server 2008, часть 2», когда она будет опубликована в ближайшее время.

внешние ссылки

AD DS: подробные политики паролей

Пошаговое руководство по детальной настройке политик паролей и блокировки учетных записей