Настройка членов домена в DMZ брандмауэра ISA Firewall Back-to-Back DMZ — Часть 1: Основные принципы DMZ/периметра сети и зон безопасности

Настройка членов домена в DMZ брандмауэра ISA Firewall Back-to-Back —

Часть 1: Концепции демилитаризованной зоны/сетевого периметра и зон безопасности

Томас Шиндер, доктор медицинских наук, MVP

Есть вопросы по статье? |

- Настройка членов домена в DMZ брандмауэра Back-to-Back. Часть 4. Использование аутентификации RADIUS на внешнем брандмауэре ISA.

Горячая тема в наши дни — DMZ. В последнее время я читал много статей о смерти DMZ, о том, что DMZ больше не требуются, что DMZ не обеспечивают никакой дополнительной защиты, что DMZ нереалистичны, потому что единственная реальная защита — это защита на основе хоста, и что DMZ не требуются, потому что сами брандмауэры неэффективны и, следовательно, не требуются, и что нет никакой разницы (в контексте безопасности) между любой сетью, подключенной к Интернету (или любой другой сетью, если на то пошло).

Должен признать, что все эти статьи, доклады и диссертации интересны и иногда даже содержат достойную внимания мысль. Почти все они имеют развлекательное значение, поскольку авторы расправляют крылья для полета фантазии. Но в целом вся концепция демилитаризованных зон (которые являются всего лишь периметрами безопасности) мертвы или не обеспечивают дополнительной жизненно важной защиты и контроля доступа — на 98,6% чушь.

DMZ превращаются в периметры безопасности

Проблема этих специалистов по безопасности заключается в том, что не все демилитаризованные зоны одинаковы. Не все хосты принадлежат к одной и той же зоне безопасности. Хосты, принадлежащие к разным зонам безопасности, должны быть разделены устройствами контроля доступа к сети, чтобы предотвратить (заметьте, я не предотвратил) компрометацию в одной зоне безопасности и быстро распространить ее на другие зоны безопасности. Игнорирование этой реальности требует большего, чем щепотка соли — требуется добровольная приостановка неверия.

Например, есть причина, по которой вы не можете взять своих друзей и семью в военную комнату Пентагона — вы и ваша семья принадлежите к другой зоне безопасности, чем посетители военной комнаты, и есть несколько устройств безопасности, которые обеспечивают доступ. контролирует.

В одном многие из этих анти-брандмауэров правы, это то, что безопасность на основе хоста является святым Граалем компьютерной безопасности. Чем более безопасным и избирательным является хост в отношении отправки и получения трафика, тем легче устройствам контроля доступа перед хостом защитить этот хост, и тем более защищен этот хост от хостов в разных и тех же зонах безопасности.

Тем не менее, я уверен, что в ближайшие два-три десятилетия Nirvana безопасности на основе хостов не появится (если вообще появится), поэтому устройства периметра, вставленные между зонами безопасности, будут по-прежнему востребованы и популярны. Моя уверенность основана на моем опыте в медицине и знании правоохранительных органов. В медицине вирусы и бактерии мутируют, чтобы свести на нет наши усилия по созданию постоянно эффективных противомикробных препаратов, а правоохранительные органы работают над искоренением преступности с тех пор, как произошло убийство. Хакеры и другие сетевые преступники ничем не отличаются от вредоносных микробов или мешочников, они будут продолжать существовать, а лучшие из них будут развивать свои методы и методы, чтобы подорвать даже самые эффективные системы безопасности на хостах.

Вот почему нам всегда будут нужны брандмауэры в качестве устройств защиты периметра для обеспечения глубокоэшелонированной защиты. Брандмауэр будет продолжать развиваться, и в будущем функции современных брандмауэров, безусловно, будут сочетать функции проверки пакетов с отслеживанием состояния, проверки уровня приложений с отслеживанием состояния, IPS и IDS, интегрированных в одном устройстве. Основным препятствием является вычислительная мощность, и мы знаем из многолетнего опыта, что со временем эта проблема будет решена. Специалисты по маркетингу, безусловно, превратят термин «брандмауэр» во что-то другое (поскольку к тому времени брандмауэры будут считаться устаревшими устройствами), но они будут брандмауэрами, независимо от того, какое имя им могут дать маркетологи и придурки в области безопасности.

Имейте в виду, что периметр — это не место, где корпоративная сеть встречается с Интернетом. Периметра нет, периметров несколько. Об этом часто трудно сообщить администратору брандмауэра 1990-х годов, который рассматривает устройства, предназначенные только для фильтрации пакетов, как комплексные решения для обеспечения безопасности и которые думают в категориях «открыть порт» или «закрыть порт». Все сети, кроме самых простых, имеют несколько периметров, и устройство контроля доступа (например, брандмауэр ISA) должно быть встроено для разделения этих периметров. Это одна из основных причин, по которой я так отношусь к брандмауэрам unihomed ISA — брандмауэры unihomed ISA создают иллюзию безопасности, но, поскольку они не являются встроенными устройствами, обойти брандмауэр unihomed ISA очень просто.

Определите свои зоны безопасности

Ключевой концепцией построения DMZ является размещение машин в разных зонах безопасности в разных сегментах, где сегменты разделены сетевым устройством безопасности, таким как брандмауэр ISA. Теперь хитрость заключается в определении ваших зон безопасности. Существует несколько методов, которые можно использовать для определения зон безопасности. Вот некоторые примеры:

- Зона может включать в себя все службы, выполняющие аналогичную функцию.

- Зона может включать все машины, принадлежащие к одному и тому же домену Active Directory.

- Зона может включать все сервисы, которые взаимозависимы друг от друга.

- Зона может включать все машины, управляемые ненадежными пользователями.

- Зона может включать все устройства, управляемые доверенными партнерами.

- Зона может включать все устройства, подключенные к Интернету.

Подробное обсуждение классификации и сегментации зон безопасности выходит за рамки этой статьи, но я хотел поднять эту тему, чтобы мы могли сосредоточиться на одном важном методе определения зоны безопасности: размещении устройств, подключенных к Интернету, в зона безопасности, отдельная и отличная от всех устройств, не подключенных к Интернету.

Термин «выход в Интернет» означает, что к этим машинам можно устанавливать входящие подключения. Любое устройство, принимающее подключения от интернет-хостов, считается подключенным к Интернету. Размещение всех устройств, подключенных к Интернету, в сегментах сети, отделенных от устройств, не подключенных к Интернету, — это хорошо известный и общепринятый метод уменьшения поверхности атаки и снижения некоторых рисков, присущих размещению устройств, подключенных к Интернету, в зонах безопасности, которые не предназначены для приема входящих подключений. с интернет-хостов.

Существует несколько типов сегментов DMZ, в которых вы можете разместить эти устройства с выходом в Интернет:

- DMZ с анонимным доступом. Эти DMZ позволяют анонимным пользователям подключаться к устройствам с выходом в Интернет в DMZ, а серверы в DMZ разрешают анонимные подключения к ним. Входящие SMTP-ретрансляторы и общедоступные DNS-серверы часто находятся в демилитаризованных зонах с анонимным доступом.

- DMZ с аутентифицированным доступом. DMZ с аутентифицированным доступом значительно более безопасна, чем DMZ с анонимным доступом, поскольку пользователи аутентифицируются на брандмауэре, а затем авторизуются брандмауэром до того, как соединение будет переадресовано на сервер DMZ. Анонимные подключения к DMZ с аутентифицированным доступом запрещены, что устраняет подавляющее большинство атак, которым в противном случае подвергался бы сервер DMZ.

- Смешанные DMZ с анонимным/аутентифицированным доступом. Эти DMZ разрешают анонимные подключения через брандмауэр, но серверам в DMZ требуется аутентификация. Эти серверы могут аутентифицироваться с использованием локальной базы данных пользователей, домена Active Directory, расположенного только в демилитаризованной зоне, или домена Active Directory, расположенного в корпоративной сети за внутренним брандмауэром.

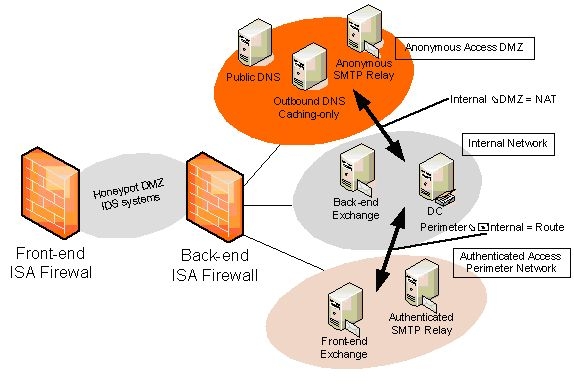

На рисунке ниже показаны несколько зон безопасности DMZ. Красная зона представляет собой DMZ для анонимного доступа, где внутренний брандмауэр ISA разрешает анонимные подключения к службам, расположенным в этом сегменте. DMZ с аутентифицированным доступом (или сеть периметра) представляет собой зону безопасности, в которой только аутентифицированным пользователям разрешен доступ к самой зоне; для этого требуется, чтобы по крайней мере брандмауэр ISA предварительно аутентифицировал пользователя, прежде чем разрешить доступ к ресурсам в самой зоне. Серверы в зоне также могут требовать аутентификации, но ключ здесь в том, что соединения должны быть предварительно аутентифицированы и предварительно авторизованы, прежде чем они даже дойдут до точки аутентификации сервером. DMZ-приманка представляет собой более традиционный сегмент DMZ, где разрешен анонимный доступ практически к любому протоколу с внутренних хостов и к наиболее распространенным протоколам с внешних хостов. Вы можете разместить системы IDS/IPS и приманки в этой демилитаризованной зоне.

фигура 1

Есть вопросы по статье?

Спросите на http://tinyurl.com/mflgw

Внешние серверы Exchange должны быть размещены в сегменте DMZ

Обратите внимание, что интерфейсный сервер Exchange расположен в демилитаризованной зоне аутентифицированного доступа. Это обеспечивает дополнительный уровень защиты, удаляя интерфейсные серверы Exchange из зоны безопасности внутренних серверов Exchange. Это отличная конфигурация, потому что внутренние серверы Exchange никогда не выходят в Интернет, в то время как внешние серверы Exchange часто выходят из него.

Общая нить, которая проходит через каждую из этих реализаций DMZ, заключается в том, что устройства, подключенные к Интернету, отделены от устройств, которые не принимают входящие подключения от хостов Интернета. Должно быть очевидно, что поверхность атакующего [так в оригинале], представленная Интернетом, намного больше, чем любая потенциальная поверхность атакующего, представленная хостами только в сетях, не связанных с Интернетом. Если нет другой причины (а причин гораздо больше), вам всегда следует проявлять должную осмотрительность и перемещать устройства, подключенные к Интернету, из сетей, которые не предназначены строго для хостов, подключенных к Интернету.

Один из лучших примеров того, как справиться с этой проблемой, можно увидеть в решении front-end/back-end Exchange Server. Поскольку интерфейсный сервер Exchange обычно является хостом с выходом в Интернет, интерфейсный сервер Exchange с выходом в Интернет всегда должен находиться в сегменте DMZ и никогда не должен находиться в той же зоне сетевой безопасности или периметре, где находятся внутренние серверы Exchange. расположен.

Размещение переднего плана Exchange Server, обращенного к Интернету, в отдельном сегменте DMZ является важным отличием, и его необходимо учитывать при развертывании внешнего/внутреннего Exchange Server, особенно в свете некоторых вещей, которые я прочитал. недавно в технических средствах массовой информации, которые, кажется, подразумевают, что вы можете разместить свои внешние и внутренние серверы Exchange в одной и той же зоне безопасности и иметь тот же уровень безопасности, что и вы, если бы вы разместили внешний интерфейс в DMZ с аутентифицированным доступом.. Подумайте об этом и решите, какое решение обеспечивает более высокий уровень безопасности, и я думаю, вы согласитесь со мной по поводу размещения интерфейсных серверов Exchange в отдельной зоне безопасности.

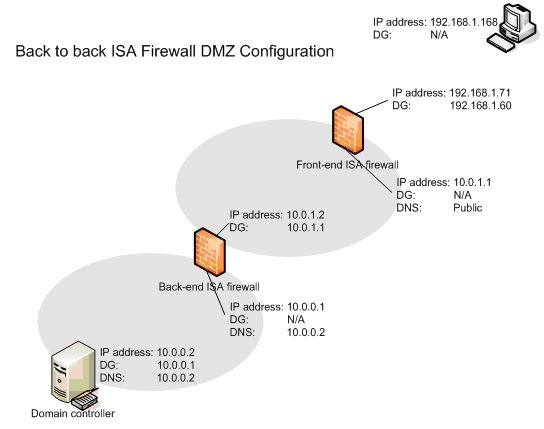

Описание сценария

В этой статье мы сосредоточимся на конфигурации брандмауэра ISA back-to-back, где внутренний брандмауэр ISA является членом домена корпоративной сети, а внешний брандмауэр ISA не является членом домена и принадлежит к своей собственной рабочей группе. Веб-сервер будет размещен в сегменте DMZ между внешним и внутренним брандмауэрами ISA, и этот веб-сервер будет членом домена корпоративной сети. Контроллеры домена для домена корпоративной сети расположены за внутренним брандмауэром ISA, и внутридоменная связь будет разрешена между веб-сервером в корпоративной сети и определенным контроллером домена в корпоративной сети.

На рисунке ниже представлен общий вид примера сети, используемого в этой статье.

фигура 2

Если вы знакомы с нашей книгой «Настройка ISA Server 2004», то вы поймете, что мы используем типичную схему IP-адресации и именования, которую мы использовали на протяжении всей книги, а также в течение последних двух лет на ISAServer.org.

Есть несколько компонентов этого решения, которые освещают интересные и важные вопросы настройки и управления брандмауэрами ISA в различных сценариях:

- Существует связь маршрута между внутренней сетью по умолчанию за внутренним брандмауэром ISA и сегментом DMZ.

- Правила доступа, а не правила публикации, используются для управления источником трафика из сети DMZ и предназначены для сети Интернет по умолчанию, расположенной за внутренним брандмауэром ISA.

- Записи таблицы маршрутизации используются для правильной маршрутизации сообщений из сети DMZ и внутренней сети по умолчанию, расположенной за внутренним брандмауэром ISA.

Я рассмотрю каждый из этих вопросов в основной части этой серии статей и приведу обоснование каждого из этих решений в соответствующих разделах.

Эта серия статей будет состоять из четырех частей:

- Часть 1. Концепции проектирования и развертывания демилитаризованных зон и периметров сетевой безопасности

- Часть 2. Настройка внутреннего брандмауэра ISA.

- Часть 3 – Настройка веб-сервера DMZ и внешнего брандмауэра ISA

- Часть 4 – Использование аутентификации RADIUS на внешнем брандмауэре ISA

В серии статей будут подробно рассмотрены следующие темы:

- Настройте внутренний брандмауэр ISA с сетью DMZ брандмауэра ISA.

- Настройте внутренний брандмауэр ISA с помощью сетевого правила, устанавливающего отношения маршрутизации между внутренней сетью внутреннего брандмауэра ISA по умолчанию и сетью DMZ брандмауэра ISA.

- Создайте правила доступа, разрешающие внутридоменное взаимодействие между DMZ-сервером и контроллером домена во внутренней сети внутреннего брандмауэра ISA по умолчанию.

- Создайте правила доступа, контролирующие исходящий доступ из внутренней сети внутреннего брандмауэра ISA по умолчанию в демилитаризованную зону и Интернет.

- Настройте запись таблицы маршрутизации на сервере DMZ.

- Присоедините сервер DMZ к домену, расположенному во внутренней сети по умолчанию за внутренним брандмауэром ISA.

- Настройте внутреннюю сеть внешнего брандмауэра ISA по умолчанию.

- Настройте запись в таблице маршрутизации на внешнем брандмауэре ISA.

- Создайте правило открытого доступа на внешнем брандмауэре ISA.

- Создайте правило веб-публикации во внешнем брандмауэре ISA.

- Настройте аутентификацию RADIUS на внешнем брандмауэре ISA.

- Протестируйте решение

Есть вопросы по статье? |

Резюме

В этой части 1 из четырех статей о настройке межсетевого экрана ISA firewall с членом домена в сегменте DMZ мы обсудили концепции DMZ и дизайна сети периметра. Одна из ключевых обсуждаемых концепций заключалась в том, что такой вещи, как сеть периметра, не существует, поскольку в настоящее время в большинстве организаций существует несколько периметров, которые определяются границами зон безопасности. Мы также определили три общих конструкции сегментов DMZ: DMZ с анонимным доступом, DMZ с аутентифицированным доступом и DMZ со смешанным аутентифицированным/анонимным доступом. Затем мы закончили обсуждением того, почему интерфейсные серверы Exchange должны быть размещены в сетях периметра/демилитаризованной зоны, которые отделены от зон безопасности, в которых расположены внутренние серверы Exchange.

- Настройка членов домена в DMZ брандмауэра Back-to-Back. Часть 4. Использование аутентификации RADIUS на внешнем брандмауэре ISA.