Настройка членов домена в DMZ брандмауэра Back-to-Back ISA Firewall — Часть 2: Настройка внутреннего брандмауэра ISA Firewall

Настройка членов домена в DMZ брандмауэра ISA Firewall Back-to-Back —

Часть 2: Настройка внутреннего брандмауэра ISA

Томас Шиндер, доктор медицинских наук, MVP

Есть вопросы по статье? Спросите по адресу: http://tinyurl.com/jb6k2 |

- Настройка членов домена в DMZ брандмауэра Back-to-Back. Часть 4. Использование аутентификации RADIUS на внешнем брандмауэре ISA.

В части 1 этой серии, посвященной настройке сервера-члена домена в параллельной сети брандмауэра ISA, мы обсудили важные вопросы проектирования зон безопасности и сетевых периметров, а также подчеркнули важность наличия надежной инфраструктуры брандмауэра для разделения компьютеров и других объектов. сетевые устройства, принадлежащие разным зонам безопасности.

В этой, второй части из трех частей, мы рассмотрим настройку внутреннего брандмауэра ISA и рассмотрим следующие процедуры:

- Настройте внутренний брандмауэр ISA с сетью DMZ брандмауэра ISA.

- Настройка внутреннего брандмауэра ISA с сетевым правилом Настройка отношения маршрутизации между внутренней сетью по умолчанию внутреннего брандмауэра ISA и сетью DMZ брандмауэра ISA

- Создайте правила доступа, разрешающие внутридоменное взаимодействие между DMZ-сервером и контроллером домена во внутренней сети внутреннего ISA-сервера по умолчанию.

- Создайте правила доступа, контролирующие исходящий доступ из внутренней сети внутреннего брандмауэра ISA Firewall по умолчанию в демилитаризованную зону и Интернет.

Настройте внутренний брандмауэр ISA с сетью DMZ брандмауэра ISA.

Одно из самых распространенных заблуждений относительно сетей брандмауэра ISA и того, как брандмауэр ISA видит сетевой мир, заключается в том, как брандмауэр ISA работает с внешней сетью по умолчанию. Давайте внесем ясность: внешняя сеть по умолчанию на брандмауэре ISA определяется любым IP-адресом, который не является частью какой-либо другой сети брандмауэра ISA, настроенной на брандмауэре ISA.

Это означает, что вы можете настроить любой набор IP-адресов, который не является частью другой сети брандмауэра ISA, чтобы он стал частью пользовательской сети брандмауэра ISA. Сюда входит IP-адрес, привязанный к внешнему интерфейсу брандмауэра ISA (хотя IP-адрес внешнего интерфейса брандмауэра ISA всегда будет принадлежать локальной сети).

Это позволяет вам создать пользовательскую сеть брандмауэра ISA, которая включает IP-адреса в сети DMZ между внешним и внутренним брандмауэрами ISA. Эти адреса не обязательно должны быть частью внешней сети по умолчанию, даже если DMZ находится в том же идентификаторе сети, что и внешний интерфейс брандмауэра ISA. Термин «внешний интерфейс» означает только то, что это интерфейс с настроенным на нем шлюзом по умолчанию, который обычно находится ближе всего к Интернету.

Ценность создания DMZ между внешним и внутренним брандмауэрами ISA в собственной сети брандмауэра ISA заключается в том, что вы можете контролировать отношения маршрутизации между этой сетью и любой другой сетью, определенной в брандмауэре ISA. В примере сети, используемом в этой статье, настройка пользовательской сети DMZ брандмауэра ISA позволит нам создать связь маршрута между внутренней сетью по умолчанию за внутренним брандмауэром ISA и сетью DMZ между внешним и внутренним ISA. брандмауэры. Мы также можем создать правила доступа, контролирующие трафик, проходящий в любую сеть брандмауэра ISA и из нее.

Выполните следующие шаги на внутреннем брандмауэре ISA, чтобы создать сеть DMZ брандмауэра ISA:

- В консоли брандмауэра ISA разверните имя сервера, а затем разверните узел Конфигурация. Щелкните узел Сети.

- В узле «Сети» щелкните вкладку «Сети» в области сведений. Перейдите на вкладку «Задачи» на панели задач, а затем нажмите ссылку « Создать новую сеть».

- На странице Добро пожаловать на страницу мастера создания сети введите имя сети в текстовом поле Имя сети. В этом примере мы назовем сеть DMZ. Нажмите «Далее».

- На странице «Тип сети» выберите параметр «Сеть периметра» и нажмите «Далее».

- На странице «Сетевой адрес» нажмите кнопку «Добавить».

- В диалоговом окне «Свойства диапазона IP-адресов » введите начальный адрес и конечный адрес для сети DMZ. В этом примере мы введем 10.0.1.0 в качестве начального адреса и 10.01.255 в качестве конечного адреса. Обратите внимание, что вам не нужно включать весь идентификатор сети; вы можете включить только те адреса, которые фактически используются в этой сети, или вы можете сделать еще более конкретным и включить только те адреса, которые вы хотите иметь отношение маршрута с интернет-сетью по умолчанию за внутренним брандмауэром ISA, чтобы позже вы можете создать другую сеть брандмауэра ISA, представляющую другие адреса в сегменте DMZ, с которыми вы хотите создать отношение NAT. Нажмите ОК.

фигура 1

- Нажмите «Далее» на странице «Сетевые адреса».

фигура 2

- Нажмите «Готово» на странице «Завершение работы мастера создания сети».

Настройка внутреннего брандмауэра ISA с сетевым правилом Установка отношения маршрутизации между внутренней сетью по умолчанию внутреннего брандмауэра ISA и сетью DMZ брандмауэра ISA

В сценарии, обсуждаемом в этой статье, веб-сервер в сети DMZ является членом домена Active Directory, контроллеры домена которого расположены за внутренним брандмауэром ISA. Это позволяет веб-серверу в сети DMZ использовать базу данных Active Directory для аутентификации пользователей, подключающихся к веб-сайту. Этот сценарий очень похож на тот, который наблюдается в конфигурации внешнего/внутреннего сервера Exchange, поскольку внешний/внутренний серверы Exchange должны быть членами одного и того же домена Active Directory.

Это означает, что нам необходимо включить внутридоменное взаимодействие между веб-сервером в сети DMZ и контроллерами домена во внутренней сети по умолчанию, расположенной за внутренним брандмауэром ISA. Внутридоменная связь требует, чтобы между исходной и целевой сетями существовала связь Route. По этой причине мы создадим сетевое правило, которое устанавливает отношения маршрута между сетью DMZ и внутренней сетью по умолчанию, расположенной за внутренним брандмауэром ISA.

Важно отметить, что хотя между внутренней сетью по умолчанию внутреннего брандмауэра ISA и сетью DMZ будет связь маршрутизации, между внутренней сетью по умолчанию внутреннего брандмауэра ISA и Интернетом все равно будет связь NAT. Это полностью поддерживается (и требуется), поскольку в корпоративной сети используются частные адреса.

Неважно, используете ли вы общедоступные или частные адреса в сети DMZ. Даже если вы используете общедоступные адреса в DMZ-сети, вы все равно можете установить связь маршрута между DMZ-сетью и внутренней сетью по умолчанию, используя частные адреса за внутренним брандмауэром ISA, потому что брандмауэр ISA напрямую подключен к обеим сетям и, таким образом, имеет полное знание того, как связаться с обеими сетями.

Выполните следующие шаги, чтобы создать сетевое правило, создающее отношение маршрута между сетью DMZ и внутренней сетью по умолчанию за внутренним брандмауэром ISA:

- В консоли брандмауэра ISA разверните имя сервера, а затем разверните узел Конфигурация в левой панели консоли. Щелкните узел Сети.

- В узле «Сети» щелкните вкладку «Сетевые правила» в области сведений консоли, затем щелкните ссылку «Создать новое сетевое правило» на вкладке « Задачи » панели задач.

- На странице Вас приветствует мастер создания нового сетевого правила введите имя правила в текстовом поле Имя сетевого правила. В этом примере мы назовем правило DMZ — Internal. Нажмите «Далее».

- На странице Источники сетевого трафика нажмите кнопку Добавить.

- В диалоговом окне «Добавить сетевые объекты» щелкните папку «Сети», а затем дважды щелкните сеть DMZ. Щелкните Закрыть.

Рисунок 3

- Нажмите «Далее» на странице «Источники сетевого трафика ».

- Нажмите «Добавить» на странице «Назначения сетевого трафика».

- Щелкните папку «Сети», а затем дважды щелкните запись «Внутренние ». Щелкните Закрыть.

- На странице «Сетевые отношения» выберите параметр «Маршрут» и нажмите «Далее».

Рисунок 4

- Нажмите «Готово» на странице «Завершение работы мастера создания нового сетевого правила».

Есть вопросы по статье? Спросите по адресу: http://tinyurl.com/jb6k2 |

Создайте правила доступа, разрешающие внутридоменное взаимодействие между DMZ-сервером и контроллером домена во внутренней сети внутреннего ISA-сервера по умолчанию.

Для обеспечения внутридоменной связи между узлом DMZ и контроллерами домена в корпоративной сети требуется несколько протоколов. В Таблице 1 представлена подробная информация об этом правиле доступа.

Имя

Внутридоменные коммуникации

Действие

Разрешать

Протоколы

Microsoft CIFS (TCP)

Microsoft CIFS (UDP)

DNS

Kerberos-Adm (UDP)

Kerberos-Sec (TCP)

Kerberos-Sec (UDP)

LDAP

LDAP (УДП)

LDAP GC (глобальный каталог)

RPC (все интерфейсы)

НТП (УДП)

пинг

Из

Веб-сервер DMZ

Контроллер домена

К

Контроллер домена

Веб-сервер DMZ

Пользователи

Все

Расписание

Всегда

Типы контента

Все типы контента

Таблица 1: Правило доступа, разрешающее внутридоменную связь между хостом DMZ и контроллером домена во внутренней сети по умолчанию за внутренним брандмауэром ISA.

Выполните следующие шаги, чтобы создать это правило доступа:

- В консоли брандмауэра ISA разверните имя сервера, а затем щелкните узел «Политика брандмауэра» в левой панели консоли.

- В узле «Политика брандмауэра» щелкните вкладку «Задачи» на панели задач и щелкните ссылку «Создать новое правило доступа».

- На странице Вас приветствует мастер создания нового правила доступа введите имя правила в текстовом поле Имя правила доступа. В этом примере мы назовем правило Intradomain DMZ—Internal и нажмем Next.

- Выберите параметр «Разрешить» на странице «Действие правила».

- На странице «Протоколы» выберите параметр «Выбранные протоколы» в списке «Это правило применяется к». Щелкните Добавить.

- Щелкните папку «Добавить протоколы», а затем дважды щелкните следующие протоколы:

Microsoft CIFS (TCP)

Microsoft CIFS (UDP)

DNS

Kerberos-Adm (UDP)

Kerberos-Sec (TCP)

Kerberos-Sec (UDP)

LDAP

LDAP (УДП)

LDAP GC (глобальный каталог)

RPC (все интерфейсы)

НТП (УДП)

пинг

Нажмите «Закрыть» в диалоговом окне «Добавить протоколы».

- Нажмите «Далее» на странице «Протоколы».

Рисунок 5

- На странице «Источники правил доступа» нажмите кнопку «Добавить».

- В диалоговом окне «Добавить сетевые объекты» откройте меню « Создать» и выберите «Компьютер».

- В диалоговом окне Новый элемент правила для компьютера введите имя веб-сервера в сети DMZ. В этом примере мы назовем компьютерный объект DMZ Web Server. Введите IP-адрес веб-сервера DMZ в текстовом поле IP-адрес компьютера. Введите дополнительное описание, если хотите. Нажмите ОК.

Рисунок 6

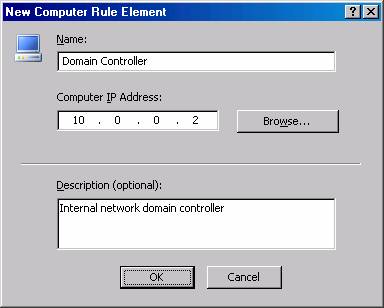

- В диалоговом окне «Добавить сетевые объекты» откройте меню « Создать» и выберите «Компьютер».

- В диалоговом окне Новый элемент правила для компьютера введите имя контроллера домена во внутренней сети. В этом примере мы назовем Контроллер домена компьютерного объекта. Введите IP-адрес контроллера домена в текстовое поле IP-адрес компьютера. Введите дополнительное описание, если хотите. Нажмите ОК.

Рисунок 7

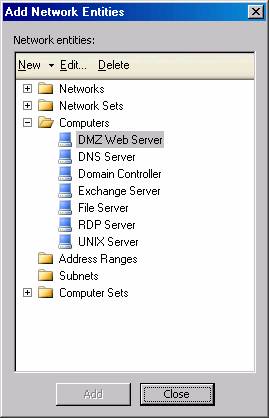

- Щелкните папку «Компьютеры» и дважды щелкните записи «Веб-сервер DMZ» и «Контроллер домена».

Рисунок 8

- Нажмите «Далее» на странице «Источники правил доступа».

- Нажмите «Добавить» на странице «Назначения правил доступа».

- В диалоговом окне «Добавить сетевые объекты» щелкните папку «Компьютеры», а затем дважды щелкните записи «Веб-сервер DMZ» и «Контроллер домена». Щелкните Закрыть.

- Нажмите «Далее» на странице «Назначения правил доступа».

- Примите настройку по умолчанию All Users на странице User Sets и нажмите Next.

- Нажмите «Готово» на странице «Завершение работы мастера создания нового правила доступа».

Создайте правила доступа, контролирующие исходящий доступ из внутренней сети внутреннего брандмауэра ISA Firewall по умолчанию в демилитаризованную зону и Интернет.

Клиентам в корпоративной сети за внутренним брандмауэром ISA требуется доступ как к Интернету, так и, возможно, к сети DMZ. Ваша политика доступа в действующей сети будет строго настроена на основе принципа наименьших привилегий; чтобы пользователям был разрешен доступ к протоколам и местам, которые им необходимы для выполнения своей работы.

В примере сети, используемом в этой серии статей, я собираюсь создать простую политику исходящего доступа, которая разрешает всем хостам в корпоративной сети исходящий доступ ко всем ресурсам в демилитаризованной зоне и Интернете. Хотя вы никогда не создадите такое правило в производственной сети, мы можем сделать это, чтобы немного упростить ситуацию и продемонстрировать принципы, которые мы хотим продемонстрировать в этой статье.

Выполните следующие шаги, чтобы создать правило доступа:

- На внутреннем брандмауэре ISA в консоли брандмауэра ISA разверните имя сервера, а затем щелкните узел «Политика брандмауэра» в левой панели консоли.

- Нажмите ссылку «Создать новое правило доступа» на вкладке «Задачи» в области задач.

- В диалоговом окне Добро пожаловать в новое правило доступа введите имя правила в текстовом поле Имя правила доступа. В этом примере мы назовем правило All Open Internal to DMZ/External. Нажмите «Далее».

- На странице «Действие правила» выберите параметр «Разрешить» и нажмите «Далее».

- На странице Протоколы выберите вариант Весь исходящий трафик из списка Это правило применяется к и нажмите Далее.

- На странице «Источники правил доступа» нажмите кнопку «Добавить».

- В диалоговом окне «Добавить сетевые объекты» щелкните папку «Сети» и дважды щелкните запись « Внутренние ». Щелкните Закрыть.

- Нажмите «Далее» на странице «Источники правил доступа».

- На странице «Назначения правил доступа» нажмите кнопку «Добавить».

- В диалоговом окне «Добавить сетевые объекты» щелкните папку «Сети». Дважды щелкните DMZ и External Networks. Щелкните Закрыть.

- Нажмите «Далее» на странице «Назначения правил доступа».

- На странице «Наборы пользователей» примите значение по умолчанию « Все пользователи» и нажмите «Далее».

- Нажмите «Готово» на странице «Завершение работы мастера создания нового правила доступа».

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра.

- Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Есть вопросы по статье? Спросите по адресу: http://tinyurl.com/jb6k2 |

Резюме

В этой статье мы рассмотрели пошаговые инструкции по настройке внутреннего брандмауэра ISA в конфигурации back-to-back брандмауэра ISA, когда в сегменте DMZ между брандмауэрами ISA есть рядовой сервер домена. Процедуры включали создание сети брандмауэра ISA для сегмента DMZ, создание правила сети, создание отношения маршрутизации между внутренней сетью по умолчанию за внутренним брандмауэром ISA и сетью DMZ, создание правила доступа, управляющего трафиком из сети брандмауэра ISA по умолчанию. внутренней сети к DMZ и Интернету, а также другое правило доступа, управляющее внутридоменной связью между веб-сервером DMZ и контроллером домена во внутренней сети по умолчанию за внутренним брандмауэром ISA.

Третья часть этой серии статей завершится настройкой сети веб-сервера DMZ и настройками таблицы маршрутизации, а также настройкой внешнего брандмауэра ISA. Тогда увидимся!

- Настройка членов домена в DMZ брандмауэра Back-to-Back. Часть 4. Использование аутентификации RADIUS на внешнем брандмауэре ISA.