Настройка членов домена в DMZ брандмауэра Back-to-Back. Часть 4. Использование аутентификации RADIUS на внешнем брандмауэре ISA.

Настройка членов домена в DMZ брандмауэра ISA Firewall Back-to-Back

Часть 4: Использование аутентификации RADIUS на внешнем брандмауэре ISA

Томас Шиндер, доктор медицинских наук, MVP

Аутентификация RADIUS имеет некоторые существенные ограничения (например, вы не можете использовать глобальные группы Active Directory для управления доступом, и каждый запрос повторно аутентифицируется), но может быть полезна в этом сценарии, поскольку вы можете не захотеть делать закрыть брандмауэр ISA членом домена, так как ему не нужно аутентифицировать исходящие соединения.

В этой статье мы рассмотрим следующие процедуры, необходимые для включения внешнего брандмауэра ISA для предварительной аутентификации соединений с использованием RADIUS:

- Установите IAS в Интернет-сети по умолчанию за внутренним брандмауэром ISA.

- Настройте IAS, чтобы он принимал интерфейсный брандмауэр ISA в качестве клиента RADIUS.

- Настройте политику удаленного доступа на сервере IAS.

- Настройте внутренний брандмауэр ISA, чтобы разрешить связь RADIUS от внешнего брандмауэра ISA к серверу IAS во внутренней сети по умолчанию за внутренним брандмауэром ISA.

- Настройте внешний брандмауэр ISA для использования сервера RADIUS.

- Настройте правило веб-публикации на внешнем брандмауэре ISA для использования аутентификации RADIUS и пересылки основных учетных данных на веб-сервер.

- Протестируйте решение

Установите IAS в Интернет-сети по умолчанию за внутренним брандмауэром ISA.

Сервер IAS требуется для проверки подлинности RADIUS. На самом деле вам не нужно использовать сервер IAS RADIUS; вы можете использовать любой сервер RADIUS, так как для работы решения не требуются проприетарные компоненты Microsoft RADIUS.

Выполните следующие шаги на компьютере с Windows Server 2003, который будет сервером IAS в вашей корпоративной сети (в примере, используемом в этой статье, сервер IAS будет установлен на контроллере домена, расположенном во внутренней сети по умолчанию за серверной частью). Брандмауэр ISA):

- Нажмите «Пуск», выберите «Панель управления» и нажмите «Установка и удаление программ».

- В окне «Установка и удаление программ» нажмите кнопку «Установка и удаление компонентов Windows».

- В диалоговом окне «Компоненты Windows» щелкните запись «Сетевые службы» в списке «Компоненты» и щелкните «Подробности».

- Поставьте галочку в поле Internet Authentication Server и нажмите OK.

- Нажмите «Далее» в диалоговом окне «Компоненты Windows».

- Нажмите «Готово» на странице «Завершение работы мастера компонентов Windows ».

Настройте IAS, чтобы он принимал интерфейсный брандмауэр ISA в качестве клиента RADIUS.

После установки сервера IAS следующим шагом будет настройка IAS для приема клиентских запросов RADIUS от брандмауэра ISA. Выполните следующие шаги, чтобы настроить внешний брандмауэр ISA как клиент RADIUS:

- На сервере IAS нажмите «Пуск», выберите «Администрирование» и нажмите «Службы проверки подлинности в Интернете ».

- В консоли Internal Authentication Service щелкните правой кнопкой мыши узел RADIUS Clients на левой панели консоли и выберите New RADIUS Client.

- На странице Имя и адрес введите понятное имя в текстовое поле Понятное имя. В этом примере мы будем использовать внешний брандмауэр ISA. В текстовом поле Адрес клиента (IP или DNS) введите IP-адрес внутреннего интерфейса внешнего брандмауэра ISA. В этом примере мы введем 10.0.1.1. Нажмите «Далее».

фигура 1

- На странице «Дополнительная информация» убедитесь, что стандарт RADIUS включен в список «Клиент-поставщик» (если вы используете IAS). Введите общий секрет и подтвердите общий секрет. Запишите это значение, так как позже вам нужно будет настроить интерфейсный брандмауэр ISA с тем же общим секретом. Поставьте галочку в поле Запрос должен содержать атрибут Message Authenticator. Нажмите Готово.

фигура 2

- Теперь вы должны увидеть интерфейсный брандмауэр ISA в списке клиентов RADIUS на правой панели консоли.

Рисунок 3

Настройка политики удаленного доступа на IAS-сервере

Теперь нам нужно создать политику удаленного доступа (RAP), которая поддерживает подключения веб-прокси к внешнему брандмауэру ISA. В отличие от прямых соединений веб-прокси, где клиентские системы должны быть явно настроены как клиенты веб-прокси для прямой связи с фильтром веб-прокси, обратные соединения фильтра веб-прокси автоматически принимаются фильтром веб-прокси через правила веб-публикации.

Выполните следующие шаги на сервере IAS, чтобы настроить политику удаленного доступа для поддержки аутентификации клиента веб-прокси на внешнем брандмауэре ISA:

- В консоли службы проверки подлинности в Интернете щелкните правой кнопкой мыши узел «Политика удаленного доступа» на левой панели консоли и выберите «Новая политика удаленного доступа».

- Нажмите «Далее» на странице «Добро пожаловать на новую политику удаленного доступа».

- На странице «Метод настройки политики» выберите параметр «Настроить пользовательскую политику». Введите имя политики в текстовом поле Имя политики. В этом примере мы назовем политику Front-end ISA Firewall Web proxy. Нажмите «Далее».

Рисунок 4

- На странице Условия политики нажмите Добавить.

- В диалоговом окне «Выбор атрибута» щелкните запись «Тип аутентификации» в списке «Типы атрибутов» и нажмите «Добавить».

Рисунок 5

- В диалоговом окне «Тип аутентификации» щелкните запись PAP и нажмите «Добавить». Нажмите ОК.

Рисунок 6

- Нажмите «Добавить» на странице «Условия политики».

- В диалоговом окне Select Attribute щелкните запись NAS-IP-Identifier в списке типов атрибутов. Щелкните Добавить.

Рисунок 7

- В диалоговом окне NAS-IP-Address введите IP-адрес внутреннего интерфейса внешнего брандмауэра ISA. Нажмите ОК.

Рисунок 8

- Нажмите «Добавить» на странице «Условия политики».

- В диалоговом окне «Выбор атрибута» щелкните запись « Группы Windows» в списке «Типы атрибутов». Щелкните Добавить.

Рисунок 9

- В диалоговом окне «Группы» нажмите кнопку «Добавить».

- В диалоговом окне «Выбрать группы» введите имя глобальной группы Active Directory, к которой вы хотите разрешить доступ. В этом примере мы будем использовать группу «Пользователи домена». Введите «Пользователи домена» в текстовом поле «Введите имена объектов для выбора» и нажмите «Проверить имена». Нажмите ОК.

- Нажмите «ОК» в диалоговом окне «Группы».

- Нажмите «Далее» на странице «Условия политики».

Рисунок 10

- На странице «Разрешения» выберите параметр «Предоставить разрешение на удаленный доступ» и нажмите «Далее».

- На странице «Профили» нажмите кнопку «Редактировать профиль».

- В диалоговом окне «Редактировать профиль подключения» перейдите на вкладку «Аутентификация». На вкладке Аутентификация снимите галочки со всех флажков. Затем поставьте галочку в поле Незашифрованная аутентификация (PAP, SPAP).

Рисунок 11

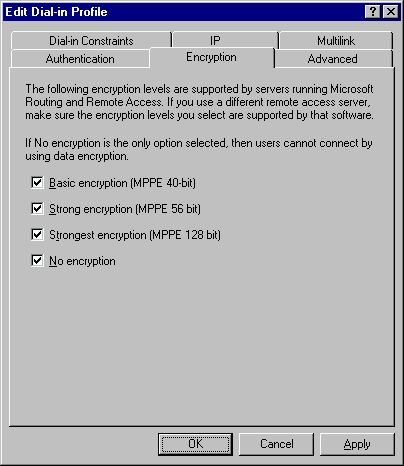

- Перейдите на вкладку Шифрование. На вкладке «Шифрование» поставьте галочку в поле «Без шифрования». Нажмите «Применить», а затем нажмите «ОК». Нажмите «Нет» в диалоговом окне «Входящие звонки».

Рисунок 12

- Нажмите «Далее» на странице «Профиль».

- Нажмите «Готово» на странице «Завершение работы мастера создания новой политики удаленного доступа».

- Новый RAP появится на правой панели консоли.

Рисунок 13

Настройте внутренний брандмауэр ISA, чтобы разрешить связь RADIUS от внешнего брандмауэра ISA к серверу IAS во внутренней сети по умолчанию за внутренним брандмауэром ISA.

Внутреннему брандмауэру ISA требуется правило доступа, позволяющее RADIUS-коммуникациям проходить от внешнего брандмауэра ISA к серверу IAS в корпоративной сети за внутренним брандмауэром ISA.

Выполните следующие шаги, чтобы создать правило доступа:

- В консоли брандмауэра ISA разверните имя сервера и щелкните узел Политика брандмауэра.

- В узле «Политика брандмауэра» щелкните вкладку «Задачи» на панели задач. Щелкните ссылку Создать новое правило доступа.

- На странице Вас приветствует мастер создания нового правила доступа введите имя правила в текстовом поле Имя правила доступа. В этом примере мы назовем правило RADIUS Local Host to IAS и нажмем Next.

- На странице «Действие правила» выберите параметр «Разрешить» и нажмите «Далее».

- На странице «Протоколы» выберите параметр «Выбранные протоколы» в списке «Это правило применяется к», затем нажмите «Добавить».

- В диалоговом окне «Добавить протоколы» щелкните папку «Все протоколы». Дважды щелкните записи RADIUS и RADIUS Accounting и щелкните Закрыть.

Рисунок 14

- Нажмите «Далее» на странице «Протоколы».

- На странице «Источники правил доступа» нажмите кнопку «Добавить».

- В диалоговом окне «Добавить сетевые объекты» нажмите кнопку «Создать» и выберите «Компьютер».

- В диалоговом окне New Computer Rule Element введите имя внешнего брандмауэра ISA в текстовом поле Name. В этом примере мы назовем интерфейсный брандмауэр ISA FE ISA Firewall. Введите IP-адрес внутреннего интерфейса внешнего брандмауэра ISA в текстовом поле IP-адрес компьютера. В этом примере IP-адрес внутреннего интерфейса внешнего брандмауэра ISA — 10.0.1.1. Введите описание, если хотите. Нажмите ОК.

Рисунок 15

- В диалоговом окне «Добавить сетевые объекты» нажмите кнопку «Создать» и выберите «Компьютер».

- В диалоговом окне «Новый элемент правила для компьютера» введите имя сервера IAS в текстовом поле «Имя». В этом примере мы назовем сервер IAS IAS Server. Введите IP-адрес сервера IAS в текстовое поле IP-адрес компьютера. В этом примере IP-адрес сервера IAS — 10.0.0.2. Введите описание опции, если хотите. Нажмите ОК.

Рисунок 16

- В диалоговом окне «Добавить сетевые объекты» щелкните папку «Компьютеры». Дважды щелкните запись FE ISA Firewall и щелкните Закрыть.

- Нажмите «Далее» на странице «Источники правил доступа».

- На странице «Назначения правил доступа» нажмите кнопку «Добавить».

- В диалоговом окне «Добавить сетевые объекты» щелкните папку «Компьютеры». Дважды щелкните запись сервера IAS. Щелкните Закрыть.

Рисунок 17

- Нажмите «Далее» на странице «Назначения правил доступа».

- Нажмите «Далее» на странице «Наборы пользователей».

- Нажмите «Готово» на странице «Завершение работы мастера создания нового правила доступа».

Настройте внешний брандмауэр ISA для использования сервера RADIUS.

Внешний брандмауэр ISA должен быть настроен на использование сервера RADIUS в корпоративной сети, расположенного за внутренним брандмауэром ISA. Затем мы можем настроить правило веб-публикации для использования этого сервера RADIUS после внесения этого изменения в конфигурацию.

Выполните следующие шаги, чтобы создать запись сервера RADIUS на внешнем брандмауэре ISA:

- На внешнем брандмауэре ISA откройте консоль брандмауэра ISA и разверните имя сервера, затем разверните узел Конфигурация.

- Щелкните узел Общие. В области сведений щелкните ссылку Определить серверы RADIUS.

- В диалоговом окне Серверы RADIUS нажмите кнопку Добавить.

- В диалоговом окне Добавить сервер RADIUS введите IP-адрес сервера IAS в текстовом поле Имя сервера. В этом примере IP-адрес сервера IAS — 10.0.0.2. Введите необязательное описание в текстовое поле Описание сервера. Нажмите кнопку Изменить.

- В диалоговом окне Общий секрет введите тот же общий секрет, который вы создали при настройке сервера IAS для использования внешнего брандмауэра ISA в качестве клиента RADIUS. Нажмите ОК.

Рисунок 18

- Установите флажок «Всегда использовать аутентификатор сообщений» и нажмите «ОК».

Рисунок 19

- Нажмите OK в диалоговом окне Серверы RADIUS.

Настройте правило веб-публикации на внешнем брандмауэре ISA для использования аутентификации RADIUS и пересылки основных учетных данных на веб-сервер.

Теперь мы настроим правило веб-публикации, используемое для публикации веб-сервера DMZ, чтобы использовать аутентификацию RADIUS для предварительной аутентификации пользователей на брандмауэре ISA до того, как соединения будут перенаправлены на веб-сервер DMZ. Это значительно повышает уровень безопасности, обеспечиваемый брандмауэром ISA для защиты опубликованного веб-сервера.

Интересная проблема, связанная с аутентификацией RADIUS, заключается в том, что клиенты отправляют учетные данные, используя обычную аутентификацию, при аутентификации через RADIUS. Это означает, что вы можете получить единую регистрацию на опубликованном веб-сервере, делегировав базовую аутентификацию в правиле веб-публикации. Для корректной работы необходимо включить базовую аутентификацию на опубликованном веб-сервере. Вы не можете использовать встроенную аутентификацию на веб-сервере, если хотите избежать множественных запросов аутентификации.

Выполните следующие шаги, чтобы настроить правило веб-публикации для использования обычной проверки подлинности и пересылки основных учетных данных на опубликованный веб-сайт:

- В консоли брандмауэра ISA на внешнем брандмауэре ISA разверните имя сервера и щелкните узел Политика брандмауэра.

- В узле «Политика брандмауэра» дважды щелкните правило веб-публикации, которое вы создали для публикации веб-сервера DMZ.

- В диалоговом окне «Свойства» правила веб-публикации щелкните вкладку «Прослушиватель».

- На вкладке Прослушиватель нажмите кнопку Свойства.

- В диалоговом окне Listener's Properties щелкните вкладку Preferences.

- На вкладке «Настройки» нажмите кнопку «Аутентификация».

- В диалоговом окне Аутентификация снимите галочки с других методов аутентификации. Поставьте галочку в окошке RADIUS. Установите флажок Требовать аутентификацию всех пользователей. Нажмите кнопку «Выбрать домен».

Рисунок 20

- В диалоговом окне Выбор домена введите имя домена пользователя корпоративной сети. В этом примере наш внутренний пользовательский домен называется msfirewall.org, поэтому мы введем MSFIREWALL в текстовое поле Имя домена. Нажмите ОК

Рисунок 21

- Нажмите «ОК» в диалоговом окне «Аутентификация».

- Нажмите OK в диалоговом окне свойств прослушивателя.

- Перейдите на вкладку «Пользователи» в диалоговом окне «Свойства правила веб-публикации».

- Поставьте галочку в поле Переслать учетные данные базовой аутентификации (базовое делегирование). Нажмите ОК.

Рисунок 22

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра.

- Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Наша политика брандмауэра выглядит так, как показано на рисунке ниже.

Рисунок 23

Протестируйте решение

На внешнем клиенте установите соединение с опубликованным веб-сайтом, используя URL-адрес, который правило веб-публикации брандмауэра ISA настроено на прослушивание. Вам будет представлено диалоговое окно аутентификации. Введите свои учетные данные и нажмите OK. Вы должны увидеть только одно диалоговое окно аутентификации.

Если вы видите второе диалоговое окно проверки подлинности, вероятно, веб-узел не поддерживает обычную проверку подлинности. Откройте вкладку «Безопасность» в диалоговом окне «Свойства» веб-сайта и убедитесь, что включена обычная проверка подлинности.

Обратите внимание, что поскольку учетные данные отправляются с использованием базовой проверки подлинности, очень важно использовать SSL для защиты информации от начала до конца. Если вы планируете использовать RADIUS-аутентификацию на внешнем брандмауэре ISA, убедитесь, что ваше производственное развертывание использует SSL для защиты соединения от клиента к внешнему брандмауэру ISA и SSL от внешнего брандмауэра ISA к опубликованному Веб-сервер в DMZ. В качестве альтернативы вы можете использовать IPSec для защиты соединения между брандмауэром ISA и опубликованным веб-сервером, хотя это добавляет уровень сложности, который не требуется.

Резюме

В этой серии статей мы рассмотрели концепции и процедуры, связанные с размещением компьютера-члена домена в сегменте DMZ в конфигурации back-to-back брандмауэра ISA. В этой части серии 4 мы рассмотрели процедуры, связанные с включением аутентификации RADIUS на внешнем брандмауэре ISA, чтобы входящие подключения к веб-серверу DMZ могли предварительно аутентифицироваться брандмауэром ISA перед переадресацией в Интернет. сервер.