Настройка аутентификации Active Directory для vCenter Server Appliance

Введение

С vSphere 5 vCenter теперь доступен в формате виртуального устройства на базе Linux. Это устраняет необходимость в лицензии Windows, установке Windows и установке vCenter. Устройство vCenter Server Appliance (vCSA) можно просто загрузить и развернуть в вашей виртуальной инфраструктуре, что позволит вам запустить vCenter быстрее, чем когда-либо прежде. В двух предыдущих статьях о vCSA я рассказал о том, как начать работу с vCenter Server Appliance (vCSA) и как настроить vSphere 5 vCenter Server Appliance (vCSA).

После развертывания и настройки большинство администраторов vSphere, которые использовали vCenter в прошлом, ожидают, что эта новая версия vCenter для виртуальных устройств будет работать аналогично при входе в систему и назначении ролей безопасности vCenter. Я имею в виду, что с vCenter для Windows вы можете войти в систему как администратор домена Windows и иметь полные административные права на инфраструктуру vSphere. vCSA по умолчанию так не работает. Фактически, с vCSA по умолчанию вы даже не можете войти в систему, используя учетную запись Active Directory Windows.

В корпоративной инфраструктуре vSphere, где используется Active Directory, вы должны создать доступ на основе ролей, используя группы и пользователей AD. Например, самый простой пример — создать группу AD под названием «Администраторы vSphere» (или аналогичную), поместить всех администраторов vSphere в эту группу и назначить им административную роль в vCenter. В более типичных сценариях у вас будет гораздо больше ролей безопасности vSphere, сопоставленных с несколькими группами AD и пользователями. Передовые методы обеспечения безопасности vSphere также предусматривают, что после создания этой группы vSphere и назначения им роли администратора вы запретите вход учетной записи администратора Windows в vCenter. Таким образом, вы знаете, что только именованные пользователи будут входить в систему и вносить изменения в инфраструктуру vSphere.

Так как же настроить vCSA для использования аутентификации Windows AD, создать группу AD и назначить роль vSphere для использования этой группы AD? Давай выясним.

Настройка vCSA для аутентификации Active Directory

По умолчанию вы сможете войти в vCSA только с использованием имени пользователя и пароля по умолчанию — root/vmware. Это касается веб-интерфейса и подключения к vCSA с помощью Windows или веб-клиента vSphere. Наша цель — вместо этого использовать существующую Windows AD.

Первым требованием этого процесса является правильная настройка сети на виртуальной машине vCSA. Необходимо, чтобы виртуальная машина vCSA имела запись DNS-сервера, настроенную таким образом, чтобы виртуальная машина vCSA могла найти контроллер домена Active Directory (DC). Это работает так же, как и любой клиент Windows, который должен иметь возможность найти контроллер домена с помощью DNS, прежде чем он сможет присоединиться к домену Active Directory.

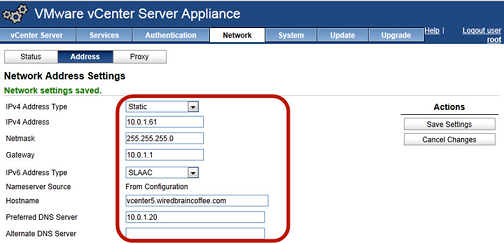

Чтобы настроить DNS в vCSA, перейдите на вкладку «Сеть» и нажмите на раздел «Адрес». Если вы еще не настроили статический IP-адрес IPv4, настройте его сейчас. Убедитесь, что в этой конфигурации вы вводите полное DNS-имя для виртуальной машины vCSA (например, vcenter5.wiredbraincoffee.com) и предпочитаемый DNS-сервер. Этот DNS-сервер должен иметь возможность сообщать vCSA, кто является контроллером домена Active Directory, чтобы, когда vCSA пытается присоединиться к домену, он мог это сделать.

Как видно на рис. 1, странность настройки DNS-сервера и имени хоста vCSA заключается в том, что для этого необходимо изменить тип адреса IPv6 на SLAAC. Поля для статической информации DNS не появляются, пока вы не измените IPv6 (это должно быть ошибкой, если я что-то здесь не понимаю). Вам не обязательно использовать IPv6, просто внесите это изменение.

фигура 1

После настройки необходимой сети вы также должны были сделать следующее:

- Создана запись DNS для настроенного вами статического IP-адреса vCSA, которая соответствует имени хоста, которое вы также настроили.

- Поднял контроллер домена Windows AD

- Иметь имя пользователя и пароль

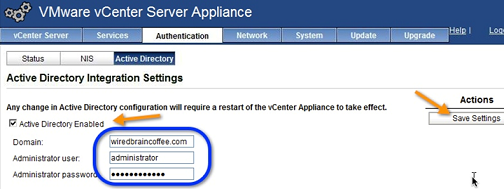

Теперь пришло время настроить аутентификацию Active Directory в vCSA. Для этого перейдите на вкладку Аутентификация, а затем в раздел Active Directory. Именно здесь вы установите флажок, чтобы включить Active Directory. Затем введите имя домена, имя пользователя администратора и пароль администратора. Наконец, нажмите Сохранить настройки.

фигура 2

После сохранения вам будет сказано, что вам необходимо перезапустить службы управления vCenter на виртуальном устройстве vCSA, чтобы это изменение вступило в силу. Для этого перейдите на вкладку vCenter Server и в раздел Статус. Нажмите «Остановить vCenter», подождите, пока они не остановятся, а затем нажмите «Запустить vCenter».

На этом этапе вы можете делать всевозможные предположения о том, кто может войти на сервер vCenter. Возможно, кто-нибудь с учетной записью AD? Возможно, просто группа администраторов или пользователь? Однако ответ заключается в том, что на данный момент НИКТО из AD не может войти в систему (опять же, в отличие от vCenter для Windows), потому что вам еще предстоит кого-либо авторизовать. На данный момент только пользователь root может войти в систему с помощью клиента vSphere, указывающего на vCenter (и это, вероятно, всегда будет иметь место, если вы не отключите его).

Авторизация пользователей Windows AD для администрирования vCenter

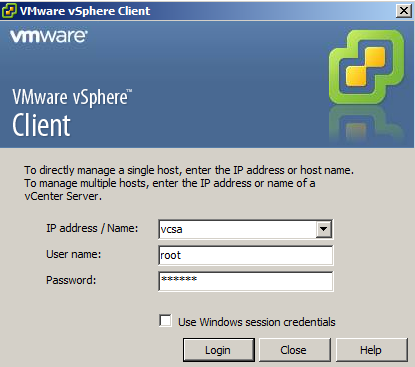

Чтобы авторизовать пользователей Windows AD для входа в vCenter, вам необходимо войти в систему с помощью клиента vSphere, по-прежнему используя имя пользователя и пароль root (по умолчанию — root/vmware).

Рисунок 3

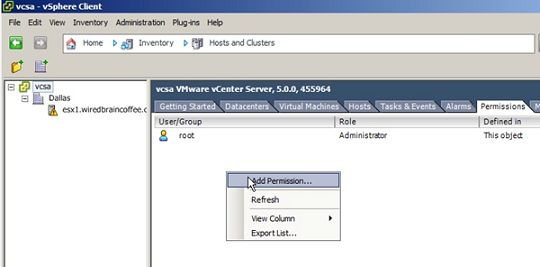

Отсюда перейдите на уровень vCenter (самый высокий уровень) дерева инвентаризации хостов и кластеров и перейдите на вкладку «Разрешения». Именно здесь вы хотите авторизовать пользователя или группу AD (что более вероятно) для администрирования инфраструктуры vSphere.

Конечно, с иерархической системой управления vCenter любое разрешение, которое вы устанавливаете на одном уровне дерева инвентаризации, применяется ко всем объектам ниже этого уровня, и вы можете создавать любые разрешения, сопоставленные с пользователями и группами AD, которые вы выберете. Например, вы можете создать пул ресурсов веб-разработки, создать группу Windows AD для веб-разработчиков и разрешить всем веб-разработчикам, прошедшим проверку подлинности в AD, администрировать виртуальные машины в этом пуле.

Вернемся к нашей конфигурации. На этом этапе, если у вас нет групп Windows AD, которые вы хотите использовать, вам нужно пойти и настроить их. Типичным примером может быть создание группы Windows AD под названием «Администраторы vSphere», а затем разрешение им администрировать виртуальную инфраструктуру.

Итак, давайте предположим, что я уже создал эту группу в AD и добавил в нее пользователя с именем «sally». В vSphere Client на уровне vCenter на вкладке разрешений я бы щелкнул правой кнопкой мыши и выбрал Добавить разрешение.

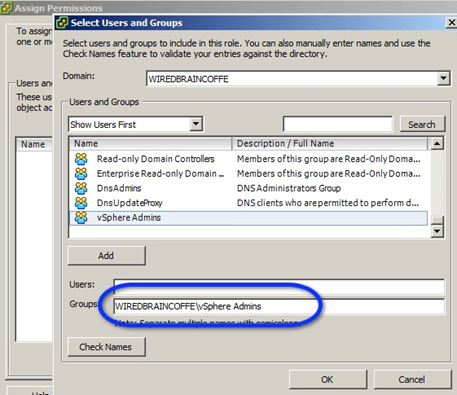

Рисунок 4

Выберите домен Windows AD и созданную вами новую группу AD (в данном примере она называлась «Администраторы vSphere») и нажмите «ОК».

Рисунок 5

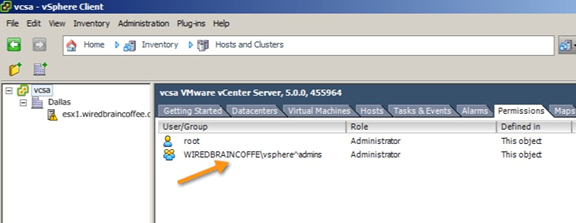

Измените назначенную роль на «Администратор», убедитесь, что группа Windows AD находится в списке слева, в разделе «Пользователи и группы», и нажмите «ОК».

Рисунок 6

Теперь вы должны увидеть свое новое разрешение в списке.

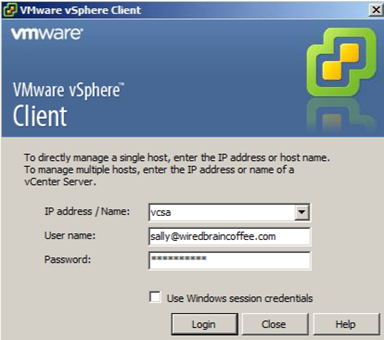

Теперь пришло время протестировать вашу конфигурацию. Закройте клиент vSphere и снова откройте его. Войдите в систему как пользователь Windows, входящий в назначенную группу (или назначенный вами напрямую, без группы). Вы можете указать их имя пользователя Windows как:

- [электронная почта защищена]

- wiredbraincoffesally

Введите пароль Windows, и вы сможете входить и администрировать всю виртуальную инфраструктуру (на основе назначенных вам прав администратора на самом высоком уровне дерева инвентаризации).

Рисунок 7

Если вы хотите разрешить пользователю-администратору Windows управлять виртуальной инфраструктурой, вы можете добавить его в эту группу или даже назначить административные привилегии группе администраторов домена Windows AD (однако в соответствии с рекомендациями по обеспечению безопасности вместо этого следует использовать именованных пользователей).

Поздравляем, настройка завершена!