Наполнение учетными данными: что это такое и как с этим бороться

Кибератаки с годами стали сложными и изощренными из-за технологических достижений и большей осведомленности пользователей о безопасности. Одной из таких атак, о которой мы сегодня поговорим, является вброс учетных данных. Мы углубимся в то, что это такое, и, что более важно, как предотвратить его нанесение вреда вашей организации.

Что такое наполнение учетных данных?

Вброс учетных данных — это кибератака, при которой учетные данные, украденные из одной базы данных или приложения, используются для входа в несвязанную службу. Часто автоматизированная служба или бот используются для проверки украденных учетных данных в различных службах, используемых владельцем учетных данных, в надежде, что некоторые из них будут использовать один и тот же пароль.

Например, предположим, что хакер взламывает базу данных организации и собирает пароли сотрудников. Теперь он будет использовать те же пароли для входа в банковский счет этого сотрудника. Эта атака часто связана с практикой повторного использования паролей для легкого запоминания. Даже в наш век повторяющихся мантр о том, как важно использовать уникальные пароли, повторное использование одного и того же пароля гораздо более распространено и сложно, чем вы можете себе представить. По данным DataProt, 51% людей используют один и тот же пароль как для своих рабочих, так и для личных учетных записей. Кроме того, 78% пользователей поколения Z используют один и тот же пароль для многих учетных записей онлайн-сервисов.

Эта привычка к повторному использованию паролей облегчает хакерам доступ к несвязанным учетным записям с помощью атаки с заполнением учетных данных.

Насколько распространено наполнение учетными данными?

Чтобы понять, насколько часто встречается вброс учетных данных, давайте возьмем три крупных атаки за последнее десятилетие.

- В 2011 году более 93 000 клиентов Sony пострадали из-за вброса учетных данных.

- Взлом Dropbox в 2012 году привлек внимание к вбросу учетных данных, поскольку Dropbox заявил, что учетные данные были украдены из других онлайн-сервисов и использовались для входа в Dropbox.

- Взлом JPMorgan в 2014 году, когда имя пользователя и пароли, используемые в ежегодных благотворительных гонках, спонсируемых JPMorgan, использовались для входа в банковские счета владельцев.

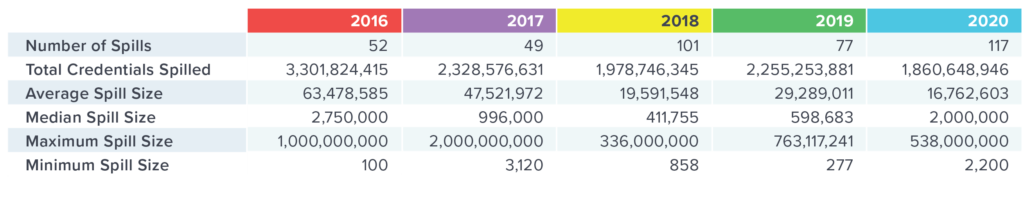

Кроме того, отчет F5 Labs показывает, что количество инцидентов с заполнением или утечкой учетных данных удвоилось с 2016 по 2020 год, хотя годовой объем затронутых учетных записей снизился за тот же период.

Вот посмотрите на цифры.

Причины заполнения учетных данных

Процесс заполнения учетных данных проходит пять отдельных этапов. На первом этапе украденные учетные данные известны лишь горстке людей, и они используют их в разных организациях, что также является наиболее прибыльным этапом для хакеров. По мере того, как эти учетные данные распространяются в Даркнете, все больше людей начинают их использовать, и именно тогда скорость атаки значительно возрастает.

Когда организации замечают этот всплеск атак, они информируют об этом пользователей, а те, в свою очередь, меняют свои пароли. В результате объем атак снижается, хотя некоторые злоумышленники продолжают время от времени проводить их в надежде, что пользователи со временем повторно используют свои пароли.

Как видите, основной причиной заполнения учетных данных является плохая привычка пользователей повторно использовать или перерабатывать пароли. Но помимо этого этому типу приступа способствуют и другие причины.

Роль сервисов-агрегаторов

Многие сервисы-агрегаторы, такие как Mint, предоставляют пользователям консолидированное представление о своих финансах. В то же время эти сервисы становятся единой точкой вброса учетных данных, тем самым предоставляя злоумышленникам доступ ко всей финансовой информации пользователей в одном месте.

Хуже того, многие банковские API и системы безопасности разрешают доступ к этим службам-агрегаторам, что означает, что злоумышленники имеют беспрепятственный доступ к банковским системам и учетным записям, когда они знают учетные данные для входа на эти сайты-агрегаторы.

Опускание защиты

Пользователи часто повторно используют свой пароль через несколько месяцев просто потому, что его легко запомнить. Например, предположим, что хакер крадет учетные данные Джона и использует их для входа в его банковский счет. Как только об этом узнает банк, информация передается Джону, и он тут же меняет пароль.

Примерно через год Джон проходит жизненный цикл смены пароля и повторно использует тот же взломанный пароль, потому что Джон не помнит инцидент и скомпрометированный пароль, а банк также не поднимает флаг.

Злоумышленники, однако, знают об этом шаблоне, и именно поэтому они регулярно пытаются использовать украденные учетные данные. Все это означает, что банковский счет Джона — сидячая утка, ожидающая взлома.

Требуется время, чтобы идентифицировать атаку с заполнением учетных данных.

По данным F5 Labs, требуется около 120 дней, чтобы идентифицировать атаку с заполнением учетных данных, и около 15 месяцев, чтобы обнародовать ее. У злоумышленников достаточно времени, чтобы получить необходимую информацию от конфиденциальных служб.

Достижения в технологии ботов

Вероятность успеха атак с заполнением учетных данных невелика, обычно около 0,1%. Однако появление технологии ботов увеличило вероятность успеха, поскольку эти боты могут довольно быстро постоянно пробовать пароли и их комбинации в сервисах.

Таким образом, это некоторые из распространенных причин заполнения учетных данных.

Теперь, когда вы знаете возможные причины, давайте обратимся к более важному разделу о том, как их можно смягчить или предотвратить.

Как предотвратить вброс учетных данных?

Вот несколько рекомендаций для отдельных лиц и организаций по предотвращению заполнения учетных данных.

Практика использования надежных паролей

Лучший способ предотвратить эту атаку — избегать повторного использования одного и того же пароля в разных службах. Хотя пользователям неудобно запоминать несколько паролей, другого надежного способа предотвратить эту атаку просто не существует.

Новые парадигмы и структуры цифровой идентификации, такие как федеративное управление идентификацией, когда вы используете службы единого входа, такие как Google и Facebook, для доступа к нескольким службам, или самостоятельная идентификация (SSI), которая использует безопасные цифровые кошельки для хранения ваших паролей, являются некоторыми способами. предотвратить эти атаки.

В любом случае ответственность за создание разнообразных, уникальных и сложных для взлома паролей лежит на пользователе. Что еще более важно, для каждой онлайн-службы должны использоваться уникальные пароли, даже если это неудобно.

Двухфакторная аутентификация

Двухфакторная аутентификация — еще одна хорошо известная стратегия предотвращения вброса учетных данных. В этой аутентификации онлайн-служба отправляет секретный код на адрес электронной почты пользователя, номер телефона или приложение для проверки подлинности, и пользователь должен ввести этот секретный код, чтобы войти в систему.

Этот процесс значительно снижает вероятность атаки с подменой учетных данных, поскольку хакер может не иметь доступа к номеру телефона или адресу электронной почты пользователя (надеюсь). Иногда используется многофакторная аутентификация, когда код отправляется как на зарегистрированный адрес электронной почты, так и на номер телефона.

В зависимости от конфиденциальности транзакции или услуги организации выбирают двухфакторную или многофакторную аутентификацию.

Код проверки

Атаки с заполнением учетных данных — это кошмар для организаций, потому что они не связаны с нарушением или уязвимостью в их соответствующих сетях. В то же время они могут только дать пользователям рекомендации по использованию надежных паролей, но не могут запретить им повторно использовать пароли из других служб.

В таких случаях коды капчи могут стать линией защиты, предотвращающей доступ ботов к их сервису. Однако это не является надежным, так как хакеры нашли способы обойти коды капчи.

Расширенное обнаружение

Компании могут использовать передовые решения для мониторинга, чтобы определить всплеск количества входов в систему или транзакций и уведомить об этом пользователей. Точно так же они могут использовать метод, называемый ограничением скорости, для выявления трафика ботов и предотвращения их нескольких попыток входа в систему.

Многие расширенные службы управления ботами также предотвращают заполнение учетных данных.

Биометрические отпечатки

Вставки учетных данных также можно избежать с помощью биометрических отпечатков, когда для доступа к услуге используется отпечаток пальца или сетчатка глаза пользователя. Таким образом, украденные пароли не имеют значения для хакеров.

Снятие отпечатков пальцев устройства также является хорошим вариантом, когда проверяется комбинация параметров, таких как операционная система, браузер, часовой пояс и устройство. Если они кажутся отличными от тех, что указаны в записи, компания может отправить пользователям предупреждение.

черный список IP-адресов

При наличии нескольких попыток входа с одного и того же IP-адреса система должна занести этот IP-адрес в черный список или заблокировать его, чтобы предотвратить дальнейшие попытки и уведомить пользователя об этой попытке.

Организации также могут проверить, соответствует ли этот IP-адрес предыдущим входам в систему, чтобы убедиться, что оповещение не является ложным срабатыванием.

Таким образом, это некоторые стратегии предотвращения заполнения учетных данных. Часто организации используют комбинацию двух или более методов для усиления своей системы.

Какие стратегии вы используете в своей организации для предотвращения наполнения учетными данными? Как пользователь, как вы думаете, что является лучшим способом избежать повторного использования паролей, не ставя под угрозу неудобства? Это вообще возможно?

Поделитесь с нами своими мыслями в разделе комментариев.