Наконец-то Защитник Windows на правильном пути?

Мне всегда казалось странным, что Microsoft позволила сторонним компаниям-разработчикам ПО захватить рынок для защиты Windows от вредоносных программ. Лично я был взволнован, когда Microsoft приобрела антивирусные продукты Sybari Software еще в 2005 году и переименовала их в семейство продуктов Microsoft Forefront Security. Затем примерно в 2012 году Microsoft начала публиковать серию объявлений, указывающих на то, что они прекращают дальнейшую разработку нескольких продуктов Forefront, включая Forefront Threat Management Gateway (который был ребрендингом Microsoft ISA Server, который сам был переработкой более раннего Microsoft Proxy Server) и Microsoft Unified. Access Gateway (который был основан на продукте, изначально приобретенном у Whale Communications). Единственный продукт Forefront, который, по-видимому, все еще находится в разработке, — это Forefront Identity Manager, но даже он не обновлялся с 2012 года. Затем антивирусные продукты Forefront Endpoint Protection и Forefront Client Security были перемещены из семейства Forefront в семейство продуктов Microsoft System Center. и переименован в System Center Endpoint Protection, и это все еще существует, хотя теперь оно находится под эгидой System Center Configuration Manager. Затем, как будто всей этой путаницы с именами было недостаточно, Microsoft еще лучше запутала рынок конечных пользователей своим продуктом для защиты от вредоносных программ Windows Defender, который был первоначально выпущен в 2006 году, а затем в 2009 году заменен Microsoft Security Essentials. затем интегрирован в Windows 8 как Защитник Windows, а затем переименован в Центр безопасности Защитника Windows в Windows 10 Creators Update. На самом деле я потерял представление о том, использует ли теперь Центр безопасности Защитника Windows тот же механизм защиты от вредоносных программ, что и System Center Endpoint Protection. Но кого это волнует, пока он выполняет свою работу, правильно

Что ж, это вопрос, который мы должны задать, и чтобы попытаться ответить на него, я пригласил Раймонда Комвалиуса поделиться некоторыми мыслями по этому поводу. Раймонд — независимый ИТ-архитектор и тренер из Нидерландов. Он работает в ИТ-индустрии более 30 лет, из которых 24 с лишним года были посвящены инфраструктурным продуктам Microsoft как для правительства, так и для финансовых институтов. Рэймонд — автор нескольких книг по Windows и безопасности. В качестве архитектора он поддерживает организации в разработке ИТ-стратегии и реализации инфраструктуры рабочих мест следующего поколения. Рэймонд активно участвует в национальном и международном ИТ-сообществе и выступал на многочисленных международных мероприятиях Microsoft. Вы можете узнать больше о Рэймонде на его веб-сайте или подписаться на его Twitter. Давайте теперь послушаем Рэймонда.

Защитник Windows в Windows 10 Fall Creators Update

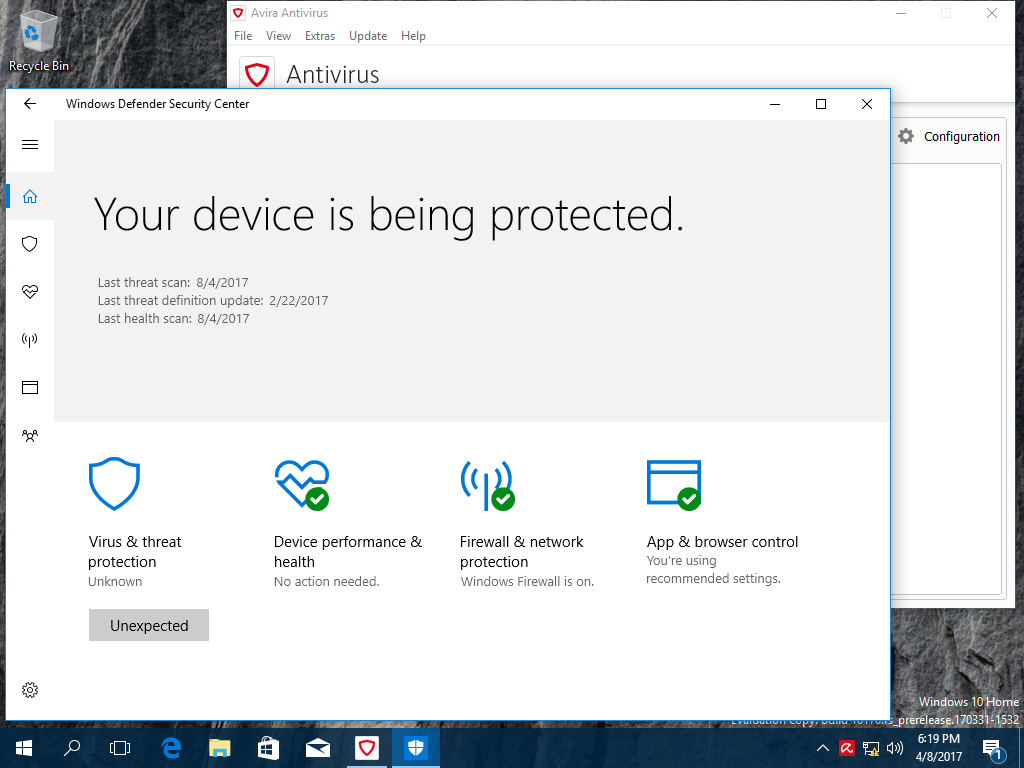

До недавнего времени Microsoft не проявляла большого интереса к выпуску Защитника Windows на рынок в качестве конкурентного предложения для технической конкуренции с конкурирующими продуктами других поставщиков. Единственной веской причиной, по которой компания выбрала Windows Defender AV, был тот факт, что он встроен в Windows и обеспечивает полную интеграцию с его механизмами обновления. Тесты продуктов для системной безопасности снова и снова показывали, что продукт не лучше, чем посредственно в обнаружении и предотвращении заражения вредоносным ПО. Меня, как эксперта по Windows, всегда раздражало, что Microsoft, казалось, не беспокоилась и не использовала свои знания о платформе, чтобы придумать наилучшую возможную защиту и расширить набор функций таким образом, что только Microsoft может сделать на этой платформе.

Кажется, все изменилось за последний год. Наконец, Microsoft проявила некоторую заботу о тестах обнаружения вредоносных программ и оптимизировала антивирус Защитника Windows, чтобы он также обнаруживал то, что другие поставщики обнаруживают во время этих тестов. В то же время, Defender, похоже, стал брендом для защиты Windows, поскольку на рынке появился Advanced Threat Protection в Защитнике Windows (WDATP). WDATP — это облачная платформа обнаружения вторжений, которую Microsoft предлагает в рамках предложения Windows E5. Платформа использует алгоритмы машинного обучения для обнаружения поведения, вызванного взломом и вредоносным ПО. Особенно, когда взлом не основан на вредоносном ПО, это отличный способ обнаружить, что что-то идет не так.

С выпуском Windows 10 Fall Creators Update или версии 1709 Microsoft, похоже, действительно достигла цели, когда дело доходит до того, чтобы сделать Защитника Windows серьезным соперником для своих конкурентов. В настоящий момент время кажется очень удачным, потому что «Лаборатория Касперского», один из лидеров рынка, находится в состоянии сильного шторма обвинений в том, что его программное обеспечение было взломано и неправомерно использовалось государственными разведывательными организациями, и все больше компаний рассматривают возможность замены Windows 7 на Windows. 10.

Для меня было довольно неожиданно обнаружить, что, вероятно, самые большие изменения в Windows 10 — это набор функций Host Intrusion Prevention, которые тесно связаны с Защитником Windows. Эти новые функции относятся к Защитнику Windows и предоставляют новые возможности для предотвращения хаоса в ваших системах. Пакет Host Intrusion Prevention называется Exploit Guard в Защитнике Windows и состоит из следующих функций:

- Защита от эксплойтов Защитника Windows

- Уменьшение поверхности атаки Защитника Windows

- Защита сети Защитника Windows

- Доступ к папке, контролируемой Защитником Windows

Один удивительный факт заключается в том, что большинство функций Exploit Guard не включены по умолчанию. Несмотря на то, что это противоречит лозунгу «Безопасность по умолчанию», основной причиной является совместимость. Как мы все помним, что произошло в прошлый раз, когда Microsoft попыталась включить новую функцию безопасности по умолчанию, когда она ввела контроль учетных записей пользователей в Windows Vista.

Еще одним сюрпризом является то, что весь пакет Exploit Guard в Защитнике Windows доступен во всех версиях Windows 10. Похоже, Microsoft теперь использует другой подход, внедряя новые функции безопасности в Windows 10, поскольку все эти функции доступны во всех SKU Windows 10.. С большинством предыдущих представлений функций безопасности мы видели функции, представленные в Windows 10 Enterprise, а иногда и в Pro. Это по-прежнему верно для App Guard и управления приложениями Защитника Windows (ранее известного как Device Guard). В этом случае Exploit Guard в Защитнике Windows доступен для каждой SKU с одним важным примечанием: за исключением защиты от эксплойтов, для каждой функции требуется, чтобы антивирусная программа Защитника Windows была включена.

В любом случае, давайте поближе познакомимся с Exploit Guard в Защитнике Windows.

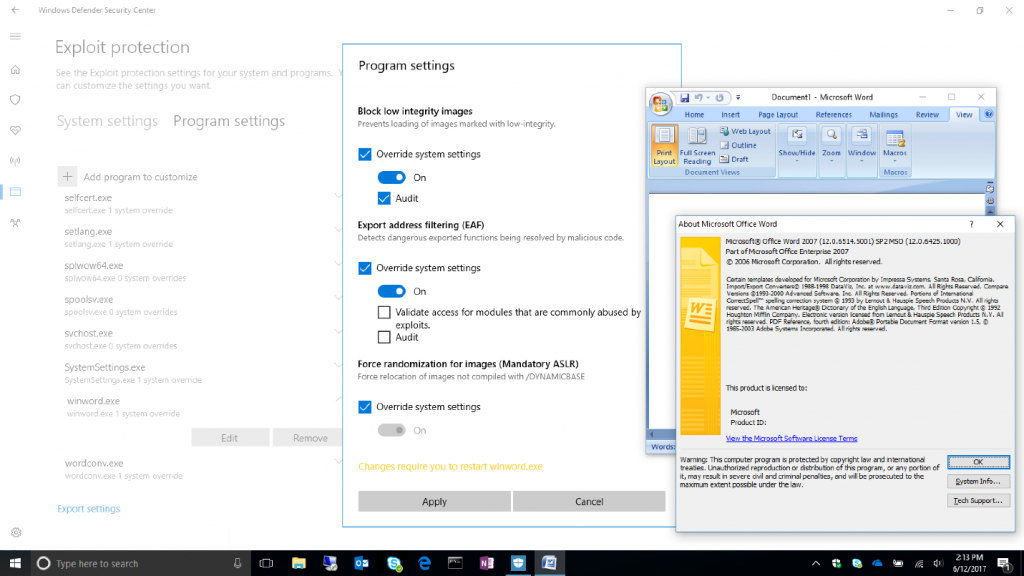

Защита от эксплойтов Защитника Windows

Защиту от эксплойтов в Защитнике Windows можно назвать новым EMET, встроенным в Windows 10. EMET — это решение, которое позволяет настроить ряд встроенных средств снижения риска для приложений, если разработчик этого не сделал. Это предотвращает многие потенциальные эксплойты нулевого дня. Поскольку EMET устарел, Microsoft не оставила эту идею. Реальность такова, что защита от эксплойтов EMET увеличилась с пяти в EMET до 18 в Windows 10 RS3. Люди, которые внедрили EMET раньше, знают, что сложно протестировать и найти средства защиты от эксплойтов, которые работают и не нарушают работу определенных приложений. Microsoft удалось найти способ избавить вас от большей части бремени при внедрении WDEP. Ответ — Advanced Threat Protection в Защитнике Windows (WDATP). Если ваша система лицензирована и настроена для использования WDATP, WDATP автоматически настроит в системе рекомендуемые Microsoft меры по снижению риска, охватывающие большинство общедоступных приложений и обеспечивающие максимальную защиту от эксплойтов нулевого дня. Поскольку антивирусная программа Защитника Windows не требуется, эту функцию могут использовать даже те, кто выбирает другое антивирусное решение.

Уменьшение поверхности атаки Защитника Windows

Снижение поверхности атаки Защитника Windows — это набор средств смягчения, направленных на обезвреживание некоторых из наиболее часто используемых тактик вредоносного ПО. Меры по сокращению направлений атак могут, например, блокировать выполнение запутанных сценариев или не позволять приложениям Office создавать дочерние процессы.

Список мер по уменьшению поверхности атаки состоит из:

- Блокировать исполняемый контент из почтового клиента и веб-почты

- Запретить приложениям Office создавать дочерние процессы

- Блокировать приложения Office от внедрения в другие процессы

- Препятствовать запуску исполняемых файлов JavaScript и VBScript

- Блокировать выполнение потенциально запутанных скриптов

- Блокировать импорт Win32 из кода макроса в Office

Прелесть всего этого в том, что все это работает с одним требованием: не отключать антивирус Защитника Windows.

Защита сети Защитника Windows

Сетевая защита Защитника Windows — пример простой эффективности. Эта функция использует технологию SmartScreen для блокировки любого исполняемого файла от подключения к потенциально вредоносным источникам на основе HTTP в Интернете. Network Protection расширяет SmartScreen от решения Internet Explorer и Edge до системного уровня, обеспечивая защиту других браузеров и потенциальных вредоносных программ. Еще раз AV Защитника Windows является требованием для включения сетевой защиты Защитника Windows.

Доступ к папке, контролируемой Защитником Windows

Контролируемый доступ к папкам — это ответ Microsoft на постоянно растущее число заражений программами-вымогателями. Контролируемый доступ к папкам позволяет только спискам известных приложений записывать в пользовательские папки, такие как «Документы», «Изображения» и т.п. Пользователи могут расширить список папок для защиты и внести в белый список приложения, которым разрешено создавать или редактировать файлы.

Мой первый опыт работы с этой функцией показал, что конфигурация по умолчанию довольно строгая. Я бы посоветовал вам сначала запустить эту функцию в режиме аудита на некоторое время и использовать журналы для создания белого списка, который не будет раздражать пользователей вдали от этой действительно приятной функции. Единственная опция, которую мне сейчас не хватает в контролируемом доступе к папкам, — это простой способ создать белый список из журналов событий. Вы, наверное, уже догадались, что есть одно требование для использования контролируемого доступа к папкам. Это (конечно) Windows Defender AV.

Привлекательные функции

Windows Defender AV становится довольно гладким с последними улучшениями и стал лучшим соперником в списке продуктов AV. С появлением Exploit Guard в Защитнике Windows появилось несколько привлекательных функций, без которых многие организации не хотят жить. Дополнительную информацию о Exploit Guard в Защитнике Windows можно найти здесь, в блоге по безопасности Windows на TechNet.