Мониторинг сети с помощью Network Monitor 3.4 (часть 1)

Введение

В этой статье мы опишем сетевой монитор 3.4 и его полезность для устранения неполадок, а также для анализа трафика. Анализ сетевого трафика становится все более важным, поскольку стеки сетевых протоколов объединяются в протоколы с веб-маршрутизацией и протоколами NAT. Сетевой монитор — это анализатор протоколов и инструмент для захвата кадров, который помогает обнаруживать такую инкапсуляцию и является жизненно важным инструментом в любом наборе инструментов сетевого администратора и администратора безопасности.

Что же нам теперь делать?

Если вас беспокоит передача конфиденциальных данных или инкапсулированной полезной нагрузки, вам необходимо больше узнать о вашей сети. Эффективность таких инструментов, как IPS, IDS и брандмауэры, зависит от их конфигурации. Во многих случаях не описывайте и не изображайте детали уровня пакета, которые вам могут понадобиться. Существуют бесплатные и платные инструменты для перехвата пакетов, но эта статья посвящена отличному бесплатному инструменту, который легко доступен и с которым я много лет работал в Microsoft.

Впервые я познакомился с этим инструментом архитекторами ISA Microsoft, когда он был подарен мне для решения сложной проблемы с брандмауэром в бета-версии более шести лет назад. С тех пор он превратился в отличный инструмент для устранения неполадок, он помогает администраторам сети и безопасности понимать приложения, порты, протоколы на машинах Windows.

Что такое анализатор протокола?

Это приложение или аппаратное обеспечение, которое захватывает сетевой трафик и обрабатывает эти данные, переводит их и выводит в удобочитаемом формате.

Об этом инструменте

Технические характеристики оборудования: для Network Monitor 3.4 требуется процессор с тактовой частотой 1 ГГц или больше, 1 гигабайт ОЗУ или больше и 60 МБ на жестком диске для захвата.

Его можно установить на X86 и 64-битные платформы, включая чипсеты Itainum под управлением Windows XP и выше.

После того, как вы загрузили и установили приложение с веб-сайта Microsoft, вы готовы к съемке.

Вы можете выбрать интерфейсы, на которых хотите прослушивать трафик. Я всегда предпочитаю поначалу сводить это к минимуму, чтобы убедиться, что меня не перегружает весь трафик, проходящий через машину. Позже вы можете изменить этот параметр и добавить другие интерфейсы, если вам это нужно.

Одной из замечательных особенностей продукта является возможность отслеживать трафик и связывать его с запущенным процессом, так что администратор может быстро определить приложение, которое разговаривает на машине, и тип отправляемого трафика, не прибегая к тралить тонны трафика вслепую.

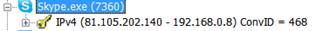

Фигура 1: Выше показан разговор по скайпу.

Вы можете фильтровать трафик по одному разговору за раз. Это видно на рисунке выше по идентификатору диалога (ConvID) 468. После расширения кадры, содержащиеся в диалоге, могут быть проверены. Мне нравится думать об этих кадрах как о предложениях, которые были сказаны во время разговора.

Трафик можно покрасить с помощью фильтров, чтобы исходный трафик был окрашен в один цвет, а обратный — в другой, чтобы можно было сказать, кто что сказал.

У вас также есть возможность настроить NM3.4 для захвата трафика в туннеле VPN. Это может быть полезно при устранении неполадок с VPN.

Самое замечательное в этом инструменте то, что данные находятся в реальном времени, поэтому по мере захвата данных вы можете видеть, как они заполняются в консоли. Эти данные можно сохранить в файле и отправить кому-то еще, если вам нужно поделиться выводом для анализа. Вы также можете выбрать диапазон кадров в прямом эфире. Эти выбранные кадры можно сохранить и отправить другой стороне для анализа вместо того, чтобы отправлять им весь захват. Я нашел это очень полезным. Вы можете быть уверены в трафике, который проверяет другая сторона, и им не придется просматривать тонны кадров, чтобы узнать, о каком трафике вы говорите.

Данные могут быть скопированы непосредственно в Excel для анализа и построения графиков, то же самое относится к Word, а таблицы могут быть быстро созданы для детализации дела. Это упрощает управление данными и их представление.

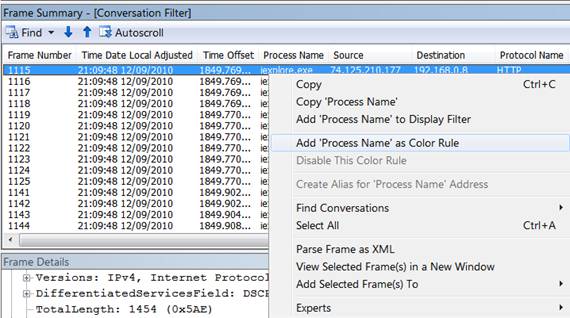

Создание базового цветового фильтра

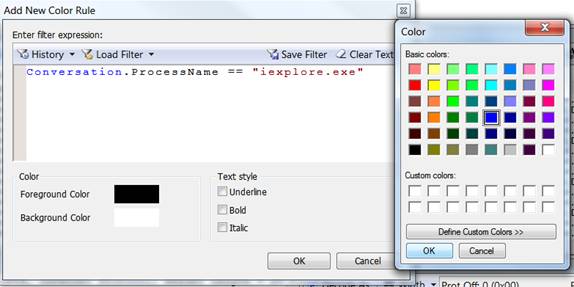

Создание фильтров может быть простым. Быстрый фильтр для создания — это ассоциация между конкретным процессом и цветом. Например, вы можете захотеть видеть весь трафик IE в режиме реального времени синим, а трафик Firefox красным. Все, что вам нужно сделать, это развернуть процесс в окне дерева сетевых диалогов слева и перейти к трафику в сводке кадров справа, щелкнуть правой кнопкой мыши кадр (над столбцом процесса), нажать добавить «имя процесса» в качестве цвета. правило, установите цвет, и весь трафик будет отображаться синим для процесса IE.

Рисунок 2: Не забудьте нажать на столбец имени процесса

Рисунок 3: Выберите цвет, с которым нужно связать процесс IE, затем нажмите «ОК» и еще раз «ОК»…

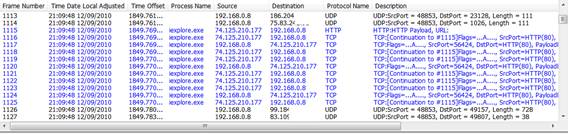

Рисунок 4: В режиме просмотра всего трафика в режиме реального времени вы увидите что-то вроде приведенного выше потока трафика.

Это значительно упрощает идентификацию трафика, когда пакеты влетают и исходят на высокой скорости, и помогает в цветовом кодировании важного трафика.

Утилита командной строки

Путь C:Program FilesMicrosoft Network Monitor 3>

Этот инструмент можно использовать в утилите командной строки, он называется NMcap.exe и устанавливается в пути ОС. Этот режим отлично подходит для высокопроизводительного захвата и полезен при написании скриптов для инструмента и команд.

Простые команды, такие как nmcap * /capture /file test_capture.cap, будут захватывать весь трафик со всех интерфейсов и сохранять полученные данные в файле с именем test_capture.cap по пути его запуска. К этой команде также можно применить фильтры, чтобы регистрировался только релевантный трафик.

Утилита командной строки имеет множество применений, например, вы можете использовать ее на сайте клиента и отправить клиенту команду для копирования и вставки, чтобы он мог отправить вам вывод для удаленного анализа. Любой фильтр, который используется в пользовательском интерфейсе, можно использовать с утилитой командной строки, помните кавычки.

При использовании этого инструмента рекомендуется установить размер захвата, во-первых, чтобы файлы оставались управляемыми, а также чтобы захваты не заполняли весь диск.

Одним из полезных параметров является команда Terminationwhen, которая позволяет администратору запрограммировать прекращение захвата по истечении определенного периода времени или после события нажатия клавиши.

Чтобы получить список параметров, введите в Nmcap.exe /help

Парсеры

Парсеры предоставляются для всех протоколов Windows и для наиболее распространенных общедоступных протоколов. Доступно больше парсеров, и вы можете быстро создать свой собственный. Эти файлы имеют расширение.npl и могут быть созданы с помощью инструмента.

Зачем нам это знать?

С появлением облачных решений и веб-сервисов стеки протоколов сохраняются, объединяясь в такие порты, как 80 и 443, эти порты уже открыты на брандмауэрах, и для того, чтобы эти туннельные решения заработали, не требуется особых изменений в конфигурации.

Эти порты не так безопасны, как кажутся, поскольку нежелательный трафик может быть инкапсулирован и скрыт внутри протоколов, управление которыми может оказаться сложным.

Хорошим примером этого является порт 443. Этот порт открыт для исходящего трафика на большинстве брандмауэров, если вы не используете брандмауэр прикладного уровня или прокси-сервер, нет реального способа выполнить глубокую проверку пакетов. Это означает, что сетевые администраторы не уверены в том, какой будет полезная нагрузка пакета. Вероятность того, что вредоносное ПО сможет использовать этот факт, вполне реальна. Мы уже видим больше вредоносных программ, которые оставляют эти знания. Более того, некоторые разработчики приложений и администраторы знают об этом и используют неинкапсулированный порт 443, что означает, что это не настоящий https или SSL, а скорее протокол в его исходном состоянии, что может означать, что он не зашифрован и конфиденциальные данные могут быть раскрыты.

Резюме

В этой статье мы сосредоточились на обзоре и возможностях Network Monitor 3.4. Следите за моей следующей статьей, которая углубит вас в приложение, где вам будут показаны некоторые расширенные настройки инструмента и то, как вы можете использовать этот инструмент, чтобы помочь вам выявить проблемы и потенциальные проблемы в вашей сети.

Для получения более подробной информации посетите: http://blogs.technet.com/b/netmon/p/learn.aspx