Мониторинг и блокировка доступа к сети на основе географического положения с помощью Forefront Threat Management Gateway (TMG) 2010

Введение

Два недавно выпущенных отчета по информационной безопасности проливают важный свет на угрозы сегодняшним корпоративным активам. Согласно последнему отчету Microsoft Security Intelligence Report (SIR), вредоносные веб-сайты в настоящее время являются главной угрозой для предприятия, что, наконец, удивило коварный и трудно искореняемый Conficker. Кроме того, в недавно опубликованном отчете Verizon Business о расследованиях утечек данных за 2013 год (DBIR) указывается, что 92% включенных в отчет утечек данных были совершены посторонними лицами. Особую тревогу вызывает тот факт, что на субъектов, связанных с Китаем, приходится почти пятая часть всех утечек данных. Основным мотивирующим фактором здесь, по-видимому, является кража интеллектуальной собственности (ИС), нацеленная в первую очередь на производственный сектор. Имея это в виду, рекомендуется уделять пристальное внимание любому трафику, исходящему или предназначенному для IP-адресов, принадлежащих странам с репутацией размещения фишинговых сайтов или вредоносного программного обеспечения. Кроме того, попытки получить доступ к опубликованным веб-сайтам или службам из мест, где у вас нет клиентов или удаленных сотрудников, должны тщательно проверяться. В некоторых случаях, в зависимости от бизнес-требований, может даже потребоваться полная блокировка диапазонов IP-адресов, чтобы повысить уровень защиты для клиентов, защищенных TMG. В статье этого месяца я продемонстрирую некоторые методы, которые инженеры по безопасности и администраторы брандмауэра Forefront TMG могут использовать для идентификации, мониторинга и блокировки сетевого обмена данными на основе географического положения исходного или конечного IP-адреса.

Сопоставление IP-адреса с географией

Создание правил доступа для идентификации и потенциальной блокировки сетевого доступа к определенным регионам может быть сложной задачей. Хотя существует множество баз данных и служб, из которых можно извлечь эту информацию, создание наборов компьютеров Forefront TMG вручную с использованием доступных данных было бы утомительным и трудоемким делом, не говоря уже о подверженности ошибкам. Есть некоторые сторонние утилиты, которые интегрируются с Forefront TMG для предоставления IP-адреса для сопоставления географического местоположения, но я собираюсь продемонстрировать, как это сделать с помощью свободно доступных инструментов. К счастью, работа по созданию комплектов компьютеров Forefront TMG для каждой страны уже сделана за нас. Вы можете загрузить готовые наборы компьютеров для разных стран для ISA Server и Forefront TMG, посетив веб-сайт Hammer of God. Эти наборы компьютеров доступны для использования на уровне массива или на уровне предприятия.

Импорт наборов компьютеров для конкретной страны

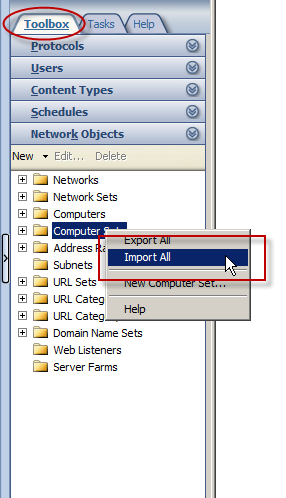

После того, как вы загрузили и извлекли наборы компьютеров по странам, выберите страну или страны, которые вы хотите отслеживать или блокировать, и импортируйте их в TMG. Это можно сделать, открыв консоль управления Forefront TMG, выделив узел «Политика брандмауэра» в дереве навигации, а затем выбрав вкладку « Панель инструментов». Щелкните правой кнопкой мыши «Наборы компьютеров» и выберите «Импортировать все».

фигура 1

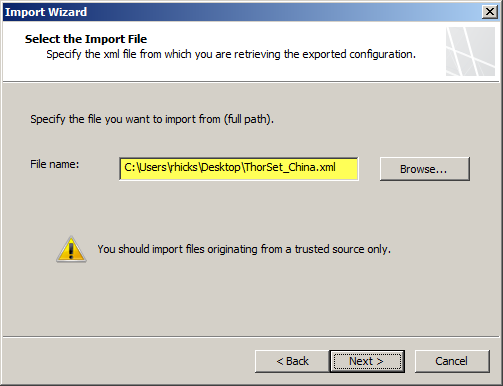

После запуска мастера импорта нажмите «Далее» и выберите набор компьютеров для страны, которую вы хотите отслеживать и/или блокировать.

фигура 2

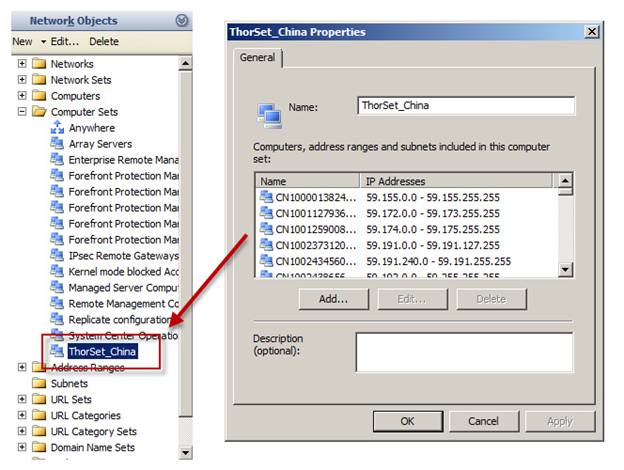

Не устанавливайте флажок « Импортировать информацию о сервере» и нажмите «Далее». Проверьте настройки и нажмите «Готово», чтобы завершить импорт, затем сохраните и примените конфигурацию. После завершения новый набор компьютеров появится в списке наборов компьютеров на панели инструментов.

Рисунок 3

Примечание:

Некоторым из больших компьютерных наборов, таких как Китай, требуется довольно много времени для загрузки, так что не пугайтесь. На самом деле, на моем довольно слабом лабораторном тестовом компьютере, который я использовал для этой демонстрации, потребовалось несколько минут, чтобы отобразить компьютерный набор после двойного щелчка по нему. Потерпи!

Настройка мониторинга исходящего доступа

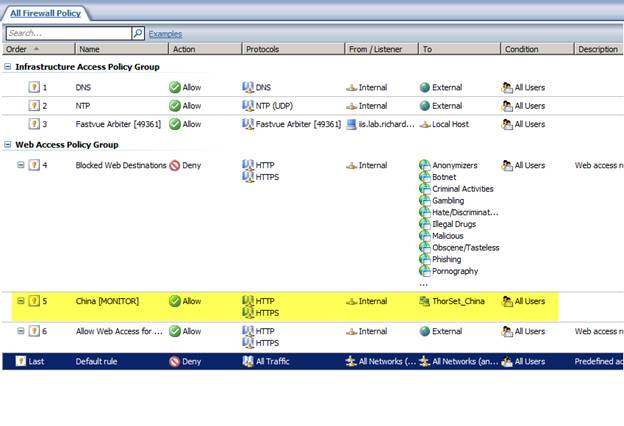

После того, как мы успешно импортировали нужные наборы компьютеров, мы можем приступить к созданию правила доступа для мониторинга трафика, исходящего из этих стран или предназначенного для них. Создайте правило доступа, разрешающее HTTP и HTTPS из внутренней сети к соответствующему набору компьютеров для конкретной страны. Где вы размещаете это правило доступа, чрезвычайно важно! Если вы внедрили фильтрацию URL-адресов, как я сделал здесь, размещение этого правила доступа перед правилом заблокированных веб-направлений позволит любому трафику, предназначенному для этой страны, обходить нашу политику фильтрации URL-адресов. Ясно, что это не очень хорошая идея! Обязательно поместите это правило мониторинга непосредственно перед правилом доступа, которое обычно разрешает эти запросы, и после любых правил фильтрации URL-адресов, как показано здесь.

Рисунок 4

Как только это правило доступа будет введено в действие, любой трафик, разрешенный политикой фильтрации URL-адресов и предназначенный для IP-адресов, связанных с сетевым блоком, назначенным для Китая, будет совпадать и регистрироваться соответствующим образом.

Настройка мониторинга входящего доступа

Если вы используете Forefront TMG для публикации веб-сайтов или служб, было бы неплохо также контролировать доступ к ним из определенных регионов. В этом примере я настроил Forefront TMG для публикации веб-сайта и FTP-сервера.

Рисунок 5

Чтобы контролировать доступ к нашим опубликованным сервисам из определенных регионов, необходимо будет создать аналогичное правило веб-публикации, которое применяется только к трафику, исходящему из конкретной страны, которую вы хотите отслеживать. Самый простой способ сделать это — скопировать существующее правило веб-публикации и вставить его непосредственно перед существующим правилом. Дважды щелкните повторяющееся правило и измените имя, затем выберите вкладку «От», удалите группу «Откуда» и добавьте наборы сетей для конкретной страны, которые вы хотите отслеживать.

Примечание:

Я включил набор компьютеров под названием ThorSet_Test, который включает IP-адрес моей тестовой рабочей станции для демонстрационных целей.

Рисунок 6

После завершения набор правил будет выглядеть так.

Рисунок 7

Порядок правил имеет решающее значение. Поскольку правило мониторинга является более конкретным, его следует размещать непосредственно перед правилом веб-публикации, разрешающим доступ из любого места. Если и когда запрос сделан с IP-адреса, включенного в набор компьютеров для конкретной страны, который вы отслеживаете, он сначала будет соответствовать правилу мониторинга, и его будет легко идентифицировать в журналах доступа. Важно понимать, что этот метод работает только для опубликованных веб-сервисов. Опубликованные не веб-службы, такие как FTP-сервер в этом примере, могут быть опубликованы только один раз, поскольку невозможно привязать более одного правила публикации сервера к одному порту TCP.

Мониторинг доступа

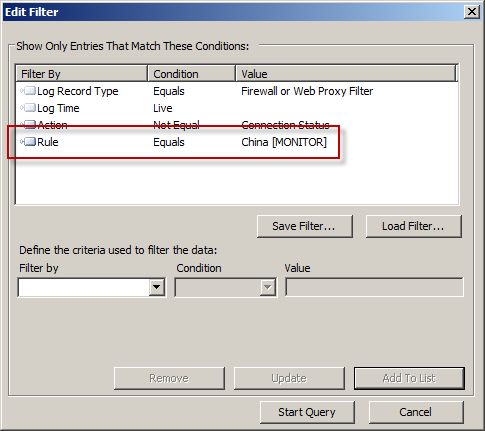

После того, как правила мониторинга установлены, мы можем использовать встроенные средства ведения журналов и отчетов Forefront TMG, чтобы идентифицировать любой запрос, сделанный к отслеживаемым географическим регионам. Чтобы просмотреть любой трафик в режиме реального времени, выделите узел «Журналы и отчеты» в дереве навигации и выберите вкладку «Журналирование» на центральной панели. На панели «Задачи» нажмите «Изменить фильтр», затем в раскрывающемся списке «Фильтровать по» выберите «Правило », для «Условие» выберите «Равно » и для « Значение» выберите настроенное ранее правило доступа к мониторингу. Нажмите «Добавить в список», чтобы включить этот критерий при фильтрации данных.

Рисунок 8

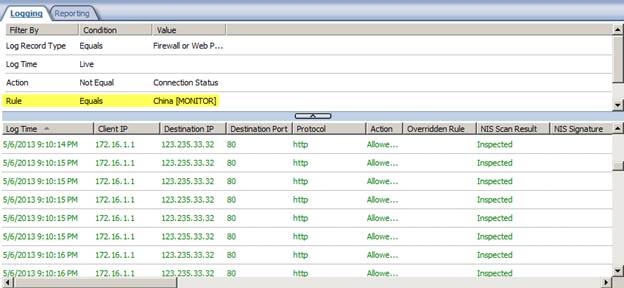

После завершения нажмите «Начать запрос», чтобы начать наблюдение за трафиком, соответствующим этому правилу мониторинга.

Рисунок 9

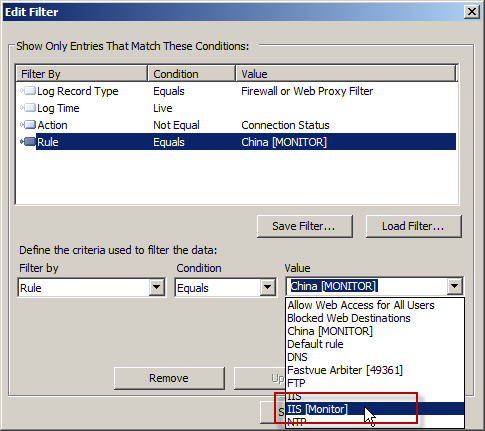

Повторите эту процедуру для опубликованного правила мониторинга веб-сайта. Выделите правило в критериях фильтрации и выберите правило мониторинга IIS. Не забудьте нажать «Обновить», чтобы обновить критерии фильтрации этой новой информацией.

Рисунок 10

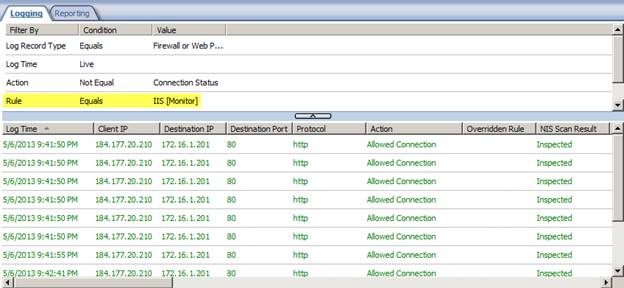

Щелкните Начать запрос, чтобы снова начать мониторинг.

Рисунок 11

Преобразование мониторинга в блокировку

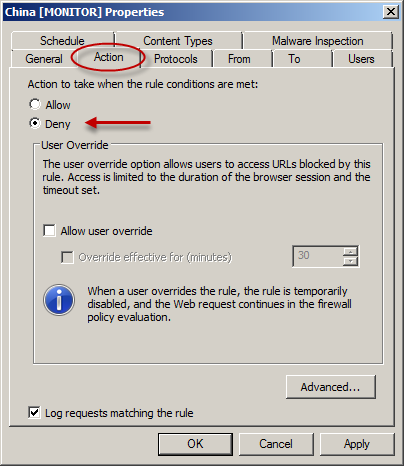

Как только вы убедитесь, что легитимный сетевой трафик не должен исходить из контролируемого сетевого блока или направляться в него, вы можете легко настроить правило мониторинга доступа или веб-публикации, чтобы запретить вместо разрешения, чтобы еще больше укрепить безопасность вашей компании. Преимущество этого метода заключается в том, что доступ из контролируемой сети, хотя теперь и заблокирован, по-прежнему регистрируется отдельно и его легче идентифицировать в журналах доступа. Для правил исходящего доступа измените правило мониторинга, дважды щелкнув его, выбрав вкладку «Действие», а затем измените действие с «Разрешить» на «Запретить».

Рисунок 12

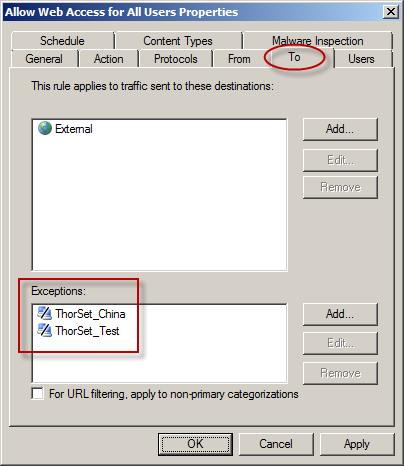

В качестве альтернативы вы можете удалить правило доступа к мониторингу или веб-публикации и просто добавить наборы компьютеров для конкретной страны в список исключений на вкладке Кому.

Рисунок 13

Для опубликованных серверов единственным вариантом является добавление наборов компьютеров для конкретной страны в список исключений на вкладке От.

Рисунок 14

Резюме

В конечном счете, решение о блокировке сетевого взаимодействия на основе географического положения полностью зависит от ваших конкретных требований. Конечно, сегодня имеется достаточно информации, которая ясно показывает, что высокий процент атак исходит из определенных географических регионов, поэтому отслеживание сообщений, исходящих из этих регионов или предназначенных для них, является отличной идеей. Метод, который я описал здесь, использует подход с низкими затратами, и, хотя он экономически эффективен (бесплатно!), есть некоторые вопросы относительно того, активно ли обслуживаются эти специфичные для страны компьютерные наборы, чтобы они не могли быть точными на 100%. Хотя решение, которое я здесь представил, во многих случаях может быть «достаточно хорошим», если вы заинтересованы в чем-то лучшем, я предлагаю изучить некоторые из коммерческих сторонних продуктов, которые предоставляют эту возможность.