Многофакторная проверка подлинности в Windows. Часть 2. Подготовка устройств в XP и Windows 2003

серии статей на информационный бюллетень об обновлении статей WindowSecurity.com в режиме реального времени

Зачем вам нужен CSP-клиент

В предыдущей статье мы советовали убедиться, что ОС чипа на смарт-карте или токене совместима с CSP, который вы хотите использовать. Прежде чем мы начнем с примера развертывания, было бы неплохо кратко рассказать, что такое CSP и почему он является таким важным компонентом при работе с многофакторной проверкой подлинности в Windows.

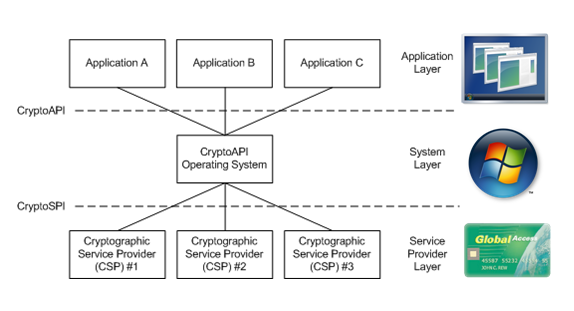

По сути, поставщик служб криптографии (CSP) — это промежуточное программное обеспечение, которое находится между устройством безопасности и ОС Windows. На рис. 1 ниже показано, как это делается в Windows XP и Windows Server 2003:

Рисунок 1: Роль CSP в Windows XP и Windows Server 2003

Как вы можете видеть на приведенном выше рисунке, связь между приложением, использующим многофакторную аутентификацию, и криптоустройством осуществляется через функции CryptoAPI. Некоторые поставщики реализуют различные расширенные функции и возможности в своих собственных CSP, в то время как другие используют преимущества функций и возможностей, уже включенных в Windows. Это важная концепция для понимания, так как именно в этом разница между Windows XP/Server 2003 и Windows Vista/Server 2008, как мы объясним в нашей следующей статье этой серии.

Например, версии Windows, поддерживаемые Microsoft в настоящее время, уже включают встроенную поддержку различных смарт-карт. Это означает, что вам не нужно устанавливать отдельный CSP. Вся связь со смарт-картой и со смарт-картой осуществляется через CryptoAPI, как упоминалось ранее. Однако, если предпочитаемого вами решения для смарт-карт нет в этом списке, вам просто нужно убедиться, что вы внедрили CSP, поддерживаемый поставщиком карты, чтобы вы могли использовать свое решение для смарт-карт с Windows. Однако важно отметить, что функциональные возможности CSP всегда необходимы, независимо от того, используете ли вы встроенные поддерживаемые функции или функции, специфичные для поставщика, которые включены в защитное устройство.

Теперь, когда вы изучили основы CSP, пришло время кратко рассмотреть, как это можно сделать в реальной жизни.

Как подготовить клиент CSP стороннего производителя для Windows XP и Windows Server 2003

Мы не собираемся давать подробное пошаговое руководство о том, как это делается. Однако мы покажем вам некоторые из различных опций, которые вы можете включить в CSP, и то, как вы можете установить сторонний клиент CSP после того, как вы прикрепите политику к клиенту CSP.

Для этого примера мы хотим выполнить следующее:

- Внедрите решение для смарт-карт, которое подготовит карту к использованию с Windows XP и Windows Server 2003, интегрировав ее с PKI на базе Microsoft.

- Включите политику безопасности, которая активируется, когда пользователи вводят свой пин-код для доступа к содержимому смарт-карты.

- Создайте клиент CSP, который можно легко установить на компьютеры или сервер в корпоративной среде.

Чтобы помочь нам выполнить перечисленные выше требования, мы будем использовать продукт SafeNet под названием «Безграничная безопасность». Мы не хотим сосредотачиваться на самом приложении как таковом, а используем его для демонстрации принципов реализации смарт-карты, чтобы вы могли получить представление о том, как настроить стороннего CSP для решения многофакторной проверки подлинности. Со всей этой информацией пришло время приступить к нашему примеру.

- Мы установили приложение SafeNet Borderless Security на сервер и готовы создать и настроить клиент CSP для наших компьютеров под управлением Windows XP и Windows Server 2003.

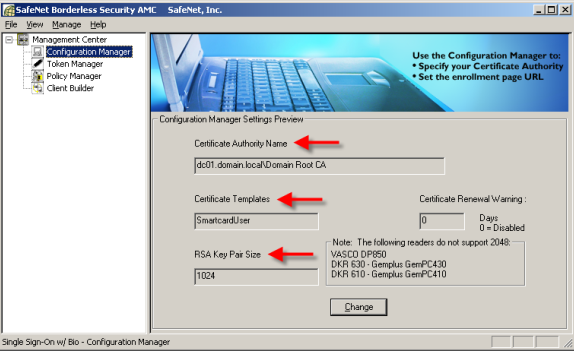

- Запускаем консоль управления SafeNet Borderless Security. Первое, что нам нужно сделать, это связать существующую PKI с нашим решением для смарт-карт. Это важный шаг в нашем примере, потому что мы хотели бы использовать сертификаты для проверки подлинности при регистрации и настройке смарт-карт для пользователей нашей инфраструктуры. Типичное решение для смарт-карт в инфраструктуре на основе Microsoft требует, чтобы PKI предоставляла сертификаты с парами открытого и закрытого ключей, что позволяет сопоставлять учетные записи в Active Directory. Однако следует отметить, что PKI не обязательно требуется при реализации решения для смарт-карт, но это зависит от решения CSP стороннего поставщика. Некоторые поставщики поддерживают обычную защиту паролем содержимого, хранящегося на микросхеме безопасности. Сертификаты являются полезной настройкой по разным причинам, в том числе потому, что они позволяют нам централизованно отключать смарт-карту, отзывая соответствующий сертификат пользователя из Active Directory. Обратите внимание на следующие стрелки на рисунке 2 ниже:

Фигура 2:

Здесь мы связываем решение для смарт-карт с существующей PKI.

- Имя центра сертификации настроено так, чтобы указывать на выдающий ЦС в нашей PKI на базе Microsoft.

- Как только мы связаны с ЦС, мы можем выбрать один из доступных шаблонов сертификатов в нашей PKI. Для этого примера мы выбрали один из шаблонов сертификатов по умолчанию под названием «Пользователь смарт-карты», но это также мог быть шаблон многоцелевого сертификата версии 2 (Windows Server 2003) или версии 3 (Windows Server 2008), который был выбрали вместо этого.

- Настоятельно рекомендуется выбрать размер пары ключей 1024 КБ или более, чтобы защитить сертификат, который будет использоваться при подготовке смарт-карты. Размер ключа 512 КБ для сертификата больше не рекомендуется.

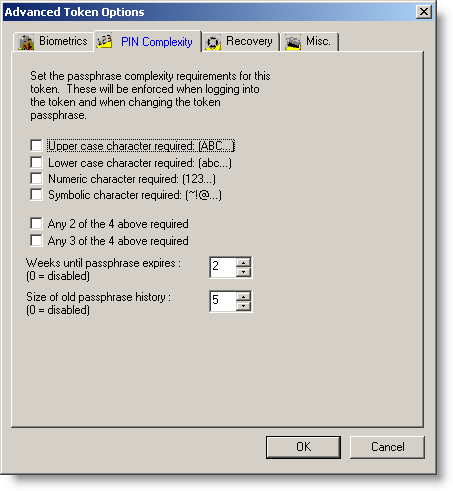

- Всякий раз, когда пользователю необходимо выпустить смарт-карту, смарт-карта должна быть инициализирована (т. е. подготовлена) с помощью политики безопасности, которая контролирует длину пин-кода, количество повторных попыток и т. д. На рисунках 3 и 4 вы можете увидеть некоторые из параметры безопасности (политики), которые мы можем прикрепить к нашему CSP.

Рис. 3 и 4:

Здесь вы можете настроить различные параметры политик для защиты пин-кода и т. д.

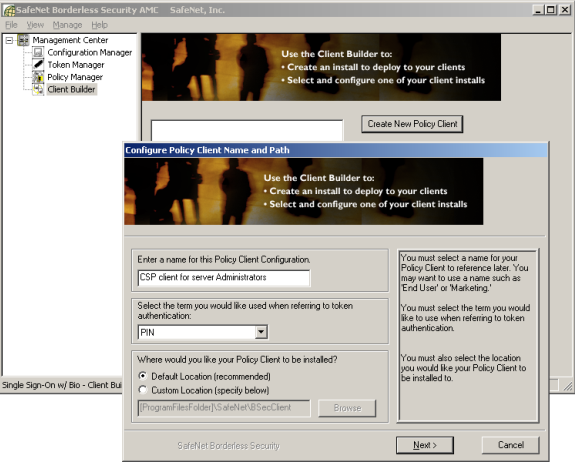

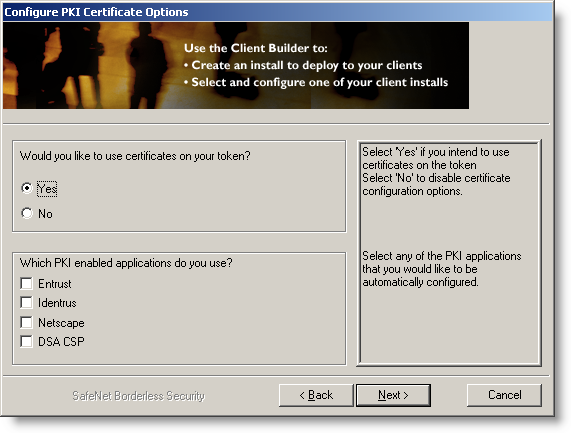

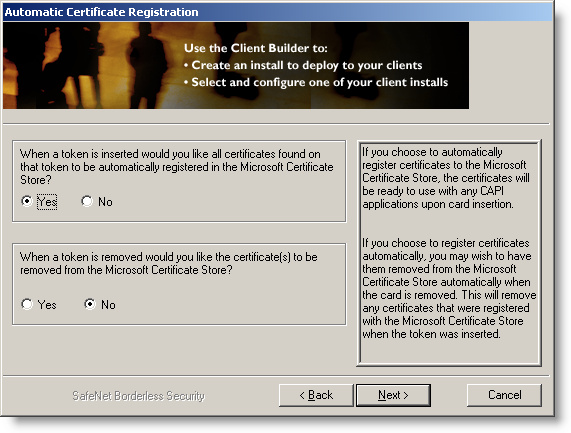

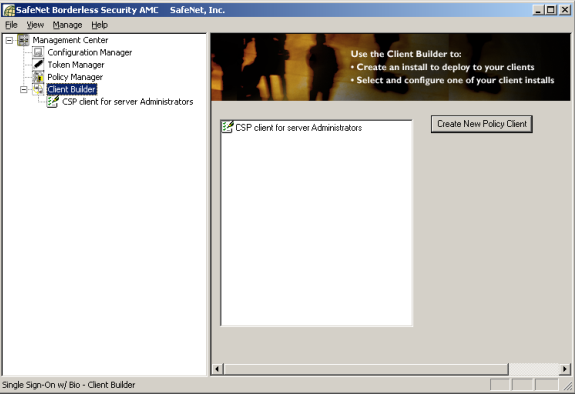

- В нашем примере последнее, что нам нужно сделать, это подготовить пакет клиента CSP, который содержит наши настройки из предыдущих шагов. С SafeNet Bordless Security у нас есть множество опций, управляемых мастером, которые можно настроить. На рисунках 5, 6 и 7 показаны некоторые из множества опций, которые вы можете включить в свой клиент CSP.

Рисунок 5

Рисунок 6

Рисунок 7

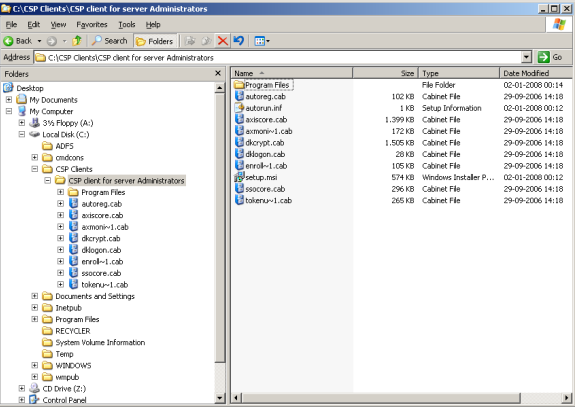

- Когда вы закончите выбирать функции, которые хотите включить в клиент CSP, мастер создаст для вас пакет MSI, который можно будет распространить на ваши клиентские компьютеры и серверы, используя предпочитаемый вами метод развертывания программного обеспечения (см. рис. 8 и 9)..

Рисунок 8

Рисунок 9

- Последнее, что вам нужно сделать, это перейти к настольному клиенту или серверу, где вы хотите включить поддержку смарт-карт.

а. Убедитесь, что новейший драйвер для вашего устройства многофакторной аутентификации установлен и работает.

б. Установите клиентский пакет CSP и убедитесь, что Windows видит устройство проверки подлинности. На рис. 10 показано, как это выглядит, когда наш CSP-клиент, созданный в этом примере, установлен на компьютере.

Рисунок 10:

Наш клиент CSP был установлен и готов служить промежуточным программным обеспечением для наших задач многофакторной проверки подлинности в Windows. Синяя карта на значке панели задач указывает на то, что смарт-карта была вставлена

- Клиент CSP установлен и готов к использованию приложениями, которые поддерживают или требуют многофакторную аутентификацию. Некоторые из этих приложений могут быть следующими:

а. MSGINA (т.е.) ваш экран входа в Windows. Вставьте смарт-карту или токен, введите свой пин-код и выполните аутентификацию. Вы можете контролировать поведение Windows при использовании смарт-карт, настроив несколько параметров в групповой политике.

б. EAP-TLS или PEAP-TLS для аутентификации во время VPN-соединений и беспроводного доступа и т. д.

в. Решение CMS (Card Management System), используемое для выпуска смарт-карт и токенов. В нашем примере мы использовали «легкий» продукт от SafeNet, но если вам нужно выпустить 50 и более смарт-карт, то рассмотрите реальное CMS-решение от Intercede (SafeNet), Microsoft, Entrust, Aladdin и т. д.

д. Различные биометрические решения, которые используют все, от считывателей отпечатков пальцев до распознавания радужной оболочки глаза и лица.

CSP также может быть важен в других сценариях, которые мы подробно не рассматривали в этой статье. Например, во время реализации PKI у вас будет выбор между использованием собственного CSP Microsoft или стороннего CSP. Обычно вы используете стороннего CSP, когда выбираете решение HSM для защиты закрытых ключей ЦС.

Вывод

В этой статье мы попытались показать вам важность промежуточного программного обеспечения, отвечающего за связь решения многофакторной проверки подлинности с Windows. В следующей статье мы покажем вам, как игра немного меняется с Windows Vista и Windows Server 2008, и что вам следует учитывать при внедрении решения многофакторной аутентификации для этих платформ.

Ссылки:

- Поставщики криптографических услуг

- Руководство по планированию безопасного доступа с помощью смарт-карт

Многофакторную аутентификацию в Windows. Часть 1: смарт-карты и USB-токены.

подпишитесь на информационный бюллетень с обновлениями статей WindowSecurity.com в режиме реального времени