Microsoft делает новый акцент на безопасности (часть 5)

- Microsoft делает акцент на безопасности (часть 2)

- Microsoft делает акцент на безопасности (часть 3)

- Microsoft делает акцент на безопасности (часть 4)

- Microsoft делает акцент на безопасности (часть 6)

- Microsoft делает акцент на безопасности (часть 7)

- Microsoft делает акцент на безопасности (часть 8)

- Microsoft делает акцент на безопасности (часть 9)

Введение

В первой части этой серии статей я рассказал об объявлении на Ignite 2015 о более гибких циклах установки исправлений и о внедрении Windows 10 Device Guard. Во второй части мы начали рассматривать новые функции, продукты и службы безопасности, начиная с Microsoft Advanced Threat Analytics. В части 3 мы более подробно рассмотрели презентации Ignite относительно того, что Microsoft делает для обеспечения безопасности в облаке и, в частности, в Office 365. В части 4 мы начали говорить об управлении идентификацией в облаке и, в частности, о том, как управление идентификацией работает в Office 365..

Внедрение облачной модели идентификации

Внедрить модель облачной идентификации несложно (но обязательно прочитайте часть 4, где обсуждаются ограничения этой модели). Учетные записи создаются на онлайн-портале Office 365. Администратор задает свойства учетных записей и управляет ими через портал. Все происходит в облаке.

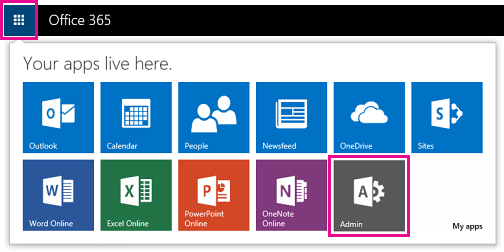

Чтобы добавить учетные записи пользователей, перейдите в центр администрирования Office 365 при входе в Office 365 под своей учетной записью администратора. Только пользователи с правами администратора увидят плитку центра администрирования в интерфейсе портала Office 365 при входе в систему, как показано на рис. 1.

фигура 1

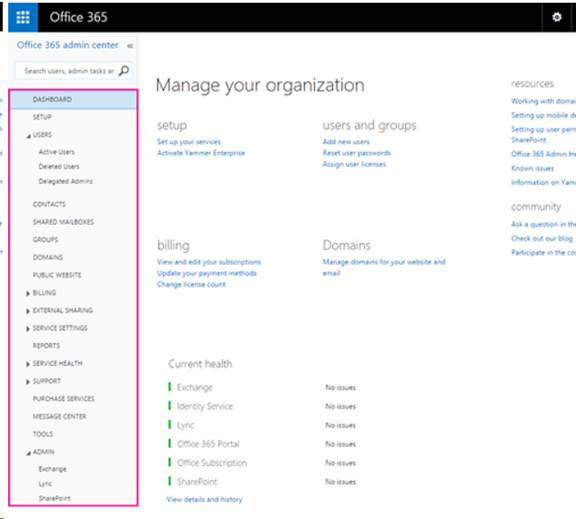

Когда вы окажетесь в центре администрирования, разверните элемент «Администратор» в списке навигации на левой панели. Центры администрирования будут немного отличаться в зависимости от того, есть ли у вас бизнес-план Office 365 или корпоративный план. Найдите ссылку «Добавить новых пользователей» в разделе « Пользователи и группы», как показано на рисунке 2 на портале бизнес-планов.

фигура 2

Здесь вы можете создавать учетные записи пользователей, назначать лицензии Office 365, устанавливать их разрешения и сбрасывать их пароли. С помощью этого выбора вы также можете назначать полные или ограниченные роли администратора пользователям.

После настройки своих учетных записей пользователи входят в Azure Active Directory на контроллерах домена, работающих в сети Azure, где размещается Office 365 в облаке. Они входят в систему со своими именами пользователей и паролями, которые были установлены для этой учетной записи через портал, которые могут совпадать или не совпадать с именем пользователя и паролем, которые они используют для любых локальных ресурсов, но между ними нет связи. учетные записи. Если две учетные записи (Office 365 и локальная) имеют разные пароли, пользователям придется помнить дополнительный набор учетных данных. Некоторые пользователи могут не понимать, какая учетная запись связана с их учетной записью Office 365.

Внедрение модели синхронизированной идентификации

Синхронизированные удостоверения — это облачные удостоверения, в которых проверка учетных данных пользователя происходит в облаке, как описано выше. Разница заключается в том, что учетные записи в Azure Active Directory на облачных контроллерах домена реплицируются из Active Directory на контроллерах домена в вашей локальной сети.

Таким образом, вместо создания учетных записей через Центр администрирования Office 365 на веб-портале вы создаете их обычным способом через ADUC (пользователи и компьютеры Active Directory) на локальных контроллерах домена. Управление, назначение ролей и разрешений и удаление учетных записей пользователей также происходит на локальных контроллерах домена.

Инструменты DirSync, которые мы представили в части 4 этой серии, используются для последующей синхронизации локальных учетных записей с Azure AD в облаке. Политика паролей соответствует политике, установленной в локальной среде, и пользователи всегда могут использовать одно и то же имя пользователя и пароль как для локального входа, так и для входа в Office 365.

Вот основные шаги по развертыванию DirSync:

- Возможно, вам потребуется использовать средство IdFix для проверки локальной AD и выполнения необходимых корректирующих задач, таких как исправление неверных или повторяющихся данных в атрибутах каталога, и его можно использовать для миграции с локального имени участника-пользователя, которое не маршрутизируется, на доменное имя, которое маршрутизируемый через Интернет.

- Перед развертыванием решите, нужен ли новый сервер для запуска DirSync. Малые предприятия могут установить DirSync на существующий контроллер домена, но для большего числа пользователей рекомендуется иметь отдельный сервер. Обратите внимание, что вам также может понадобиться отдельная установка SQL-сервера, если в каталоге имеется большое количество объектов (более 50 000). Другой вариант — развернуть DirSync (и базы данных SQL, если необходимо) на виртуальной машине в Azure.

- Учетная запись Office 365 должна быть настроена для синхронизации Active Directory. Это делается через центр администрирования портала Office 365. Когда вы выбираете «Пользователи», затем выберите «Настроить» рядом с «Синхронизация Active Directory», затем выберите «Активировать».

- Чтобы развернуть DirSync в Azure, после установки инструмента на виртуальной машине Azure откройте мастер настройки DirSync. Вам потребуется предоставить учетную запись администратора Azure AD и локальную учетную запись администратора предприятия, а также включить синхронизацию паролей, а затем запустить инструмент для синхронизации каталогов.

Конечно, вам нужно будет назначить лицензии своим пользователям. Для этого выберите «Пользователи» в центре администрирования, установите флажки рядом с пользователями, которых вы хотите активировать, и выберите «Активировать синхронизированных пользователей». Затем вам нужно будет ввести место работы пользователей в поле Установить местоположение пользователя. В поле Назначить лицензии выберите лицензии, которые вы хотите назначить пользователям, и нажмите Далее. Убедитесь, что у вас есть достаточное количество лицензий, доступных для назначения. Следующая страница мастера — Отправить результаты по электронной почте. Здесь вам нужно ввести адреса электронной почты пользователей. Разделяйте каждый адрес точкой с запятой. Наконец, на странице результатов вы увидите список новых пользователей и временных паролей для каждого из них. Нажмите «Готово», и имена пользователей и временные пароли будут отправлены по электронной почте.

Внедрение модели федеративной идентификации

Модель федеративного удостоверения может быть реализована с помощью служб федерации Active Directory (AD FS), и ваши пользователи получают преимущества подлинного единого входа, а не просто идентичные учетные записи на локальных и облачных контроллерах домена, которые по-прежнему требуют от вас войти в каждый. Настройка и управление AD FS требует немного больше времени и усилий, поэтому вам придется решить, стоят ли дополнительные накладные расходы преимуществ. Если вы уже внедрили AD FS для других целей, это упрощает принятие решения.

Если Office 365 — это первое приложение, поддерживающее федерацию, с которым вы столкнулись, имейте в виду, что настройка инфраструктуры AD FS с нуля может оказаться непростой задачей. Надлежащее проектирование и проектирование инфраструктуры требует некоторой предусмотрительности и глубокого понимания технических вопросов, таких как DNS, доверительные отношения и приложения, поддерживающие SAML. SSL-сертификаты необходимы для единого входа, поэтому вы также должны иметь возможность планировать их развертывание.

В модели федеративного удостоверения пользователи аутентифицируются локальными серверами AD FS (или, альтернативно, одним из сторонних поставщиков удостоверений, таких как те, которые мы обсуждали в части 4). Для целей этого обсуждения мы предполагаем, что вы будете использовать AD FS в качестве поставщика удостоверений.

Федеративное удостоверение требует создания федеративного доверия между Active Directory на локальных контроллерах домена и Azure Active Directory в облаке. В отличие от модели синхронизированной идентификации политика паролей управляется локальной AD, поэтому в облачной AD нет необходимости в политиках паролей.

Вы можете развернуть AD FS в конфигурации с одним сервером. Однако при реализации AD FS рекомендуется настроить локальную инфраструктуру с двумя серверами AD FS во внутренней сети (для обеспечения высокой доступности) и двумя прокси-серверами AD FS в демилитаризованной зоне (сети периметра). Это все серверы с Windows 2008 R2 или выше. Те, что во внутренней сети, являются членами локального домена AD, тогда как те, что в DMZ, являются автономными серверами.

Высокая доступность особенно важна в сценарии с федеративным удостоверением, поскольку проверка подлинности происходит именно здесь, а не в облаке, и если инфраструктура AD FS становится недоступной, пользователи не смогут войти в свои учетные записи Office 365.

Как и в случае с синхронизированной моделью удостоверений, вы используете DirSync для синхронизации двух каталогов при настройке федеративной модели удостоверений. Вы пройдете этапы подготовки к единому входу, планирования и развертывания AD FS и установки модуля Azure AD для Windows PowerShell.

Пользователям по-прежнему необходимо будет входить в Office 365, когда они хотят использовать Exchange Online или другие службы Office 365, используя те же учетные данные, которые они используют для локального домена. Затем выдается токен, который отправляется на облачный сервер. Обычно это токены SAML (язык разметки утверждений безопасности), и этот тип проверки подлинности известен как проверка подлинности на основе утверждений.

Резюме

В этой пятой части нашей статьи, состоящей из нескольких частей, посвященной безопасности Ignite 2015, мы завершили обсуждение управления идентификацией в Office 365 и того, как развернуть каждую из трех моделей идентификации: облачную идентификацию, синхронизированную идентификацию и федеративную идентификацию. В части 6 мы поговорим о том, как развернуть многофакторную аутентификацию в Office 365.

- Microsoft делает акцент на безопасности (часть 2)

- Microsoft делает акцент на безопасности (часть 3)

- Microsoft делает акцент на безопасности (часть 4)

- Microsoft делает акцент на безопасности (часть 6)

- Microsoft делает акцент на безопасности (часть 7)

- Microsoft делает акцент на безопасности (часть 8)

- Microsoft делает акцент на безопасности (часть 9)