Microsoft делает акцент на безопасности (часть 6)

- Microsoft делает акцент на безопасности (часть 2)

- Microsoft делает акцент на безопасности (часть 3)

- Microsoft делает акцент на безопасности (часть 4)

- Microsoft делает новый акцент на безопасности (часть 5)

- Microsoft делает акцент на безопасности (часть 7)

- Microsoft делает акцент на безопасности (часть 8)

- Microsoft делает акцент на безопасности (часть 9)

Введение

В первой части этой серии статей я рассказал об объявлении на Ignite 2015 о более гибких циклах установки исправлений и о внедрении Windows 10 Device Guard. Во второй части мы начали рассматривать новые функции, продукты и службы безопасности, начиная с Microsoft Advanced Threat Analytics. В части 3 мы более подробно рассмотрели презентации Ignite относительно того, что Microsoft делает для обеспечения безопасности в облаке и, в частности, в Office 365. В части 4 мы начали говорить об управлении идентификацией в облаке и, в частности, о том, как управление идентификацией работает в Office 365. В части 5 мы показали, как реализовать каждую из моделей удостоверений, и дали несколько советов по передовым методам работы с той моделью удостоверения, которую вы в конечном итоге выберете.

Проблема с паролями

На протяжении большей части истории вычислительной техники стандартными средствами доступа к компьютерным системам, приложениям, веб-сайтам и данным были средства контроля доступа, налагаемые на отдельные учетные записи пользователей, которые идентифицируются уникальным именем пользователя и защищаются «секретом» — паролем. или PIN-код (персональный идентификационный номер), который пользователь вводит для входа в систему.

Это работает, после мода, но проблем с паролями множество. Учитывая возможность выбора пароля, большинство пользователей, естественно, выбирают что-то, что будет легко запомнить (и в современном мобильном мире, в котором они, вероятно, будут вводить его с помощью крошечной экранной клавиатуры, что-то, что легко набирать). На заре вычислительной техники это привело к тому, что бесчисленное количество пользователей создавало легко угадываемые пароли, такие как 12345 или «бог» или мучительно очевидный «пароль» (или для небольшого разнообразия «пароль12345»).

Такие распространенные пароли лишь немногим лучше, чем полное отсутствие пароля. Лишь немногим более безопасными являются пароли, состоящие из даты рождения пользователя или одного из его/ее близких, имени ребенка или супруга, номера социального страхования пользователя или какой-либо другой части информации, которую можно довольно легко извлечь с помощью небольшого исследование взломщиком паролей, который нацелен на этого пользователя.

По мере того, как программное обеспечение становилось все более сложным, вводились технологические средства контроля, обеспечивающие соблюдение правил, касающихся длины и сложности пароля. В настоящее время организационные политики обычно требуют, чтобы все пользовательские пароли имели минимальную длину (например, 8 символов) и часто включали как буквенные, так и цифровые символы, как прописные, так и строчные буквы, символы и т. д. Другие идут еще дальше и требуют, чтобы пользователи меняли свои пароли на регулярной основе, например, каждые четыре недели.

Проблема в том, что чем сложнее становятся пароли, тем сложнее пользователям их запомнить — особенно когда у многих есть десяток и более разных паролей для доступа к разным системам, сайтам и сервисам. А когда пароли становятся слишком сложными для запоминания пользователями, они нарушают правила и записывают их, создавая еще большую угрозу безопасности.

В то время как пароли были стандартным методом аутентификации для входа в корпоративные сети, некоторые увидели необходимость в большей безопасности, чем могут предложить пароли, и искали

Представляем многофакторную аутентификацию (MFA)

Пароли, вероятно, еще долго будут использоваться для проверки личности пользователя, но аутентификацию по паролю можно значительно улучшить, дополнив ее вторым фактором аутентификации. Аутентификация заключается в том, чтобы заставить пользователя доказать, что он действительно является тем лицом, которому принадлежит учетная запись пользователя. Существует несколько различных способов, которыми человек может удостоверить личность:

- Предоставляя некоторую часть информации, которую знает только он/она. Это основа пароля, кодовой фразы или PIN-кода. Эта информация должна быть известна только тому пользователю, которому она принадлежит, и никому другому.

- Предоставляя уникальный физический объект, предварительно связанный с учетной записью пользователя (что-то, что у вас есть). Наиболее распространенными примерами этого могут быть смарт-карты или USB-токены, которые можно вставить в устройство чтения в системе. Этот объект должен принадлежать пользователю, которому он принадлежит, и никому другому.

- Предоставляя образец уникального шаблона поведения, который был предварительно связан с учетной записью пользователя (что-то, что вы делаете). Примерами этого может быть образец голоса, рисунок набора текста или почерк. Этот шаблон должен быть уникальным для пользователя, с которым он связан, и ни для кого другого.

- Предоставляя сканирование уникальной биологической или физической характеристики, которая была предварительно связана с учетной записью пользователя (то, чем вы являетесь). Примерами этого могут быть сканирование отпечатков пальцев, сканирование сетчатки глаза, сканирование радужной оболочки глаза, сканирование распознавания лиц или даже образец ДНК. Это должна быть биологическая характеристика, уникальная для пользователя, с которым она связана, и ни для кого другого.

Проблема со смарт-картами и жетонами заключается в том, что они возлагают на пользователя дополнительную нагрузку по необходимости носить с собой лишний предмет. Если его оставить дома, пользователь не сможет войти в систему и получить доступ к необходимым ресурсам. Его также можно украсть, что представляет угрозу безопасности.

Поведенческие и биологические типы МФА лишены этих недостатков. Они всегда с вами, и вору было бы чрезвычайно трудно присвоить их (ужасные сцены в таких фильмах, как ). Конечно, чтобы аутентифицировать пользователя на основе поведенческого паттерна или биологической характеристики, эти паттерны должны быть предварительно собраны и сохранены в базе данных для сравнения, когда пользователь предъявляет ее для аутентификации. Это было источником некоторого сопротивления этим формам MFA, поскольку некоторые считают такое хранение личной информации навязчивым.

Относительно новая форма MFA пытается сбалансировать эти проблемы, делая второй фактор аутентификации чем-то, что у вас есть, но большинство из нас все равно почти всегда носит его с собой. Почти повсеместное присутствие смартфона делает его логичным выбором в качестве устройства аутентификации.

Широкое внедрение MFA на базе смартфонов в облаке

Многофакторная аутентификация в форме двухфакторной аутентификации становится стандартной опцией для всех основных облачных сервисов. В дело вступили даже ориентированные на потребителя облачные сервисы. Сервисы социальных сетей, такие как Facebook и Twitter, предлагают это. Google предлагает его для входа в свою электронную почту и другие облачные сервисы. Что касается бизнеса, то Amazon, правящий в настоящее время король облачных технологий (по крайней мере, в сфере IaaS), предоставляет MFA для аутентификации в своих веб-сервисах Amazon (AWS).

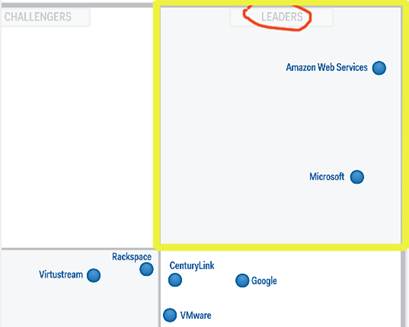

AWS является крупнейшим конкурентом Microsoft в сфере облачных вычислений, и эти две компании были названы единственными, кто соответствует квадранту «лидеров» в магическом квадранте Gartner 2015 года для поставщиков IaaS.

Рис. 1. Gartner MQ 2015 Cloud IaaS

В рамках своей функции управления идентификацией и доступом (IAM) для управления доступом к ресурсам AWS Amazon поддерживает MFA с использованием аппаратных токенов — как в формате кредитной карты, так и брелка — а также виртуальное устройство MFA в виде приложение, которое работает на вашем смартфоне или планшете. Существуют виртуальные приложения MFA, доступные для Android, iOS, Windows Phone и Blackberry. IAM и MFA доступны для всех клиентов AWS. Дополнительная плата за услугу не взимается, хотя за аппаратные устройства MFA взимается плата (от 13 до 20 долларов США в зависимости от типа устройства).

Так как же Microsoft противостоит Amazon в этой области? Это законное беспокойство для всех, кто сталкивается с решением, с каким из этих ведущих поставщиков IaaS работать. Microsoft поддерживает MFA для служб Office 365 и Azure IaaS. MFA от Microsoft ориентирован на телефон (звонки, текстовые сообщения, мобильное приложение) как на вторичный фактор аутентификации, но также поддерживает сторонние токены OATH.

В начале февраля 2014 года Microsoft объявила в блогах Office, что поддержка MFA для обычных учетных записей пользователей добавляется в планы Office 365 для среднего бизнеса, предприятий, академических учреждений, некоммерческих организаций и автономные планы, включая Exchange Online и SharePoint Online (она уже была доступна для администраторов). учетные записи). Поддержка MFA также встроена в версию Azure Active Directory Premium и доступна для административных учетных записей Azure без дополнительной платы с любой подпиской Azure (без необходимости обновления до версии AD Premium).

Три разные версии MFA (Office 365, Azure Административная и Azure AD Premium) имеют разные наборы функций, причем последняя является наиболее полнофункциональной и включает в себя несколько функций, которых нет в двух других, таких как административный контроль над методами аутентификации, Режим PIN, предупреждение о мошенничестве, отчеты MFA, однократный обход, настраиваемые приветствия для телефонных звонков, настройка идентификатора вызывающего абонента, подтверждение события, надежные IP-адреса, пакет SDK MFA и MFA для локальных приложений, использующих сервер MFA. Мы поговорим о них позже в этом обсуждении.

Резюме

Теперь, когда мы заложили основу для понимания важности MFA в облачных сервисах и ее использования в отрасли, в следующий раз, в части 7, мы рассмотрим мельчайшие детали включения и настройки параметров MFA от Microsoft.

- Microsoft делает акцент на безопасности (часть 2)

- Microsoft делает акцент на безопасности (часть 3)

- Microsoft делает акцент на безопасности (часть 4)

- Microsoft делает новый акцент на безопасности (часть 5)

- Microsoft делает акцент на безопасности (часть 7)

- Microsoft делает акцент на безопасности (часть 8)

- Microsoft делает акцент на безопасности (часть 9)