Методы блокировки анонимных общедоступных прокси-серверов с помощью Forefront Threat Management Gateway (TMG) 2010

Введение

Брандмауэр Forefront Threat Management Gateway (TMG) 2010 обычно развертывается как прямой прокси-сервер. Многие организации используют брандмауэр TMG, настроенный в этом сценарии, для агрегирования общедоступного доступа в Интернет с целью аутентификации и регистрации исходящего интернет-трафика, блокировки доступа к известным вредоносным веб-сайтам и серверам управления и контроля ботнетов, а также для обеспечения соблюдения корпоративных политик допустимого использования. Проблема, с которой сегодня сталкиваются многие администраторы безопасности, заключается в том, что время от времени решительные пользователи пытаются обойти местный контроль доступа, чтобы получить доступ к общедоступным веб-сайтам и/или службам с ограниченным доступом. Обычно это включает в себя подключение к общедоступным анонимным прокси-сервисам, таким как Tor, Kproxy, Zend2, Anonymouse и множеству других. Предотвращение доступа к этим сайтам и службам позволит наиболее эффективно применять политики доступа и значительно улучшит общее состояние безопасности организации. Однако это гораздо легче сказать, чем сделать. Существует множество способов, которыми мы можем предотвратить доступ к анонимным общедоступным прокси-серверам, и в этой статье мы рассмотрим несколько способов сделать это с помощью брандмауэра Forefront TMG 2010.

Политика доступа

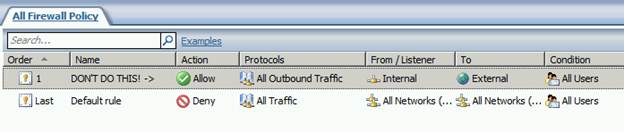

Первый шаг в предотвращении доступа к анонимным публичным прокси-сервисам — убедиться, что политика вашего брандмауэра соответствует принципу наименьших привилегий. Слишком часто я вижу брандмауэры TMG, настроенные с открытыми или любыми правилами доступа, разрешающими весь исходящий доступ в Интернет.

фигура 1

Если ваш брандмауэр настроен таким образом, вы просто напрашиваетесь на неприятности! На самом деле, если на вашем брандмауэре TMG настроено правило доступа такого типа, на данный момент это не настоящий брандмауэр, а просто маршрутизатор. Конечно, если вы настроили свой брандмауэр TMG с таким правилом открытого доступа, возможно, вы также не заинтересованы в ограничении доступа к анонимным публичным прокси-сервисам! Если вы, однако, избавитесь от правила «любой-любой» и предоставьте только необходимый доступ, для которого большинство действий в Интернете осуществляется через исходящие TCP-порты 80 и 443. Это предотвратит доступ к анонимным публичным прокси-сервисам, которые не используют веб-прокси. основанные на протоколах или использующие HTTP через нестандартные порты. Однако многие анонимные публичные прокси-сервисы просто туннелируют трафик, используя HTTP с SSL/TLS, поэтому для предотвращения такого доступа потребуются дополнительные действия. Дополнительные сведения о том, как это сделать, приведены далее в этой статье.

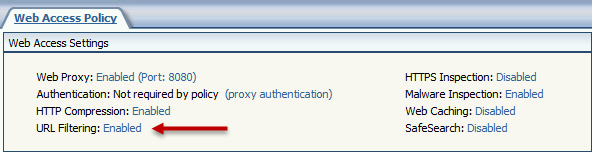

URL-фильтрация

Любой достойный безопасный веб-шлюз будет иметь встроенный механизм фильтрации URL-адресов, и Forefront TMG не является исключением. Настройка встроенной фильтрации URL-адресов TMG проста и понятна. Во-первых, убедитесь, что включена фильтрация URL-адресов, открыв консоль управления TMG, выделив Web Access Policy и убедившись, что эта функция включена. Если это не так, нажмите на ссылку и выберите параметр, чтобы включить его. Помните, что для функции фильтрации URL-адресов TMG требуется лицензия на подписку на услуги Web Protection Services (WPS) после окончания начального пробного периода. К сожалению, WPS больше не продается Microsoft или любым из их OEM-партнеров. Если вы еще не приобрели лицензии WPS или у вас нет Enterprise CAL (eCAL), которая включает WPS, вы не сможете использовать эту функцию. В этом случае вам придется приобрести стороннюю интеграцию для выполнения этой функции.

фигура 2

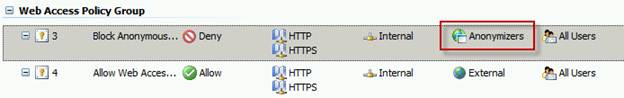

После включения фильтрации URL-адресов создайте правило доступа, запрещающее доступ по HTTP и HTTPS из внутренней сети к категории «Анонимайзеры» для всех пользователей. Обязательно поместите это правило перед любыми другими правилами, разрешающими исходящий веб-доступ. НЕ указывайте здесь весь исходящий трафик, так как это заставит TMG выполнять обратный просмотр DNS для каждого отдельного пакета, который он получает, пытаясь определить, соответствует ли запрос категории. Для получения дополнительной информации об этой и других распространенных ошибках конфигурации, допускаемых администраторами брандмауэра Forefront TMG, щелкните здесь.

Рисунок 3

HTTPS-проверка

Включение проверки исходящего трафика HTTPS на брандмауэре TMG — очень эффективный метод предотвращения доступа к анонимному общедоступному прокси-серверу. Проверка HTTPS почти сразу же останавливает связь с анонимными общедоступными прокси-серверами благодаря тому факту, что HTTP-фильтр TMG гарантирует, что имеет место только действующая, соответствующая RFC-совместимая связь HTTP. Обычно HTTP-связь с анонимными общедоступными прокси-серверами не соответствует этому, и TMG добросовестно отклоняет этот трафик. Однако предостережение. Проверка HTTPS также может нарушить работу законных приложений. Часто разработчики приложений предполагают, что их зашифрованная связь SSL/TLS не будет подвергаться проверке трафика, и часто позволяют себе вольности с протоколом HTTPS, выполняя нестандартные и несовместимые операции. TMG, конечно же, возражает против этого и блокирует запрос. Кроме того, при проверке зашифрованного обмена данными могут возникнуть проблемы с законом, конфиденциальностью и соблюдением нормативных требований. Прежде чем включить проверку HTTPS на брандмауэре Forefront TMG, я бы посоветовал вам привлечь как юридический, так и отдел кадров, чтобы сообщить им о своем намерении проверять зашифрованный трафик. Политика корпоративной безопасности должна быть обновлена, чтобы отразить это, и она должна быть четко доведена до сведения всех сотрудников. Кроме того, чтобы решить некоторые из этих проблем, TMG предоставляет возможность обходить проверку HTTPS для определенных отдельных веб-сайтов, доменов и категорий. Кроме того, при использовании в сочетании с клиентом брандмауэра TMG TMG может предоставить конечным пользователям визуальное уведомление о проверке их зашифрованного трафика HTTPS.

Интеграция сторонних фильтров безопасности

Как я упоминал ранее, TMG включает собственные возможности фильтрации URL-адресов. Однако, поскольку срок службы TMG официально истек, Microsoft больше не продает лицензию, необходимую для включения этой функции. Если вы окажетесь в такой ситуации, вам необходимо рассмотреть возможность использования сторонней интеграции безопасности, которая предоставляет эту возможность. Сегодня на рынке представлено множество отличных решений, включая локальные и облачные решения. Я бы посоветовал вам использовать вашу любимую поисковую систему в Интернете для поиска этих альтернатив.

Ограничение по географическому IP-адресу

Часто анонимные общедоступные прокси-серверы можно найти в регионах мира, которые можно эффективно ограничить с помощью политики брандмауэра. Если вы уверены, что у ваших пользователей нет веских деловых причин для посещения сайтов в определенных странах, которые имеют долгую историю и послужной список размещения вредоносных веб-сайтов, а также анонимных прокси-серверов, вы можете просто заблокировать доступ к блоки IP-адресов, назначенные этому региону. Это может быть достигнуто с помощью ряда различных методов. Первый метод включает в себя использование бесплатно (или дешево) доступных баз данных геолокации IP-адресов и создание собственных сетевых объектов TMG, которые будут использоваться в правиле доступа, запрещающем HTTP- и HTTPS-трафик к этим адресатам. Другой альтернативой является использование предварительно настроенных сетевых объектов ISA и TMG, как я недавно описал в этой статье. Кроме того, существуют сторонние инструменты, которые интегрируются с Forefront TMG и предоставляют эту возможность. Преимущество использования сторонних инструментов заключается в том, что они являются динамическими и обновляются по мере того, как происходят изменения в назначениях блоков IP-сети.

Вывод

Реализация эффективных мер безопасности с помощью брандмауэра Forefront TMG 2010 относительно безболезненна. Обеспечение того, чтобы пользователи не смогли обойти эти средства контроля доступа, может быть сложной задачей. Использование комбинации методов, описанных в этой статье, может помочь администраторам безопасности в предотвращении доступа к анонимным общедоступным прокси-серверам, которые являются обычным инструментом, используемым конечными пользователями в их попытках уклониться от применения политик. Важно понимать, что эти методы сами по себе не могут быть на 100% эффективными во всех случаях. Рекомендуется тщательно отслеживать и просматривать журналы доступа на предмет подозрительного поведения и соответствующим образом обновлять правила управления доступом. Кроме того, лучшим сдерживающим фактором для предотвращения доступа к анонимным общедоступным прокси-серверам является ваша корпоративная политика безопасности. Если наказанием за доступ к анонимным общедоступным прокси является прекращение действия, пользователи быстро поймут, что попытка обойти политику приемлемого использования компании в конечном итоге не стоит риска потери работы.