Методы административного делегирования Windows

С тех пор, как Microsoft выпустила Windows 2000, были доступны варианты делегирования определенных задач. Концепции делегирования могут быть немного запутанными, но суть того, что делегирование обеспечивает, имеет важное значение для эффективной сети. Без использования делегирования вы застряли только с группами по умолчанию, которые предоставляют административные привилегии над определенными задачами и объектами. Например, без делегирования учетных записей пользователей и групп пользователь должен быть помещен в группу «Операторы учетных записей», чтобы иметь возможность просто управлять пользователями, группами и компьютерами в домене. Конечно, пользователь также может быть помещен в группы администраторов домена или администраторов предприятия, но это даст им слишком много привилегий, а не просто управление учетными записями. Аналогичным образом помещение пользователей в группу «Операторы учетных записей» также предоставляет им слишком много привилегий, таких как изменение не только учетных записей пользователей, но и всех административных учетных записей. Делегирование решает эту проблему, позволяя очень детально делегировать объекты и задачи по всему предприятию.

Разрушение делегирования

Когда вы оцениваете, как повысить эффективность сетевого администрирования за счет внедрения делегирования, вам необходимо учитывать несколько моментов:

- Кто получит делегированные привилегии?

- Какую задачу следует делегировать группе пользователей?

- Управление какими объектами следует делегировать группе?

- Где проводится делегация?

- Какие конкретные разрешения мне настроить для выполнения делегирования?

Если мы возьмемся за каждый из этих пунктов по отдельности, мы сможем быстрее добраться до сути каждого из них, когда нам понадобится поставить резину на дорогу.

Во-первых, идеально создать группы, которым будут предоставлены полномочия. Таким образом, легко добавить больше пользователей и так же легко лишить пользователя права доступа.

Во-вторых, не все задачи можно делегировать. Таким образом, должен быть создан список возможных делегаций. Мы создадим эти списки позже для каждого инструмента, где может быть установлено делегирование. Когда у вас есть список делегаций на выбор, становится намного проще выбирать, какие из них вы хотите раздать.

Для делегирования объекта вам нужно будет четко определить, что вы хотите делегировать. Вы хотите разрешить другим управлять учетными записями пользователей или только некоторыми свойствами учетных записей пользователей? Вы также можете выбирать из групп, компьютеров, организационных единиц, объектов групповой политики и т. д.

Одна из самых важных концепций — знать, где нужно настроить делегирование. Есть три основных инструмента, которые вам нужны для настройки делегирования. Позже мы разберем все три инструмента.

Наконец, как только вы освоите инструмент и узнаете, что хотите делегировать, вам все равно нужно знать, какие «клики и поля» помогут достичь ваших целей. Некоторые делегирования выполняются легко, в то время как другие требуют от вас тестирования и оценки, прежде чем вы сможете быть уверены, что все готово.

Пользователи и компьютеры Active Directory

Active Directory имеет полный, всеобъемлющий компонент делегирования. Если вы не используете делегирование в AD, вы упускаете одну из самых важных причин для перехода на AD. Делегирование в AD позволяет администратору AD настраивать группы пользователей для доступа к определенным задачам. Преимущество этого заключается в том, что задачи могут быть очень подробными, а снижение общего административного контроля ограничивается только теми задачами, которые должны быть предоставлены группе пользователей.

На мой взгляд, ключом к пониманию делегирования в AD являются возможности. Microsoft добавила довольно много опций при переходе на Server 2003, но по-прежнему есть неограниченные возможности для делегирования административного контроля. Вот список объектов, для которых обычно настраиваются делегированные элементы управления:

- учетные записи пользователей

- групповые учетные записи

- организационные подразделения

- учетные записи компьютеров

Хотя я перечисляю все объекты, которыми можно управлять, важно понимать ограничения делегирования полномочий каждому объекту. В частности, я хочу обсудить, какие делегирования возможны для учетных записей пользователей, групп и компьютеров.

- сбросить пароли

- управлять учетными записями пользователей

- управлять группами

- изменить членство в группе

- добавить компьютер в OU

- компьютеры мало что контролируют… используйте права пользователя через GPO

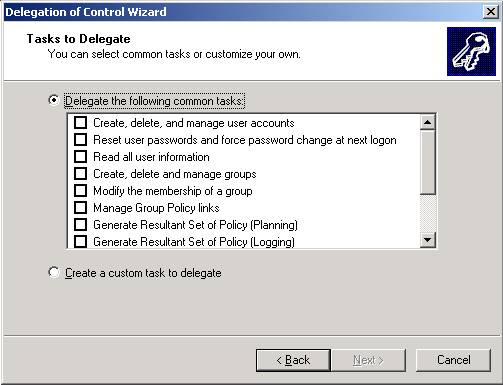

Некоторые из делегаций можно увидеть на рисунке 1.

Рисунок 1: Мастер делегирования ADUC

Консоль управления групповыми политиками (GPMC)

Консоль управления групповыми политиками предоставляет среду, которая позволяет не только администрировать объекты групповой политики, но и защищать тех, кто может управлять объектами групповой политики. С появлением консоли управления групповыми политиками все функции управления и делегирования объектов групповой политики теперь включены в этот инструмент. Я хочу внести ясность в том, что GPMC предоставляет только делегирование управления GPO, а не какое-либо другое делегирование управления AD. Таким образом, все, что угодно, например, управление подразделениями, пользователями, группами и т. д., должно выполняться внутри ADUC.

Для делегаций, поставляемых с GPMC, доступны следующие варианты делегирования:

- Создание объектов групповой политики

- Изменить объекты групповой политики

- Удаление и управление безопасностью объектов групповой политики

- Связать объекты групповой политики

- Чтение настроек объекта групповой политики

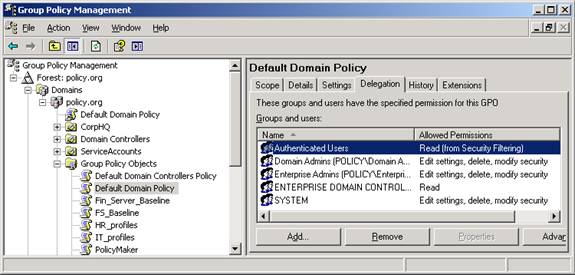

Некоторые из этих делегаций можно увидеть на рисунке 2.

Рисунок 2: Делегирование GPMC для контроля и управления управлением GPO

Поскольку создание объектов групповой политики выполняется для «домена», нет механизма для управления этим только для OU. Однако вы можете делегировать, кто может связывать объекты групповой политики с подразделениями, что дает вам некоторый контроль над такими задачами, которые вы, возможно, захотите делегировать на более детальном уровне. Связывание объектов групповой политики делегируется домену, подразделениям или сайтам, поскольку это единственные узлы, с которыми можно связать объекты групповой политики. Редактирование, управление, удаление и чтение объектов групповой политики делегируется каждому объекту групповой политики, что дает вам очень детальный контроль над этим делегированием.

Расширенное управление групповыми политиками (AGPM)

Последним элементом модели делегирования для AD и GPO является AGPM. Этот инструмент представляет собой завершающий этап управления объектами групповой политики. GPMC великолепен для того, что он делает. Однако ему не хватает ключевых функций управления, которые выполняет AGPM. AGPM предоставляет следующие функции по сравнению с GPMC:

- автономное редактирование объектов групповой политики

- управление изменениями правок GPO

- откат и откат к архивным объектам групповой политики

- автоматическое резервное копирование объектов групповой политики по мере их изменения

Некоторые из этих делегаций можно увидеть на рисунке 3.

Рисунок 3: Варианты управления делегированием AGPM

В рамках AGPM вы можете делегировать задачи любому сотруднику компании. Интерфейс AGPM представляет собой идеальное решение, позволяющее администратору редактировать объект групповой политики, но эти изменения не повлияют на рабочие компьютеры, пока другой администратор с делегированием развертывания не одобрит изменения.

Резюме

Благодаря этим трем решениям у вас есть почти все, что вам может понадобиться для делегирования обязанностей и задач для объектов AD и GPO. ADUC обеспечивает отличное решение для задач, связанных с AD, помимо управления GPO. Управление GPO может осуществляться как в GPMC, так и в AGPM. Комбинация обоих инструментов обеспечивает превосходное решение для полного управления объектами групповой политики. Как только вы настроите свои делегирования в этих инструментах, у вас будет более эффективная модель управления, и вы будете уверены, что администраторы могут изменять только то, что вы указали.