Менеджеры по найму ИТ сталкиваются с огромной нехваткой квалифицированных кандидатов в области кибербезопасности

Индустрия кибербезопасности в ближайшие годы столкнется с огромной нехваткой квалифицированных специалистов по кибербезопасности, предупредила группа экспертов на ежегодной конференции Advanced Cyber Security Center (ACSC), которая состоялась 3 ноября в Федеральном резервном банке в Бостоне.

Модератор Джанет Левеск, директор по информационной безопасности в охранной фирме RSA (недавно приобретенной Dell), предоставила некоторый контекст для обсуждения, предоставив некоторые статистические данные о кибербезопасности. Она сказала, что рынок кибербезопасности США, по прогнозам, вырастет с 75 миллиардов долларов в 2015 году до 170 миллиардов долларов к 2020 году.

Согласно данным Бюро трудовой статистики США, на которые ссылается Levesque, более 200 000 вакансий в области кибербезопасности остаются незаполненными в Соединенных Штатах каждый год, а количество вакансий в области кибербезопасности выросло на 75 процентов за последние пять лет.

Марк Айелло, президент кадровой фирмы кибербезопасности Cyber 360, сказал, что его клиенты могут больше года пытаться заполнить вакантные должности в области кибербезопасности, потому что у них есть «практический список навыков», которые они хотят, чтобы кандидат имел.

«Существует огромное нежелание отказываться от этого песенника, — сказал Айелло. «В конце концов они понимают, что этого кандидата Златовласки не существует», — добавил он.

«Незрелый» рынок труда в области кибербезопасности

Айелло заметил, что рынок труда в области кибербезопасности «незрелый», поэтому «стандартных названий должностей не существует. Аналитик по кибербезопасности здесь — это инженер по кибербезопасности».

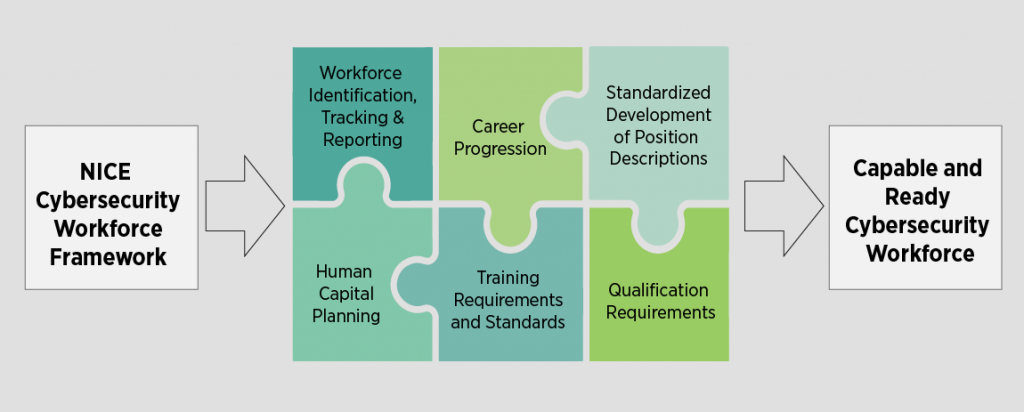

Чтобы обеспечить общий язык в отношении того, как классифицировать и описывать рабочие места в области кибербезопасности, Национальная инициатива по обучению в области кибербезопасности (NICE) Национального института стандартов и технологий работает над структурой рабочей силы по кибербезопасности, проект которой был выпущен 2 ноября.

Эта структура распределяет персонал по кибербезопасности по семи высокоуровневым категориям работы, состоящим из более чем 30 специальных областей, таких как «реагирование на инциденты» и «юридические консультации и защита интересов», и более 50 рабочих ролей, таких как «аналитик уязвимостей, ” по данным НИСТ.

Эта структура представляет собой словарь рабочей силы по кибербезопасности, который позволит работодателям, преподавателям, инструкторам и работникам использовать согласованные термины для описания работы в области кибербезопасности. Это может быть справочным ресурсом, помогающим компаниям определять и обмениваться информацией о кадрах в области кибербезопасности в подробной, последовательной и описательной форме, связанной с NIST.

Другой участник дискуссии, Девон Брайан, исполнительный вице-президент и главный специалист по информационной безопасности Федеральной резервной системы США, сказал, что идет «война за таланты», которая, мягко говоря, усложняет работу менеджеров по кибербезопасности.

Брайан порекомендовал менеджеру по найму в области кибербезопасности поработать с отделом кадров (HR), чтобы составить соответствующее объявление о вакансии и предоставить параметры для выбора подходящих кандидатов из кучи резюме.

«Если то, как вы объясняете свои требования к знаниям, навыкам, способностям и компетентности, не вызывает быстрого отклика, то мы не можем полностью винить в этом HR-менеджера. Мы должны помочь им сделать перевод», — добавил Брайан.

Карла Бродли, профессор и декан Колледжа компьютерных и информационных наук Северо-восточного университета, рассказала, что в ее колледже есть шестимесячная стажировка или программа «совместной работы», которая позволяет студентам работать в течение длительного периода времени. Она рассказала, что школа работает с более чем 500 компаниями по программе.

«Мы учим детей, как проходить собеседования и составлять резюме, мы приглашаем новые компании, чтобы заявить о себе студентам… У наших студентов обычно нет проблем с трудоустройством. У нас 100-процентное размещение», — сказала она.

Все дело в том, чтобы делиться... или нет

Эксперты на более ранней панельной дискуссии на конференции ACSC заявили, что обмен информацией об угрозах кибербезопасности и уроках, извлеченных из утечек данных, может помочь компаниям и организациям стать более безопасными.

Но они также указали на множество препятствий для обмена такой информацией, включая юридические риски, риски раскрытия конфиденциальной информации, нормативные ограничения и простые проблемы доверия между конкурентами в той же отрасли.

Кроме того, продолжающееся расследование утечки данных или другого кибер-инцидента может помешать компаниям или агентствам обмениваться информацией, сказал Ричард Пакетт, вице-президент по кибербезопасности в группе продуктовой и коммерческой безопасности GE Digital.

«При продолжающемся расследовании, особенно в отношении национального государства, когда вы отслеживаете конкретного субъекта на основе того, что они делают, раскрытие информации может фактически навредить усилиям по победе», — сказал пакетт.

Майкл Дарлинг, директор по кибербезопасности и конфиденциальности в PwC, сказал, что юридические проблемы часто мешают обмену киберинформацией. «Как только вы начинаете разговаривать с юристами, у которых нет четкого представления о том, как вы делаете эти вещи и каковы правила дорожного движения, это становится одним из самых больших препятствий».

Тем не менее, обмен информацией о кибербезопасности и сотрудничество в области киберзащиты — это хорошие вещи, согласился участник дискуссии.

«В мире, где время и пространство не имеют значения в киберсфере, все живут в плохом районе. Корпоративное партнерство становится гораздо более важным», — сказал Дарлинг.

Пакетт добавил, что GE быстро расширяется в сфере промышленного Интернета, и для обеспечения безопасности подключенных промышленных устройств требуется сотрудничество с отраслью. Он отметил, что злоумышленники все чаще атакуют больницы и производственные компании с помощью программ-вымогателей. «Там можно получить прибыль», — сказал он. «Час простоя на заводе — это деньги», — добавил он.

Исполнительный директор GE привел пример распределенной атаки типа «отказ в обслуживании» (DDoS) Murai, которая недавно отключила DNS-провайдера Dyn, нарушила работу Spotify, Twitter, PayPal и ряда других веб-сайтов, а также парализовала работу Интернета.

Злоумышленники Murai смогли создать ботнет из тысяч или, возможно, миллионов плохо защищенных устройств Интернета вещей (IoT). Для этого злоумышленники постоянно сканировали уязвимые устройства IoT, подключенные к Интернету. Как только эти устройства были обнаружены, злоумышленники заразили их вредоносным ПО, которое сообщило об этом на центральный управляющий сервер и включило скомпрометированное устройство в качестве бота в свою бот-сеть.

Майкл Папай, вице-президент и директор по информационной безопасности в Northrop Grumman, сказал, что его компания занимается совместной киберзащитой с конкурентами, потому что все они вместе работают над аэрокосмическими и оборонными системами. «Информация, которую мы защищаем, — это информация правительства США, союзников, партнеров и тех, для кого мы работаем… Мы должны быть очень открытыми друг с другом в отношении кибербезопасности».

Папай добавил: «Нам необходимо тесно сотрудничать, чтобы убедиться, что все в нашей цепочке поставок, вплоть до самого низкого уровня поставщика, у которого есть конфиденциальная и секретная оборонная и техническая информация, знают, что они делают», когда речь идет о кибербезопасности..

Обмен информацией о кибербезопасности и хорошо обученная рабочая сила станут двумя ключевыми составляющими способности компаний и организаций опередить плохих парней, которые годами обмениваются информацией и зачастую имеют столь же высокий уровень подготовки, как и хорошие парни.