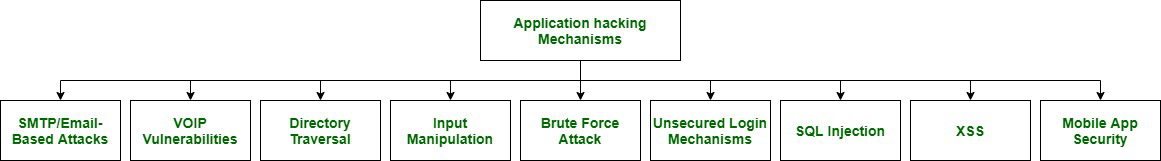

Механизмы взлома приложений

Веб-приложения действуют как интерфейс между пользователями и серверами, используя веб-страницы, состоящие из кода сценария, который должен выполняться динамически. Доступ к веб-приложениям можно получить через Интернет или интранет. Веб-хакерство в целом относится к эксплуатации приложений через протокол передачи гипертекста (HTTP), что можно сделать, управляя приложением через его графический веб-интерфейс, изменяя унифицированный идентификатор ресурса (URI) или используя элементы HTTP. Некоторые методы, которые могут быть использованы для взлома веб-приложений: атаки с использованием SQL-инъекций, межсайтовые сценарии (XSS), подделка межсайтовых запросов (CSRF), незащищенные коммуникации и т. Д. Ниже перечислены механизмы взлома приложений:

SMTP / атаки по электронной почте

SMTP (Simple Mail Transfer Protocol) отвечает за передачу электронной почты. Из-за программ отслеживания электронной почты, если получатель электронной почты читает, пересылает, изменяет или удаляет электронное письмо, отправитель электронной почты должен знать об этом. Большинство программ отслеживания электронной почты работают путем добавления имени домена к адресам электронной почты, например xyzRead.com. Инструменты, которые позволяют этичному хакеру отслеживать сообщения электронной почты, - это MailTracking.com и eMailTracking Pro. Когда эти инструменты используются этическими хакерами, полученные в результате действия и следы исходного сообщения электронной почты регистрируются. Уведомление обо всех действиях, выполненных над отслеживаемым электронным письмом, автоматически сгенерированным электронным письмом получает отправитель. Веб-пауки используются спамерами, которые заинтересованы в сборе адресов электронной почты.

Предупредительные меры:

- Отключить VRFY и EXPN

- Если вам нужны функциональные возможности VRFY и EXPN, проверьте свой почтовый сервер или документацию по брандмауэру электронной почты.

- Убедитесь, что адреса электронной почты компании не опубликованы в веб-приложении.

Уязвимости VOIP

VOIP расшифровывается как передача голоса по Интернет-протоколу. Это технология, которая позволяет нам совершать голосовые вызовы, используя широкополосное подключение к Интернету вместо обычной телефонной линии. Поскольку для работы VOIP используется Интернет, он подвержен всем уязвимостям Интернета, таким как атаки DOS. Механизмы сетевой безопасности не могут обрабатывать VOIP, что приводит к ежедневному или плохому соединению для вашего звонка. VOIP - это цифровой файл, которым можно легко злоупотребить. Это вызывает дополнительные проблемы с безопасностью. Вот некоторые виды уязвимостей VOIP:

- Недостаточная проверка данных.

- Недостатки исполнения.

- Недостатки манипулирования строками.

- Низкие ресурсы.

- Низкая пропускная способность.

- Недостатки манипулирования файлами.

- Управление паролями.

- Разрешения и привилегии.

- Крипто и случайность.

- Ошибки аутентификации и сертификата.

Предупредительные меры:

- Убедитесь, что операционная система вашего компьютера и антивирусное программное обеспечение обновлены.

- Убедитесь, что у вас есть обновленная и исправная система предотвращения вторжений (IPS) и брандмауэр VoIP.

- Используйте VPN для защиты вызовов, совершаемых через мобильные / беспроводные устройства и сети.

- Если возможно, сделайте два отдельных подключения. Одно соединение для вашей линии VoIP, атаки или вирусы и т. Д.

Обход каталогов

Атаки на обход каталога также известны как эксплойты Unicode. Системы Windows 2000, работающие под управлением IIS, уязвимы для этого типа атак. Это происходит только в неустановленных системах Windows 2000 и влияет на сценарии CGI и расширения ISAPI, такие как .ASP. Это позволяет хакеру доступ на системном уровне. Unicode преобразует символы любого языка в универсальный шестнадцатеричный код. Поскольку он интерпретируется дважды, а синтаксический анализатор просканировал результирующий запрос только один раз, хакеры могут тайком запрашивать файлы через IIS. Уязвимость, связанная с обходом каталогов Unicode, позволяет хакерам добавлять, изменять, загружать или удалять файлы и запускать код на сервере.

Предупредительные меры :

- Избегайте передачи вводимых пользователем данных в API файловой системы.

- Два уровня защиты должны использоваться вместе, чтобы предотвратить эти типы атак.

- Приложение должно проверить ввод пользователя перед его дальнейшей обработкой.

- При проверке необходимо убедиться, что входные данные содержат только разрешенный контент, например, чисто буквенно-цифровые символы и т. Д.

Манипуляции с вводом

Манипуляции с входными параметрами основаны на манипулировании параметрами, которыми обмениваются клиент и сервер, чтобы изменять данные приложения, такие как данные и разрешения пользователя, количество продуктов и цена. Эта информация хранится в виде файлов cookie, скрытых полей формы или строк запроса URL, которые используются для повышения функциональности и контроля приложения. Эта атака может быть выполнена злоумышленником, который хочет использовать приложение для своей выгоды, или злоумышленником, который хочет атаковать третье лицо с помощью атаки Man-in-the-middle. Для этого используются веб-скарабей и прокси Paros.

Предупредительные меры :

- Принять SOA (сервис-ориентированная архитектура).

- Используйте модульную архитектуру для брандмауэра XML, где каждый модуль проверяет определенную уязвимость и т. Д.

Атака грубой силы

Хакер использует все возможные комбинации букв, цифр, специальных символов, заглавных и строчных букв для взлома пароля при атаке методом грубой силы. Вероятность успеха высока в атаках методом грубой силы. Требуется много времени и терпения, чтобы перепробовать все возможные перестановки и комбинации. John the Ripper aka Johnny - один из мощных инструментов для организации атаки методом перебора, он поставляется с дистрибутивом Kali Linux.

Мера предосторожности :

- Ограничьте количество неудачных попыток входа в систему.

- Создайте пользователя root, недоступного через SSH, отредактировав файл sshd_config.

- Отредактируйте строку порта в файле sshd_configfile.

- Используйте капчу.

- Ограничьте попытки входа в систему указанным IP-адресом или диапазоном.

- Двухфакторная аутентификация.

- Создайте уникальные URL-адреса для входа.

- Мониторинг журналов сервера и т. Д.

Незащищенные механизмы входа в систему

Многие веб-сайты не разрешают выполнять какие-либо задачи с приложением, пока пользователь не войдет в учетную запись веб-сайта. Это очень помогает хакеру. Эти механизмы входа в систему часто неправильно обрабатывают неправильные идентификаторы пользователей или пароли. Веб-приложение может возвращать общее сообщение об ошибке, например «Недопустимая комбинация идентификатора пользователя и пароля», и одновременно возвращает разные коды ошибок в URL-адресе для недопустимых идентификаторов пользователей и паролей.

Предупредительные меры :

- Используйте CAPTCHA (также reCAPTCHA).

- Используйте веб-формы входа в систему, чтобы предотвратить попытки взлома пароля.

- Используйте механизм блокировки злоумышленников на своем веб-сервере, чтобы заблокировать учетные записи пользователей после 10–15 неудачных попыток входа в систему.

SQL-инъекция

Атака с использованием SQL-инъекции, вредоносный код вставляется в поле веб-формы или код веб-сайта заставляет систему выполнять командную оболочку или произвольные команды. Серверы SQL - это очень важная цель, поскольку они являются обычными серверами баз данных и используются многими организациями для хранения конфиденциальных данных.

Мера предосторожности :

- Не используйте динамический SQL.

- Обновление и патч.

- Рассмотрим брандмауэр веб-приложений для фильтрации вредоносных данных.

- Откажитесь от любых нежелательных или несущественных функций базы данных.

- Избегайте подключения к вашей БД с помощью учетной записи с правами администратора.

- Постоянный мониторинг операторов SQL из приложений, подключенных к базе данных

- Купите лучшее программное обеспечение.

XSS

XSS также знает межсайтовый скриптинг. Уязвимости межсайтового скриптинга возникают, когда веб-приложения позволяют пользователям добавлять собственный код в URL-путь или на веб-сайт, который будет виден другим пользователям. Его можно использовать для запуска вредоносного кода JavaScript в браузере жертвы. Стратегии предотвращения межсайтовых сценариев включают в себя уход от ненадежных HTTP-запросов, а также проверку содержимого, созданного пользователями.

Предупредительные меры :

- Фильтр ввода по прибытии.

- Кодировать данные на выходе.

- Используйте соответствующие заголовки ответа.

- Политика безопасности контента.

Безопасность мобильных приложений

Мобильные приложения являются основным каналом угроз безопасности. Они становятся мишенью для преступных элементов, которые стремятся получить прибыль от компаний и сотрудников, которые используют мобильные устройства, но не обеспечивают надлежащую безопасность мобильных приложений. Самые популярные мошенничества и схемы в мобильных приложениях:

- Текущие финансовые потери

- Негативное и постоянное влияние на репутацию бренда

- Отрицательный опыт конечных пользователей

- Копирование и сканирование SMS или TXT-сообщений на предмет личной информации

- Устройство используется для распространения вредоносного ПО на незараженные устройства

- Кража личных данных оптом

- Предоставление хакерам доступа к их бизнес-сети

- Данные кредитной карты украдены и перепроданы

- Кража финансовых учетных данных

Предупредительные меры :

- Держите телефон у себя.

- Зашифруйте свое устройство.

- Блокировка SIM-карты.

- Выключите WIFI и Bluetooth.

- Используйте защиту безопасности.

- Защитите паролем свои мобильные приложения.