Longhorn готов предоставить несколько паролей домена

Вот уже 7 лет я слышу: «Хотелось бы, чтобы Microsoft разрешила несколько политик доменных паролей в одном домене». Ожидание закончилось! Следующее поколение серверов Microsoft под кодовым названием Longhorn будет обеспечивать именно эту функцию. Это долгожданная и одна из самых востребованных функций Windows Active Directory. Я надеюсь, вы не думаете, что Windows 2000 или 2003 предоставляет эту функцию? Если вы это сделаете, эта статья прояснит это заблуждение и углубится в возможности Longhorn в этой области.

Реализация политик паролей домена с Windows 2000/2003 Active Directory

Во время установки контроллера домена Windows Active Directory создаются два объекта групповой политики (GPO). Эти объекты групповой политики называются политикой контроллеров домена по умолчанию и политикой домена по умолчанию. Первый, нацеленный на контроллеры домена, конечно же, связан с организационной единицей контроллеров домена (OU), которая является единственной OU в новой установке Active Directory. Этот объект групповой политики в первую очередь отвечает за установку прав пользователя для контроллеров домена, а также за некоторые другие различные параметры безопасности.

Политика домена по умолчанию, связанная с узлом домена во время установки, по умолчанию несет одну ответственность. Да, как вы уже догадались, этот объект групповой политики отвечает за установку политик паролей для всех учетных записей пользователей домена. Раздел «Политика паролей» — это только один из трех разделов, расположенных в разделе «Политики основной учетной записи». Существует также раздел «Политики блокировки учетных записей» и «Политики Kerberos», примыкающий к разделу «Политики паролей».

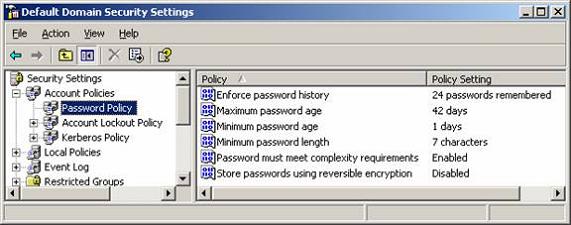

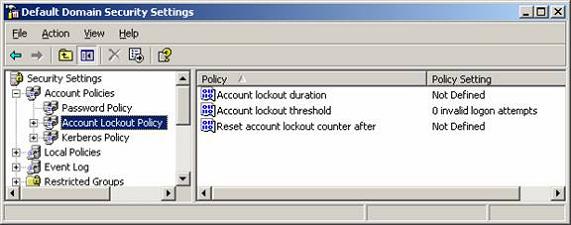

В рамках политики домена по умолчанию устанавливаются параметры, управляющие паролями учетных записей пользователей домена и ограничениями блокировки, как показано на рисунках 1 и 2.

Рисунок 1: Настройки политик паролей

Рисунок 2: Настройки политик блокировки учетной записи

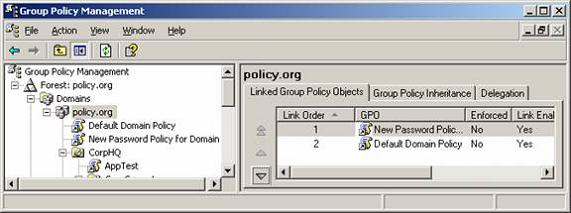

Если значения по умолчанию не нужны, их можно изменить. Одна школа мысли состоит в том, что политика домена по умолчанию может быть обновлена, чтобы содержать желаемые настройки политик паролей. Другая точка зрения состоит в том, что объект групповой политики по умолчанию никогда не следует изменять. Вместо этого следует создать новый объект групповой политики, связать его с доменом, настроить нужные параметры политик паролей (и двух других разделов), а затем переместить его с более высоким приоритетом, чем политика домена по умолчанию, как показано на рисунке 3.

Рисунок 3. Создан новый объект групповой политики с более высоким приоритетом для размещения политик паролей для всех учетных записей пользователей домена.

Установка политик паролей Local Security Accounts Manager (SAM)

Если вы читаете и думаете, что политики паролей также могут быть установлены в объекте групповой политики, связанном с новым создаваемым вами подразделением, вы будете правы. Если вы думаете, что эти настройки политик паролей в этом новом объекте групповой политики повлияют на учетные записи пользователей, находящихся в этом подразделении, вы ошибаетесь. Это очень распространенное заблуждение относительно того, как работают политики паролей в доменах Windows 2000/2003 Active Directory.

Параметры, установленные в этих объектах групповой политики, не влияют на учетные записи пользователей, но влияют на учетные записи компьютеров. Это ясно показано на рис. 1 выше, где видно, что раздел «Политики учетных записей» явно находится под узлом «Конфигурация компьютера» в объекте групповой политики.

Путаница обычно возникает из-за того, что учетные записи компьютеров не имеют паролей, а учетные записи пользователей имеют. В этом случае объект групповой политики настраивает SAM на компьютере, который, в свою очередь, контролирует ограничения паролей для хранящихся там локальных учетных записей пользователей.

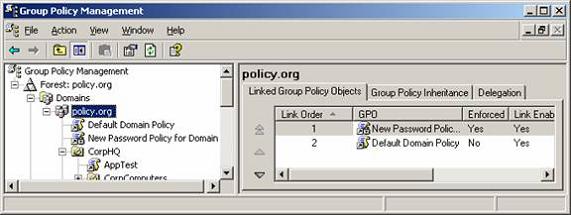

Мне также необходимо уточнить, что настройки политик паролей, установленные в объекте групповой политики, связанном с подразделением, по умолчанию имеют более высокий приоритет, чем политика домена по умолчанию. Таким образом, любые настройки, сделанные в объекте групповой политики, связанном с OU, будут действовать по сравнению с настройками на уровне домена. Это можно изменить, установив параметр Enforced для объекта групповой политики, связанного с доменом, содержащим нужные параметры политик паролей, как показано на рисунке 4.

Рисунок 4. Объект групповой политики, связанный с доменом, с настроенным параметром Enforced

Политики паролей домена Longhorn

В Longhorn концепции и действия по установке политик паролей для учетных записей пользователей домена будут перевернуты с ног на голову. Теперь для одного и того же домена можно использовать несколько политик паролей домена. Конечно, это функция, о которой давно мечтали... еще во времена Windows NT 4.0. Я много лет слышал: «Я хочу, чтобы у администраторов были более сложные пароли, чем у обычных пользователей в моем домене».

Теперь вы сможете создавать собственные политики паролей для любого типа пользователей в вашей среде. Это могут быть пользователи из отдела кадров, финансов, руководителей, ИТ-администраторов, службы поддержки и т. д.

Настройки, которые вы будете иметь в своем распоряжении, такие же, как и в объектах групповой политики сегодня, просто вы не будете использовать групповую политику для их настройки. В Longhorn в Active Directory есть новый объект, который вы будете настраивать. Этот новый объект, объект настроек пароля, будет содержать все свойства, которые содержат текущие политики паролей и политики блокировки учетных записей.

Для реализации вы создадите новый объект LDAP с именем msDS-PasswordSettings в новом контейнере настроек пароля, который будет иметь путь LDAP «cn=Password Settings,cn=System,dc=domainname,dc=com». В этом новом объекте вы заполните информацию для следующих атрибутов:

msDS-PasswordSettingsPrecedence — это важный атрибут, который может справиться с ситуацией, когда пользователь является членом нескольких групп, для которых установлены разные политики паролей.

msDS-PasswordReversibleEncryptionEnabled — включает или отключает обратимое шифрование.

msDS-PasswordHistoryLength — определяет, сколько паролей должно быть уникальным, прежде чем их можно будет использовать повторно.

msDS-PasswordComplexityEnabled — устанавливает, требует ли пароль 6 символов, 3 из 4 типов символов, и запрещает использование пароля в качестве имени для входа.

msDS-MinimumPasswordLength — устанавливает минимальную длину пароля.

msDS-MinimumPasswordAge — определяет, как долго пользователь должен использовать пароль перед его сменой.

msDS-MaximumPasswordAge — определяет, как долго пользователь может использовать пароль, прежде чем ему потребуется его изменить.

msDS-LockoutThreshold — определяет допустимое количество неудачных попыток ввода пароля перед блокировкой учетной записи пользователя.

msDS-LockoutObservationWindow — определяет время, по истечении которого счетчик неверных паролей будет сброшен.

msDS-LockoutDuration — определяет, как долго учетная запись будет заблокирована после слишком большого количества неудачных попыток ввода пароля.

После настройки всех атрибутов вы свяжете этот новый объект с глобальной группой Active Directory. Этот процесс связывания выполняется путем добавления LDAP-имени группы к атрибуту msDS-PSOAppliesTo.

Резюме

Longhorn будет поставляться с некоторыми новыми функциями, технологиями и методами контроля и управления объектами на вашем предприятии. Безусловно, одной из самых впечатляющих и скоро ставших популярными функций Longhorn будет возможность устанавливать несколько политик паролей для одного домена. Возможно, вы захотите начать думать о том, как это повлияет на вашу текущую среду, и начать планировать то, что вы давно хотели.