Краткое руководство по устранению неполадок с настройками безопасности групповой политики

Введение

Как администраторы Active Directory, групповой политики, безопасности и рабочего стола, мы все знаем, что лучший способ защитить среду Windows — это использовать групповую политику. В одном объекте групповой политики (GPO) содержатся сотни, если не тысячи параметров безопасности. Использование GPO является эффективным, мощным и автоматическим. Однако бывают случаи, когда вы чешете голову, задаваясь вопросом, правильно ли применяются настройки объекта групповой политики и даже сам объект групповой политики. В этой статье я дам вам несколько советов по инструментам, командам и другим советам, которые вы можете использовать, чтобы убедиться, что ваши объекты групповой политики и их параметры безопасности применяются правильно. Конечно, если вам нужна дополнительная информация о групповой политике или устранении неполадок групповой политики, вы можете обратиться к окончательному справочнику, набору ресурсов групповой политики MSPress, написанному маленьким старичком!

Какие настройки являются «настройками безопасности»?

Имея более 5000 настроек в одном объекте групповой политики, я хочу быть на 100% уверенным в том, какие настройки я имею в виду в этой статье. В GPO есть специальный раздел, посвященный безопасности. Да, я знаю, что есть и другие области, связанные с безопасностью, но здесь я имею в виду только этот раздел.

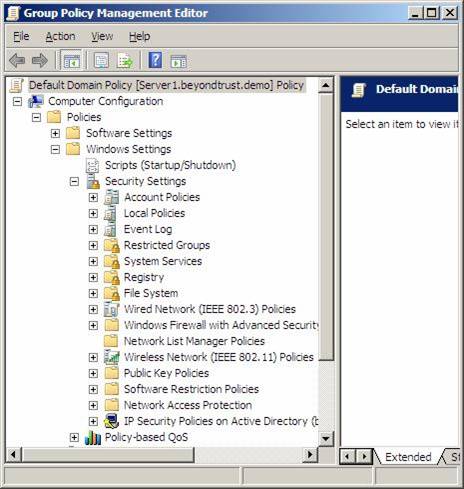

Чтобы найти этот раздел, вы должны открыть объект групповой политики, желательно через консоль управления групповыми политиками, поскольку локальный объект групповой политики не имеет того же набора параметров, что и объект групповой политики из Active Directory. После того как объект групповой политики появится в редакторе, вы развернете узел Computer ConfigurationPoliciesWindows SettingsSecurity Settings, как показано на рисунке 1.

Рис. 1. Узел «Параметры безопасности» развернут в редакторе управления групповыми политиками.

Здесь вы найдете множество настроек, начиная от взлома реестра, прав пользователя, разрешений для файлов/папок/реестра, безопасности беспроводной сети, членства в группах и т. д. Большинство этих настроек контролируются расширением на стороне клиента безопасности, поэтому, если вы терпит неудачу, все они могут потерпеть неудачу. С другой стороны, если один из них применяется, все они должны применяться без особых усилий (теоретически!).

Проверка №1

Из консоли управления групповыми политиками (на любом компьютере, где у вас есть права администратора) вы сможете запустить инструмент результатов групповой политики. Инструмент встроен в GPMC, поэтому ничего особенного делать не нужно. Из консоли управления групповыми политиками вы сможете определить, какие параметры настройки установлены на целевом компьютере в отношении этих параметров безопасности, развернутых вами в объекте групповой политики.

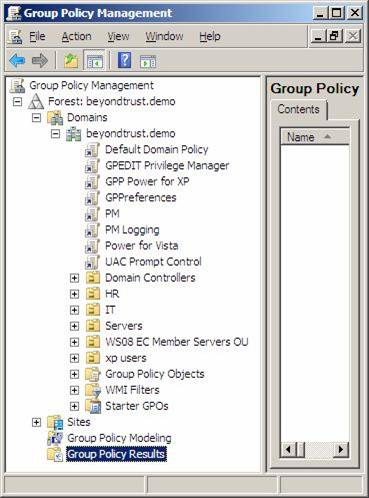

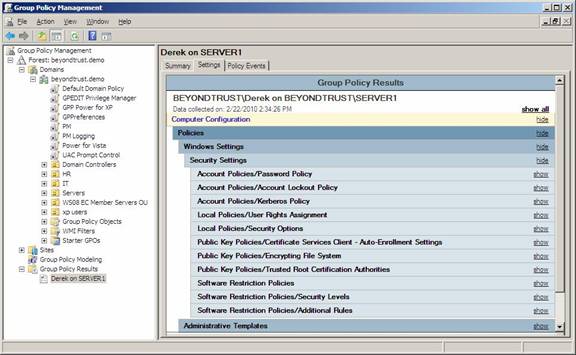

Чтобы найти узел «Результаты групповой политики» в консоли управления групповыми политиками, посмотрите вниз в нижней части консоли консоли управления групповыми политиками. Там вы найдете узел результатов групповой политики, как показано на рисунке 2.

Рис. 2. Узел «Результаты групповой политики» находится внизу списка узлов GPMC.

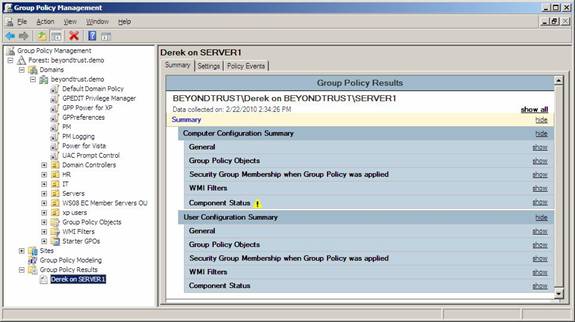

С помощью этого инструмента вы выберете «учетную запись пользователя» и «учетную запись компьютера», для которых вы хотите получить результаты. Это инициируется щелчком правой кнопкой мыши узла результатов групповой политики и выбором мастера. По завершении работы с мастером вы увидите результаты, перечисленные в узле «Результаты групповой политики», как показано на рис. 3.

Рис. 3. Результаты групповой политики иллюстрируют полученные объекты групповой политики и параметры для комбинации пользователя и компьютера.

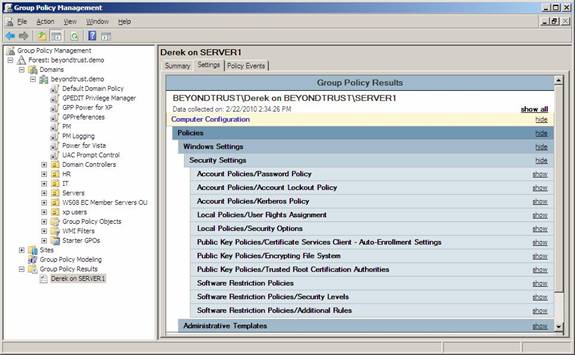

В этом интерфейсе вы можете проверить многие аспекты примененных объектов групповой политики, а также настройки. В этом интерфейсе вы захотите проверить правую панель для получения множества разных результатов. Проверьте объекты групповой политики, чтобы убедиться, что ваш объект групповой политики применен и не был отклонен по какой-либо причине. Во-вторых, вы проверите состояние компонента на наличие ошибок, связанных с клиентским расширением безопасности. Наконец, проверьте вкладку «Настройки» для раздела «Настройки безопасности» и ваших настроек, которые вы применили, как показано на рисунке 4.

Рисунок 4: Вкладка «Настройки» для вашей групповой политики. В результатах будет указано, какие настройки применены к целевому компьютеру.

Проверка № 2

Вы также можете запустить RSOP.msc на целевом компьютере, что даст вам ту же информацию, что и проверка № 1, за исключением того, что интерфейс имеет совершенно другой формат. На рисунке 5 показано, что команда RSOP.msc на целевом компьютере показывает параметры объекта групповой политики в том же формате, что и исходный объект групповой политики, который использовался для его настройки в редакторе. Для некоторых это выгодное представление, поскольку нет необходимости беспокоиться о пути настройки безопасности, вы можете просто перейти непосредственно к узлу в объекте групповой политики и посмотреть результаты.

Рисунок 5: Результаты RSOP.msc на целевом компьютере

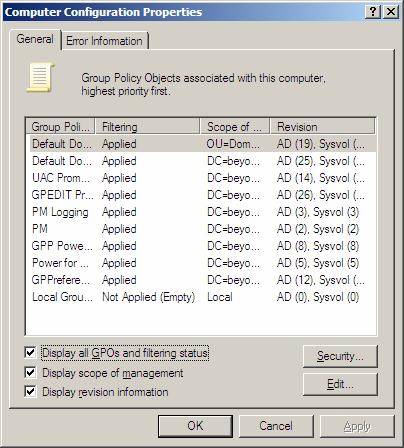

Чтобы увидеть больше информации об объектах групповой политики и расширениях на стороне клиента, вам нужно немного глубже погрузиться в этот интерфейс. Если щелкнуть правой кнопкой мыши узел «Конфигурация компьютера», можно выбрать пункт меню «Свойства». Отсюда вы увидите примененные объекты групповой политики, а также сможете переключиться, чтобы увидеть следующие узлы, как показано на рисунке 6:

- GPO и состояние фильтрации

- Объем управления GPO

- Информация о редакции объекта групповой политики

Рис. 6. Параметр «Свойства RSOP» отображает дополнительные сведения о применяемых объектах групповой политики.

Эта информация может помочь вам выяснить, почему объект групповой политики и связанные с ним параметры могли не применяться.

Чтобы просмотреть подробную информацию на стороне клиента, выберите вкладку «Информация об ошибке», как показано на рисунке 7.

Рисунок 7: Вкладка «Информация об ошибке» в опции свойств RSOP.msc

Здесь вы можете увидеть, почему конкретная СПП могла не применяться, что дает вам информацию о том, почему параметры могут отсутствовать в интерфейсе RSOP.msc.

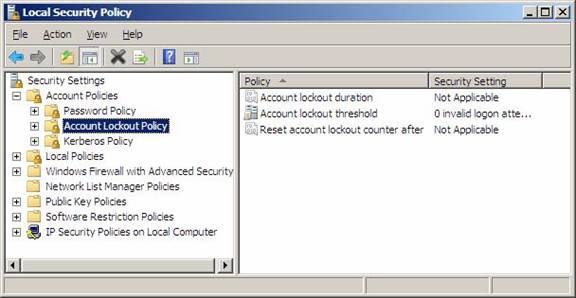

Проверка №3

Если вы хотите настроить только параметры безопасности, а не все параметры, развернутые из объекта групповой политики, вы можете запустить secpol.msc на целевом компьютере. Это просто покажет подмножество объекта групповой политики в том же формате, что и исходный редактор объекта групповой политики. Вы можете увидеть это на рисунке 8.

Рисунок 8: Secpol.msc показывает только параметры безопасности на целевом компьютере

Есть две проблемы, которые я хочу упомянуть об этом инструменте. Во-первых, этот инструмент покажет БОЛЬШЕ, чем просто параметры безопасности, развернутые из объекта групповой политики. Это имеет большую силу, так как вы можете видеть ВСЕ параметры безопасности на компьютере, а не только те, которые были развернуты из объекта групповой политики. Вы можете сразу сказать, какие настройки из объекта групповой политики в Active Directory по сравнению с теми, которые были применены локально, по значку на настройке. Если вы обратитесь к рисунку 8, вы увидите, что порог блокировки учетной записи имеет другой значок по сравнению с двумя другими настройками. Значок этого параметра показывает, что этот параметр получен из объекта групповой политики Active Directory, а два других были настроены локально.

Во-вторых, вы можете ясно видеть, что инструмент secpol.msc не показывает так много настроек GPO, как инструмент RSOP.msc. Итак, когда вы проверяете определенные настройки, вам нужно работать с инструментом, который лучше всего показывает результаты, которые вы ищете.

Резюме

Как видите, у вас есть много вариантов (не то чтобы это был исчерпывающий список), помогающих проверить состояние параметров безопасности, которые вы развертываете с помощью объекта групповой политики. Все эти инструменты встроены и очень полезны. Конечно, вы должны иметь правильные административные привилегии для их запуска, но когда вы это сделаете, вы можете легко увидеть, какие настройки были применены, а какие нет, и возможные причины их неприменения.