Краткое руководство Microsoft PKI. Часть 3. Установка

- Краткое руководство Microsoft PKI. Часть 1. Планирование

- Краткое руководство Microsoft PKI. Часть 2. Проектирование

подпишитесь на информационный бюллетень с обновлениями статей WindowSecurity.com в режиме реального времени

Мы подошли к третьей статье из четырех частей краткого руководства Microsoft PKI. В нашей первой статье мы дали вам краткий обзор того, как подготовить и спланировать Microsoft PKI. В нашей второй статье мы перешли в режим разработки и рассмотрели некоторые оптимальные настройки. В этой статье мы углубимся в технические подробности и покажем вам, как установить PKI на основе служб сертификации Microsoft в Windows Server 2003.

Установка PKI

Основываясь на некоторых проблемах дизайна из нашей предыдущей статьи, пришло время начать установку вашей PKI. Поскольку это краткое руководство, по ходу дела мы рассмотрим несколько вещей, хотя на самом деле они относятся к стадии проектирования. В оставшейся части этой статьи мы покажем вам, как установить двухуровневую иерархию, состоящую из автономного корневого ЦС и онлайн-выпускающего ЦС в одной и той же PKI, используя передовые методы. Однако, прежде чем мы начнем установку, давайте сделаем несколько практических вещей.

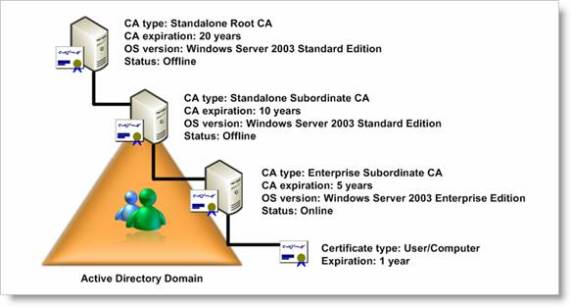

На рисунке 1 мы проиллюстрировали рекомендуемый период действия для каждого ЦС на каждом уровне (на основе трехуровневой иерархии для полного обзора). Преимущество этой модели заключается в том, что она всегда обеспечивает согласованность выданных сертификатов на каждом уровне. Если вы хотите развернуть только двухуровневую иерархию, просто удалите ЦС на уровне 3. Модель по-прежнему будет применяться.

Рис. 1. Рекомендуемый период действия для каждого ЦС на каждом уровне

Еще одна вещь, которую вы должны подготовить, прежде чем мы начнем установку, — это текстовый файл с именем CAPolicy.inf. Этот файл используется для настройки вашей конфигурации служб сертификатов Windows. В этом файле вы найдете важные вещи, такие как:

- Заявление CDP

- Параметры продления сертификата, такие как срок действия и размер ключа

- Ссылки для путей CDP и AIA

- Как часто следует публиковать CRL

Создайте файл с помощью Блокнота и сохраните его в %windir%capolicy.inf (например, C:Windowscapolicy.inf).

Мы значительно упростили для вас эту задачу, предоставив файлы в наших пошаговых инструкциях ниже. Имея это в виду, пришло время заняться техническими вопросами.

Установка автономного корневого ЦС

Чтобы установить автономный корневой ЦС, вам необходимо выполнить следующее:

- Подготовьте файл CAPolicy.inf.

- Установите службы сертификации Windows

- Опубликовать список отзыва сертификатов

- Запустите сценарий после настройки

Вот как это должно быть сделано:

- Установить сервер с Windows Server 2003 Standard Edition вкл. SP1 или новее и убедитесь, что он работает как автономный сервер (т. е. он не должен быть членом какого-либо домена).

- Сделайте необходимые замены параметров в файле CAPOlicy.inf ниже (выделено красным)

Фигура 2:

Имя файла: CAPolicy.inf

- Скопируйте файл CAPolicy.INF в папку %windir%capolicy.inf.

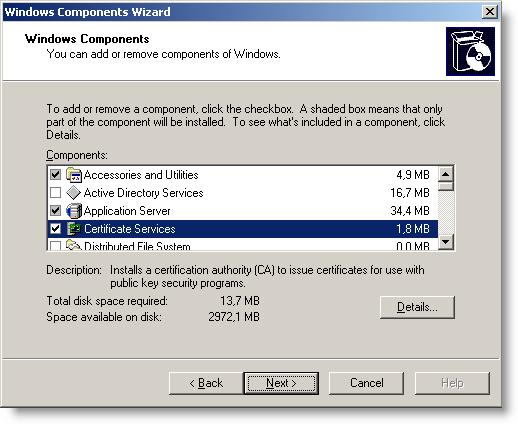

- Перейдите в меню «Пуск» / «Панель управления » / «Установка и удаление программ» | нажмите «Добавить/удалить компоненты Windows».

- В мастере компонентов Windows вы выбираете службы сертификатов и нажимаете «Далее».

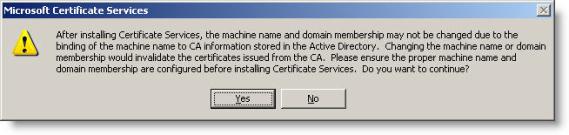

- Обратите внимание на то, что отображается в диалоговом окне. Не следует переименовывать компьютер после установки служб сертификации Windows. Нажмите Да

Рисунок 3

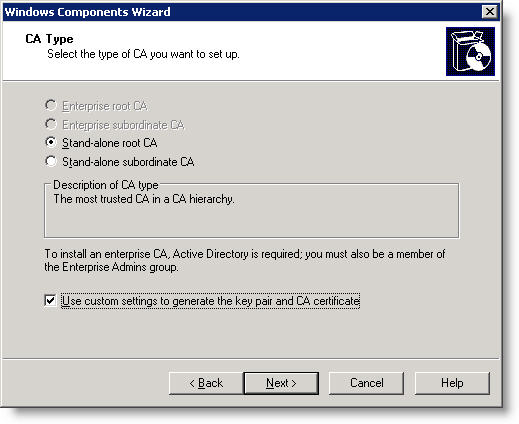

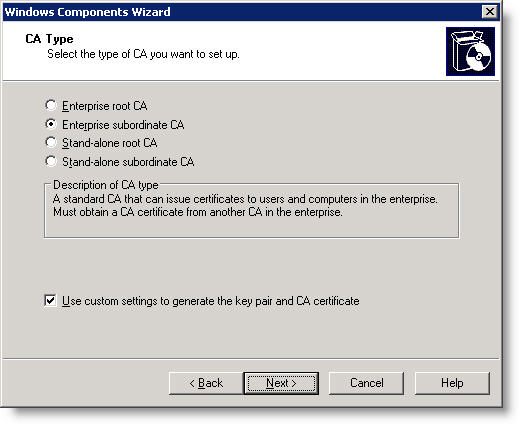

- В поле Тип ЦС щелкните Автономный корневой ЦС, установите флажок « Использовать пользовательские настройки для создания пары ключей и сертификата ЦС » и нажмите «Далее».

Примечание:

Корневой ЦС предприятия и подчиненный ЦС предприятия нельзя выбрать, так как этот сервер не является членом домена.

Рисунок 4

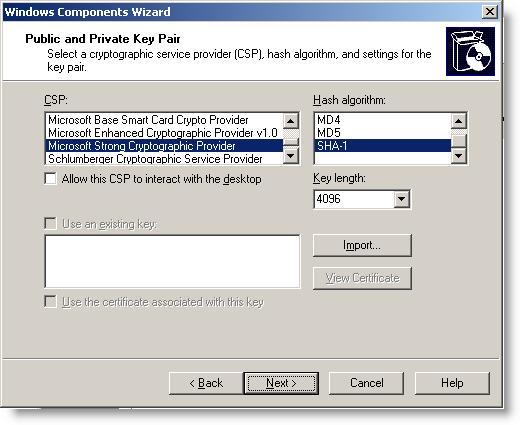

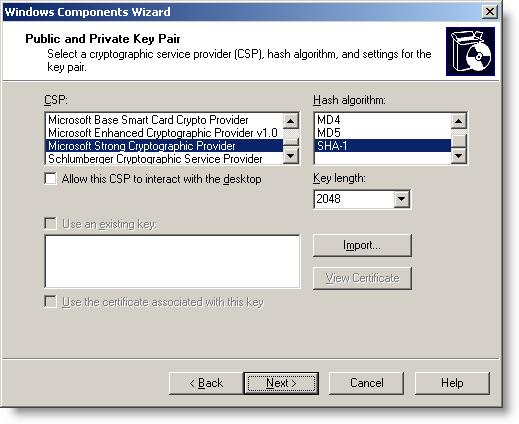

- Выберите CSP, который вы хотите использовать для автономного корневого центра сертификации. Для простоты мы выбрали Microsoft Strong Cryptographic Provider v1.0, однако вы также можете выбрать другого CSP, если вы, например, установили аппаратный модуль безопасности (HSM) и подключили сервер к решению HSM до запуска Процедура установки ЦС.

Выберите алгоритм хеширования по умолчанию SHA-1.

Установите длину ключа на 4096

Убедитесь, что обе опции « Разрешить этому CSP взаимодействовать с рабочим столом » и « Использовать существующий ключ » отмечены флажками. Нажмите Далее

Рисунок 5

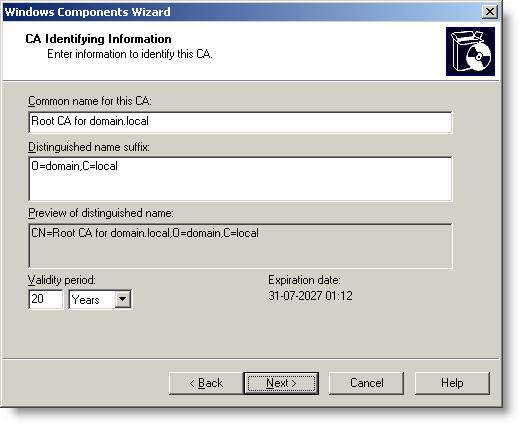

- Введите общее имя для вашего корневого ЦС, настройте суффикс отличительного имени ( O=domain, C=local ) и установите срок действия на 20 лет, затем нажмите «Далее».

Рисунок 6

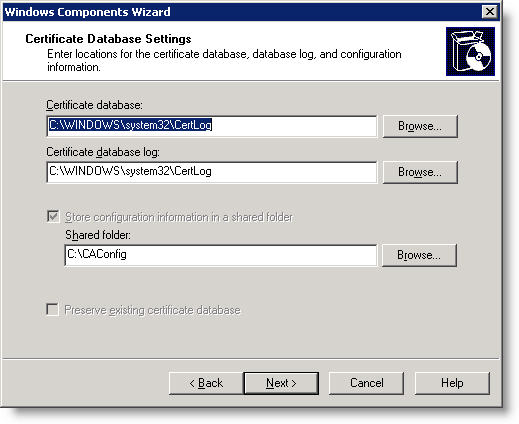

- Примите предложение по умолчанию для базы данных сертификатов и файлов журнала (или измените его по желанию) и нажмите «Далее».

Рисунок 7

- Поскольку это автономный корневой ЦС, нет необходимости устанавливать IIS (Internet Information Services) и, следовательно, причина, по которой отображается это диалоговое окно. Нажмите ОК

Рисунок 8

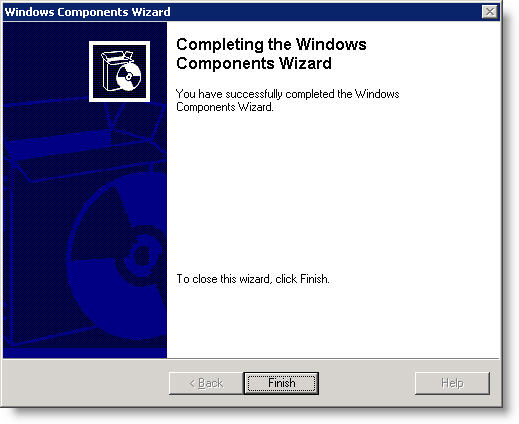

- Нажмите Готово

Рисунок 9

- Нажмите Пуск/Программы/Администрирование/Центр сертификации.

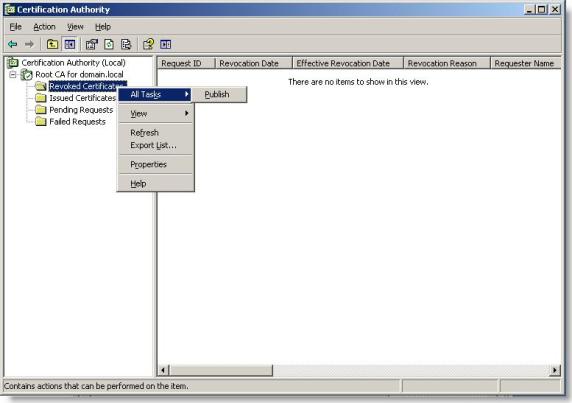

- Разверните панель сервера ЦС и щелкните правой кнопкой мыши Отозванные сертификаты. Щелкните Все задачи/ Опубликовать

Рисунок 10

- Выберите «Новый список отзыва сертификатов» и нажмите «ОК».

- Скопируйте %windir%system32certsrvcertenroll*.crt и *.crl на USB-накопитель. Эти файлы понадобятся вам для следующего подчиненного ЦС, который будет установлен

- Вы также должны скопировать эти файлы в расположение CDP HTTP, как указано в файле caconfig.inf, указанном ранее.

- Сделайте необходимые замены параметров в файле ниже (выделено красным) и запустите файл из командной строки.

Рисунок 11

- Вы закончили установку корневого ЦС.

Ранее мы упоминали, что существуют веские причины безопасности для того, чтобы оставить корневой центр сертификации и ЦС политики в автономном режиме, включая их отключение. Только выдающие центры сертификации должны оставаться в сети. Поскольку корневой центр сертификации и центр сертификации политики находятся в автономном режиме, они не должны быть членами домена.

Установка корпоративного ЦС онлайн-эмитента

Чтобы установить онлайн-выпускающий ЦС предприятия, вам необходимо выполнить следующее:

- Подготовьте файл CAPolicy.inf.

- Установите IIS (информационные службы Интернета)

- Установите службы сертификации Windows

- Отправьте запрос сертификата подчиненного ЦС в родительский ЦС.

- Выпустить сертификат суб-ЦС

- Установите сертификат подчиненного ЦС в подчиненном ЦС предприятия.

- Запустите сценарий после настройки

- Опубликовать список отзыва сертификатов

Вот как это сделать:

- Установить сервер с Windows Server 2003 Enterprise Edition вкл. SP1 или новее и убедитесь, что он является членом домена

- Убедитесь, что IIS (интернет-информационные службы) установлены. Однако к этому есть примечание. Если вы действительно хотите сделать это правильно, опустите часть IIS. Единственное предостережение при этом заключается в том, что вам обязательно нужно знать свою PKI, прежде чем вы пропустите компонент IIS. Преимущество — более простая настройка и меньше на один вектор атаки.

- Сделайте необходимые замены параметров в файле CAPOlicy.inf ниже (выделено красным)

Рисунок 12: Имя файла: CAPolicy.inf

- Скопируйте файл CAPolicy.INF в папку %windir%capolicy.inf.

- Перейдите в меню «Пуск» / «Панель управления » / «Установка и удаление программ» / нажмите «Добавить/удалить компоненты Windows».

- В мастере компонентов Windows вы выбираете службы сертификатов и нажимаете «Далее».

Рисунок 13

- Обратите внимание на то, что отображается в диалоговом окне. Не следует переименовывать компьютер после установки служб сертификации Windows. Нажмите Да

- В поле «Тип ЦС» вы нажимаете «Подчиненный ЦС предприятия», устанавливаете флажок «Использовать пользовательские настройки для создания пары ключей и сертификата ЦС» и нажимаете «Далее».

Рисунок 14

- Выберите CSP, который вы хотите использовать для выпускающего ЦС. Для простоты мы выбрали Microsoft Strong Cryptographic Provider v1.0, однако вы также можете выбрать другого CSP, если вы, например, установили аппаратный модуль безопасности (HSM) и подключили сервер к решению HSM до запуска Процедура установки ЦС.

Выберите алгоритм хеширования по умолчанию SHA-1.

Установите длину ключа на 2048

Убедитесь, что обе опции « Разрешить этому CSP взаимодействовать с рабочим столом » и « Использовать существующий ключ » отмечены флажками. Нажмите Далее

Рисунок 15

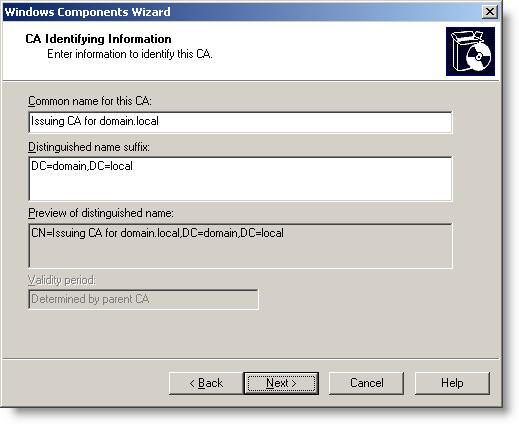

- Введите общее имя для выпускающего ЦС и установите срок действия 5 лет, затем нажмите «Далее».

Рисунок 16

- Примите предложение по умолчанию для базы данных сертификатов и файлов журнала (или измените по желанию) и нажмите «Далее».

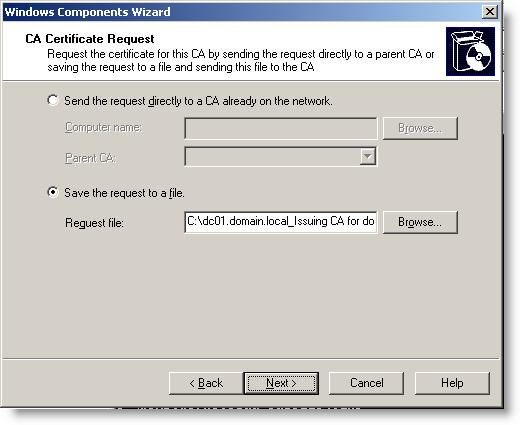

- Появится окно запроса сертификата ЦС. Выберите Сохранить запрос в файл и введите путь и имя файла (мастер автоматически добавит к имени файла расширение.req). Скопируйте файл на USB-накопитель для дальнейшего использования. Нажмите «Далее». Мы будем использовать этот файл запроса позже в этом кратком руководстве.

Рисунок 17

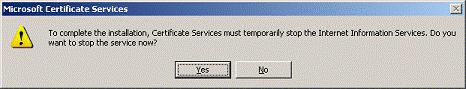

- Будут добавлены некоторые компоненты приложения сертификата IIS. Нажмите Да

Рисунок 18

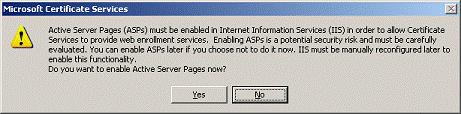

- (Необязательно) Если вы не включили поддержку ASP в IIS, появится следующее диалоговое окно. Нажмите Да

Рисунок 19

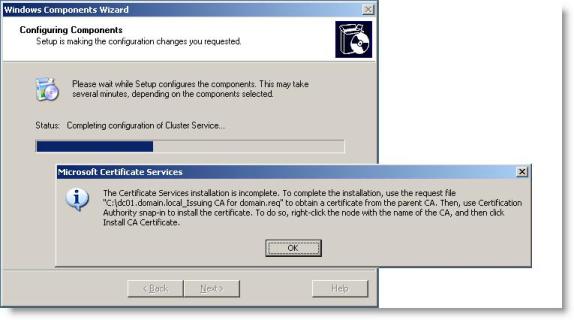

- Вы еще не совсем закончили. Как указано в диалоговом окне, вам нужно будет сгенерировать закрытый ключ для вашего нового выдающего ЦС.

Рисунок 20

Нажмите OK и продолжите.

- Нажмите Готово

Рисунок 21

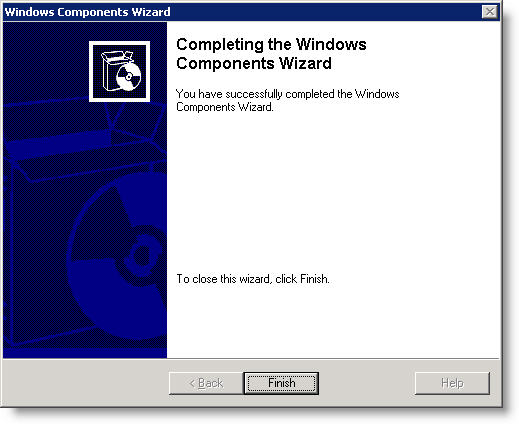

- Прежде чем продолжить, вы должны опубликовать сертификат и список отзыва для вашего корневого ЦС в Active Directory. Это легко сделать, выполнив следующие действия:

а. Скопируйте файлы *.crt и *.crl, сгенерированные во время установки корневого центра сертификации, в папку %systemroot%system32certsrvcertenroll на сервере центра сертификации.

б. Запустите приведенный ниже сценарий из командной строки в той же папке на вашем ЦС. Вы должны запустить сценарий от имени пользователя, который является членом группы издателей сертификатов в Active Directory (обычно кто-то с правами администратора домена).

Рисунок 22

Скрипт автоматически обработает полное имя файла и выполнит необходимые команды.

- Убедитесь, что у вас есть файл запроса сертификата, сгенерированный на шаге 12. Войдите на корневой сервер ЦС.

- На корневом сервере ЦС щелкните Пуск/Программы/Администрирование/Центр сертификации.

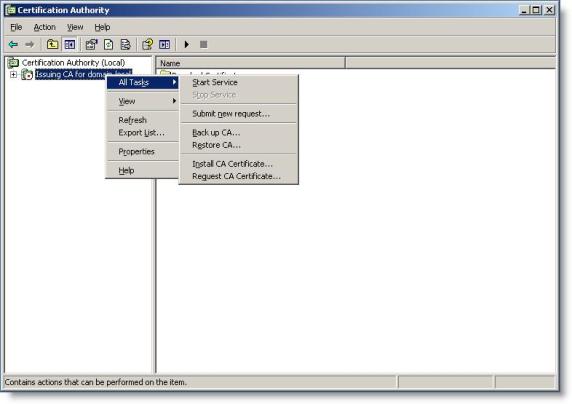

- Разверните панель сервера ЦС и щелкните правой кнопкой мыши имя сервера. Нажмите Все задачи/ Отправить новый запрос…

Рисунок 23

- Найдите файл запроса, созданный на шаге 12, и нажмите «ОК».

- На левой панели щелкните Ожидающие запросы. Найдите запрос сертификата на правой панели / щелкните запрос сертификата правой кнопкой мыши и выберите «Все задачи» / «Выпуск».

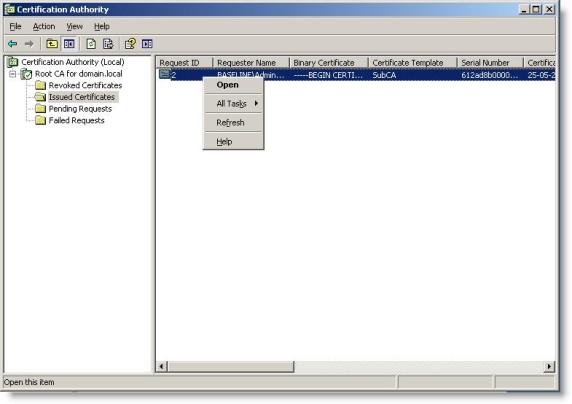

- Далее нам нужно экспортировать сертификат. На левой панели щелкните Выпущенные сертификаты. На правой панели щелкните сертификат правой кнопкой мыши и выберите Открыть.

Рисунок 24

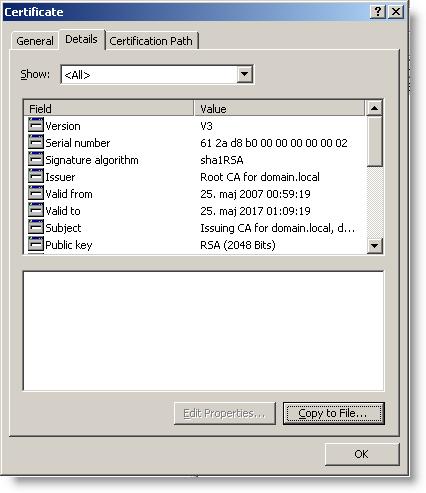

- Перейдите на вкладку «Подробности» и нажмите «Копировать в файл…».

Рисунок 25

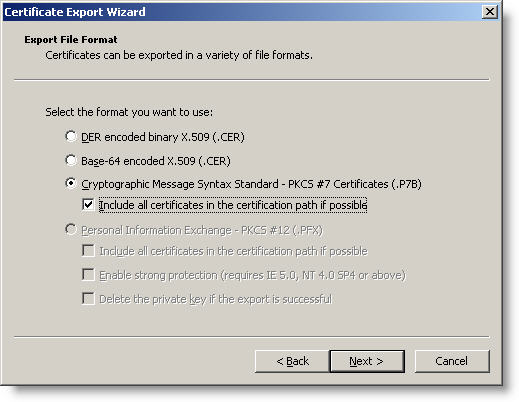

- Появится мастер экспорта сертификатов. Нажмите Далее

Рисунок 26

- Выберите « Стандарт синтаксиса криптографических сообщений…». » и « По возможности включите все сертификаты в путь сертификации ». Нажмите Далее

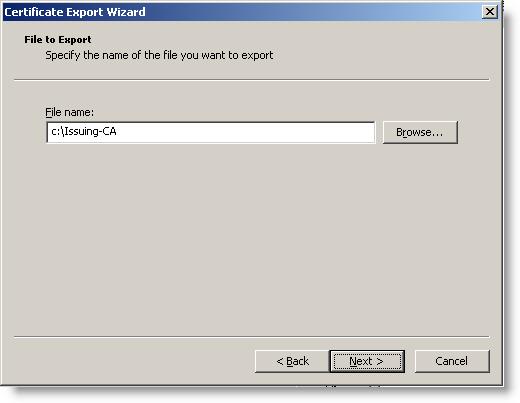

Рисунок 27

- Сохраните сертификат на тот же USB-ключ, который использовался на шаге 12. Нажмите «Далее».

Рисунок 28

- Нажмите «Готово» и нажмите «ОК».

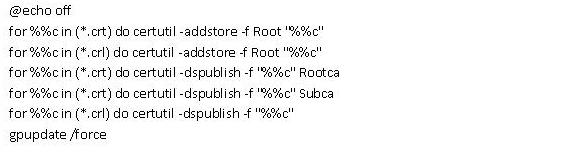

- Теперь вы возвращаетесь к выдаче ЦС и нажимаете Пуск/Программы/Администрирование/Центр сертификации.

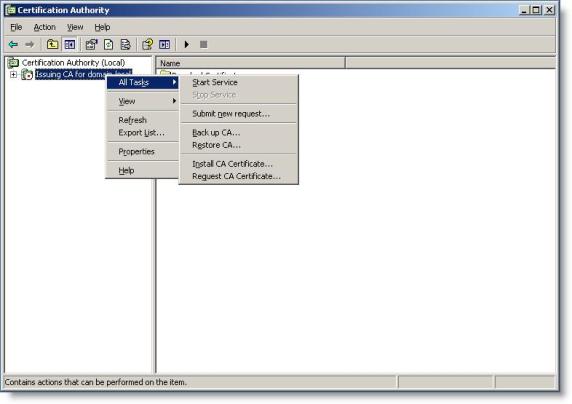

- Разверните панель сервера ЦС и щелкните правой кнопкой мыши имя сервера. Щелкните Все задачи/ Установить сертификат ЦС…

Рисунок 29

- Найдите сертификат, выданный на шаге 27, и нажмите «ОК».

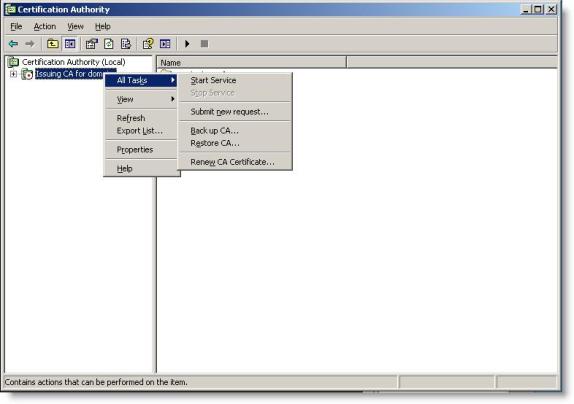

- Разверните панель сервера ЦС и щелкните правой кнопкой мыши имя сервера. Нажмите Запустить службу

Рисунок 30

- Скопируйте %windir%system32certsrvcertenroll*.crt и *.crl на USB-накопитель. Вам нужно будет скопировать эти файлы на свои веб-серверы, которые используются в качестве точек распространения сертификатов (CDP) с использованием протокола HTTP. Это URL-адрес CDP на основе HTTP, который вы определили ранее в выдающем ЦС caconfig.inf.

Примечание:

Эта задача должна быть запланирована и запускаться автоматически - Сделайте необходимые замены параметров в файле ниже (выделено красным) и запустите файл из командной строки.

Рисунок 31

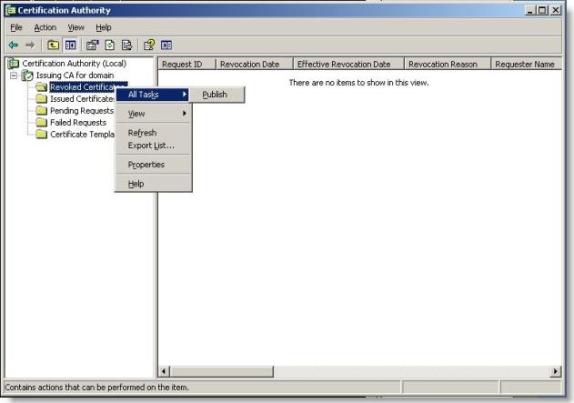

- Разверните панель сервера ЦС и щелкните правой кнопкой мыши Отозванные сертификаты. Щелкните Все задачи/ Опубликовать

Рисунок 32

- Выберите «Новый список отзыва сертификатов» и нажмите «ОК».

- И, наконец, вы сделали.

Вывод

В этой статье мы дали вам несколько кратких рекомендаций и советов по передовой практике о том, как лучше всего реализовать PKI, состоящую из комбинации как автономных автономных ЦС, так и корпоративных онлайн-ЦС, выдающих сертификаты. Вы должны знать, что сценарий, используемый для публикации сертификата корневого ЦС и файла CRL в локальном хранилище выдавшего ЦС и Active Directory, нуждается в изменениях, если вы используете трехуровневую иерархию. Это связано с тем, что ЦС политики также необходимо опубликовать в локальном хранилище сертификатов выпускающего ЦС нашего предприятия, а также необходимо опубликовать его в Active Directory.

В определенной степени эта третья статья может показаться вам несколько громоздкой, особенно во время внедрения онлайн-выпускающего ЦС. Но как только вы попробуете это, вы обнаружите, что на самом деле не так уж сложно реализовать полномасштабную PKI, которая является одновременно масштабируемой и безопасной. В нашей последней статье из этой серии кратких руководств по PKI мы покажем вам, как проверить нашу установку, а также поддерживать и устранять неполадки PKI, используя несколько простых шагов.

Внешние ресурсы

Эта серия статей написана с помощью большого количества отличных ресурсов. Все отличные статьи Microsoft PKI собраны в одном месте, которое вы можете найти на веб-портале Microsoft PKI.

Инфраструктура открытых ключей для Windows Server 2003

Хотите узнать, как Microsoft использует PKI, тогда ознакомьтесь с IT Showcase — Deploying PKI Inside Microsoft.

Развертывание PKI внутри Microsoft

И это отличная книга — Microsoft Windows Server 2003 PKI и безопасность сертификатов.

Microsoft Windows Server 2003 PKI и безопасность сертификатов

- Краткое руководство Microsoft PKI. Часть 1. Планирование

- Краткое руководство Microsoft PKI. Часть 2. Проектирование

- Краткое руководство Microsoft PKI. Часть 4. Устранение неполадок

подпишитесь на информационный бюллетень с обновлениями статей WindowSecurity.com в режиме реального времени