Кликджекинг Android: исследователи университета обнаружили опасную уязвимость в разрешениях

Большая часть того, с чем имеют дело исследователи кибербезопасности, по крайней мере, с точки зрения уязвимостей, связана с выявлением недостатков, которые можно использовать, и созданием исправлений для этих недостатков. Однако бывают случаи, когда обнаруживаются основные конструкции устройств, которые позволяют злоумышленникам взломать их. В таких ситуациях простое исправление не всегда может быть создано таким же образом, как и другие уязвимости.

Такой случай затрагивает мобильные устройства Android, согласно документу, представленному исследователями из Технологического института Джорджии и Калифорнийского университета в Санта-Барбаре на симпозиуме IEEE по безопасности и конфиденциальности в Сан-Хосе, Калифорния. В статье, озаглавленной , подробно описывается, как совместное использование окна системного оповещения и службы доступа к привязке может создать сценарий, допускающий кликджекинг.

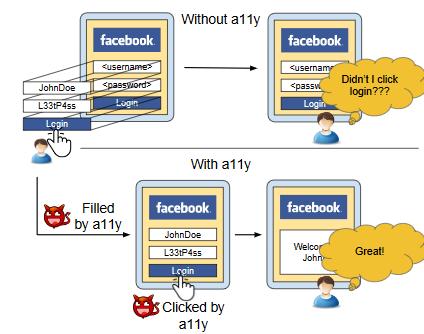

На первом этапе атаки потенциальная жертва устанавливает приложение, использующее функцию оверлея Android. Поскольку Android не запрашивает разрешения пользователя при установке приложения, которое использует окно системного оповещения (например, Facebook и Twitter) из Play Store, кодировщик вредоносного приложения может включать оверлеи без ведома пользователя. Оверлеи в этом случае используются, чтобы заставить пользователя включить службу специальных возможностей привязки.

Как говорится в документе:

«(Оверлей) позволяет приложению рисовать оверлеи поверх других приложений, а (функция специальных возможностей) дает приложению возможность обнаруживать виджеты пользовательского интерфейса, отображаемые на экране, запрашивать содержимое этих виджетов и взаимодействовать с ними программно. ”

Причина, по которой все это опасно, заключается в том, что злоумышленник может создать ситуацию, в которой пользователю будет предложено ввести конфиденциальные данные, которые затем будут украдены. Все это будет происходить без ведома пользователя, потому что окно системного оповещения позволяет хакерам изменять то, что приложение показывает в форме графического интерфейса (например, виджеты, фотографии или видео), а при использовании со службой доступности Bind может генерировать ложные входные данные для пользователей. ввести конфиденциальные данные или случайно установить вредоносные приложения.

Это видео показывает, что происходит, если происходит разновидность этой атаки:

[tg_youtube video_id="RYQ1i03OVpI"]

Что происходит, так это то, что их якобы безопасное приложение уговаривает пользователя делать все, что пожелает хакер, поскольку он совершенно не обращает внимания на вносимые изменения. Сама по себе атака System Alert Window не будет мгновенно знать, как пользователь реагирует на измененные визуальные эффекты, и, вероятно, позволит пользователю увидеть, что что-то не так.

Если Bind Accessibility Service используется сам по себе, фальшивые входные данные будут генерироваться, но пользователь также будет видеть, как эти входные данные реагируют в режиме реального времени (быстро показывая, что приложение взломано).

Как заявляют исследователи в своем резюме, при объединении окна системного оповещения и службы доступа к привязке хакеры «полностью контролируют цикл обратной связи пользовательского интерфейса и создают разрушительные атаки… начиная от кражи учетных данных пользователя и PIN-кода безопасности и заканчивая скрытой установкой Приложение режима Бога со всеми включенными разрешениями».

Google был убежден, что этот сценарий невозможен, но теперь, когда им было окончательно показано, что это не так. Согласно , Google планирует изменить способ «обработки наложений» Android в «предстоящем выпуске Android O, который ожидается в конце этого года».