Как защитить свой бизнес от спуфинга электронной почты

Многие злоумышленники подделывают свою электронную почту, чтобы скрыть свою личность и попытаться обмануть вашу компанию. Подмена электронной почты не сложна. Ему также не нужны высококлассные киберпреступники. Тем не менее, это все еще раздражает и утомительно, если у вас нет хороших решений.

В настоящее время киберпреступники пытаются подделать электронную почту четырьмя способами:

- Другое расширение страны

- Осторожная опечатка

- Вводящее в заблуждение доменное имя

- Взломанный адрес отправителя

Специалисты по кибербезопасности по всему миру пытаются регулярно отслеживать эти атаки. Это связано с тем, что спуфинг электронной почты может быть опасен. Это может навредить вам, а также навредить домену или предполагаемому домену, из которого он исходит.

Чтобы полностью обезопасить себя от этих атак, вам потребуется сочетание программных решений, способных отфильтровать 90 % спуфинговых атак. Вам также понадобятся некоторые простые правила кибербезопасности для тех, кто будет читать электронные письма. В этой статье я расскажу вам все о спуфинге электронной почты. Я буду скучать по программированию переменных и сосредоточусь только на том, что вы можете испытать в бизнесе. Позже я расскажу о том, как вы можете защитить себя, как работает спуфинг электронной почты, о типах обучения сотрудников и, наконец, о некоторых сторонних программах, которые облегчат вам жизнь в этом отношении. Начнем с определения спуфинга электронной почты.

Что такое спуфинг электронной почты?

Короче говоря, спуфинг электронной почты — это когда киберпреступники подделывают адрес, с которого они отправляют электронное письмо. Это может относиться к имени отправителя или даже метаданным электронной почты. Это может быть технически сложная атака, когда киберпреступники взламывают и используют для этой цели сервер электронной почты. Это также может быть низкотехнологичное мошенничество, когда киберпреступники используют адрес, который выглядит так, как вы ожидаете.

В большинстве случаев киберпреступники используют спуфинг электронной почты для фишинга, когда они пытаются украсть данные вашей компании и получить доступ к вашей внутренней сети. Здесь киберпреступник будет отправлять либо ссылки, либо исполняемые файлы по электронной почте с адреса, которому доверяют сервер компании и сотрудники.

Далее я расскажу, как работает каждая из 4 распространенных атак с подделкой электронной почты и как вы можете распознать их во время обычных операций.

Как работает спуфинг электронной почты?

Идея спуфинговых атак довольно проста. Злоумышленник в сети будет использовать поддельный адрес, чтобы обмануть вас и выдать ваши важные данные. Этот вредоносный объект может быть либо киберпреступником-человеком, либо вредоносным почтовым сервером с искусственным интеллектом.

Для этого им нужно будет преодолеть 2 препятствия.

- Программное обеспечение, фильтрующее электронные письма с любым вредоносным кодом или предотвращающее электронные письма, не внесенные в белый список. Компании, использующие этот тип программного обеспечения, остановят все, кроме самых изощренных спуфинговых атак, которые никогда не достигнут их почтового ящика.

- Человек, фактически читающий электронное письмо. Форма, формулировка и ссылки должны выглядеть органично и быть похожими на то, что они ожидают от предполагаемого источника. Например, никто не поверит, что кто-то из Google прислал им электронное письмо, в котором говорится, что им не хватает денег.

Давайте посмотрим, как киберпреступники могут обойти две проблемы, о которых я говорил выше.

4 тактики для достижения спуфинга электронной почты

Чтобы добиться спуфинга электронной почты, у киберпреступников есть 4 тактики, которые они могут использовать и обходить любые препятствия. Теперь я перейду от самых простых к самым сложным, каждый из которых требует более продвинутой защиты, чем предыдущий.

1. Вводящее в заблуждение доменное имя

Во многих случаях невозможно создать домен, аналогичный тому, чью личность хочет присвоить киберпреступник. Вот почему они прибегают к очень отчаянной тактике использования вводящих в заблуждение доменных имен для поддержки своего жульничества.

Например, предположим, что ваша компания называется и у вас есть веб-сайт компании по адресу . Здесь единственный способ получить электронное письмо с этого домена — это получить доступ к вашему серверу или учетным данным администратора. Это значит, что вас уже взломали!

Однако киберпреступники не могут использовать этот домен, поэтому они покупают удлиненную форму, например , и отправляют электронные письма с адреса

Киберпреступники не будут отправлять много писем с этого адреса, и он не куплен вашей компанией. Таким образом, для сервера будет совершенно законно протолкнуть это письмо.

Профессиональный совет

- Убедитесь, что ваш почтовый сервер помечает все электронные письма, приходящие из-за пределов компании или не внесенные напрямую в белый список. Это предотвратит работу почти всех этих мошенников.

2. Другое расширение страны

Этот вариант немного более продвинутый, так как киберпреступникам необходимо скрыть свой протокол WHOIS, который показывал бы их информацию. Тем не менее, часто можно использовать поддельную информацию с некоторыми розничными продавцами доменов. Также можно купить такой же, как у вашей компании, но с другим расширением.

Наиболее распространенным расширением страны для этой цели является адриатическая нация Черногория, у которой есть полезное расширение «я». Тогда поддельным доменом в нашем рабочем примере будет , что может показаться чем-то внутренним. Расширения Соединенных Штатов (нас) также довольно часты.

Во многих случаях ваш сервер также распознает это как внешнее сообщение. Если киберпреступник может подключить новый домен к вашему собственному в качестве перенаправления, то это препятствие можно обойти. Вот почему компания также должна купить все возможные расширения страны под своим доменным именем.

Профессиональный совет

- Выкупите все расширения доменных имен для вашей компании. Большинство продавцов будут продавать их оптом всего за несколько центов в год, что делает это простым решением этой проблемы.

3. Осторожная орфографическая ошибка

При нападении на компании скрытая атака с орфографическими ошибками встречается очень редко. Это потому, что он всегда отображается как внешний адрес. В большинстве случаев киберпреступники будут использовать его против отдельных лиц. Вот почему вы хотите предотвратить это, так как эта атака может запятнать имя вашей компании.

Для осуществления этих атак киберпреступники создают доменное имя, похожее на знакомое вам. В нашем случае это будет . Большинство людей пропустят эту букву «н», заменяющую «м», поскольку ум очень быстро пропустит это электронное письмо.

Эти мошенничества были частыми в течение некоторого времени, когда киберпреступники использовали такие домены, как или , для обмана людей. Хотя они забавны, когда вы знаете, что искать, их также сложно обнаружить, когда вы спешите.

Профессиональный совет

- Найдите все варианты доменного имени вашей компании и купите их. В большинстве случаев это даже поможет вашему SEO и трафику. Если вы не можете купить домен, внесите его в черный список.

4. Взломанный адрес отправителя

Это, безусловно, самый сложный способ спуфинга электронной почты. Для этого требуется существующая брешь в кибербезопасности с тем, что все еще считается доверенным сервером. Подобные возможности становятся все более редкими с текущими решениями кибербезопасности нулевого часа. Тем не менее, у вас все равно должны быть протоколы, чтобы знать, происходит ли это.

Здесь скомпрометирован SMTP-протокол жертвы. Затем вы будете получать электронные письма, как если бы они были от этого отправителя. Если они внесены в белый список, они будут показаны как безопасные и надежные. Это делает эту атаку одной из самых проблемных.

К сожалению, взломанные адреса отправителей не имеют технических решений. Вы все еще можете избежать их, хотя в большинстве случаев с некоторыми правилами для сотрудников.

Профессиональный совет

- Нажимайте только на ссылки и раскрывайте информацию в электронной почте, которую вы начали. Если вы получили запрос на важные данные, обострите проблему и попросите кого-нибудь отправить на этот адрес электронное письмо с подтверждением запроса.

Теперь я расскажу о наиболее частой причине спуфинга электронной почты: фишинге электронной почты. Я перечислю виды фишинга по электронной почте, как они могут выглядеть и как защитить от них вашу компанию.

Что такое фишинг по электронной почте?

Фишинговые электронные письма — это не что иное, как мошенничество, когда люди пытаются скрыть ссылки и исполняемые файлы в чем-то, что вы можете игнорировать и доверять. Они выглядят как обычные электронные письма и обычно обозначают какую-то срочность.

| Ваш компьютер сейчас под угрозой. Если вы хотите защитить себя одним щелчком мыши, перейдите по ССЫЛКЕ ЗДЕСЬ. |

Тем не менее, в отличие от нас, они не будут пытаться заставить вас подписаться на информационный бюллетень, в котором действительно есть полезная информация. Киберпреступники попытаются получить ваши электронные письма, пароли и другую личную информацию, чтобы ограбить вас. В противном случае они могут украсть вашу личность, чтобы кто-то другой мог ограбить вас.

В заключение, фишинговые электронные письма очень опасны. Это особенно важно для компаний, которые ежедневно получают десятки или сотни электронных писем на человека. Теперь давайте узнаем о типах фишинга электронной почты.

4 типа фишинга по электронной почте

Во многих случаях фишинговые атаки будут граничить с глупостью. Мы все знаем аферу с «нигерийским принцем». Они забрасывают широкую сеть, поэтому все, вероятно, заметят их при первом прочтении.

Однако некоторые методы будут нацелены на вашу компанию гораздо точнее. Мошенник может знать имя и должность человека, которому поручено прочитать письмо. После этого мошенник использует фишинговое письмо, чтобы обмануть сотрудника, заставив его думать, что он их начальник.

Фишинг бывает четырех видов. К каждому из них будет свой подход. Тем не менее, обратите внимание, что подходы здесь имеют несколько технических требований. Они также попадают в форму искусства рассказывания историй мошенником, а не в строгом мастерстве программирования хакера.

1. Мошенничество с технической поддержкой

Многие компании полагаются на свою техническую поддержку, чтобы их системы работали и все работало. Некоторые технари также очень общительны. Скорее всего, они говорят очень прямо, если всплывают какие-либо проблемы. Киберпреступники знают об этом и попытаются этим воспользоваться.

Вот пример того, как может выглядеть фишинговое письмо TS:

| УВЕДОМЛЕНИЕ О БЕЗОПАСНОСТИ Привет, Дэн из техподдержки. Я заметил, что ваши пароли скомпрометированы. Вы, вероятно, нажали на что-то не так. Будьте осторожны в следующий раз. Нажмите здесь, чтобы подтвердить свою личность – ССЫЛКА |

Теперь, в зависимости от размера компании, вы можете ясно видеть, что это электронное письмо является мошенничеством. Во-первых, вы знаете, что у вас нет технической поддержки. Кроме того, этот человек может сидеть в 10 футах от вас. Тем не менее, в большой компании вы можете поторопиться решить эту проблему до того, как об этом узнает ваше начальство. В результате вы попадаете на это.

Чтобы предотвратить это, все сотрудники вашей компании должны знать, как замечать мошеннические электронные письма. В качестве альтернативы вам может потребоваться правило, чтобы сотрудники отвечали на подобные электронные письма с просьбой принять решение лично. Ваши сотрудники также должны своего менеджера в треде.

2. Клонирование фишинга

Копировать внутреннюю электронную почту без достаточной информации сложно. Вот почему большинство киберпреступников используют внешние связи вашей компании, чтобы обмануть вас. Клон-фишинг пытается скопировать внешний вид и форму официального электронного письма от таких компаний, как PayPal, Google, Amazon или подобных гигантов, которых вы знаете.

Идея заключается в том, что вы не будете внимательно смотреть на доменное имя. Вы также проигнорируете, что это выходит за пределы вашей компании, как и ожидалось. Как только вы нажмете, вы запустите файл. После этого вы отправили данные автоматически или ввели новую информацию на поддельной веб-странице.

Тем не менее, вы можете легко предотвратить это с помощью активных списков разрешенных. Тем не менее, даже если вы еще не составили эти списки, вы можете просто эскалировать каждый из этих случаев и отвечать только на электронные письма, которые ваша компания начала.

3. Целевой фишинг

Целевой фишинг — это то, где все усложняется. Как и любая хорошая афера, эта заранее собирает данные о вашем бизнесе. После этого он пытается использовать эту информацию против вас. Эти атаки технически похожи на другие, но они более точны и опасны из-за информации, которую собирают хакеры.

Короче говоря, мошенники узнают, кто работает в компании, кто, вероятно, прочитает отправленное электронное письмо или какое конкретное программное обеспечение и услуги может использовать бизнес. Затем они отправят специальное фишинговое электронное письмо, нацеленное непосредственно на человека за экраном.

Помимо разрешенных списков и программных решений, которые могут помешать этому электронному письму даже попасть в ваш почтовый ящик, единственный способ предотвратить это мошенничество — это открытое общение внутри компании. 9 из 10 таких случаев мошенничества происходят, потому что люди, читающие электронные письма и отвечающие на них, боятся обострить проблему.

4. Мошенничество с китами

Это один из самых проблемных видов. Это также может произойти, если старший в какой-то компании был взломан в частном порядке. Если у вас нет открытого общения в компании, это мошенничество обычно запускается, прежде чем вы его заметите.

При фишинге китов киберпреступники выдают себя за некоторых старших партнеров компании, таких как генеральный директор или финансовый директор. Затем они будут запрашивать информацию о компании у сотрудников более низкого ранга.

В отправленном электронном письме будет подчеркнута срочность информации. В сочетании со целевым фишингом это также может относиться к человеку, который должен предоставить информацию напрямую.

В этом случае сотрудники должны быть четко проинструктированы запрашивать информацию из официальной электронной почты генерального директора внутри компании. Они также должны включить в разговор своего руководителя и других вышестоящих партнеров. В противном случае эти сотрудники будут вынуждены делиться информацией с киберпреступниками.

У этих типов электронных писем есть шанс пройти, несмотря на лучшее программное обеспечение. Если у вас также нет хорошей, открытой и непринужденной корпоративной культуры, обычное поведение генерального директора может привести к краху всего предприятия.

Далее я расскажу о технических способах защиты вашего почтового сервера.

Как защитить свой бизнес от спуфинга электронной почты

Узнавая о предотвращении спуфинга электронной почты и фишинговых разговорах, вы также много услышите об обучении и компетентности сотрудников. Это потому, что это последняя линия обороны после того, как программное обеспечение больше не может ничего делать. Тем не менее, хорошее программное обеспечение предотвращает 90% атак с подменой электронной почты.

На данный момент каждый почтовый сервер должен иметь 4 протокола, чтобы поддельные электронные письма не попадали в ваш почтовый ящик. У бесплатных операторов электронной почты, таких как Gmail и Microsoft Outlook, большинство этих параметров включены по умолчанию. Тем не менее, лучше еще откалибровать свой почтовый сервер и сделать таблицы разрешенных/черных списков. Давайте теперь откроем 4 протокола:

1. Структура политики отправителя (SPF)

Запись SPF — это то, что нужно вашей компании помимо вашего почтового сервера. Это небольшой фрагмент кода для подтверждения того, что электронное письмо, отправленное с вашим доменным именем, отправляется непосредственно с вашего почтового сервера. Таким образом, вы можете предотвратить превращение вашей компании в источник спуфинговой кампании.

Как получатель электронной почты, включая средство проверки SPF в вашем почтовом ящике, любое электронное письмо, отправленное из любого места, кроме реального отправителя, будет «загораться». В большинстве случаев они будут иметь красно-желтый баннер поверх электронного письма. Это должно предупредить читателя быть осторожным.

2. Почта с идентификацией ключей домена (DKIM)

Этот протокол автоматически делает то, что я также предлагал вам делать вручную с подозрительными электронными письмами. А именно, он создаст шифрование P2P, чтобы проверить, является ли отправитель электронной почты настоящим отправителем. Если сервер подделан, он не распознает код, и отправка электронной почты не удастся.

Это отличный инструмент, если злоумышленнику каким-то образом удалось проникнуть на сервер, не получив административного доступа. В таких случаях простое шифрование полностью лишает киберпреступника возможности отправлять поддельные электронные письма.

3. Отчетность и соответствие (DMARC)

DMARC работает поверх сети SPF и DKIM. Это похоже на список, который аутентифицирует все домены в сети. Как только домен появится в списке, он проверит, используется ли этот домен в другом месте, создавая своего рода пассивную защиту как для отправителей, так и для получателей.

Эта сеть также ведет список всех мошеннических или спам-доменов, предотвращая дальнейшее неправомерное использование или мошенничество в будущем. Хотя удалить домен или электронную почту из сети чрезвычайно сложно, вы можете пометить и удалить их из своего почтового ящика, если они активно используют эту услугу.

4. Безопасные/многоцелевые расширения Интернет-почты (S/MIME)

Этот протокол основан на стандарте MIME, который существует уже почти три десятилетия. Это простой стандарт, который шифрует сообщения и устанавливает для них определенную иерархию. Так вы сможете отследить их.

Хотя его первоначальная цель состоит в том, чтобы убедиться, что правильное лицо получает электронное письмо, его полезность была доказана с помощью предотвращения отправки поддельных электронных писем. Это особенно эффективно для предотвращения фишинга китов, поскольку его можно использовать для организации иерархии внутри компании.

Я могу углубиться в технические подробности, но все, что сверх этого, перестанет иметь отношение к вашему бизнесу. Далее я сосредоточусь на том, что могут сделать ваши сотрудники, чтобы максимально избежать спуфинга электронной почты.

Как сотрудники могут избежать спуфинга электронной почты

С технической стороны гораздо лучше остановить подделку электронной почты. Однако, если вы не можете этого сделать, вы также должны убедиться, что ограничиваете его негативные последствия. Вы можете сделать это с помощью внутренних протоколов сотрудников и обучения.

Наиболее важной частью здесь является хорошая корпоративная культура и коммуникация. Большинство внутренних ошибок происходит из-за того, что люди на местах не знают, как открыто отчитываться перед своими руководителями.

Если вы решите это, все остальное будет просто улучшением «качества жизни», и ваша компания будет более или менее защищена от мошенничества. Если вы все еще на пути к этому, вот несколько быстрых решений, которые помогут вам избежать мошенничества.

1. Используйте одноразовые учетные записи

При обращении к службам, которые вам нужны, но которым не обязательно доверять, лучше использовать учетные записи один раз, а затем заархивировать их. Вам следует сохранить пароль в менеджере паролей вашего ИТ-специалиста. Наконец, дайте доступ только нескольким ключевым сотрудникам.

При таком подходе, даже если внешняя служба, которую вы используете, скомпрометирована, никто в компании не сможет получить доступ к отправленным от них электронным письмам.

Если никто не читает электронные письма, то злоумышленникам некого обманывать.

2. Избегайте неизвестных писем

Незнакомец/опасность — хорошее правило, независимо от вашего возраста. Лучший способ избежать подозрительных писем — не разговаривать с незнакомцами. Особенно в компаниях, где общение по электронной почте за пределами сети происходит нечасто, это может быть лучшим способом защитить себя от риска.

Проблема возникает, если большой объем исходящего почтового трафика является частью обычного бизнеса. В этих случаях у вас должна быть низкая терпимость к эскалации, когда сотрудники должны на всякий случай делиться любым подозрительным электронным письмом с менеджером и ИТ-специалистом.

Даже здесь сотрудники должны следить за любыми электронными письмами, в которых кто-либо просит поделиться личной информацией, будь то клиенты или компания. Затем они должны немедленно обратиться к тому, кто хорошо знает протокол и может им управлять.

3. Уведомить отправителя

Начните отдельную цепочку писем с отправителем, спрашивающим, действительно ли он запрашивал эту информацию. Если киберпреступники подделали ваш адрес электронной почты, отправитель ничего не узнает об этом разговоре. Затем вы предупредите их о том, что они могут быть скомпрометированы.

Если это деловой контакт, поставщик или клиент, вы также можете связаться с ними по телефону, чтобы проверить, запрашивают ли они что-то по электронной почте.

Обратите внимание, что если вы используете маршрут электронной почты, вам не следует копировать и вставлять адрес электронной почты. Вместо этого введите его по памяти. В этом случае вам нужно внимательно посмотреть, отправляете ли вы электронное письмо в или .

4. Не нажимайте на ссылки

Большинство современных операторов электронной почты блокируют любые ссылки в электронной почте, которые они считают вредоносными. Тем не менее, это неплохое правило в целом. Что-нибудь важное обычно приходит в виде вложения, и у вас редко есть причина нажимать на ссылки.

У вас могут быть некоторые внутренние требования для обмена материалами, но гораздо лучше делиться ими через приложения для совместной работы, чем использовать параметры электронной почты. Этими приложениями могут быть Slack, Trello или Asana.

В конце концов, помните, что фишинговые ссылки в основном бессильны, если вы не переходите по ссылкам.

5. Google ваши электронные письма

Поиск в Google ваших электронных писем — это самый простой способ проверить, является ли электронное письмо мошенническим. Тем не менее, это очень эффективно. Скопируйте все содержимое письма и вставьте его в Google. Если это мошенничество, оно будет отображаться в результатах поиска. Если это законно, это также появится в виде вопроса с ответом на форуме этой компании.

Этот метод не является 100% надежным. Некоторые мошенничества могут быть еще не замечены. Тем не менее, это хороший способ быстро доказать себе, что что-то определенно является мошенничеством.

Теперь, когда я прошел через протоколы и части обучения сотрудников, было бы неплохо упомянуть некоторые сторонние программы, которые помогут вашей сетевой безопасности.

Топ-3 программного обеспечения для защиты электронной почты

Программное обеспечение, о котором я здесь упомяну, — не единственные доступные варианты, но я знаю, что некоторые из них хороши и относительно доступны. Как всегда в случае с кибербезопасностью, необходим баланс с программным обеспечением. Вы должны найти того, кто защитит вас, не снижая вашей работоспособности.

Когда дело доходит до того, как они работают, большинство программ для защиты электронной почты будут похожими. Тем не менее, у каждого будут разные функции. Здесь вам нужно будет увидеть, нужны ли вам представленные функции.

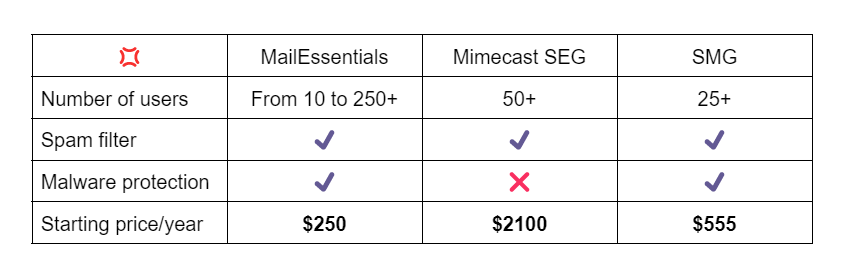

1. Основы почты

MailEssentials — это стороннее программное обеспечение для защиты электронной почты, очень мощное и одно из лучших на рынке на сегодняшний день. Сам по себе он предоставляет очень подробный список вредоносных программ и вирусов, из которых он будет блокировать атаки, а также спам-фильтр.

Он также будет сканировать ваши отправленные и полученные электронные письма, чтобы сделать их безопасными. Это означает, что в случае мошенничества по электронной почте кто-то должен будет ввести имя пользователя и пароль в виде обычного текста, чего не произойдет.

GFI MailEssentials также может подключаться к другим продуктам GFI, таким как LanGuard и HelpDesk. Это может значительно улучшить внутреннюю безопасность коммуникаций вашей компании.

Этот вариант начинается с ~ 250 долларов за 10 электронных писем в течение года или чуть более 2 долларов в месяц на человека. Это очень разумно и даже дешевле, если у вас более 250 пользователей.

2. Безопасный почтовый шлюз Mimecast

Mimecast направлен на предотвращение входящих угроз из-за пределов вашей компании, таких как фишинг посредством спуфинга электронной почты. Он использует все 4 протокола, о которых я говорил выше. Это даже побуждает их работать усерднее и шире, отлавливая больше спама и вредоносных писем.

Это программное обеспечение имеет меньше встроенных функций, чем другие варианты. Тем не менее, он по-прежнему очень прост в использовании и может быть интересен тем компаниям, в штате которых нет специалистов по кибербезопасности.

Стартовая цена на эту услугу составляет 3,5 доллара США за пользователя в месяц. Цена технически больше, чем у других. Это все еще очень доступно, хотя по сравнению с общими ценами.

3. Шлюз обмена сообщениями Symantec (SMG)

Раньше SMG был лучшим вариантом на рынке. Теперь они, кажется, отстают от двух других, когда дело доходит до их списка вредоносных программ. Тем не менее, это все еще отличный выбор. В сочетании с хорошей корпоративной культурой и обучением это защитит вас от кибератак.

Цена составляет 3 доллара за пользователя в месяц, что совершенно нормально, если вы уже оплатил дополнительное обучение.

Заключительные слова

Спуфинг электронной почты — это, по сути, очень простая концепция. Киберпреступники могут взломать сервер и выдать себя за кого-то другого. Кроме того, они могут использовать очень похожее, но другое имя, чтобы обмануть ваших сотрудников. Эти мошенничества кажутся глупыми, но они не были бы такими частыми, если бы не были эффективными. Каждый может стать жертвой.

Вот почему у вас должно быть 3 уровня защиты, известных как протоколы, чтобы ваша компания не делилась своей личной информацией со злоумышленниками. Далее, у вас должно быть хорошее программное обеспечение для защиты электронной почты, особенно если ваша компания регулярно пользуется электронной почтой. Это программное обеспечение отфильтрует еще 9,9% и сделает мошеннические электронные письма едва ли ежемесячной, даже для самых коммуникабельных компаний.

Наконец, вы должны настроить обучение сотрудников для людей, которые читают электронные письма. Вы также должны обеспечить хорошую коммуникацию внутри компании.

Есть еще вопросы о спуфинге электронной почты? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже.

Часто задаваемые вопросы

Могут ли крупные компании стать жертвами мошенников?

Да. Хотя не каждая афера будет работать на каждого человека, некоторые аферы найдут отклик у любого. Мошенники апеллируют к нашим человеческим эмоциям и играют на том факте, что работающие люди обычно устают и скучают. Это заставляет их упускать очевидные признаки мошенничества. В результате очень важно включить обучение кибербезопасности в вашей компании.

Не поставит ли под угрозу мою систему открытие неправильного электронного письма?

Нет. Простое открытие электронного письма, которое может содержать вредоносное вложение или фишинговую ссылку, не поставит под угрозу вашу систему. Тем не менее, нажатие на эти ссылки и вложения будет. Вот почему рекомендуется не нажимать на ссылки, отправленные по электронной почте. Если у отправителя есть вопросы, напишите им отдельно. Таким образом, вы гарантируете подлинность ссылки.

Как я узнаю, что кто-то меня фишингует?

Они запросят личную информацию. Точно так же вы знаете информацию о своих клиентах, а другие службы имеют вашу. Вам не нужно отправлять свои пароли или имена пользователей по электронной почте. Ни один человек никогда не будет запрашивать пароль, банковскую информацию или аналогичные данные. В этом случае всегда обращайтесь к кому-нибудь в вашей компании, кто знает протоколы.

Будет ли мой брандмауэр останавливать вредоносное ПО электронной почты?

Нет. Ваш брандмауэр остановит только вредоносное ПО, которое атакует вас напрямую из Интернета. С другой стороны, вредоносное ПО электронной почты заставляет вас принять вредоносное ПО. Вы принесете его сами. В свою очередь, вы позволяете ему атаковать систему изнутри. Даже при наличии нескольких брандмауэров они могут остановить исполняемый файл, но не технический фишинг.

Мошенники узнают, если вы откроете их электронную почту?

В большинстве случаев да. Частично взломанные почтовые серверы могут использовать коды шифрования P2P, чтобы предотвратить передачу этих метаданных киберпреступнику. Тем не менее, в большинстве случаев мошенник будет знать, открывали ли вы его электронную почту и когда. Цель состоит не в том, чтобы избежать этого, а в том, чтобы убедиться, что вы не отвечаете и не проверяете электронное письмо как вредоносное.

Ресурсы

TechGenix: информационные бюллетени

Подпишитесь на наши информационные бюллетени, чтобы получать больше качественного контента.

TechGenix: Статья о службах брандмауэра

Узнайте больше о некоторых из лучших сервисов брандмауэра.

TechGenix: Статья о стратегии поставщиков брандмауэров

Выбор между одним поставщиком и стратегией с несколькими поставщиками может быть трудным. Прочтите эту статью, чтобы узнать больше.

GFI: статья о разблокировке законных электронных писем

Узнайте, как разблокировать некоторые электронные письма, которые вы хотели получать.

TechGenix: Статья о безопасных почтовых шлюзах

Узнайте, как вы можете защитить свою внутреннюю систему электронной почты и управлять ею лучше.

TechGenix: Статья о защите электронной почты

Узнайте больше о защите электронной почты и о том, как постоянно ею управлять.