Как заблокировать опасные мессенджеры с помощью ISA Server

Деб и Том Шиндер

Amazon.com

Я получаю много вопросов о том, как можно использовать ISA Server для блокировки опасных приложений. Чем опасно приложение? Я полагаю, это зависит от того, кого вы спросите, но следующий список включает в себя некоторые из наиболее часто упоминаемых:

- Мгновенный мессенджер MSN

- Программа обмена мгновенными сообщениями AOL

- аська

- Мгновенный мессенджер Yahoo

Я считаю все эти приложения опасными. Эти приложения позволяют передавать файлы и обмениваться данными в обход обычных систем фильтрации и управления контентом ISA Server. Если вам нужна безопасная сетевая среда, рекомендуется заблокировать все это.

Мгновенные мессенджеры имеют больше, чем просто негативное влияние на безопасность. Вы должны учитывать потерю производительности из-за не связанного с бизнесом «разговора» и перерывов в нормальном рабочем процессе. В то время как мгновенные сообщения полезны для девочек-подростков, проверяющих статус своего Hello Kitty, они не очень полезны в деловой среде.

Исключение составляют случаи, когда мессенджеры используются для того, чтобы сотрудники могли общаться друг с другом в корпоративной сети. Мгновенные мессенджеры можно эффективно использовать во внутренней корпоративной сети в качестве дополнения к телефонным звонкам и сообщениям электронной почты.

Нам нужен какой-то способ предотвратить взаимодействие этих приложений с пользователями Интернета. Лучший способ справиться с этим — разработать политику использования сети, запрещающую использование этих приложений, и попросить руководство поддержать эту политику. Поддержка управления является обязательной, если вы хотите, чтобы политика использования имела некоторые преимущества.

После того, как политика использования сети установлена, вы можете использовать журнал службы брандмауэра ISA Server и отчеты об инвентаризации приложений, чтобы определить, кто использовал запрещенные программы. Вы можете создать отчет на основе этих ресурсов и представить информацию руководителю пользователя. Обычно это достаточно эффективно, чтобы заставить правонарушителя прекратить запрещенное поведение.

Однако не все предприятия могут или желают предотвратить использование опасных приложений таким «заблаговременным» способом. Компании имеют разную корпоративную культуру. Вы можете оказаться без поддержки политики использования сети. Если это ваша ситуация, вам необходимо реализовать «невидимые» меры, чтобы пользователи не поставили под угрозу безопасность сети.

Отличный способ сделать это — воспользоваться преимуществами клиента брандмауэра. Программное обеспечение клиента брандмауэра может быть установлено на всех операционных системах Microsoft, поддерживающих работу в сети, за исключением Windows 3.x. Вы по-прежнему можете воспользоваться преимуществами службы брандмауэра для клиентов Win 3.x, установив на них клиент Proxy Server 2.0 Winsock Proxy. На самом деле, я рекомендую устанавливать клиент брандмауэра на все операционные системы, на которые можно установить клиент брандмауэра.

Блокировка сетевых приложений с помощью конфигурации клиента брандмауэра

Вы можете внести изменения в файл mspclnt.ini на ISA Server. Этот файл содержит информацию о конфигурации клиентских машин брандмауэра. По умолчанию он загружается с ISA-сервера на ISA-клиенты каждые шесть часов. Этот файл хранится в разных местах на клиентских компьютерах в зависимости от операционной системы.

Ваш первый шаг — выяснить, как называется исполняемый файл оскорбительного приложения. В следующий список включены распространенные опасные приложения и их.exe-файлы:

- Программа обмена мгновенными сообщениями AOL — AIM.EXE

- Мгновенный мессенджер MSN — MSMSGS.EXE

- Yahoo Instant Messenger — YPAGER.EXE и YUPDATER.EXE

- ICQ — ICQ.EXE

После того, как вы выясните имя исполняемого файла, вы можете настроить файл mspclnt.ini, чтобы заблокировать сетевые подключения от приложения.

Выполните следующие шаги для настройки файла mspclnt.ini:

- Откройте консоль управления ISA, разверните Серверы и массивы и разверните свой сервер. Щелкните узел «Конфигурация клиента», а затем дважды щелкните запись «Клиент брандмауэра» на правой панели.

- Вы увидите диалоговое окно свойств клиента брандмауэра, как показано на рисунке ниже. Нажмите кнопку Создать.

- После нажатия кнопки «Создать» вы увидите диалоговое окно «Настройки ввода приложения», как показано ниже. Введите имя приложения без расширения файла в текстовом поле Приложение. Введите букву D в списке Key, чтобы появилось значение Disable. В списке Значение введите число 1. Нажмите OK после внесения этих изменений.

- После внесения изменений для блокировки приложения необходимо дождаться, пока все клиенты скачают новый файл mspclnt.ini. Вам либо нужно подождать 6 часов, либо вы можете заставить клиентов загрузить файл, перейдя к каждому клиенту и нажав кнопку «Обновить сейчас» в диалоговом окне конфигурации клиента брандмауэра.

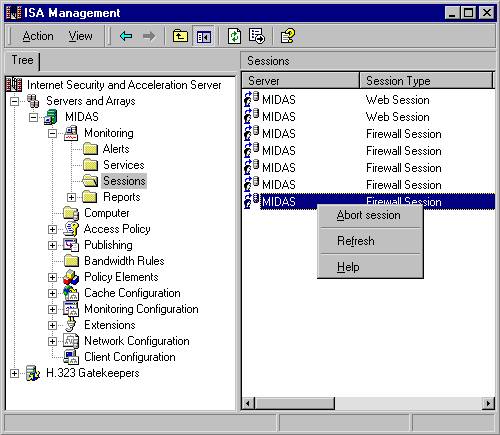

- После того, как каждый клиентский компьютер брандмауэра загрузит обновленный файл mspclnt.ini, вы должны отключить все сеансы клиента брандмауэра от ISA Server. Вы можете сделать это, перейдя в консоль управления ISA и вручную отключив сеансы (как показано на рисунке ниже), или вы можете перезапустить службу брандмауэра. Перезапуск службы брандмауэра приведет к разрыву всех клиентских подключений брандмауэра.

- Если какие-либо из клиентов настроены как клиенты SecureNAT, измените их конфигурацию, удалив адрес шлюза по умолчанию. Клиент SecureNAT сможет обойти ограничения, установленные вами в файле wspclnt.ini. Вы можете настроить групповую политику Windows 2000, чтобы заблокировать доступ пользователей к апплету Панели управления сетевыми подключениями.

Это первый шаг в настройке контроля доступа. Поскольку некоторые клиенты должны быть настроены как клиенты SecureNAT, и поскольку все эти приложения могут обойти конфигурацию mspclnt.ini, необходимо выполнить еще несколько шагов.

Особенности применения

Было бы неплохо, если бы мы могли настроить все компьютеры как клиенты брандмауэра и оставить все как есть. Однако, как и все хорошие вредоносные программы, эти опасные приложения могут разрешать исходящие соединения альтернативными способами. Многие из этих приложений позволяют пользователю настраивать их как веб-прокси или клиенты SOCKS 4 (ISA Server не поддерживает SOCKS 5 по умолчанию).

Помимо того, что вам приходится иметь дело с пользователями, которые перенастраивают свои приложения, вам также приходится иметь дело с приложениями, которые могут сканировать сеть и находить дыры. Некоторые приложения могут использовать скрытую технику и захватывать конфигурацию клиента веб-прокси браузера без вашего ведома. Поэтому вам придется сделать больше, чем просто настроить файл mspclnt.ini.

Мгновенный мессенджер Yahoo

Выполните следующие шаги, чтобы заблокировать Yahoo Instant Messenger:

- Заблокируйте исполняемые файлы YPAGER.EXE и YUPDATER.EXE в файле mspclnt.ini.

- Создайте правило Site and Content, которое блокирует http.pager.yahoo.com. Не забудьте создать набор назначения, включающий этот сайт, чтобы можно было создать правило.

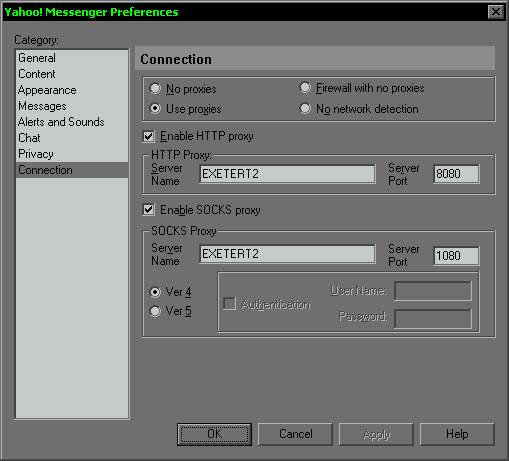

- Фильтр приложений SOCKS4 должен быть отключен. Пользователи могут перенастроить Yahoo IMer в качестве клиентов SOCKS 4 или SOCKS 5. ISA Server не поддерживает SOCKS 5, но может выйти с помощью SOCKS 4. Так как мало законных приложений требуют SOCKS, можно смело отключать фильтр.

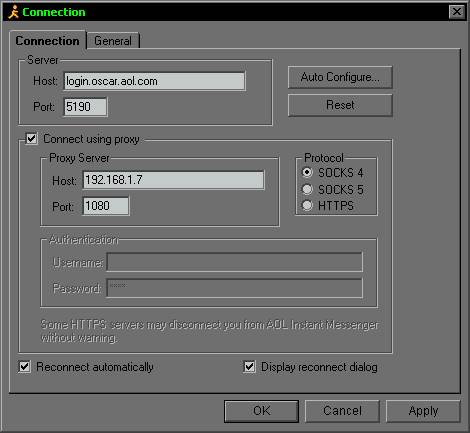

Программа обмена мгновенными сообщениями AOL

Выполните следующие шаги, чтобы заблокировать AOL Instant Messenger:

- Заблокируйте исполняемый файл AIM.EXE в файле mspclnt.ini.

- Судя по моим испытаниям, AOL IMer не может обойти конфигурацию файла mspclnt.ini, даже если вы настроили его как клиент веб-прокси в диалоговом окне конфигурации AIM. Поэтому вам не нужно создавать правило для сайта и контента, чтобы заблокировать домен aol.com.

- Как и Yahoo IMer, AOLer может обойти конфигурацию файла mspclnt.ini, настроив приложение на использование SOCKS 4. Поэтому вам потребуется отключить фильтр приложений SOCKS4, чтобы это приложение было заблокировано.

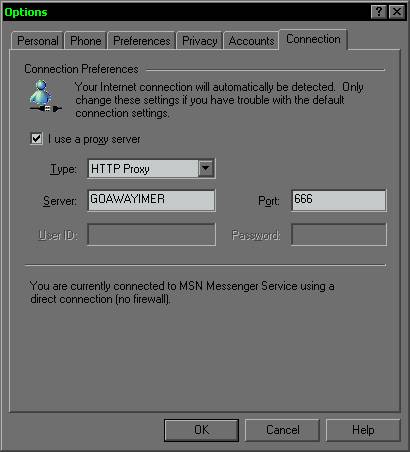

Мгновенный мессенджер MSN

Выполните следующие шаги, чтобы заблокировать MSN Instant Messenger:

- Заблокируйте исполняемый файл MSMSGS.EXE в файле wspclnt.ini.

- Похоже, что «иногда» MSN Instant Messenger может обнаружить настройки прокси в веб-браузере. Из моего тестирования видно, что он не находит настройки браузера, когда браузером является IE 5.0, но находит настройки браузера на компьютере с IE 5.5. Это также может быть проблемой с «точечными» выпусками MSN IMer. Это скрытое обнаружение настроек браузера не является опцией конфигурации. Это делается в фоновом режиме и без вашего ведома.

- Создайте набор назначения, включающий диапазон IP-адресов 64.4.13.0 — 64.4.13.255. Затем создайте правило «Сайт и контент», запрещающее доступ к этому целевому набору. Имейте в виду, что этот идентификатор сети может измениться в будущем. Если вы обнаружите, что пользователи смогут подключаться с помощью MSN IMer в будущем, просмотрите журналы службы брандмауэра, чтобы определить новый идентификатор сети.

- Обратите внимание, что создание правила сайта и контента, блокирующего services.msn.com, не заблокирует доступ.

аська 2000b

Мы протестировали только последнюю версию ICQ, которая оказалась ICQ 2000b. Выполните следующие действия, чтобы заблокировать эту версию ICQ:

- Заблокируйте файл ICQ.EXE в файле mspclnt.ini.

- Создайте набор назначения, включающий следующие сайты:

web.icq.com

ads.icq.com

логин.icq.com

cb.icq.com - Создайте правило протокола, запрещающее доступ к созданному ранее набору адресатов.

- Настройка клиента ICQ на использование SOCKS 4, по-видимому, не разрешает исходящий доступ клиента при выполнении вышеуказанных шагов. Тем не менее, рекомендуется отключить фильтр приложений SOCKS 4, чтобы заблокировать других IM-пользователей.

Конфигурация перенаправителя HTTP

Еще одна вещь, которую вы можете сделать, чтобы помочь избежать преступлений, — это настроить фильтр перенаправления HTTP, чтобы отбрасывать все запросы от клиентов брандмауэра и SecureNAT.

После настройки фильтра перенаправления HTTP перейдите к прослушивателю исходящих веб-запросов и принудительно выполните аутентификацию.

Многие из IMers не знают, как отправить учетные данные клиента в службу веб-прокси. Если клиент не может правильно пройти аутентификацию, он не сможет получить доступ к службе веб-прокси. Если он не может получить доступ к службе веб-прокси, он не сможет использовать HTTP для подключения к сайту-нарушителю.

Обратите внимание, что некоторые из этих IMers, такие как Yahoo Messenger, не будут работать, если вам требуется какая-либо аутентификация. Я столкнулся с этим, когда на самом деле пытался заставить это работать для клиента, которого я не мог убедить в угрозах безопасности IMers (он позже получил вирус от «друга» через передачу огня).

У меня было правило протокола, разрешающее весь IP-трафик, и я использовал правило сайта и контента по умолчанию. Однако я не смог заставить работать ужасный Yahoo IMer. Проблема заключалась в том, что мои правила пропускной способности основывались на пользователях и группах. Самое смешное, что правило, управляющее доступом по HTTP, было настроено так, чтобы пропускать всех. Это было правило пропускной способности NNTP, которое не использовалось, что предотвратило доступ!

Заметки

Изучая, как заблокировать эти приложения, я с удивлением обнаружил различные методы, которые каждое из них использовало для обхода конфигурации клиента брандмауэра. Что еще более интересно, так это то, как оказалось, что некоторые из них могут обойти конфигурацию службы веб-прокси и использовать SOCKS, а другие не могут обойти службу веб-прокси.

Меня особенно раздражало поведение MSN Instant Messenger. В диалоговом окне настройки сетевого подключения есть возможность использовать прокси-сервер. Можно предположить, что если вы решите не использовать прокси-сервер, клиент должен будет использовать клиент брандмауэра для подключения к ISA-серверу. Тем не менее, IM'er MSN смог обойти это на некоторых машинах, по-видимому, проверив систему на предмет настроек прокси-сервера браузера.

Хорошей общей практикой при создании правила «Запретить сайт и содержимое» является перенаправление запроса на внутренний веб-сайт. Некоторые приложения блокировались или создавали ошибки памяти, если вы не перенаправили запрос. Это больше связано с тем, как работают правила сайта и контента, чем с блокировкой этих приложений IMer.

Если вы используете сетевые клиенты Windows 2000 Professional, вы можете заблокировать эти приложения с помощью групповой политики. Групповая политика позволяет предотвратить выполнение программных файлов, используемых для каждого из этих приложений обмена мгновенными сообщениями. Однако пользователи могут обойти это ограничение, просто переименовав файл. Вы можете запретить пользователям доступ к проводнику Windows или команде «Выполнить», но когда вы доберетесь до такого уровня блокировки, удобство использования машины станет проблемой.

Последний трюк, который вы, возможно, захотите оставить в своей сумке, — настроить приоритет пропускной способности 1 для тех пользователей, которые хотят использовать IMer. Когда пользователи звонят вам и спрашивают, почему Интернет такой медленный, спросите их, используют ли они IMer. Если они ответят «да», скажите им, что это «мешает работе Интернета, и они должны немедленно удалить приложение». Обычно это хорошо для начальной разведки. Их вы можете наблюдать за будущими злоупотреблениями.

Надеюсь, эта статья была вам интересна и/или полезна. Если у вас есть какие-либо вопросы по вопросам, затронутым в этой статье, задайте их на доске объявлений www.isaserver.org. Вы также можете написать мне на [email protected], и я свяжусь с вами, как только смогу. Пожалуйста, укажите название этой статьи в строке темы. Спасибо! -Том.