Как предотвратить атаку «Человек посередине»?

В веб-приложении обычно есть два участника: клиент и сервер . Третий объект, который большую часть времени остается незамеченным, — это канал связи. Этот канал может быть проводным или беспроводным. На пути пересылки вашего запроса на целевой сервер может быть один или несколько серверов наиболее эффективным способом. Они известны как прокси-серверы .

Когда в сети есть нежелательный прокси-сервер, перехватывающий и изменяющий запросы/ответы, этот прокси-сервер называется « Человек посередине» . Тогда говорят, что сеть находится под атака «человек посередине» . Интересный момент заключается в том, что этот мошеннический прокси-сервер часто ошибочно понимается другой конечной точкой как легитимная конечная точка. (Работает как сервер для клиента и как клиент для сервера).

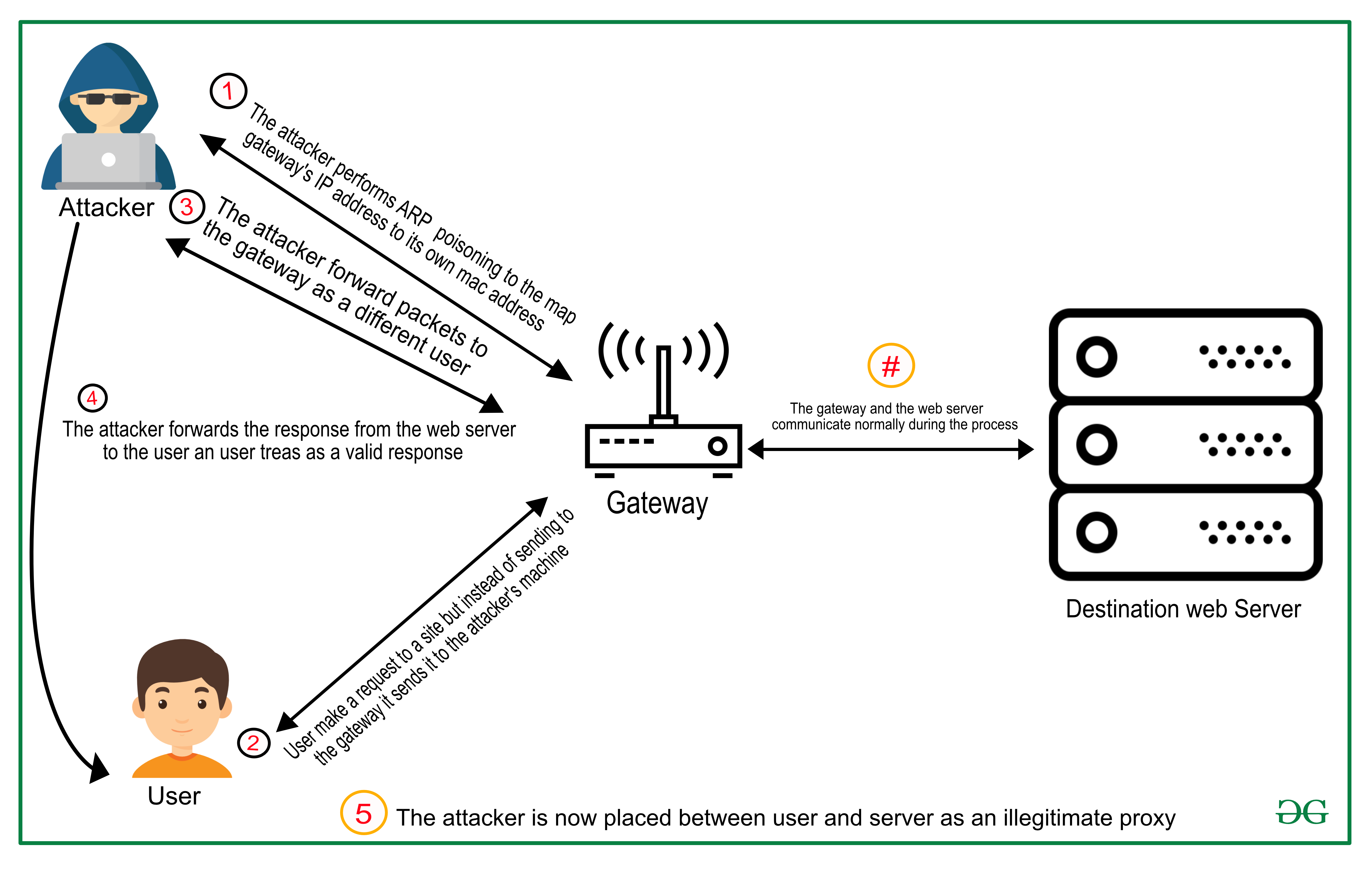

Например , предположим, что вы подключены к сети Wi-Fi и выполняете транзакцию в своем банке. Злоумышленник также подключен к тому же Wi-Fi. Злоумышленник делает следующее:

- Злоумышленник отправляет мошеннические пакеты ARP в сеть, которые сопоставляют IP-адрес точки доступа с MAC-адресом устройства злоумышленника.

- Каждое устройство, подключенное к сети, кэширует запись, содержащуюся в мошеннических пакетах.

- Ваше устройство использует ARP для отправки пакетов, предназначенных для веб-сервера вашего банка, в точку доступа (которая является шлюзом по умолчанию для сети).

- Пакеты отправляются на машину злоумышленника.

- Злоумышленники теперь могут читать и изменять запросы, содержащиеся в пакетах, перед их пересылкой.

Таким образом, злоумышленник удобно расположится между вами и сервером вашего банка. Каждый бит конфиденциальных данных, которые вы отправляете на свой сервер, включая ваш пароль для входа, виден злоумышленнику. Отравление кеша ARP — один из способов выполнения MITM-атаки; другие способы -

- DNS-спуфинг.

- IP-спуфинг.

- Настройка мошеннической точки доступа Wi-Fi.

- SSL-спуфинг и т. д.

Использование SSL может предотвратить успешные атаки. Поскольку данные зашифрованы, а ключ для их расшифровки есть только у законных конечных точек, злоумышленник мало что может сделать с данными, даже если получит к ним доступ.

(SSL полезен только в том случае, если он настроен правильно, также есть способы обойти этот механизм защиты, но их очень сложно реализовать). Тем не менее, злоумышленник может нанести большой ущерб, если веб-приложение, с которым взаимодействовал пользователь, не использует использование того, что называется одноразовым номером. Злоумышленник может перехватить зашифрованный запрос для всего сеанса, а затем тщательно повторно отправить запросы, используемые для входа в систему. Таким образом, злоумышленник получит доступ к вашей учетной записи, не зная вашего пароля. Использование одноразового номера предотвращает такие «атаки воспроизведения». Одноразовый номер — это уникальный номер, который сервер отправляет клиенту перед входом в систему. Он отправляется с именем пользователя и паролем и становится недействительным после однократного использования.

Ключевые концепции атаки «Человек посередине»

- Злоумышленники перехватывают разговор между клиентом и сервером для кражи конфиденциальных данных.

- Передачи данных, происходящие во время этой атаки, остаются незамеченными.

- Злоумышленник пытается выполнить эту атаку, используя различные приемы, такие как отправка вложений или ссылок или дублирование веб-сайтов.

Разница между атакой Man in the Middle и троянами удаленного доступа

Атака «человек посередине»: это тип кибератаки, при которой злоумышленник выполняет свои функции, оставаясь между двумя сторонами. Тип функции, которую он может выполнять, состоит в том, чтобы изменить связь между двумя сторонами и заставить обе стороны чувствовать, что они общаются в защищенной сети.

Примером MITM-атаки является : прослушивание других и создание у них впечатления, что они общаются друг с другом, не зная, что весь их разговор в настоящее время контролируется кем-то, кто выполняет атаку «человек посередине».

Трояны удаленного доступа. Трояны удаленного доступа загружаются на устройство, если жертва нажимает на любое вложение в электронном письме или в игре. Это позволяет злоумышленнику получить контроль над устройством и отслеживать действия или получить удаленный доступ. Эта RAT делает себя незамеченной на устройстве, и они остаются на устройстве в течение более длительного периода времени для получения данных, которые могут быть конфиденциальными.

Это обычная атака?

Эта атака «Человек посередине» не является обычным явлением в течение более длительного периода времени. Этот тип атаки обычно выполняется, когда у злоумышленника есть конкретная цель. Эта атака не является обычной атакой, такой как фишинг или любое другое вредоносное ПО или программа-вымогатель.

Тематическое исследование

- Пример-1 : Компания Equifax, занимающаяся кредитным рейтингом, удалила свои приложения из Google и Apple из-за утечки данных. Было обнаружено, что приложение не использовало HTTPS, что позволило злоумышленникам получить все эти данные, когда пользователь заходил в свою учетную запись.

- Пример 2. Была взломана компания- регистратор, которая позволила злоумышленнику получить доступ ко многим сертификатам. Эти сертификаты позволили злоумышленнику выдать себя за подлинный веб-сайт для кражи данных у пользователя, при этом подлинный веб-сайт был дублирован.

- Пример 3. Злоумышленник стал мишенью для банка. Злоумышленник отправляет клиенту электронное письмо о том, что кто-то мог попытаться войти в его банковский счет, и ему нужна информация от них для проверки. Электронное письмо, которое было отправлено клиенту, было фишинговой атакой. Таким образом, жертва нажмет на ссылку, отправленную в электронном письме, и попадет на поддельный веб-сайт. Поддельный сайт будет казаться оригинальным. Когда жертва введет данные, она будет перенаправлена на исходный сайт. Теперь злоумышленник получил доступ к аккаунту жертвы.

Преимущества

- Если пользователь получает доступ к любой общедоступной сети Wi-Fi, злоумышленник может использовать атаку «Человек посередине».

- Если соединение пользователя было перехвачено злоумышленником, пользователь может найти поддельные обновления программного обеспечения в виде всплывающих окон.

Недостатки

- Эта атака происходит, когда жертва нажимает на ссылку или вложение или получает доступ к любому общедоступному Wi-Fi. Если жертва не нажмет ни на одну из анонимных ссылок или не получит доступ к любому общедоступному Wi-Fi, атака не состоится. Итак, осознание может предотвратить эту атаку.

Пользователи должны знать о

- Общественная сеть Wi-Fi.

- Не подключайтесь к той сети Wi-Fi, имя которой кажется неверным.

Профилактика

Есть некоторые вещи, которые можно сделать, чтобы не стать жертвой MITM и связанных с ними атак. Кто-то должен:

- Всегда используйте надежные сети и устройства для входа на конфиденциальные веб-сайты.

- Избегайте подключения к открытой (незашифрованной) сети Wi-Fi.

- Защита сетей от нежелательного внешнего доступа.

- Если вам нужно использовать общедоступный компьютер, проверьте его браузер на наличие какого-либо мошеннического сертификата и убедитесь, что его нет. Также проверьте файл hosts.

- При подключении к общедоступной сети или с помощью общедоступного компьютера выполните трассировку к веб-сайту, к которому вы хотите получить доступ, и просмотрите маршрут, по которому проходят пакеты, на наличие чего-либо подозрительного. Например, пакеты отправляются на IP-адрес, отличный от IP-адреса, последний октет которого равен 1 (IP-адрес вашего шлюза).