Как EFS вписывается в ваш план обеспечения безопасности?

Возможность шифрования данных — как данных в пути (с использованием IPSec), так и данных, хранящихся на диске (с помощью шифрованной файловой системы) без необходимости использования стороннего программного обеспечения — одно из самых больших преимуществ Windows 2000 и XP/2003 по сравнению с более ранними версиями Microsoft. операционные системы. К сожалению, многие пользователи Windows не пользуются преимуществами этих новых функций безопасности, а если и используют их, то не до конца понимают, что они делают, как работают и как лучше всего использовать их.

Я обсуждал использование IPSec в предыдущей статье; в этой статье я хочу поговорить о EFS: ее использовании, ее уязвимостях и о том, как она может вписаться в ваш общий план сетевой безопасности.

Цель ЭФС

Microsoft разработала EFS, чтобы предоставить технологию на основе открытого ключа, которая будет действовать как своего рода «последняя линия обороны» для защиты ваших сохраненных данных от злоумышленников. Если умный хакер преодолеет другие меры безопасности — проберется через ваш брандмауэр (или получит физический доступ к компьютеру), отменит права доступа для получения административных привилегий — EFS все равно может помешать ему/ей прочитать данные в зашифрованном документ. Это верно, если злоумышленник не может войти в систему как пользователь, зашифровавший документ (или, в Windows XP/2000, как другой пользователь, с которым этот пользователь имеет общий доступ).

Существуют и другие средства шифрования данных на диске. Многие поставщики программного обеспечения создают продукты для шифрования данных, которые можно использовать с различными версиями Windows. К ним относятся ScramDisk, SafeDisk и PGPDisk. Некоторые из них используют шифрование на уровне раздела или создают виртуальный зашифрованный диск, при этом все данные, хранящиеся в этом разделе или на этом виртуальном диске, будут зашифрованы. Другие используют шифрование на уровне файлов, что позволяет шифровать данные пофайлово независимо от того, где они находятся. Некоторые из этих методов используют пароль для защиты данных; этот пароль вводится при шифровании файла и должен быть введен еще раз, чтобы расшифровать его. EFS использует цифровые сертификаты, привязанные к определенной учетной записи пользователя, чтобы определить, когда файл можно расшифровать.

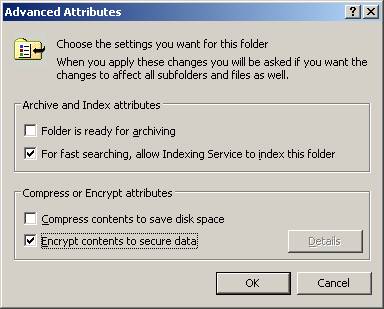

Microsoft разработала EFS так, чтобы она была удобной для пользователя, и она действительно практически прозрачна для пользователя. Зашифровать файл или всю папку так же просто, как установить флажок в настройках дополнительных свойств файла или папки (см. рис. 1).

ФИГУРА 1

Обратите внимание, что шифрование EFS доступно только для файлов и папок, находящихся на дисках в формате NTFS. Если диск отформатирован в FAT или FAT32, на странице свойств не будет кнопки «Дополнительно». Также обратите внимание, что хотя параметры сжатия или шифрования файла/папки представлены в интерфейсе в виде флажков, на самом деле они вместо этого работают как кнопки выбора; то есть, если вы отметите один, другой автоматически снимается. Файл или папка не могут быть зашифрованы и сжаты одновременно.

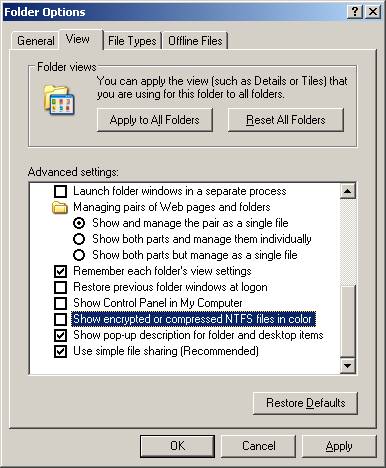

После того, как файл или папка зашифрованы, единственная видимая разница заключается в том, что зашифрованные файлы/папки будут отображаться в Проводнике другим цветом, если установлен флажок Показать зашифрованные или сжатые файлы NTFS в цвете в параметрах папки (настраивается с помощью инструментов |Параметры папки |Вкладка Вид в проводнике Windows, показанная на рисунке 2).

ФИГУРА 2

Пользователю, зашифровавшему документ, никогда не придется беспокоиться о его расшифровке, чтобы получить к нему доступ. Когда он / она открывает его, он автоматически и прозрачно расшифровывается — при условии, что пользователь вошел в систему с той же учетной записью, что и при шифровании. Однако если кто-то другой попытается получить к нему доступ, документ не откроется, и пользователю будет сообщено об отказе в доступе (как показано на рис. 3).

РИСУНОК 3

Что происходит под капотом?

Несмотря на то, что EFS кажется пользователю удивительно простой, для того, чтобы все это произошло, под капотом происходит множество действий. Как симметричное (секретный ключ), так и асимметричное (открытый ключ) шифрование используются в комбинации, чтобы использовать преимущества и недостатки каждого из них.

Когда пользователь первоначально использует EFS для шифрования файла, учетной записи пользователя назначается пара ключей (открытый ключ и соответствующий закрытый ключ), либо сгенерированная службами сертификации (если в сети установлен ЦС), либо самозаверяющая. по ЭФС. Открытый ключ используется для шифрования, а закрытый ключ используется для расшифровки.

Теперь всякий раз, когда пользователь шифрует файл, файлу назначается случайное число, называемое ключом шифрования файла (FEK). Алгоритм DESX (алгоритм с симметричным ключом, основанный на DES, но с дополнительными функциями) используется для шифрования файла с FEK в качестве секретного ключа. Сам FEK шифруется открытым ключом с использованием алгоритма RSA. Таким образом, файл, который может быть большим по размеру, шифруется с использованием криптографии с секретным ключом, что является быстрым. FEK имеет небольшой размер, поэтому его можно зашифровать с помощью криптографии с открытым ключом, которая более безопасна, но медленнее. Это обеспечивает более высокий уровень безопасности без ущерба для производительности.

Насколько это безопасно?

EFS, как и любой метод безопасности, имеет уязвимости, особенно на отдельном компьютере, таком как ноутбук. Поскольку системные файлы не могут быть зашифрованы, злоумышленник все равно может загрузить операционную систему. Если злоумышленник сможет взломать пароль администратора (используя для этого один из многих способов), он/она сможет расшифровать зашифрованные файлы любого пользователя. Это связано с тем, что по умолчанию администратор является агентом восстановления EFS. Агент восстановления — это функция EFS, предназначенная для восстановления зашифрованных файлов, если, например, сотрудник, зашифровавший их, покидает компанию или умирает.

Из-за этой уязвимости Microsoft рекомендует агенту восстановления создать резервную копию сертификата восстановления и его закрытого ключа в безопасном месте (используя команду «Экспорт» из MMC «Сертификаты»), а затем удалить сертификат восстановления, чтобы злоумышленник не имел доступа к свидетельство о восстановлении. Однако даже если вы это сделаете, злоумышленник, вошедший в систему как администратор, может просто изменить пароли для всех учетных записей пользователей, а затем войти в систему как каждый пользователь, пока не найдет учетную запись, которая зашифровала файл (файлы). При входе в систему под этим пользователем файлы будут прозрачно расшифрованы.

Если компьютер принадлежит к домену, у вас немного больше безопасности, но у сообразительного злоумышленника все еще есть способы обойти защиту EFS (например, используя захваченные учетные данные для входа в систему или доступ к закрытому ключу пользователя, который хранится на жестком диске машина, на которой находится зашифрованный файл).

Как сделать EFS более безопасным

Передовой опыт требует, чтобы вы предприняли шаги, выходящие за рамки конфигурации по умолчанию, чтобы сделать ваши зашифрованные файлы EFS более безопасными. Хотя это может не удержать решительного и знающего злоумышленника, вы все равно должны следовать совету Microsoft сделать резервную копию, а затем удалить агент восстановления. Как администратор, вы также можете использовать утилиту Syskey для сохранения ключа запуска на дискете, чтобы злоумышленник не мог загрузить компьютер, не вставив дискету в дисковод, или, как второй вариант, который можно применить с помощью Syskey., установите его так, чтобы для завершения процесса загрузки необходимо было ввести парольную фразу. Если злоумышленник сможет отключить Syskey для загрузки системы, он все равно не сможет получить доступ к зашифрованным файлам, потому что они становятся недоступными, когда Syskey отключен.

Другие рекомендации по использованию EFS включают:

- При назначении агентов восстановления сбалансируйте потребность в доступе и потребность в безопасности. Очевидно, что чем меньше агентов, тем лучше в целях безопасности, но если назначен только один агент и сертификат восстановления этого агента утерян, вы можете потерять весь доступ к данным в зашифрованных файлах.

- Не назначайте сертификаты агента восстановления учетным записям, которые используются на регулярной основе. Конечно, вам не следует использовать учетную запись администратора для повседневной работы, но лучше всего создать специальные учетные записи для агентов восстановления, которые не используются ни для чего другого. Само собой разумеется, что у учетных записей агента восстановления должны быть очень надежные пароли, как и у любой административной учетной записи.

- Если у вас настроены перемещаемые профили, имейте в виду, что закрытые ключи пользователей включены в их профили и поэтому загружаются при входе в систему. Таким образом, вы должны использовать политику IPSec на контроллере домена и настроить клиентов для использования IPSec, чтобы убедиться, что эта информация зашифрована, когда она отправляется по сети.

- Убедитесь, что каталог Temp зашифрован. Программы часто сохраняют временные копии документов в c: emp, поэтому эта и любые другие папки, используемые приложениями для хранения временных файлов, должны быть зашифрованы.

- Примите решительные меры, чтобы предотвратить взлом паролей пользователей злоумышленником, что даст ему/ей доступ к любым файлам, зашифрованным этим пользователем. Это означает установку надежных политик паролей или, что еще лучше, использование смарт-карты или биометрической аутентификации для входа в систему.

- Убедитесь, что все диски отформатированы в NTFS. Это важно, потому что при копировании зашифрованного файла на диск FAT/FAT32 он будет расшифрован (кроме того, права доступа на уровне файлов могут быть установлены только для файлов и папок на разделах NTFS).

Наконец, помните, что EFS должна быть лишь одним из нескольких уровней в многоуровневом плане безопасности. Обязательно используйте его в сочетании с правами доступа на уровне файлов NTFS, хорошим брандмауэром и надежными паролями, а не вместо них. Также помните, что EFS ничего не делает для защиты файла, когда вы отправляете его по сети; для этого вам понадобится IPSec.