Извлечение артефактов USB из Windows 7

Введение

Хотя портативные USB-накопители прочно вошли в повседневную жизнь обычного пользователя, эти устройства продолжают бросать вызов безопасности наших сетей. Это никогда не было так очевидно, как в 2008 году, когда вирус Conficker быстро распространился по Интернету, заразив миллионы домашних и рабочих компьютеров, и ему даже удалось проникнуть в засекреченные и незасекреченные сети Министерства обороны США. Именно в этот момент люди действительно начали задумываться о последствиях разрешения пользователям свободно подключать USB-накопители к защищенным сетям. Помимо того, что они являются очень эффективным средством передачи самореплицирующихся вредоносных программ, эти устройства также могут использоваться для удаления конфиденциальной, частной или секретной информации из сети без разрешения. Именно по этим причинам криминалистическая экспертиза систем с упором на артефакты USB-накопителей стала горячей темой за последние несколько лет.

Артефакты, которые имеют значение

При обсуждении системы в контексте судебно-медицинской экспертизы мы называем предметы, оставшиеся после определенной деятельности, артефактами. Когда вы просматриваете веб-сайт в Internet Explorer, вы оставляете артефакт в истории браузера, когда вы посещали этот сайт. Когда вы входите в систему, вы оставляете запись в журнале безопасности системы; очередной артефакт. При изучении системы на предмет деталей, компрометации системы или кражи данных именно эти артефакты дают подсказки, помогающие составить картину того, что произошло. Почти все, что вы делаете в системе, оставляет артефакты. Это относится и к USB-накопителям. Тогда возникает вопрос, какие артефакты важны для нас и где мы можем их найти.

Артефакты присутствия USB-накопителей, которые имеют для вас значение, будут зависеть главным образом от обстоятельств, связанных с вашим расследованием. Может случиться так, что вам нужно просмотреть список всех USB-накопителей, подключенных к потенциально зараженной машине, чтобы увидеть, куда могла распространиться инфекция. Это может быть случай, когда вы считаете, что пользователь мог несанкционированно скопировать данные на диск, и вам необходимо определить периоды времени, когда его личный диск был подключен к системе. Независимо от вашей цели, в системе Windows есть несколько ключевых мест, где хранится информация такого типа.

Извлечение USB-артефактов вручную

Самый простой способ получить доступ к артефактам USB-накопителя — вручную просмотреть, где хранится информация. В этой статье я сосредоточусь на том, где находятся эти места в Windows 7.

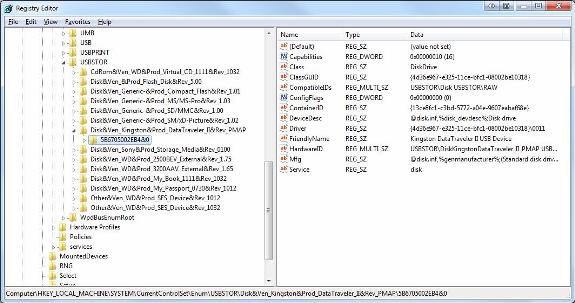

Первая и самая простая информация для извлечения — это список всех USB-накопителей, которые когда-либо подключались к системе. Эту информацию можно легко найти в реестре Windows по адресу: HKLMSYSTEMCurrentControlSetEnumUSBSTOR. В этой области вы найдете ключ для каждого диска, подключенного к системе, а также его производителя, номер продукта, номер версии и серийный номер, если они доступны.

Рис. 1. Список нескольких USB-накопителей, подключенных к компьютеру с Windows 7.

После того, как у вас будет список дисков, которые были использованы, вам нужно будет отнести их к конкретным пользователям. Это можно сделать, но потребуется несколько дополнительных шагов. В реестре вам сначала нужно найти HKLMSYSTEMMountedDevices. В этой области вы можете найти серийный номер интересующего вас диска. После обнаружения этот ключ должен предоставить вам идентификатор GUID, связанный с устройством.

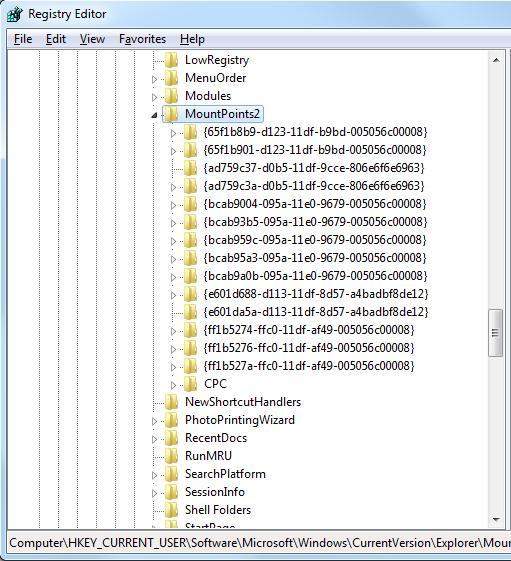

Имея в наличии GUID дисков, проверка теперь будет сосредоточена на отдельных профилях пользователей на машине. Внутри каждой папки профиля пользователя (C:Users) будет файл NTUSER.DAT. Доступ к этому файлу осуществляется как HKEY_CURRENT_USER всякий раз, когда его владелец входит в систему. В результате этот файл можно открыть с помощью редактора системного реестра с правами администратора. Чтобы привязать пользователя к определенному устройству, вам нужно перейти в следующий каталог в кусте NTUSER.DAT: SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2. Здесь вы можете найти GUID соответствующего устройства. Если он найден, то этот пользователь вошел в систему, когда это устройство было вставлено в систему. Имейте в виду, что этот поиск должен выполняться для каждого пользователя в системе при попытке такого типа корреляции.

Рис. 2. Поиск в файле NTUSER.DAT GUID USB-устройства

Одним из наиболее важных аспектов судебно-медицинской экспертизы является время событий, связанных с расследуемым инцидентом. В результате крайне важно знать, когда подозрительное USB-устройство было подключено или отключено от системы.

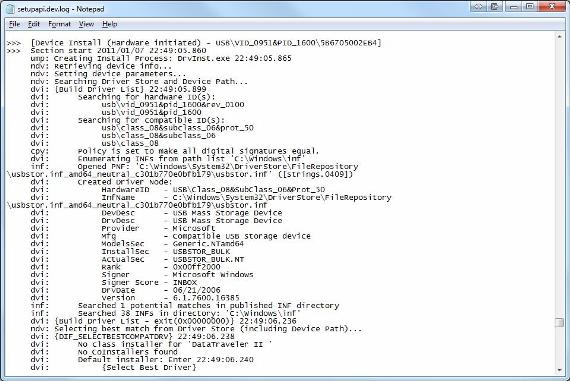

Определить время первого подключения накопителя к системе довольно просто, если у вас есть серийный номер устройства (что мы и сделали несколькими шагами ранее). Учитывая эту информацию, найдите файл C:Windowsinfsetupapi.dev.log и выполните простой поиск по этому серийному номеру, и вы получите время первого подключения диска.

Рис. 3. Поиск в setupapi.dev.log времени первого подключения USB-устройства

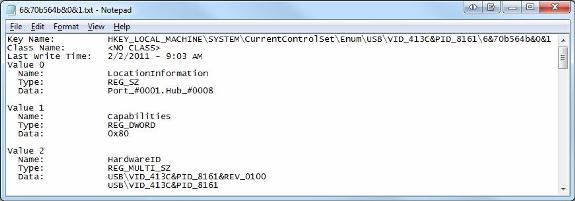

С другой стороны, также необходимо определить время последнего подключения диска к системе. Чтобы получить доступ к этой информации, мы еще раз заглянем в реестр в HKLM/System/CurrentControlSetEnumUSBVID_12345&PID_12345, заменив «12345» для производителя USB-устройств и идентификатора продукта (полученных ранее в этой статье). Здесь вы можете экспортировать раздел реестра в виде текстового файла, чтобы просмотреть время последней записи ключа. Это можно сделать, нажав «Файл», а затем «Экспортировать» из regedit, пока выбран ключ.

Рисунок 4: Определение времени последнего подключения USB-накопителя из реестра

Автоматизация извлечения артефактов

Вы помните, когда вы были в 4-м классе, и ваш учитель учил вас длинному делению, и примерно в то же время, когда вы все это поняли, они показали вам короткое деление, и вы удивлялись, почему они не вели с этим? Это аналогичное обстоятельство. Хотя важно знать, как извлечь эту информацию вручную, существуют инструменты, которые могут автоматизировать этот процесс.

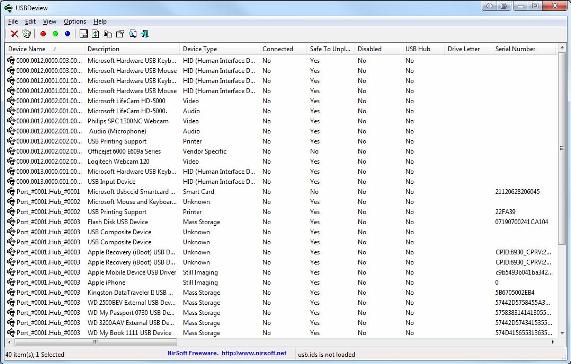

У меня есть непосредственный опыт работы с двумя инструментами: USBDeview и Windows USB Storage (USBSTOR) Parser. Во-первых, USBDeview — это инструмент с графическим интерфейсом, который может извлекать и отображать всю информацию, которую я показал вам, как извлекать вручную. Это бесплатная загрузка отсюда. Другой инструмент, о котором я упоминал, имеет аналогичную функциональность и работает как в Windows, так и в Linux. Вы можете скачать этот инструмент отсюда.

Рис. 5. Использование USBDeview для просмотра артефактов жесткого диска USB

Вывод

Если вы не находитесь в среде, которая полностью запрещает использование USB-устройств, вполне вероятно, что в какой-то момент у вас возникнет событие, связанное с сетевой безопасностью, в котором будет задействовано портативное USB-устройство хранения данных. Когда это произойдет, эта статья должна предоставить некоторые знания, необходимые для того, чтобы помочь собрать воедино головоломку и надлежащим образом справиться с инцидентом.