Известные SID для Windows Server 2008 R2 Active Directory

Введение

Мне стало известно, что многие администраторы не знают, что Active Directory, а также серверы Windows и настольные операционные системы создают легко обнаруживаемых пользователей и группы. Их легко обнаружить по их хорошо известному SID. В этой статье мы обсудим, что такое SID; затем продолжайте обсуждать, почему некоторые из них хорошо известны. Концепция и технология SID чрезвычайно важны для всей подсистемы безопасности Windows, а также для сетевых ресурсов.

Что такое SID?

SID — это идентификатор безопасности. Хотя мы знаем пользователей, группы и компьютеры как Derek, Domain Admins и Server1, операционная система знает эти учетные записи как 1000, 512 и 1500 (наряду с некоторыми другими цифрами и несколькими буквами!). Это похоже на веб-сайты в Интернете, которые вы посещаете. Вы знаете IP-адрес google.com? И я нет! Однако и Интернета толком тоже нет! Интернет знает его как 74.125.91.106. Именно DNS помогает с разрешением, поэтому вам не нужно знать, что такое IP-адрес.

Примером идентификатора безопасности Windows может быть S-1-5-21-549688327-91903405-2500298261-1000. S-1-5-21 используется для большинства учетных записей пользователей и групп, где 549688327-91903405-2500298261 — это SID домена.

Примечание:

Меня спросили, можно ли установить два домена с одинаковым SID домена? Да, это ответ, однако, основываясь на моих знаниях статистики, мне ОЧЕНЬ ТРУДНО представить, что два домена в мире будут генерировать один и тот же SID домена, а затем быть связаны с одной и той же физической сетью. Я думаю, что попасть под удар молнии в солнечный день было бы большим риском.

Что делает SID?

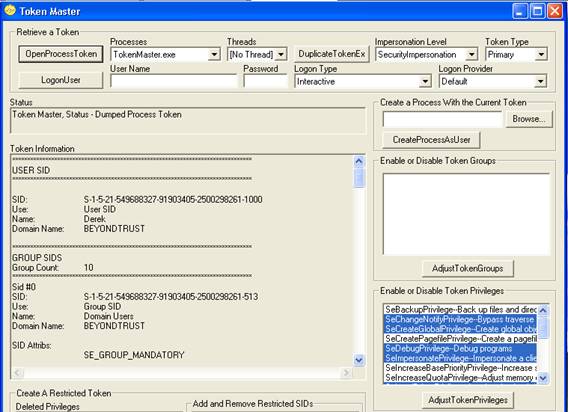

SID используется операционной системой для отслеживания этой учетной записи. Это делается двумя способами. Во-первых, когда пользователь входит в систему, SID для пользователя и SID группы, в которой состоит пользователь, записываются в маркер проверки подлинности пользователя. Вы можете видеть это на рисунке 1, который представляет собой токен процесса, скопированный из токена аутентификации пользователя.

Рис. 1. Токен пользователя, включая SID пользователя и SID группы.

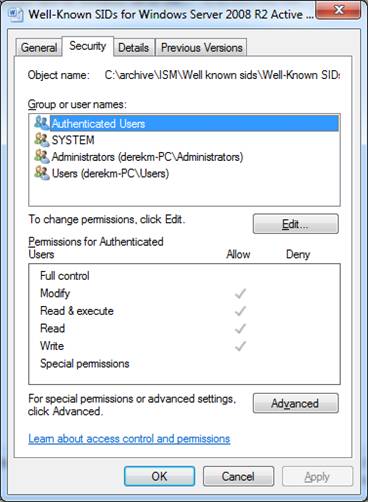

SID также используются для управления доступом к ресурсам. Любой ресурс в Windows, имеющий список управления доступом (ACL), использует SID для управления разрешениями на доступ. Ресурсы с ACL в Windows включают: файлы, папки, ключи реестра, принтеры, объекты AD и службы. Пример файла ACL показан на рисунке 2.

Рисунок 2: File ACL, который показывает имена пользователей/групп, но на самом деле является списком SID.

Когда пользователь пытается получить доступ к ресурсу, идентификаторы SID в токене сравниваются с ACL. Если пользователь или группа указаны в ACL, то пользователю предоставляется указанный доступ. Если пользователя или группы, к которой он принадлежит, нет в списке, то пользователю будет отказано в доступе.

Известные SID для учетных записей пользователей

При установке Active Directory существуют учетные записи пользователей по умолчанию, включая Guest, Administrator, KRBTGT и т. д. Эти учетные записи должны отслеживаться во всех установках Active Directory и жестко закодированы в операционной системе. Поскольку они жестко закодированы, они должны иметь одинаковую «структуру» для своего SID. Поскольку начальная часть SID всегда S-1-5-21-, а доменная часть SID всегда создается динамически, единственная другая часть SID, которая должна отслеживаться в RID, является последней частью. СИД. RID означает относительный идентификатор и одинаков для всех учетных записей пользователей по умолчанию. Другие учетные записи пользователей — это более системные учетные записи, которые следуют другой системе нумерации SID, которую можно увидеть в таблице 1.

Учетная запись пользователя | Известный SID |

Администратор | домен S-1-5-21 -500 |

Гость | С-1-5-21 домен -501 |

КРБТГТ | С-1-5-21 домен -502 |

Владелец создатель | С-1-3-0 |

Интерактивный | С-1-5-4 |

Анонимный | С-1-5-7 |

Таблица 1: Учетные записи пользователей по умолчанию и их SID.

Известные SID для групповых учетных записей

Подобно учетным записям пользователей, группы по умолчанию также имеют хорошо известные идентификаторы безопасности. В Active Directory гораздо больше групп по умолчанию, чем пользователей, и SID для этих учетных записей различаются. В таблице 2 перечислены большинство групп по умолчанию и их SID.

Групповой аккаунт | Известный SID |

Каждый | С-1-1-0 |

Контроллеры корпоративного домена | С-1-5-9 |

Авторизованные пользователи | С-1-5-11 |

Администраторы домена | S-1-5-21домен-512 |

Пользователи домена | S-1-5-21домен-513 |

Компьютеры домена | S-1-5-21домен-515 |

Контроллеры домена | S-1-5-21домен-516 |

Издатели сертификатов | S-1-5-21домен-517 |

Администраторы схемы | S-1-5-21домен-518 |

Администраторы предприятия | S-1-5-21домен-519 |

Владельцы создателей групповой политики | S-1-5-21домен-520 |

Администраторы | С-1-5-32-544 |

Пользователи | С-1-5-32-545 |

Гости | С-1-5-32-546 |

Операторы счетов | С-1-5-32-548 |

Операторы сервера | С-1-5-32-549 |

Операторы печати | С-1-5-32-550 |

Операторы резервного копирования | С-1-5-32-551 |

репликаторы | С-1-5-32-552 |

Доступ, совместимый с версиями до Windows 2000 | С-1-5-32-554 |

Пользователи удаленного рабочего стола | С-1-5-32-555 |

Операторы конфигурации сети | С-1-5-32-556 |

Входящие строители Forest Trust | С-1-5-32-557 |

Корпоративные контроллеры домена только для чтения | S-1-5-21домен-498 |

Контроллеры домена только для чтения | S-1-5-21домен-521 |

Разрешенная группа репликации паролей RODC | S-1-5-21домен-571 |

Запрещена группа репликации паролей RODC | S-1-5-21домен-572 |

Читатели журнала событий | С-1-5-32-573 |

Таблица 2: Учетные записи групп по умолчанию и их SID.

Что для вас значат хорошо известные SID?

На мой взгляд, всем известные SID как раз и означают, что информированный злоумышленник может найти любого пользователя или группу, на что бы вы его ни поменяли. Однако знание SID для этих учетных записей также может помочь вам отслеживать своих пользователей и группы. Я всегда предлагаю вам изменить имя учетной записи администратора, чтобы запутать безопасность этой учетной записи для тех, кто не в курсе. Создание учетной записи администратора «приманки» — отличный способ поймать злоумышленников, пытающихся войти в систему с этой учетной записью, которая явно не является правильным «Администратором».

Конечно, хорошо информированный злоумышленник может преобразовать SID в имя и определить, какой пользователь имеет RID 500, что указывает на администратора по умолчанию. Это одна из веских причин не разрешать анонимный доступ, а также ограничивать трансляцию имен SID, перечисление SAM и т. д. Вы можете узнать больше о том, как ограничить этот тип доступа здесь.

Вам действительно нужно запретить любым пользователям выполнять преобразование имен в SID или перечислять пользователей и их SID. Из любого из этих списков можно получить слишком много информации для потенциального злоумышленника. Имя учетной записи администратора, имена «первых созданных учетных записей Active Directory» (обычно это администраторы) и другая информация, которая позволит злоумышленнику собрать слишком много информации об атаке.

Резюме

Чтобы операционная система и Active Directory могли отслеживать учетные записи пользователей и групп по умолчанию, они должны присвоить им известные SID… на самом деле хорошо известные. Это сделано для того, чтобы эти учетные записи создавались во время установки, и системе не нужно было отслеживать их с помощью динамических идентификаторов безопасности. Большинство учетных записей имеют аналогичную структуру S-1-5-21domain-RID, но другие имеют другой формат SID. Независимо от формата и структуры SID используется всеми входящими в систему пользователями, системой и доступом к ресурсам для управления доступом ко всем серверам, ресурсам и ресурсам домена.