Изменения в параметрах групповой политики, связанных с безопасностью службы терминалов, в Windows Vista и Longhorn Server

Спросите любого в Редмонде, и вам скажут, что основной упор Microsoft при создании Windows Vista и Longhorn Server делал на усиление безопасности. Одним из способов, которым Microsoft добилась этого, является создание дополнительных параметров групповой политики помимо тех, которые существовали ранее. Windows Server 2003 с пакетом обновления 1 предлагал около 1700 различных параметров групповой политики, которые можно было использовать для блокировки клиентских операционных систем. Напротив, Windows Vista и Longhorn Server содержат около 2400 параметров групповой политики. Одной из областей, которая привлекла наибольшее внимание в отношении этих новых параметров групповой политики, являются службы терминалов. В этой статье я расскажу о параметрах групповой политики, связанных с безопасностью службы терминалов, которые можно найти в Windows Vista и Longhorn Server.

Если вы остановитесь и подумаете об этом, то ирония в том, что основная цель групповых политик — обеспечение безопасности, и все же в Windows Server 2003 есть только три параметра групповой политики, которые конкретно связаны с безопасностью службы терминалов, в то время как есть десятки других параметров групповой политики, используемых для регулирования других аспектов сеансов службы терминалов.

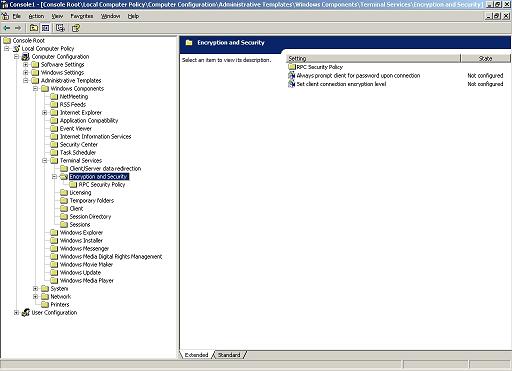

Чтобы понять, что я имею в виду, откройте редактор объектов групповой политики в Windows 2003 и перейдите в дереве консоли к Computer Configuration | Административные шаблоны | Компоненты Windows | Терминальные услуги | Шифрование и безопасность. Как видно на рисунке A, контейнер Encryption and Security содержит только два параметра групповой политики. Существует также подконтейнер под названием «Политика безопасности RPC», который существует под контейнером «Шифрование и безопасность» и содержит один параметр групповой политики.

Рисунок A: Windows Server 2003 предлагает только три параметра групповой политики, которые конкретно связаны с безопасностью службы терминалов.

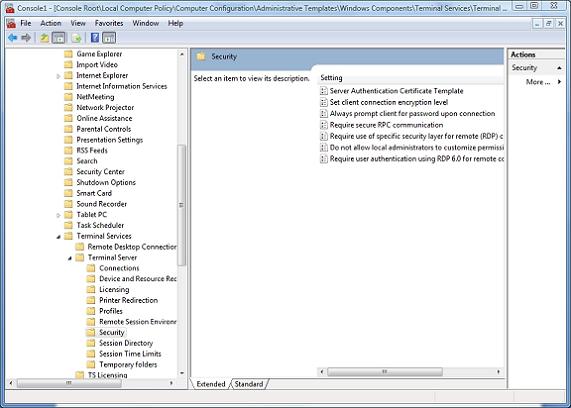

Напротив, Windows Vista и Longhorn Server содержат семь параметров групповой политики, связанных с безопасностью службы терминалов. Как видно на рисунке B, путь к параметрам групповой политики, связанным с безопасностью службы терминалов, немного изменился. Контейнер «Шифрование и безопасность» был переименован в «Безопасность».

Рисунок B: Windows Vista и Longhorn Server содержат семь параметров групповой политики, связанных с безопасностью службы терминалов.

Всегда запрашивать у клиента пароль при подключении

Параметр групповой политики «Всегда запрашивать пароль у клиента при подключении» существует как в Windows Server 2003, так и в Windows Vista и Longhorn Server. Таким образом, этот параметр групповой политики работает с Windows XP и Windows Server 2003, а также с Longhorn и Vista. Этот параметр групповой политики предназначен для предотвращения автоматической установки клиентами сеанса службы терминалов.

В обычных условиях клиент может установить сеанс службы терминалов, введя пароль в клиенте удаленного рабочего стола. Затем этот пароль используется для аутентификации пользователя и установления сеанса. Проблема в том, что сервер терминалов не может узнать, действительно ли пользователь ввел пароль или он был предоставлен автоматически процессом единого входа. Если вы хотите немного больше безопасности, вы можете включить этот параметр групповой политики, который требует, чтобы пользователи вручную вводили свой пароль службы терминалов при подключении сеанса.

Установить уровень шифрования клиентского соединения

Этот параметр групповой политики позволяет требовать, чтобы сеансы службы терминалов использовали определенный уровень шифрования. Опять же, этот параметр групповой политики остался от Windows Server 2003, поэтому он будет работать с Windows XP, Server 2003, Vista и Longhorn Server.

Если вы включите параметр групповой политики Установить уровень шифрования подключения клиента, вам будет предложено выбрать желаемый уровень шифрования. Windows дает вам три варианта; Высокий, низкий или совместимый с клиентом.

Опция High Encryption использует 128-битное шифрование для трафика между сетевыми клиентами и сервером терминалов. Если бы вы установили уровень шифрования Низкий, то сила шифрования была бы снижена до 56 бит.

Параметр «Совместимость с клиентом» предназначен для того, чтобы дать вам лучшее из обоих миров. В идеале вы, вероятно, захотите использовать вариант с высоким уровнем шифрования, но высокий уровень шифрования не подходит для вас, если в вашей сети есть клиенты, которые не поддерживают 128-битное шифрование. Если у вас есть клиенты, которые не поддерживают 128-битное шифрование, вам может потребоваться низкое шифрование, но тогда даже клиенты, которые могут выполнять 128-битное шифрование, будут использовать только 56-битное шифрование. Установка уровня шифрования на «Совместимый с клиентом» устанавливает уровень шифрования в соответствии с индивидуальными возможностями каждого клиента.

Безопасный сервер (требуется безопасность)

В Windows Server 2003 появился параметр групповой политики с именем Secure Server (Require Security). В Windows Vista и Longhorn Server этот параметр был переименован в Require Secure RPC Communication. Однако, несмотря на новое название, этот параметр по-прежнему обратно совместим с Windows Server 2003. Поскольку это параметр уровня сервера, совместимость с Windows XP не является проблемой.

Основная идея, лежащая в основе этого параметра групповой политики, заключается в том, что вы можете усилить безопасность, потребовав безопасных соединений RPC. Это означает, что если вы включите этот параметр, то службы терминалов будут принимать запросы только от клиентов, которые поддерживают безопасные запросы RPC.

Шаблон сертификата аутентификации сервера

Параметр "Шаблон сертификата аутентификации сервера" является новым для Longhorn Server и Windows Vista и, следовательно, не имеет обратной совместимости с Windows XP и Windows Server 2003. Этот параметр политики позволяет ввести имя шаблона, используемого для определения сертификата, аутентифицировать сервер терминалов при использовании шифрования SSL или TLS 1.0.

При вводе имени шаблона происходит автоматический выбор сертификата. После ввода имени шаблона учитываются сертификаты, созданные с использованием этого шаблона, и для использования автоматически выбирается один из подходящих сертификатов. Конечно, в автоматическом выборе сертификата нет необходимости, если сертификат был назначен вручную.

Если вам интересно, если несколько сертификатов соответствуют шаблону, Windows делает выбор на основе даты истечения срока действия сертификата (более длительные сроки действия имеют приоритет над более короткими) и имени сервера, привязанного к сертификату. Если сертификат не найден, сервер отправит запрос на регистрацию, чтобы получить сертификат.

Требовать использования определенного уровня безопасности для удаленных подключений RDP

Несмотря на довольно загадочное название, параметр «Требовать использования определенного уровня безопасности для удаленных RDP-соединений», по сути, позволяет вам выбрать тип шифрования, который будет использоваться во время сеансов RDP. Если вы включите этот параметр, у вас будет три варианта; RDP, SSL или согласование.

Параметр RDP использует собственное шифрование RDP, а вариант SSL использует SSL (шифрование TLS 1.0). Параметр Negotiate проверяет, поддерживает ли клиент TLS 1.0. Если это так, то используется шифрование TLS 1.0, если нет, то используется шифрование RDP.

Это еще один параметр, новый для Windows Vista и Longhorn Server, поэтому он работает только на клиентах, работающих под управлением Windows Vista.

Не разрешать локальным администраторам настраивать разрешения

Предпочтительный метод управления доступом пользователей к серверу терминалов включает добавление пользователей в группу пользователей удаленного рабочего стола. Тем не менее, разрешения также могут быть предоставлены с помощью средства настройки служб терминалов. Если вы заинтересованы в согласованном управлении разрешениями службы терминалов, вы можете включить параметр «Не разрешать администраторам настраивать разрешения». При этом дескрипторы безопасности в средстве настройки службы терминалов становятся серыми.

Этот параметр является новым для Longhorn Server и Windows Vista и не имеет обратной совместимости с Windows Server 2003 или Windows XP.

Требовать аутентификацию пользователя с помощью RDP 6.0 для удаленных подключений

Как следует из названия, этот параметр позволяет требовать от пользователей аутентификации на сервере терминалов с использованием RDP 6.0. Преимущество этого заключается в том, что при использовании протокола RDP 6.0 аутентификация выполняется раньше в процессе подключения. Самое важное, что нужно знать об этом параметре, это то, что он работает только с Windows Vista и Longhorn Server. Если вы включите этот параметр, клиенты, использующие Windows XP или Windows Server 2003, не смогут подключиться к терминальному серверу.

Вывод

В этой статье я объяснил, что существует ряд параметров объекта групповой политики, связанных со службой терминалов, которые были введены в Windows Vista и Longhorn Server. Затем я перешел к обсуждению тех настроек, которые были связаны с безопасностью службы терминалов.