Используйте бесплатные инструменты Microsoft для защиты своих компьютеров

Базовый анализатор безопасности Майкрософт (MBSA)

Неправильная конфигурация программного обеспечения является одной из наиболее распространенных причин нарушений безопасности. Вы можете использовать MBSA для обнаружения распространенных ошибок конфигурации на компьютерах с Windows 2000, XP и Server 2003, а также для определения отсутствия критических обновлений безопасности. Вы можете загрузить MBSA 2.0 с веб-сайта Microsoft по адресу http://www.microsoft.com/technet/security/tools/mbsa2/default.mspx#EEAA. Последний файл обновления MBSA будет загружен автоматически.

Примечание:

MBSA заменил Microsoft Personal Security Advisor. Он включает в себя все функции MPSA, а также дополнительные проверки приложений (IIS, SQL, Office) и может выполняться как локально, так и удаленно по сети. Это также расширенный набор инструментов HFNetChk.

Вы можете одновременно сканировать несколько машин с помощью MBSA. Агент обновления Windows должен быть установлен на клиентских компьютерах (некоторые пакеты обновлений включают агент, и он будет автоматически установлен на системах, подключенных к Интернету). MBSA можно использовать с сервером WSUS или без него. Для сканирования удаленного компьютера, находящегося за брандмауэром (или с персональным брандмауэром), должны быть открыты TCP-порты 135, 139 и 445 и UDP-порты 137 и 138, а также динамический или статический порт DCOM.

Текущая версия 2.0 поддерживает Windows 2000 SP3 и более поздние операционные системы и сканирует компоненты, не поддерживаемые предыдущими версиями, включая DirectX,.NET framework, Windows Media Player 10, Outlook Express и 64-разрядные версии Windows XP и Server 2003.

Примечание:

Некоторые продукты, сканируемые MBSA 1.2.1, не поддерживаются версией 2.0. Вам следует использовать более раннюю версию, если вы используете BizTalk Server 2000, 2002 или 2004, Commerce Server 2000 или 2002, Content Management Server 2001 или 2002, Host Integration Server 2000 или 2004, SNA Server 4.0 или Office 2000. Вы можете установить версию 2.0 в отдельный каталог и запустить его одновременно с версией 1.2.1. Когда вам больше не нужна старая версия, вы можете удалить ее через «Установка и удаление программ».

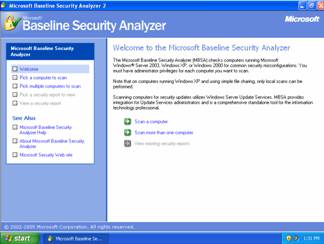

После установки MBSA появится в меню «Программы». Графический интерфейс показан на рисунке A. Вы можете выбрать, следует ли сканировать один компьютер или группу компьютеров.

Рисунок A: Графический интерфейс MBSA

Чтобы начать сканирование, введите IP-адреса компьютеров, которые вы хотите включить в сканирование, как показано на рисунке B.

Рисунок B. Введите IP-адреса компьютеров, которые вы хотите сканировать.

Вы можете выбрать, что вы хотите, чтобы MBSA проверял:

- Административные уязвимости Windows

- Слабые пароли

- Административные уязвимости IIS

- Административные уязвимости SQL

- Обновления безопасности

MBSA вернет результаты для каждой из систем. Вы также можете использовать интерфейс командной строки, если хотите использовать скрипт для автоматизации сканирования.

Подробные инструкции по использованию MBSA в различных условиях (например, в среде, требующей проверки подлинности прокси-сервера, или при сканировании компьютера, не подключенного к Интернету) можно найти в разделе часто задаваемых вопросов по MBSA на веб-сайте http://www.microsoft. com/technet/security/tools/mbsa2/qa.mspx.

Средство удаления вредоносных программ

Microsoft Malicious Software Removal Tool сканирует и проверяет Sasser, Blaster, MyDoom и другие распространенные вирусы, черви, трояны и вредоносное ПО. Если он их находит, он удаляет их. Инструмент обновляется ежемесячно. Он работает на Windows 2000, XP и Server 2003.

Примечание:

Средство удаления вредоносных программ не предназначено для замены антивирусной программы.

Вы можете запустить это средство непосредственно с веб-сайта http://www.microsoft.com/security/malwareremove/default.mspx или загрузить его и запустить с жесткого диска. Для запуска инструмента необходимо войти в систему с учетной записью администратора. Параметры безопасности вашего браузера могут помешать запуску инструмента с веб-страницы, и в этом случае вам потребуется либо изменить их, либо загрузить инструмент на свой компьютер.

После запуска инструмент отобразит отчет с указанием вредоносных программ, которые были проверены, и статусом заражения вашего компьютера, как показано на рисунке C.

Рисунок C. Результаты запуска средства удаления вредоносных программ с веб-сайта

Инструмент создает файл журнала в папке debug вашего каталога WINDOWS (или каталога, в котором вы установили ОС, если вы назвали его по-другому). Файл журнала называется mrt.log. Файл журнала — это текстовый документ, в котором подробно описаны результаты работы инструмента, как показано на рисунке D.

Рисунок D. Файл mrt.log создается средством удаления вредоносных программ.

Чтобы загрузить это средство, перейдите в Центр загрузки Microsoft по адресу http://www.microsoft.com/downloads/details.aspx?FamilyId=AD724AE0-E72D-4F54-9AB3-75B8EB148356&displaylang=en. Это файл размером 959 КБ, который доступен в двадцати четырех языковых версиях.

Если в Центре обновления Windows настроено автоматическое обновление, будет доставлена и установлена новая версия инструмента, которая будет запускаться каждый месяц после ее выпуска. Эта версия работает в фоновом режиме. Если он обнаружит вредоносное ПО, он отобразит сообщение о состоянии при следующем запуске Windows.

Инструмент по умолчанию отправляет информацию обратно в Microsoft. Вы можете отключить эту функцию, добавив раздел реестра и значение. Перейдите к следующему разделу реестра:

HLMПРОГРАММНОЕ ОБЕСПЕЧЕНИЕПолитикиМайкрософт

Создайте новый ключ с именем MRT. В новом ключе создайте новое значение REG_DWORD с именем:

DontReportInfectionInformation

Установите значение данных равным 1.

Дополнительные сведения о развертывании инструмента в корпоративной среде с использованием WSUS, SMS и сценариев на основе групповой политики см. в статье базы знаний 891716 по адресу http://support.microsoft.com/?kbid=891716.

Антишпионское ПО Майкрософт

Microsoft приобрела антишпионскую технологию Giant в декабре 2004 г. и разработала программу Microsoft Windows Anti-Spyware, которая в настоящее время проходит публичное бета-тестирование. Его можно загрузить из центра загрузки Microsoft по адресу http://www.microsoft.com/downloads/details.aspx?FamilyId=321CD7A2-6A57-4C57-A8BD-DBF62EDA9671&displaylang=en. Вы должны быть администратором, чтобы установить инструмент. Он работает на Windows 2000, XP и Server 2003 с IE 6.0 или выше.

После установки программного обеспечения откроется помощник по настройке, и вы сможете настроить следующие функции:

- Автоматические обновления для автоматической загрузки последней информации из базы данных шпионского ПО.

- Защита в режиме реального времени для отслеживания и предотвращения установки шпионского ПО.

- Сообщество SpyNet, чтобы сообщать о потенциальных угрозах Microsoft, когда они будут обнаружены на вашем компьютере.

После настройки этих параметров вы можете запустить быстрое сканирование одним щелчком мыши. См. рис. E, где показан интерфейс настройки параметров.

Рисунок E. Параметры Microsoft Anti-Spyware можно настроить по своему усмотрению.

Бета-версия антишпионского ПО также включает следующие расширенные инструменты:

- Системные обозреватели для просмотра и изменения таких вещей, как вспомогательные объекты браузера, загруженные программы ActiveX, настройки IE, запускаемые приложения, приложения, подключенные к Интернету, и многое другое.

- Восстановление браузера для установки домашней страницы по умолчанию и страницы поиска, которые можно быстро восстановить, если угонщик браузера изменит эти настройки.

- Tracks Eraser для удаления журналов истории, временных папок и сохраненной информации приложений для обеспечения конфиденциальности.

В октябре Microsoft анонсировала антишпионский продукт корпоративного уровня, который также защитит от руткитов, вирусов и червей. Он называется Microsoft Client Protection, и ожидается, что бета-версия будет выпущена к концу года. Он обеспечит централизованное управление и интеграцию с Active Directory. Функция обнаружения руткитов будет основана на технологии Microsoft Strider (см. http://research.microsoft.com/csm/strider/).